Lesetid: 5 minutter

Lesetid: 5 minutter

Våpenkappløpet mellom cyberkriminelle og cybersikkerhetskrigere øker med en enorm hastighet. Skadevareforfattere reagerer umiddelbart på oppdaget og nøytralisert skadelig programvare med nye, mer sofistikerte prøver for å omgå de ferskeste antimalware-produktene. GandCrab er en lys representant for slik ny generasjons skadelig programvare.

Denne sofistikerte, utspekulerte og stadig skiftende løsepengevaren ble først oppdaget i januar 2018, og har allerede fire versjoner som skiller seg betydelig fra hverandre. Nettkriminelle la stadig til nye funksjoner for hardere kryptering og unngå gjenkjenning. Det siste eksemplet Comodo malware analytikere oppdaget har noe helt nytt: den bruker Tiny Encryption Algorithm (TEA) for å unngå oppdagelse.

Å analysere GandCrab er nyttig, ikke som en utforskning av en bestemt nyhet malware, gjennom noen forskere kalte det en "New King of ransomware". Det er et tydelig eksempel på hvordan moderne skadevare tilpasser seg det nye cybersikkerhetsmiljøet. Så la oss gå dypere inn i GandCrabs utvikling.

Historien

GandCrab v1

Den første versjonen av GandCrab, oppdaget i januar 2018, krypterte brukernes filer med en unik nøkkel og presset ut løsepenger i DASH-kryptovaluta. Versjonen ble distribuert via utnyttelsessett som RIG EK og GrandSoft EK. Løsepengevaren kopierte seg selv inn i"%appdata%Microsoft" mappe og injisert til systemprosessen nslookup.exe.

Det gjorde den første forbindelsen til pv4bot.whatismyipaddress.com for å finne ut den offentlige IP-en til den infiserte maskinen, og kjør deretter nslookupen prosessen for å koble til nettverket gandcrab.bit a.dnspod.com bruker ".bit" toppdomene.

Denne versjonen spredte seg raskt i cyberspace, men dens triumf ble stoppet i slutten av februar: en dekryptering ble opprettet og plassert på nettet, og dermed lot ofrene dekryptere filene sine uten å betale løsepenger til gjerningsmennene.

GandCrab v2

Nettkriminelle ble ikke lenge med svaret: om en uke traff GandCrab versjon 2 brukerne. Den hadde en ny krypteringsalgoritme som gjorde dekrypteringsverktøyet ubrukelig. De krypterte filene hadde .CRAB-utvidelsen og hardkodede domener endret til ransomware.bit og zonealarm.bit. Denne versjonen ble spredt via spam-e-poster i mars.

GandCrab v3

Den neste versjonen kom opp i april med ny mulighet til å endre et offers skrivebordsbakgrunn til en løsepengenotat. Konstant bytte mellom skrivebord og løsepengebanneret var definitivt rettet mot å utøve mer psykologisk press på ofrene. En annen ny funksjon var RunOnce autorun registernøkkel:

HKLMSOFTWAREMicrosoftWindowsCurrentVersionRunOncewhtsxydcvmtC:Documents and SettingsAdministratorApplication DataMicrosoftyrtbsc.exe

GandCrab v4

Endelig, ny, den fjerde versjonen av Gandcrab v4 har kommet opp i juli med en rekke viktige oppdateringer, inkludert en ny krypteringsalgoritme. Som Comodo-analytiker oppdaget, bruker skadevaren nå Tiny Encryption Algorithm (TEA) for å unngå deteksjon - en av de raskeste og effektive kryptografiske algoritmene utviklet av David Wheeler og Roger Needham på den symmetriske krypteringsbasen.

Dessuten har alle krypterte filer nå filtypen .KRAB i stedet for CRAB.

I tillegg endret nettkriminelle måten å spre løsepenger på. Nå er det spredt gjennom falske programvare-crack-sider. Når en bruker laster ned og kjører en slik "stuffing"-crack, faller løsepengevaren på datamaskinen.

Her er et eksempel på en slik falsk programvare-crack. Crack_Merging_Image_to_PDF.exe, i virkeligheten, er GandCrab v4.

La oss se i detalj hva som vil skje hvis en bruker kjører denne filen.

Under panseret

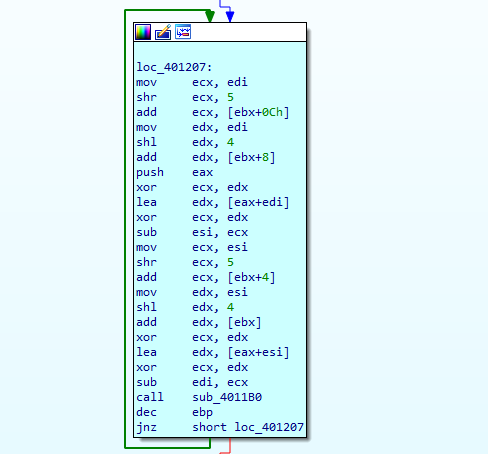

Som nevnt over GandCrab løsepengevare bruker sterk og rask TEA-krypteringsalgoritme for å unngå deteksjon. Dekrypteringsrutinefunksjonen henter den vanlige GandCrab-filen.

Etter at dekrypteringen er fullført, faller den originale GandCrab v4-filen og kjører, og starter drapsraidet.

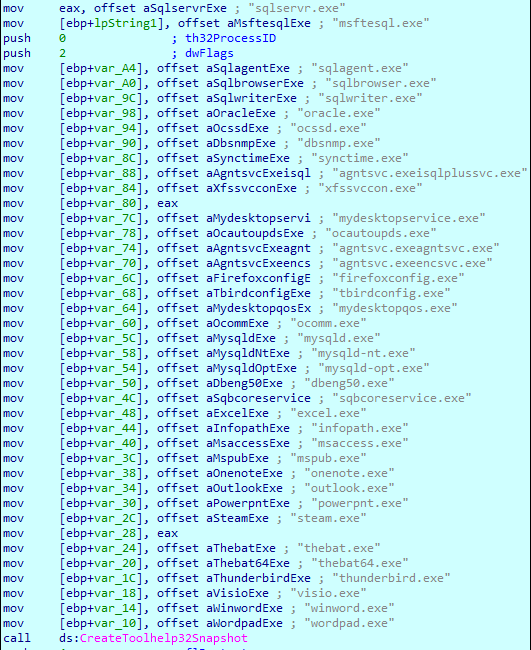

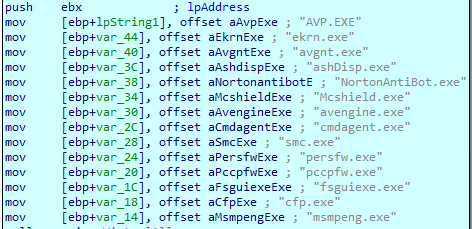

For det første sjekker løsepengevaren listen over følgende prosesser med CreateToolhelp32Snapshot API og avslutter en av dem som kjører:

Deretter sjekker løsepengevare etter et tastaturoppsett. Hvis det ser ut til å være russisk, avslutter GandCrab henrettelsen umiddelbart.

Generering av URL-prosess

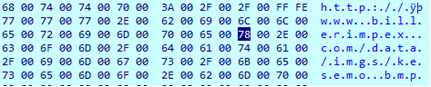

Betydelig nok bruker GandCrab en spesifikk tilfeldig algoritme for å generere URL for hver vert. Denne algoritmen er basert på følgende mønster:

http://{host}/{value1}/{value2}/{filename}.{extension}

Skadevaren skaper konsekvent alle elementene i mønsteret, noe som resulterer i en unik URL.

Du kan se nettadressen opprettet av skadelig programvare i høyre kolonne.

Informasjonsinnhenting

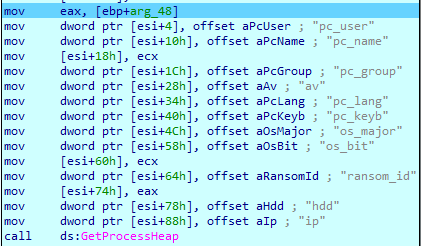

GandCrab samler inn følgende informasjon fra den infiserte maskinen:

Deretter sjekker den for en antivirus løping…

… og samler informasjonen om systemet. Etter det krypterer den all innsamlet informasjon med XOR og sender den til Command-and-Control-serveren. Betydelig nok bruker den for kryptering "jopochlen" nøkkelstreng som er et uanstendig språk på russisk. Det er enda et tydelig tegn på russisk opprinnelse til skadelig programvare.

Nøkkelgenerering

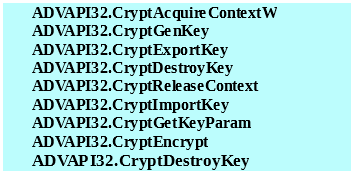

Ransomware genererer private og offentlige nøkler ved hjelp av Microsoft Cryptographic Provider og følgende APIer:

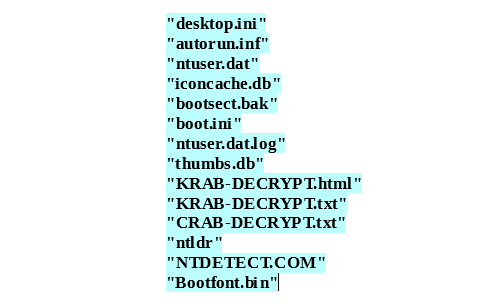

Før du starter krypteringsprosessen, ser skadelig programvare etter noen filer...

… og mapper for å hoppe over dem under kryptering:

Disse filene og mappene er nødvendige for at løsepengevaren skal fungere skikkelig. Etter det begynner GandCrab å kryptere offerets filer.

Løsepengene

Løsepengene

Når krypteringen er over, åpner GandCrab en KRAB-DECRYPT.txt-fil som er løsepenger:

Hvis offeret følger gjerningsmennenes instruksjoner og går til deres TOR-side, vil hun finne løsepengebanneret med telleren:

Betalingssiden inneholder detaljerte instruksjoner om hvordan du betaler løsepenger.

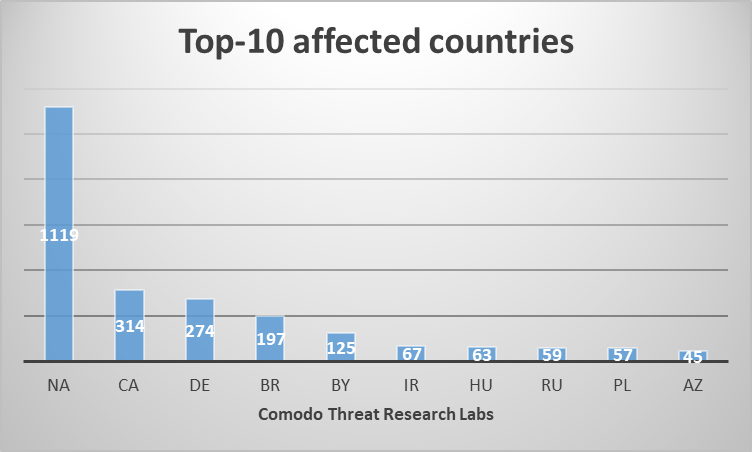

Comodo cybersecurity-forskningsteam har sporet GandCrab-kommunikasjons-IP-ene. Nedenfor er topp ti land fra denne IP-listen.

GandCrab traff brukere over hele verden. Her er listen over topp ti land som er berørt av skadelig programvare.

"Dette funnet av våre analytikere viser tydelig at skadevare raskt endrer seg og utvikler seg i sin raske tilpasning til cybersikkerhetsleverandørers mottiltak", kommenterer Fatih Orhan, lederen av Comodo Threat Research Labs. "Selvfølgelig er vi på kanten av tiden da alle prosesser innen cybersikkerhetsfeltet er intenst katalyserende. Skadelig programvare vokser raskt, ikke bare i mengde, men også i sin evne til å etterligne umiddelbart. I Comodo Cybersecurity trusselrapport for første kvartal 2018, spådde vi at nedbemanning av løsepengevare bare var en omdisponering av styrker, og vi vil møte oppdaterte og mer kompliserte prøver i den nærmeste fremtiden. Utseendet til GandCrab bekrefter og demonstrerer tydelig denne trenden. Dermed bør cybersikkerhetsmarkedet være klart til å møte kommende bølger av angrep lastet med splitter nye løsepengevaretyper."

Bo trygt med Comodo!

Relaterte ressurser:

START GRATIS PRØVEPERIODE FÅ DIN KJENTE SIKKERHETSSCORECARD GRATIS

- SEO-drevet innhold og PR-distribusjon. Bli forsterket i dag.

- Platoblokkkjede. Web3 Metaverse Intelligence. Kunnskap forsterket. Tilgang her.

- kilde: https://blog.comodo.com/comodo-news/gandcrab-the-new-version-of-ransomware/

- 2018

- a

- evne

- Om oss

- ovenfor

- la til

- tillegg

- Etter

- algoritme

- algoritmer

- Alle

- allerede

- analytiker

- analytikere

- og

- En annen

- besvare

- antivirus

- api

- APIer

- April

- Angrep

- forfattere

- unngå

- banner

- basen

- basert

- under

- mellom

- Bit

- Blogg

- som heter

- endring

- Endringer

- endring

- sjekk

- Sjekker

- fjerne

- klart

- Kolonne

- Kom

- kommentarer

- Kommunikasjon

- fullføre

- komplisert

- datamaskin

- Koble

- tilkobling

- konstant

- stadig

- innhold

- Motvirke

- land

- crack

- opprettet

- skaper

- kryptografisk

- nettkriminelle

- Cybersecurity

- cyberspace

- Dash

- David

- dekryptere

- dypere

- helt sikkert

- demonstrere

- desktop

- detaljert

- detaljer

- oppdaget

- Gjenkjenning

- utviklet

- gJORDE

- oppdaget

- distribueres

- dokumenter

- domene

- domener

- nedlastinger

- Drops

- under

- hver enkelt

- Edge

- effektiv

- elementer

- e-post

- kryptert

- kryptering

- enorm

- Miljø

- Event

- alle

- evolusjon

- eksempel

- gjennomføring

- Exploit

- leting

- forlengelse

- Face

- forfalskning

- FAST

- raskeste

- Trekk

- Egenskaper

- felt

- filet

- Filer

- Finn

- finne

- Først

- etter

- følger

- Krefter

- Fjerde

- Gratis

- Ferskest

- fra

- funksjon

- framtid

- samle

- generere

- genererer

- genererer

- generasjonen

- få

- Go

- Går

- god

- Økende

- skje

- hode

- her.

- hit

- Hits

- vert

- Hvordan

- Hvordan

- HTTPS

- umiddelbart

- in

- Inkludert

- økende

- informasjon

- innledende

- instant

- i stedet

- instruksjoner

- IP

- IT

- selv

- Januar

- Juli

- nøkkel

- nøkler

- konge

- Labs

- Språk

- Siste

- Layout

- utleie

- Liste

- loader

- Lang

- maskin

- laget

- Making

- malware

- Mars

- marked

- max bredde

- nevnt

- Microsoft

- Moderne

- mer

- nødvendig

- nettverk

- Ny

- Nye funksjoner

- neste

- ONE

- på nett

- åpner

- original

- Annen

- Spesielt

- Mønster

- Betale

- betalende

- betaling

- PHP

- Plain

- plato

- Platon Data Intelligence

- PlatonData

- spådd

- press

- privat

- prosess

- Prosesser

- Produkter

- riktig

- leverandør

- offentlig

- offentlige nøkler

- kvantitet

- Fjerdedel

- raskt

- Race

- tilfeldig

- Ransom

- ransomware

- Reager

- klar

- Reality

- registret

- representant

- forskning

- forskere

- Ressurser

- resulterende

- Kvitt

- rigg

- Kjør

- rennende

- russisk

- Russere

- poengkort

- sikre

- sikkerhet

- bør

- undertegne

- signifikant

- betydelig

- nettstedet

- Nettsteder

- So

- Software

- noen

- noe

- sofistikert

- spam

- spesifikk

- fart

- spre

- Start

- starter

- opphold

- stoppet

- sterk

- slik

- system

- Te

- lag

- De

- informasjonen

- verden

- deres

- ting

- trussel

- Gjennom

- hele

- tid

- til

- øverste nivå

- øverste nivå domene

- Tor

- Trend

- typer

- unik

- kommende

- oppdatert

- oppdateringer

- URL

- Bruker

- Brukere

- bruker

- variasjon

- versjon

- av

- Offer

- ofre

- Warriors

- bølger

- uke

- Hva

- vil

- uten

- verden

- Din

- zephyrnet