Intro

De Sikkerhetsdetektiver sikkerhetsteamet oppdaget et datainnbrudd som påvirker det franske motenettstedet melijoe.com for barn.

Melijoe er en high-end barnemoteforhandler med base i Frankrike. En Amazon S3-bøtte eid av selskapet ble stående tilgjengelig uten autentiseringskontroller på plass, og avslørte sensitive og personlige data for potensielt hundretusenvis av kunder.

Melijoe har en global rekkevidde, og følgelig påvirker denne hendelsen kunder over hele verden.

Hva er Melijoe?

Melijoe.com ble grunnlagt i 2007 og er en moteforhandler for e-handel som spesialiserer seg på luksuriøse barneklær. Selskapet tilbyr klær for jenter, gutter og babyer. Melijoe.com har også toppmerker, som Ralph Lauren, Versace, Tommy Hilfiger og Paul Smith Junior.

"Melijoe" drives av selskapet offisielt registrert som BEBEO, som har hovedkontor i Paris, Frankrike. I følge MELIJOE.COM har BEBEO en registrert kapital på rundt €950,000 1.1 (~12.5 millioner dollar). Melijoe-tjenesten har generert €14 millioner (~2 millioner dollar) over XNUMX finansieringsrunder (i henhold til Crunchbase).

Melijoe fusjonerte med det fremtredende svenske barnemotekonglomeratet Babyshop Group (BSG) sent i 2020 – et selskap med en årlig omsetning på 1 milliard SEK (~113 millioner dollar) på tvers av en rekke high street- og e-handelsbutikker.

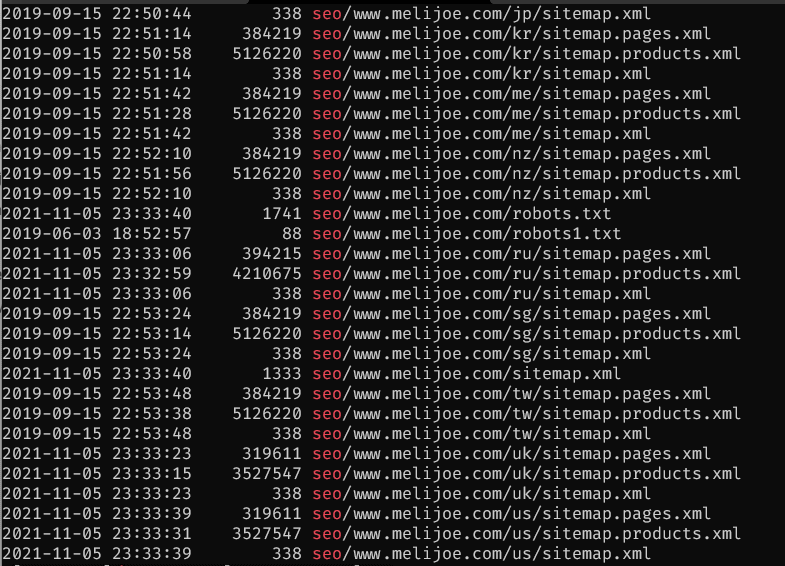

Flere indikatorer bekrefter at Melijoe/BEBEO har peiling på den åpne Amazon S3-bøtten. Mens merker, fødselsdatoer og annet innhold i bøtta antyder at eieren er en fransk barnemoteforhandler, er det også referanser til "Bebeo" gjennomgående. Det viktigste er at bøtta inneholder nettstedskart for melijoe.com:

Sitemaps funnet i den åpne bøtte-referansen melijoe.com

Hva ble utsatt?

Til sammen har melijoe.coms feilkonfigurerte Amazon S3-bøtte avslørt nesten 2 millioner filer, totalt rundt 200 GB med data.

Noen få filer på bøtta avslørte hundretusenvis av logger som inneholder sensitive data og personlig identifiserbar informasjon (PII) of Melijoes kunder.

Disse filene inneholdt forskjellige datasett: preferanser, ønskelister, og kjøp.

Det var andre filtyper på bøtta også, inkludert fraktetiketter og noen data relatert til melijoe.coms produktbeholdning.

Preferanser

Preferanser data ble eksportert fra kundekontoer. Dataene avslørte detaljer om forbrukernes smak, liker og misliker angående deres kjøpsbeslutninger. Det var titusenvis av tømmerstokker funnet på én fil.

Preferanser utsatte former for kunde PII og sensitiv kundedata, herunder:

- E-post adresse

- Navn på barn

- kjønn

- Fødselsdatoer

- Preferanser til merker

Preferansedata kan samles inn via kjøpsdata og klikk på stedet. Preferanser brukes ofte til å tilpasse hver kundes produktanbefalinger.

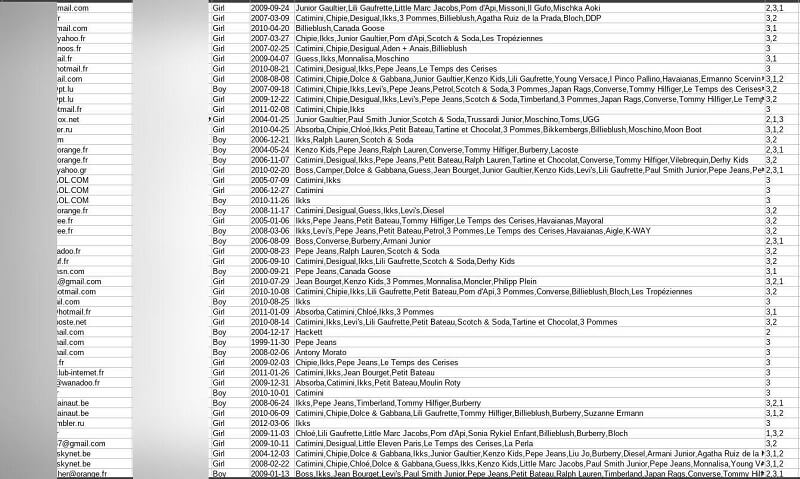

Du kan se bevis på preferanser nedenfor.

Logger over kundepreferanser var på bøtta

ønskelister

ønskelister data avslørte detaljer rundt kundenes ønskelister på stedet – samlinger av ønskede produkter kuratert av hver kunde. Igjen så det ut til at denne informasjonen ble hentet fra kundekontoer. Det var over 750,000 XNUMX logger på én fil med data som tilhører over 63,000 XNUMX unike brukeres e-postadresser.

ønskelister utsatte former for kunde PII og sensitiv kundedata:

- E-post adresse

- Dato produkter ble lagt til ønskelister

- Dato produktene ble fjernet fra ønskelister (hvis fjernet)

- Varekoder, brukes til å identifisere produkter internt

Ønskelistene ble laget av kundene selv og ikke via sporing av atferd på stedet. Ønskelistene varierte fra én vare lang til tusenvis av varer. Lengre ønskelister kan tillate en å vite mer om kundenes favorittartikler.

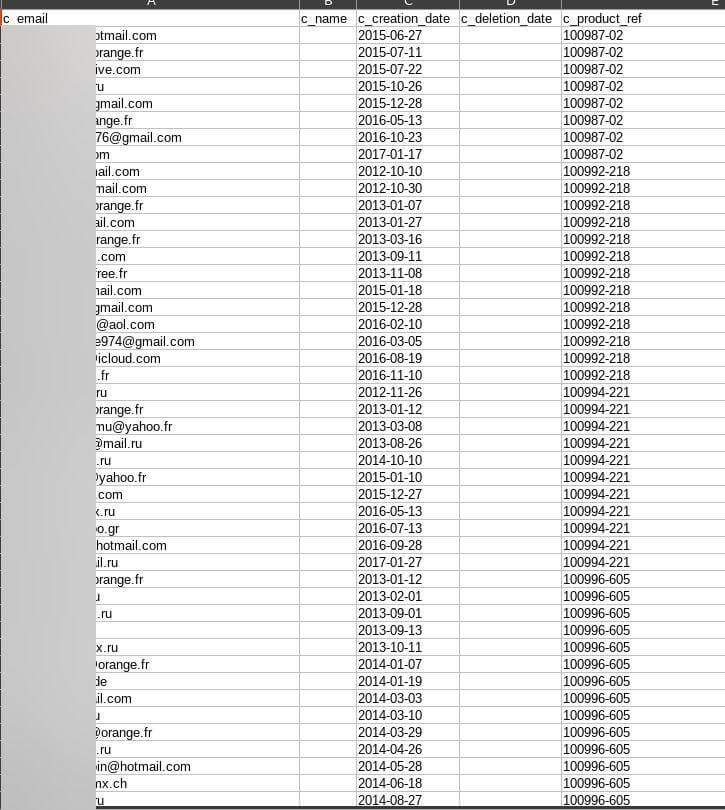

Følgende skjermbilder viser bevis på ønskelister.

Enorme logger med kundeønskelister på en fil

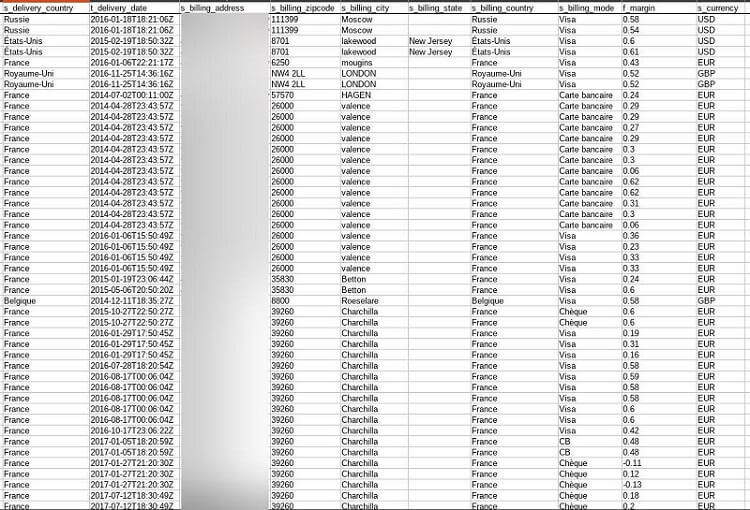

Kjøp

Kjøp data viste over 1.5 millioner varer kjøpt inn hundretusenvis av bestillinger. Det kom bestillinger fra over 150,000 XNUMX unike e-postadresser på en enkelt fil.

Kjøp utsatt kunde PII og sensitiv kundedata, Inkludert:

- E-post adresse

- Bestilte varer sin SKU-kode

- Tidspunkt for bestilling

- Økonomiske detaljer om bestillinger, inkl. betalte priser og valuta

- Betalingsmetoder, dvs. Visa, PayPal, etc

- Leveringsinformasjon, inc. leveringsadresser og leveringsdatoer

- Faktureringsadresser

Kjøp data påvirket tilsynelatende det største antallet brukere sammenlignet med de to andre datasettene. Disse loggene beskriver i stor grad kjøpsatferden til Melijoe-kunder. Igjen avslører dette privat informasjon som kan brukes mot forbrukere.

Noen kunder kjøpte et stort antall produkter, mens andre kunder bare kjøpte en eller to varer. Som med ønskelister, fikk kunder som bestilte flere varer mer informasjon om sine favorittprodukter.

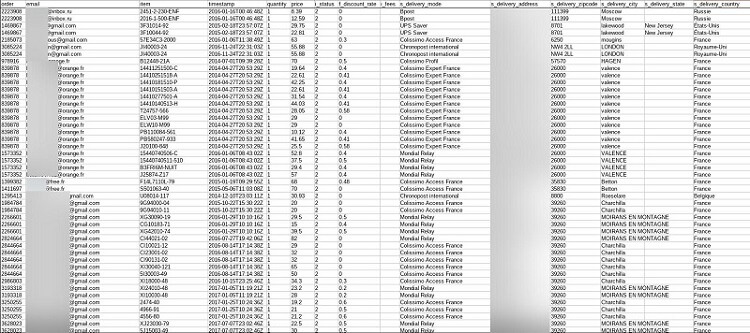

Skjermbildene nedenfor viser bevis på kjøpslogger.

Kjøpslogger avslørte en rekke former for data

Leverings-, fakturerings- og valutainformasjon ble også funnet i loggene

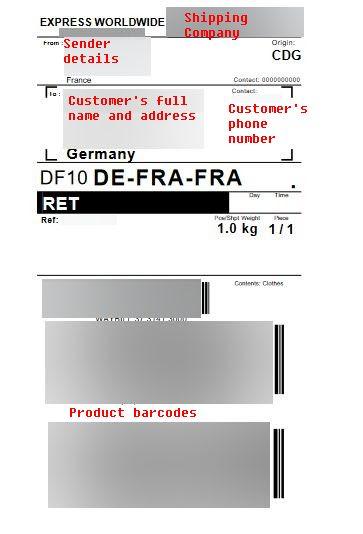

Frakt etiketter

Melijoes AWS S3 bøtte inneholdt fraktetiketter. Fraktetiketter var knyttet til bestillinger fra Melijoe-kunder. Det var mer enn 300 av disse filene på bøtta.

Fraktetiketter avdekket flere eksempler på kunde PII:

- Fulle navn

- Telefonnummer

- Leveringsadresser

- Produktstrekkoder

Du kan se en fraktetikett for én kundes bestilling nedenfor.

En fraktetikett funnet på bøtta

I tillegg til dataene nevnt ovenfor, inneholdt Melijoes bøtte også informasjon om Melijoes produktkatalog og lagernivåer.

Vi kunne bare analysere et utvalg av bøttens innhold av etiske grunner. Gitt det store antallet filer som er lagret på bøtta, kan det være flere andre former for sensitive data som er eksponert.

Melijoes Amazon S3-bøtte var live og ble oppdatert på oppdagelsestidspunktet.

Det er viktig å merke seg at Amazon ikke administrerer Melijoes bøtte og derfor ikke er ansvarlig for feilkonfigurasjonen.

Melijoe.com selger produkter til en global kundebase, og som sådan har kunder fra hele verden blitt eksponert i den usikrede bøtta. Primært er kunder fra Frankrike, Russland, Tyskland, Storbritannia og USA berørt.

Vi anslår at opptil 200,000 3 mennesker har fått informasjonen sin eksponert på Melijoes usikrede Amazon SXNUMX-bøtte. Dette tallet er basert på antall unike e-postadresser vi så på bøtta.

Du kan se en fullstendig oversikt over Melijoes dataeksponering i tabellen nedenfor.

| Antall filer eksponert | Nesten 2 millioner filer |

| Antall berørte brukere | Opp til 200,000 |

| Mengde data eksponert | Rundt 200 GB |

| Selskapets beliggenhet | Frankrike |

Bøtten inneholdt filer som ble lastet opp mellom oktober 2016 og datoen vi oppdaget den – 8. november 2021.

Ifølge våre funn er dataene om filer knyttet til kjøp og ønskelister som ble gjort over flere år. Kjøp detaljert på Melijoes bøtte ble gjort mellom mai 2013 og oktober 2017, mens ønskelister ble opprettet mellom oktober 2012 og oktober 2017.

Den 12. november 2021 sendte vi melding til Melijoe angående den åpne bøtten, og 22. november 2021 sendte vi en oppfølgingsmelding til noen gamle og nye Melijoe-kontakter. 25. november 2021 tok vi kontakt med det franske databeredskapsteamet (CERT) og AWS, og sendte oppfølgingsmeldinger til begge organisasjonene 15. desember 2021. Den franske CERT svarte og vi avslørte bruddet på en ansvarlig måte. Den franske CERT sa at de ville kontakte Melijoe, men vi hørte aldri tilbake fra dem igjen.

5. januar 2022 kontaktet vi CNIL og fulgte opp 10. januar 2022. CNIL svarte en dag senere og informerte oss om at «saken blir håndtert av våre tjenester». Vi kontaktet også den franske CERT 10. januar 2022, som fortalte oss "Dessverre, etter mange påminnelser, svarte ikke eieren av bøtta på meldingene våre."

Bøtten ble sikret 18. februar 2022.

Både melijoe.com og dets kunder kan møte påvirkninger fra denne dataeksponeringen.

Effekt på brudd på data

Vi kan ikke og vet ikke om ondsinnede aktører har fått tilgang til filene som er lagret på Melijoes åpne Amazon S3-bøtte. Uten passordbeskyttelse på plass, var imidlertid melijoe.coms bøtte lett tilgjengelig for alle som kan ha funnet nettadressen.

Det betyr at en hacker eller kriminell kunne ha lest eller lastet ned bøttens filer. Dårlige aktører kunne målrettet utsatte Melijoe-kunder med former for nettkriminalitet hvis det var tilfelle.

Melijoe kan også bli undersøkt for brudd på databeskyttelsen.

Innvirkning på kunder

Utsatte melijoe.com-kunder er utsatt for nettkriminalitet på grunn av dette databruddet. Kunder har omfattende eksempler på personlige og sensitive data eksponert på bøtta.

Som nevnt har kunder med større ønskelister eller større kjøpshistorikk fått mer informasjon eksponert om sine favorittprodukter. Disse personene kan møte mer skreddersydde og detaljerte angrep ettersom hackere kan lære mer om hva de liker og ikke liker. Disse kundene kan også bli målrettet basert på antagelsen om at de er velstående og har råd til å kjøpe mange avanserte produkter.

Phishing og skadelig programvare

Hackere kunne målrette mot utsatte Melijoe-kunder med phishing-angrep og skadelig programvare hvis de fikk tilgang til bøttens filer.

Melijoes Amazon S3-bøtte inneholdt nesten 200,000 XNUMX unike kunders e-postadresser som kunne gi hackere en lang liste over potensielle mål.

Hackere kan kontakte disse kundene mens de utgir seg for å være en legitim ansatt hos melijoe.com. Hackere kan referere til en av flere utsatte detaljer for å bygge en fortelling rundt e-posten. For eksempel kan hackeren referere til en persons preferanser/ønskeliste for å overbevise kunden om at de blir tilbudt en avtale.

Når offeret stoler på hackeren, kan den dårlige skuespilleren starte phishing-forsøk og skadelig programvare.

I et phishing-angrep vil en hacker utnytte tillit til å tvinge mer sensitiv og personlig informasjon fra offeret. Hackeren kan overbevise offeret om å avsløre kredittkortlegitimasjonen, for eksempel, eller klikke på en ondsinnet lenke. Når de er klikket, kan slike lenker laste ned skadelig programvare til offerets enhet – ondsinnet programvare som lar hackere utføre andre former for datainnsamling og nettkriminalitet.

Svindel og svindel

Hackere kan også målrette mot utsatte kunder med svindel og svindel hvis de fikk tilgang til bøttens filer.

En nettkriminell kan målrette mot utsatte kunder via e-post, ved å bruke informasjon fra bøtta for å fremstå som en pålitelig person med en gyldig grunn til å nå ut.

Hackere kan utnytte et måls tillit til å utføre svindel og svindel – ordninger som er laget for å lure offeret til å overlate penger. For eksempel kan hackeren bruke ordredetaljer og leveringsinformasjon for å utføre en leveringssvindel. Her kan en hacker be ofre betale et falskt leveringsgebyr for å motta varene sine.

Innvirkning på melijoe.com

Melijoe kan lide både juridiske og kriminelle konsekvenser som følge av datahendelsen. Selskapets feilkonfigurerte Amazon S3-bøtte kan ha brutt databeskyttelseslover, mens andre virksomheter kan få tilgang til bøttens innhold på melijoe.coms regning.

Brudd på databeskyttelse

Melijoe kan ha brutt EUs generelle databeskyttelsesforordning (GDPR) ettersom selskapets bøtte ble feilkonfigurert, og avslørte dataene til kundene.

GDPR beskytter sensitive og personlige data til EU-borgere. GDPR styrer bedrifter med hensyn til deres innsamling, lagring og bruk av kunders data, og enhver feilaktig håndtering av data er straffbart i henhold til forskriften.

Commission nationale de l'informatique et des libertés (CNIL) er Frankrikes databeskyttelsesmyndighet og er ansvarlig for å håndheve GDPR. Melijoe kan komme under gransking av CNIL. CNIL kan utstede en maksimal bot på €20 millioner (~23 millioner USD) eller 4 % av selskapets årlige omsetning (det som er størst) for brudd på GDPR.

Melijoes åpne Amazon S3-bøtte har ikke bare avslørt dataene til EU-borgere, men også til kunder fra nasjoner rundt om i verden. Derfor kan melijoe.com bli utsatt for straff fra flere andre jurisdiksjoner i tillegg til CNIL. For eksempel kan Federal Trade Commission (FTC) i USA velge å undersøke melijoe.com for et potensielt brudd på FTC Act, og Storbritannias Information Commissioner's Office (ICO) kan undersøke melijoe.com for et mulig brudd på Data Protection Act 2018.

Med eksponerte kunder fra forskjellige andre kontinenter på Melijoes bøtte, kunne en rekke databeskyttelsesmyndigheter velge å undersøke melijoe.com.

Konkurransespionasje

Eksponert informasjon kan samles inn av hackere og selges til tredjeparter som har en interesse i dataene. Dette kan inkludere virksomheter som er konkurrenter til melijoe.com, for eksempel andre klesforhandlere. Markedsføringsbyråer kan også se verdi i bøttedataene.

Rivaliserende virksomheter kan bruke dataene til å utføre konkurransespionasje. Spesielt kunne konkurrenter få tilgang til melijoe.coms kundeliste for å finne potensielle kunder for sin egen virksomhet. Rivaliserende virksomheter kan kontakte utsatte kunder med tilbud i et forsøk på å stjele forretninger bort fra Melijoe og styrke sin egen kundebase.

Forhindre eksponering av data

Hva kan vi gjøre for å holde dataene våre sikre og redusere risikoen for eksponering?

Her er noen tips for å forhindre dataeksponering:

- Oppgi kun din personlige informasjon til enkeltpersoner, organisasjoner og enheter som du stoler fullstendig på.

- Besøk kun nettsteder med et sikkert domene (dvs. nettsteder som har et "https" og/eller lukket låssymbol i begynnelsen av domenenavnet).

- Vær spesielt forsiktig når du oppgir dine mest sensitive former for data, for eksempel personnummeret ditt.

- Lag uknuselige passord som bruker en blanding av bokstaver, tall og symboler. Oppdater dine eksisterende passord regelmessig.

- Ikke klikk på en lenke i en e-post, melding eller andre steder på internett med mindre du er sikker på at kilden er legitim.

- Rediger personverninnstillingene dine på sosiale medier, slik at bare venner og pålitelige brukere kan se innholdet ditt.

- Unngå å vise eller skrive inn viktige former for data (som kredittkortnumre eller passord) når du er koblet til et usikret WiFi-nettverk.

- Lær deg selv om nettkriminalitet, databeskyttelse og metodene som reduserer sjansene dine for å bli offer for phishing-angrep og skadelig programvare.

Om Oss

SafetyDetectives.com er verdens største antivirusanmeldelsesnettsted.

SafetyDetectives forskningslaboratorium er en pro bono-tjeneste som tar sikte på å hjelpe nettsamfunnet til å forsvare seg mot cybertrusler, samtidig som de lærer organisasjoner om hvordan de skal beskytte brukernes data. Det overordnede formålet med prosjektet vårt for nettkartlegging er å bidra til å gjøre internett til et tryggere sted for alle brukere.

Våre tidligere rapporter har brakt frem flere høyprofilerte sårbarheter og datalekkasjer, inkludert 2.6 millioner brukere utsatt av en Amerikansk sosial analyseplattform IGBlade, samt et brudd på en Brasilian Marketplace Integrator-plattform Hariexpress.com.br som lekket mer enn 610 GB med data.

For en fullstendig gjennomgang av SafetyDetectives cybersikkerhetsrapportering de siste 3 årene, følg SafetyDetectives Cybersecurity Team.

- &

- 000

- 2016

- 2020

- 2021

- 2022

- Om oss

- adgang

- Ifølge

- tvers

- Handling

- Alle

- Amazon

- analytics

- årlig

- antivirus

- hvor som helst

- rundt

- Autentisering

- myndighet

- AWS

- Begynnelsen

- være

- fakturering

- Milliarder

- merker

- brudd

- bygge

- virksomhet

- bedrifter

- kjøpe

- hovedstad

- sjansene

- Barn

- stengt

- Klær

- samling

- kommisjon

- samfunnet

- Selskaper

- Selskapet

- Selskapets

- sammenlignet

- konkurrenter

- Forbrukere

- inneholder

- innhold

- innhold

- kunne

- Credentials

- kreditt

- kredittkort

- Criminal

- Crunchbase

- valuta

- Kunder

- cyber

- cybercrime

- Cybersecurity

- dato

- datainnbrudd

- databeskyttelse

- dag

- avtale

- levering

- detalj

- gJORDE

- forskjellig

- oppdaget

- Funnet

- ikke

- domene

- Domain Name

- e-handel

- utdanne

- emalje

- spesielt

- spionasje

- anslag

- EU

- eksempel

- Exploit

- Face

- forfalskning

- Mote

- kjennetegnet

- Egenskaper

- Federal

- Federal Trade Commission

- Figur

- slutt

- følge

- etter

- skjemaer

- funnet

- Frankrike

- svindel

- Fransk

- FTC

- fullt

- finansiering

- GDPR

- general

- Generell databeskyttelsesforskrift

- Tyskland

- jenter

- Global

- varer

- Gruppe

- hacker

- hackere

- Håndtering

- hjelpe

- her.

- Høy

- Hvordan

- Hvordan

- HTTPS

- Hundrevis

- ICO

- viktig

- inkludere

- Inkludert

- informasjon

- interesse

- Internet

- inventar

- undersøke

- utstedelse

- Januar

- jurisdiksjoner

- etiketter

- stor

- større

- lansere

- Lover

- Lekkasjer

- LÆRE

- Lovlig

- Leverage

- lett

- LINK

- lenker

- Liste

- Lang

- malware

- Marketing

- markedsplass

- Media

- millioner

- penger

- mest

- nettverk

- tall

- mange

- Tilbud

- på nett

- åpen

- rekkefølge

- ordrer

- organisasjoner

- Annen

- eieren

- betalt

- paris

- Passord

- passord

- Betale

- PayPal

- porsjoner

- personlig

- personlig informasjon

- tilpasse

- phishing

- phishing-angrep

- phishing-angrep

- plattform

- mulig

- privatliv

- privat

- pro

- Produkt

- Produkter

- prosjekt

- fremtredende

- beskytte

- beskyttelse

- gi

- Kjøp

- kjøpt

- kjøp

- innkjøp

- formål

- område

- grunner

- motta

- redusere

- registrert

- Regulering

- Rapporter

- forskning

- svar

- ansvarlig

- forhandler

- forhandlere

- Avslørt

- anmeldelse

- Risiko

- Rival

- runder

- Russland

- Sa

- Svindel

- sikre

- sikkerhet

- tjeneste

- Tjenester

- Levering

- nettstedet

- Nettsteder

- So

- selskap

- sosiale medier

- Software

- solgt

- spesialisert

- Stater

- lagring

- butikker

- gate

- Target

- lag

- Kilden

- verden

- tredjeparter

- tusener

- trusler

- Gjennom

- hele

- tid

- tips

- topp

- Sporing

- handel

- Stol

- unik

- forent

- Storbritannia

- Forente Stater

- usikret

- Oppdater

- us

- bruke

- Brukere

- verdi

- Visa

- Sikkerhetsproblemer

- web

- Nettsted

- nettsteder

- om

- HVEM

- wifi

- innenfor

- uten

- verden

- Verdens

- verdensomspennende

- år