Da vi våknet i morges, var informasjonsfeeden vår over nettsikkerhet oversvømmet av "nyheter" om at Apple nettopp hadde lappet et sikkerhetshull som på forskjellige måter beskrev en "knotete feil", en "kritisk feil" som kan gjøre Mac-en din "forsvarsløs", og "Akilles". 'hælen til macOS».

Gitt at vi vanligvis sjekker våre forskjellige e-postlister for sikkerhetsbulletiner før vi i det hele tatt ser ut for å sjekke været, først og fremst for å se om Apple i hemmelighet har sluppet løs en ny råd over natten ...

…vi ble overrasket, om ikke faktisk skremt, over antallet oppskrivninger av en feilrapport vi ennå ikke hadde sett.

Dekningen så ut til å invitere oss til å anta at Apple nettopp hadde gitt ut nok en oppdatering, bare en uke etter den forrige "oppdatering for alt“, selv mindre enn to uker etter en mystisk oppdatering for iOS 16, som viste seg å ha vært et null-dagers angrep som tilsynelatende ble brukt til å implantere skadelig programvare via booby-fangede nettsider, selv om Apple unnlot å nevne det på den tiden:

Morgenens "nyheter" ser ut til å antyde at Apple ikke bare hadde presset ut en ny oppdatering, men også sluppet den stille ved ikke å kunngjøre den i en rådgivende e-post, og ikke engang liste den opp på egen hånd. HT201222 sikkerhetsportalsiden.

(Behold den lenken HT201222 lenke praktisk hvis du er en Apple-bruker – det er et nyttig utgangspunkt når patchforvirring oppstår.)

Det er en feil, men ikke en helt ny

Den gode nyheten er imidlertid at hvis du fulgte vårt forslag for en uke siden for å sjekke at Apple-enhetene dine hadde oppdatert (selv om du forventet at de skulle gjøre det av seg selv), har du allerede fått noen rettelser du trenger for å beskytte deg mot denne "Akilles"-feilen, mer spesielt kjent som CVE-2022-42821.

Dette er ikke en ny feil, det er bare litt ny informasjon om en feil som Apple fikset forrige uke.

For å være klar, hvis Apples sikkerhetsbulletiner har det riktig, gjelder ikke denne feilen for noen av Apples mobile operativsystemer, og enten aldri brukt på, eller hadde allerede blitt fikset, i macOS 13 Ventura-versjonen.

Med andre ord, den beskrevne feilen var bare relevant for brukere av macOS 11 Big Sur og macOS 12 Monterey, var aldri en nulldag, og har allerede blitt rettet.

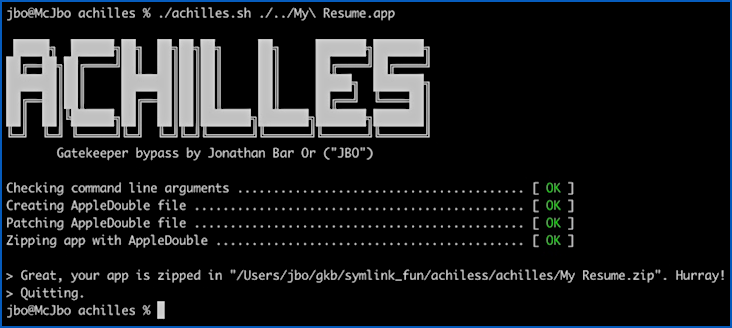

Årsaken til alt oppstyret ser ut til å være publiseringen i går, nå som oppdateringen har vært tilgjengelig i flere dager, av en artikkel fra Microsoft med ganske dramatisk tittel Gatekeepers akilleshæl: Avdekke en macOS-sårbarhet.

Apple hadde riktignok bare gitt en kort oppsummering av denne feilen i seg selv rådgivning en uke siden:

Impact: An app may bypass Gatekeeper checks Description: A logic issue was addressed with improved checks. CVE-2022-42821: Jonathan Bar Or of Microsoft

Å utnytte denne feilen er ikke så veldig vanskelig når du først vet hva du skal gjøre, og Microsofts rapport forklarer hva som trengs ganske tydelig.

Til tross for noen av overskriftene, etterlater den ikke akkurat Mac-en din "forsvarsløs".

Enkelt sagt betyr det at en nedlastet app som normalt vil fremprovosere en popup-advarsel om at den ikke er fra en pålitelig kilde, ikke vil bli korrekt flagget av Apples Gatekeeper system.

Gatekeeper ville mislykkes i å registrere appen som en nedlasting, slik at kjøring av den ville omgå den vanlige advarselen.

(Enhver aktiv anti-malware og trusselbasert atferdsovervåkingsprogramvare på Mac-en din vil fortsatt starte, og det samme ville brannmurinnstillinger eller nettfiltreringssikkerhetsprogramvare når du lastet det ned i utgangspunktet.)

Det er en feil, men egentlig ikke "kritisk"

Det er ikke akkurat en "kritisk feil" heller, som en medierapport antydet, spesielt når du tenker på at Microsofts egne Patch Tuesday-oppdateringer for desember 2022 fikset en veldig lik type feil som ble vurdert som "moderat":

Faktisk var Microsofts lignende sårbarhet faktisk et null-dagers hull, noe som betyr at det var kjent og misbrukt utenfor nettsikkerhetsfellesskapet før oppdateringen kom ut.

Vi beskrev Microsofts feil som:

CVE-2022-44698: Windows SmartScreen Security Feature Bypass Vulnerability This bug is also known to have been expoited in the wild. An attacker with malicious content that would normally provoke a security alert could bypass that notification and thus infect even well-informed users without warning.

Enkelt sagt ble Windows sikkerhetsbypass forårsaket av en feil i Microsofts såkalte Mark of the Web (MOTW) system, som er ment å legge til utvidede attributter til nedlastede filer for å angi at de kom fra en ikke-klarert kilde.

Apples sikkerhetsbypass var en feil i den lignende-men-forskjellige Gatekeeper system, som er ment å legge til utvidede attributter til nedlastede filer for å angi at de kom fra en ikke-klarert kilde.

Hva gjør jeg?

For å være rettferdig overfor Microsoft, forskeren som ansvarlig avslørte Gatekeeper-feilen til Apple, og som skrev nettopp publisert rapport, brukte ikke ordene "kritisk" eller "forsvarsløs" for å beskrive verken feilen eller tilstanden den plasserte Mac-en din i...

... selv om jeg navngir feilen Achilles og overskriften det som en Akilleshæl var nok et metaforisk sprang for langt.

Tross alt, i antikkens gresk legende, var Achilles nesten fullstendig immun mot skader i kamp på grunn av at moren hans dyppet ham i den magiske elven Styx som baby.

Men hun måtte holde seg i hælen hans i prosessen, og etterlot ham et enkelt sårbart sted som til slutt ble utnyttet av Paris for å drepe Achilles – definitivt en farlig sårbarhet og en kritisk utnyttelse (i tillegg til å være en null-dagers feil, gitt at Paris ser ut til å ha visst hvor de skal sikte på forhånd).

Heldigvis, i begge disse tilfellene – Microsofts egen nulldagers feil, og Apples feil som ble funnet av Microsoft – er sikkerhetsbypass-feilene nå rettet

Så å kvitte seg med begge sårbarhetene (effektivt dyppe Akilles tilbake i elven Styx mens han holder den andre hælen hans, noe som sannsynligvis er det moren hans burde ha gjort i utgangspunktet) er like enkelt som å sørge for at du har de siste oppdateringene.

- På Mac-er, bruk: Apple-menyen > Om denne Mac > Programvare oppdatering…

- På Windows: bruk innstillinger > Windows Update > Se etter oppdateringer

Du vet på forhånd

Hva vi skal si

Som er, "Ikke utsett,

Bare lapp det i dag."

- Achilles

- eple

- blockchain

- coingenius

- cryptocurrency lommebøker

- kryptoverveksling

- CVE-2022-42821

- cybersikkerhet

- nettkriminelle

- Cybersecurity

- innenriksdepartementet

- digitale lommebøker

- brannmur

- Gatekeeper

- Kaspersky

- MacOS

- malware

- Mcafee

- Microsoft

- MOTW

- Naken sikkerhet

- NexBLOC

- plato

- plato ai

- Platon Data Intelligence

- Platon spill

- PlatonData

- platogaming

- VPN

- sårbarhet

- nettside sikkerhet

- zephyrnet

![S3 Ep98: LastPass-sagaen – bør vi slutte å bruke passordbehandlere? [Lyd + tekst] S3 Ep98: LastPass-sagaen – bør vi slutte å bruke passordbehandlere? [Lyd + tekst] PlatoBlockchain Data Intelligence. Vertikalt søk. Ai.](https://platoblockchain.com/wp-content/uploads/2022/09/bn-1200-300x157.png)