Selv om du ikke er en MOVEit-kunde, og selv om du aldri hadde hørt om MOVEit-fildelingsprogramvaren før slutten av forrige måned...

...vi mistenker at du har hørt om det nå.

Det er fordi merkenavnet MOVEit har vært over hele IT og mainstream media den siste uken eller så, på grunn av en uheldig sikkerhetshull dubbet CVE-2023-34362, som viste seg å være det som er kjent i sjargongen som en zero-day bug.

Et null-dagers hull er et hull som nettkriminelle fant og fant ut før noen sikkerhetsoppdateringer var tilgjengelige, med resultatet at selv de mest ivrige og hurtigvirkende sysadminene i verden hadde null dager de kunne ha lappet foran skurkene. .

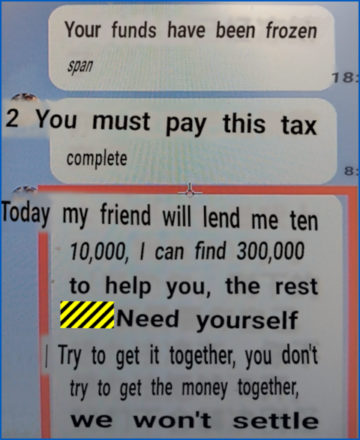

Dessverre, i tilfellet med CVE-2023-34362, var skurkene som kom dit først, tilsynelatende medlemmer av det beryktede Clop løsepenge-mannskapet, en gjeng med cyberutpressere som på forskjellige måter stjeler ofrenes data eller krypterer filene deres, og deretter truer disse ofrene ved å kreve beskyttelsespenger til gjengjeld for å undertrykke de stjålne dataene, dekryptere de ødelagte filene eller begge deler.

Trofédata plyndret

Som du kan forestille deg, fordi dette sikkerhetshullet eksisterte i nettfronten til MOVEit-programvaren, og fordi MOVEit handler om å laste opp, dele og laste ned bedriftsfiler med letthet, misbrukte disse kriminelle feilen for å gripe tak i trofédata for å gi selv utpressing over sine ofre.

Selv selskaper som ikke selv er MOVEit-brukere har tilsynelatende endt opp med private ansattes data avslørt av denne feilen, takket være outsourcede lønnsleverandører som var MOVEit-kunder, og hvis databaser med kundepersonelldata ser ut til å ha blitt plyndret av angriperne.

(Vi har sett rapporter om brudd som berører titusenvis eller hundretusenvis av ansatte ved en rekke operasjoner i Europa og Nord-Amerika, inkludert organisasjoner innen helsevesenet, nyhets- og reisesektorene.)

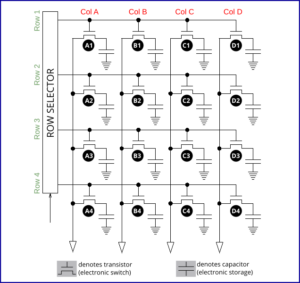

SQL INJEKSJON OG WEBSHELL FORKLART

Patcher publisert raskt

Skaperne av MOVEit-programvaren, Progress Software Corporation, var raske til publisere patcher når de visste om eksistensen av sårbarheten.

Selskapet delte også hjelpsomt en omfattende liste over såkalte IoCs (indikatorer på kompromiss), for å hjelpe kunder med å se etter kjente tegn på angrep selv etter at de har lappet.

Når alt kommer til alt, når det dukker opp en feil som et beryktet nettkrimmannskap allerede har utnyttet til onde formål, er det aldri nok med oppdatering alene.

Hva om du var en av de uheldige brukerne som allerede hadde blitt brutt før du brukte oppdateringen?

Proaktive patcher også

Vel, her er en flekk med gode, men presserende nyheter fra de uten tvil beleirede utviklerne hos Progress Software: de har nettopp publisert enda flere patcher for MOVEit Transfer-produktet.

Så vidt vi vet, er sikkerhetsproblemene som er fikset denne gangen ikke null-dager.

Faktisk er disse feilene så nye at de i skrivende stund [2023-06-09T21:30:00Z] fortsatt ikke hadde mottatt et CVE-nummer.

De er tilsynelatende lignende feil som CVE-2023-34362, men denne gangen ble de funnet proaktivt:

[Progress har] inngått samarbeid med tredjeparts cybersikkerhetseksperter for å gjennomføre ytterligere detaljerte kodegjennomganger som et ekstra beskyttelseslag for kundene våre. [... Vi har funnet] ytterligere sårbarheter som potensielt kan brukes av en dårlig skuespiller for å iscenesette en utnyttelse. Disse nylig oppdagede sårbarhetene er forskjellige fra den tidligere rapporterte sårbarheten som ble delt 31. mai 2023.

Som fremdrift bemerker:

Alle MOVEit Transfer-kunder må bruke den nye oppdateringen, utgitt 9. juni 2023.

For offisiell informasjon om disse tilleggsrettelsene, oppfordrer vi deg til å besøke Fremdriftsoversikt dokument, samt selskapets konkrete råd om den nye oppdateringen.

Når gode nyheter følger dårlige

Forresten, det er ikke uvanlig å finne én feil i koden din og så raskt finne en haug med relaterte feil, fordi feil er lettere å finne (og du er mer tilbøyelig til å jakte på dem) når du først vet hva du skal se etter.

Så selv om dette betyr mer arbeid for MOVEit-kunder (som kanskje føler at de har nok på tallerkenen allerede), vil vi si igjen at vi vurderer disse gode nyhetene, fordi latente feil som ellers kunne ha blitt enda mer null- daghull er nå lukket proaktivt.

Forresten, hvis du er en programmerer og noen gang finner deg selv å jage etter en farlig feil som CVE-2023-34362...

…ta et blad ut av Progress Softwares bok, og søk kraftig etter andre potensielt relaterte feil samtidig.

TRUSSELJAKT FOR SOPHOS-KUNDER

MER OM MOVEIT SAGA

- SEO-drevet innhold og PR-distribusjon. Bli forsterket i dag.

- EVM Finans. Unified Interface for desentralisert økonomi. Tilgang her.

- Quantum Media Group. IR/PR forsterket. Tilgang her.

- PlatoAiStream. Web3 Data Intelligence. Kunnskap forsterket. Tilgang her.

- kilde: https://nakedsecurity.sophos.com/2023/06/09/more-moveit-mitigations-new-patches-published-for-further-protection/

- : har

- :er

- :ikke

- $OPP

- 2023

- 30

- 31

- 9

- a

- Om oss

- la til

- Ytterligere

- råd

- påvirker

- Etter

- en gang til

- fremover

- Alle

- alene

- allerede

- også

- america

- an

- og

- noen

- anvendt

- Påfør

- ER

- AS

- At

- angripe

- forfatter

- tilgjengelig

- dårlig

- BE

- fordi

- vært

- før du

- Utpressing

- bok

- både

- merke

- brudd

- Bug

- bugs

- Bunch

- men

- by

- CAN

- saken

- stengt

- kode

- Selskaper

- Selskapet

- Selskapets

- kompromiss

- Gjennomføre

- Vurder

- Bedriftens

- SELSKAP

- kunne

- skaperne

- kriminelle

- kunde

- Kunder

- cve

- cybercrime

- nettkriminelle

- Cybersecurity

- Dangerous

- dato

- databaser

- Dager

- krevende

- detaljert

- utviklere

- oppdaget

- distinkt

- dokument

- ned

- dubbet

- to

- under

- lette

- enklere

- Ansatt

- slutt

- nok

- Europa

- Selv

- NOEN GANG

- eksperter

- Exploit

- utsatt

- omfattende

- Faktisk

- langt

- føler

- tenkte

- filet

- Filer

- Finn

- finne

- Først

- fikset

- feil

- følger

- Til

- funnet

- fra

- videre

- Gjeng

- Gi

- god

- grip

- HAD

- Ha

- helsetjenester

- hørt

- hjelpe

- hold

- Hole

- Holes

- HTTPS

- Hundrevis

- jakten

- Jakt

- if

- forestille

- in

- skråstilt

- Inkludert

- indikatorer

- beryktet

- informasjon

- inn

- utstedelse

- IT

- sjargong

- juni

- bare

- Vet

- kjent

- Siste

- siste

- lag

- LÆRE

- Leverage

- i likhet med

- Liste

- Se

- Mainstream

- massemediene

- Kan..

- midler

- Media

- medlemmer

- kunne

- penger

- mer

- mest

- må

- Naken sikkerhet

- Naken sikkerhetspodcast

- navn

- aldri

- Ny

- nylig

- nyheter

- nord

- nord amerika

- Merknader

- notorisk

- nå

- Antall

- of

- off

- offisiell

- on

- gang

- ONE

- Drift

- or

- organisasjoner

- Annen

- ellers

- vår

- ut

- Utfallet

- enn

- samarbeid

- patch

- Patches

- patching

- paul

- lønn

- plato

- Platon Data Intelligence

- PlatonData

- podcast

- innlegg

- potensielt

- tidligere

- privat

- Produkt

- Programmerer

- programmerere

- Progress

- beskyttelse

- tilbydere

- publisert

- formål

- Rask

- raskt

- område

- ransomware

- mottatt

- i slekt

- utgitt

- rapportert

- Rapporter

- retur

- Anmeldelser

- samme

- sier

- Søk

- Seksjon

- sektorer

- sikkerhet

- synes

- sett

- delt

- deling

- Skilt

- lignende

- So

- Software

- Spot

- Staff

- Scene

- starter

- Still

- stjålet

- titus

- Takk

- Det

- De

- verden

- deres

- Dem

- seg

- deretter

- Der.

- Disse

- de

- tredjeparts

- denne

- De

- selv om?

- tusener

- tid

- til

- overføre

- reiser

- snudde

- Oppdater

- oppdateringer

- Opplasting

- som haster

- URL

- brukt

- Brukere

- veldig

- ofre

- Besøk

- Sikkerhetsproblemer

- sårbarhet

- ønsker

- Vei..

- we

- web

- uke

- VI VIL

- var

- Hva

- når som helst

- hvilken

- HVEM

- hvem sin

- med

- Arbeid

- verden

- skriving

- ennå

- Du

- Din

- deg selv

- zephyrnet

- null