For to uker siden rapporterte vi om to null-dager i Microsoft Exchange som hadde blitt rapportert til Microsoft tre uker før det av et vietnamesisk selskap som hevdet å ha snublet over feilene på en hendelsesreaksjon på en kundes nettverk. (Du må kanskje lese det to ganger.)

Som du sikkert husker, minner feilene om fjorårets ProxyLogin/ProxyShell sikkerhetsproblemer i Windows, selv om det denne gangen kreves en autentisert tilkobling, noe som betyr at en angriper trenger minst én brukers e-postpassord på forhånd.

Dette førte til det morsomme-men-unødvendig-forvirrende navnet ProxyNotShell, selv om vi refererer til det i våre egne notater som E00F, forkortelse for Bytt dobbel null-dagers feil, fordi det er vanskeligere å feillese.

Du vil sannsynligvis også huske den viktige detaljen at den første sårbarheten i E00F-angrepskjeden kan utnyttes etter at du har gjort passorddelen av påloggingen, men før du har gjort noen 2FA-autentisering som er nødvendig for å fullføre påloggingsprosessen.

Det gjør det til en Sophos-ekspert Chester Wisniewski dubbet et "midt-autentiseringshull" i stedet for en ekte post-autentiseringsfeil:

For en uke siden, da vi gjorde en rask oppsummering av Microsofts svar på E00F, som har sett selskapets offisielle avbøtende råd bli endret flere ganger, spekulerte vi i Naked Security-podcasten som følger:

Jeg tok en titt på Microsofts Guideline-dokument i morges [2022-10-05], men jeg så ingen informasjon om en oppdatering eller når en vil være tilgjengelig.

Neste tirsdag [2022-10-11] er det Patch Tuesday, så kanskje vi får vente til da?

For en dag siden [2022-10-11] var siste patch tirsdag...

…og den største nyheten er nesten helt sikkert at vi tok feil: vi må vente enda lenger.

Alt unntatt Exchange

Denne månedens Microsoft-oppdateringer (forskjellig rapportert som nummer 83 eller 84, avhengig av hvordan du teller og hvem som teller) dekker 52 forskjellige deler av Microsoft-økosystemet (det selskapet beskriver som "produkter, funksjoner og roller"), inkludert flere vi aldri hadde hørt om før.

Det er en svimlende liste, som vi har gjentatt her i sin helhet:

Active Directory Domain Services Azure Azure Arc Client Server Run-time Subsystem (CSRSS) Microsoft Edge (Chromium-basert) Microsoft Graphics Component Microsoft Office Microsoft Office SharePoint Microsoft Office Word Microsoft WDAC OLE DB-leverandør for SQL NuGet Client Remote Access Service Point-to- Point Tunneling Protocol Rolle: Windows Hyper-V Service Fabric Visual Studio Code Windows Active Directory Certificate Services Windows ALPC Windows CD-ROM Driver Windows COM+ Event System Service Windows Connected User Experiences and Telemetri Windows CryptoAPI Windows Defender Windows DHCP Client Windows Distribuert filsystem (DFS) ) Windows DWM kjernebibliotek Windows hendelsesloggingstjeneste Windows gruppepolicy Windows gruppepolicy-preferanseklient Windows Internet Key Exchange (IKE)-protokoll Windows-kjerne Windows Local Security Authority (LSA) Windows Local Security Authority Subsystem Service (LSASS) Windows Local Session Manager (LSM) Windows NTFS Windows NTLM Windows ODBC-drivervindu s Perception Simulation Service Windows Point-to-Point Tunneling Protocol Windows Portable Device Enumerator Service Windows Print Spooler Components Windows Resilient File System (ReFS) Windows Secure Channel Windows Security Support Provider Grensesnitt Windows Server Eksternt tilgjengelige registernøkler Windows Server Service Windows Lagring Windows TCP/ IP Windows USB Seriell Driver Windows Web Account Manager Windows Win32K Windows WLAN Service Windows Workstation Service

Som du kan se, vises ordet "Exchange" bare én gang, i sammenheng med IKE, den Internett-nøkkelutvekslingsprotokoll.

Så det er fortsatt ingen løsning for E00F-feilene, en uke etter at vi fulgte opp artikkelen vår fra en uke før det om en første rapport tre uker før det.

Med andre ord, hvis du fortsatt har din egen lokale Exchange-server, selv om du bare kjører det som en del av en aktiv migrering til Exchange Online, denne månedens Patch Tuesday har ikke gitt deg noen Exchange-lettelse, så sørg for at du er oppdatert med Microsofts siste produktreduksjoner, og at du vet hvilke gjenkjennings- og trusselklassifiseringsstrenger leverandøren av nettsikkerhet bruker for å advare deg om potensielle ProxyNotShell/E00F-angripere som undersøker nettverket ditt.

Hva ble fikset?

For en detaljert gjennomgang av hva som ble fikset denne måneden, gå til søstersiden vår, Sophos News, for en "insider" rapporter om sårbarheter og utnyttelser fra SophosLabs:

Høydepunktene (eller lavlys, avhengig av synspunktet ditt) inkluderer:

- En offentlig avslørt feil i Office som kan føre til datalekkasje. Vi er ikke klar over faktiske angrep som bruker denne feilen, men informasjon om hvordan man misbruker den var tilsynelatende kjent for potensielle angripere før oppdateringen dukket opp. (CVE-2022-41043)

- En offentlig utnyttet rettighetsutvidelse i COM+ Event System Service. Et sikkerhetshull som er offentlig kjent og som allerede har blitt utnyttet i virkelige angrep er en zero-day, fordi det var null dager du kunne ha brukt oppdateringen før cyberunderverdenen visste hvordan de skulle misbruke den. (CVE-2022-41033)

- En sikkerhetsfeil i hvordan TLS-sikkerhetssertifikater blir behandlet. Denne feilen ble tilsynelatende rapportert av regjeringens nettsikkerhetstjenester i Storbritannia og USA (henholdsvis GCHQ og NSA), og kan tillate angripere å feilrepresentere seg selv som eieren av andres kodesignering eller nettstedsertifikat. (CVE-2022-34689)

Denne månedens oppdateringer gjelder stort sett hver versjon av Windows der ute, fra Windows 7 32-bit hele veien til Server 2022; oppdateringene dekker Intel og ARM smaker av Windows; og de inkluderer i det minste noen rettelser for det som kalles Server Core installeres.

(Server Core er et nedstrippet Windows-system som gir deg en veldig enkel, kommandolinjeserver med en sterkt redusert angrepsoverflate, og utelater den typen komponenter du rett og slett ikke trenger hvis alt du vil ha er, for for eksempel en DNS- og DHCP-server.)

Hva gjør jeg?

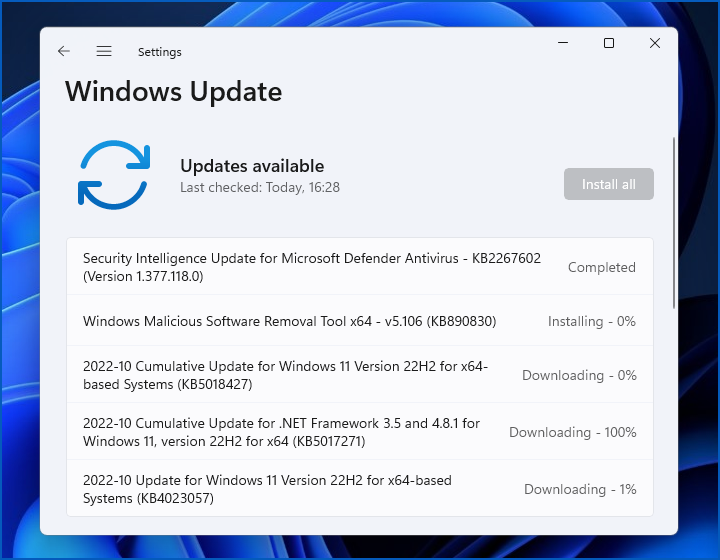

Som vi forklarer i vår detaljert analyse på Sophos News kan du enten gå inn innstillinger > Windows Update og finn ut hva som venter på deg, eller du kan besøke Microsofts online Oppdateringsveiledning og hente individuelle oppdateringspakker fra Oppdater katalog.

Du vet hva vi vil si/

For det er alltid vår måte.

Det vil si "Ikke utsett/

Bare gjør det i dag."

- 0 dag

- blockchain

- coingenius

- cryptocurrency lommebøker

- kryptoverveksling

- cybersikkerhet

- nettkriminelle

- Cybersecurity

- innenriksdepartementet

- digitale lommebøker

- Exploit

- brannmur

- Kaspersky

- malware

- Mcafee

- Microsoft

- Naken sikkerhet

- NexBLOC

- Patch tirsdag

- plato

- plato ai

- Platon Data Intelligence

- Platon spill

- PlatonData

- platogaming

- VPN

- sårbarhet

- nettside sikkerhet

- vinduer

- zephyrnet

![S3 Ep114: Forebygging av cybertrusler – stopp dem før de stopper deg! [Lyd + tekst] S3 Ep114: Forebygging av cybertrusler – stopp dem før de stopper deg! [Lyd + tekst] PlatoBlockchain Data Intelligence. Vertikalt søk. Ai.](https://platoblockchain.com/wp-content/uploads/2022/12/ns-1200-generic-featured-image-blue-digits-360x188.png)