Lesetid: 6 minutter

Etter hvert som nyere blokkjeder fortsetter å lanseres, blir tverrkjedebroer mer uunnværlige enn noen gang for å forbedre interoperabiliteten mellom blokkjedeøkosystemer.

Når det er sagt, legger den nye innovasjonen også overflaten for et stort antall angrepsvektorer. I følge Chainalysis, Cross-chain bro hacks alene utgjør opptil 69 % av stjålne midler i 2022.

Det har vært 13 Tverrkjede bro

” data-gt-translate-attributes=”[{“attribute”:”data-cmtooltip”, “format”:”html”}]”>broangrep på tvers av kjeder frem og tilbake, med 2022 som året med flest flertall.

Denne artikkelen gir en kortfattet oversikt over alle hack-hendelsene på tvers av kjeder i 2022 for bedre klarhet om sikkerhet for tverrkjedede broer i dagens tider.

Hvordan gir krysskjedebroer interoperabilitet mellom kryptoaktiva?

La oss forstå driften av en Tverrkjede bro

” data-gt-translate-attributes=”[{“attribute”:”data-cmtooltip”, “format”:”html”}]”>bro gjennom et eksempel.

En bruker har eiendeler på Ethereum-nettverket, men må bruke dem på Polygon. Han søker umiddelbart etter en sentralisert børs som Coinbase eller Binance og konverterer ETH-beholdningen sin til MATIC for bruk på Polygon.

Nå vil han at det gjenværende MATIC-tokenet skal konverteres tilbake til ETH. Så han må gå gjennom den samme prosessen på nytt.

Interessant nok får krysskjedebroer prosessen rett og gir en enklere måte å overføre eiendeler frem og tilbake mellom forskjellige blokkjedenettverk.

Hvordan gjør den det?

De fleste tverrkjedede broer fungerer på lås-og-mynte-modellen for å oppnå interoperabilitet.

Det samme scenariet der brukeren ønsker å bruke ETH-tokens på Polygon-nettverket. La oss se på hvordan han kan gjøre det gjennom en Tverrkjede bro

” data-gt-translate-attributes=”[{“attribute”:”data-cmtooltip”, “format”:”html”}]”>bro på tvers av kjeder.

- Brukeren kan sende ETH-tokenet til en bestemt adresse på Ethereum-kjeden og betale transaksjonsgebyret.

- ETH-tokenene er låst i en smart kontrakt av validatoren eller holdt av en forvaringstjeneste.

- Nå preges MATIC-tokens med verdi lik låste ETH-tokens på Polygon-kjeden (dvs. destinasjonskjeden)

- Brukeren mottar MATIC-tokenet i lommeboken og kan bruke det til å foreta transaksjoner

Hva om brukeren ønsker å få tilbake ETH-tokenet sitt?

Det er her "brenning av tokens" kommer inn i bildet.

- Brukeren kan sende sitt gjenværende MATIC-token i lommeboken til en spesifikk adresse i Polygon-kjeden.

- Disse MATIC-tokenene brennes slik at midlene ikke kan gjenbrukes

- Smartkontraktene eller forvaringstjenesten frigir ETH-tokenet og krediterer dem i brukerens lommebok.

I virkeligheten fungerer krysskjedebroer ved å pakke inn tokens som skal brukes fra en blokkjede til en annen.

Hvis en bruker ønsker å bruke Bitcoin i Ethereum-nettverket, konverterer krysskjedebroer BTC i Bitcoin blockchain til pakket Bitcoin (wBTC) på Ethereum blockchain.

Ved å se på dette kan vi enkelt si at det er betydelig kompleksitet som kilde, og destinasjonsblokkjeden bruker to forskjellige smarte kontrakter. Og derfor setter problemer fra begge sider brukerens midler i fare.

Broer kan være av to typer: pålitelige og tillitsløse

Grovt sett bestemmer brotypen hvem som har makten over midlene.

Pålitelige broer drives av sentrale enheter som tar vare på midlene som overføres gjennom broer.

Troløse broer funksjon på smarte kontrakter og algoritmer, og selve smartkontrakten starter hver handling. Så på den måten har brukerne kontroll over eiendelene sine.

Forstyrrelser som førte til brobrudd på tvers av kjeder

Nylige registreringer av hacks fra 2021-22 viser tydelig at DeFi-broer er de mest ettertraktede målene for angripere.

Spore hackene som noen gang har skjedd siden grunnleggelsen av tverrkjedede broer

Som sagt før, 2022 bidrar til flertallet av hacks og la oss se på hva som gikk galt i alle disse hackene.

BSC (urevidert)

"2M BNB-token verdt $586M stjålet fra BSC-tokenhub."

BSC token hub er en Binance-bro som forbinder den gamle Binance Beacon-kjeden og BNB-kjeden. Angriperen ved å vise falske bevis på innskudd på Binance Beacon-kjeden, preget 2M BNB fra BNB-broen.

Hackeren utnyttet feilen i Binance-broen som verifiserte bevis og lånte 1M BNB hver fra to transaksjoner.

Angriperen brukte deretter det lånte fondet som sikkerhet på BSC-utlånsplattformen Venus-protokollen, og likviditeten ble umiddelbart overført til andre blokkjedenettverk.

Nomadeangrep

"Nomad bridge falt for et brutalt angrep og tapte 190 millioner dollar i likviditet"

Nomad viste seg å være et tillatelsesløst hack som alle kunne være med på og utnytte. Etter den rutinemessige kontraktsoppgraderingen ble Replica-kontrakten initialisert med en feil.

process()-funksjonen er ansvarlig for kjøring av meldinger på tvers av kjeder og har et internt krav for å validere merkle-roten for å behandle meldingene.

Ved å utnytte kodefeilen kunne utnytteren kalle prosess()-funksjonen direkte uten å måtte "bevise" gyldigheten.

Feilen i koden validerte 'meldinger'-verdien på 0 (ugyldig, i henhold til eldre logikk) som 'bevist'. Dermed betydde dette at ethvert process()-kall ble godkjent som gyldig, noe som førte til utnyttelse av midler fra broen.

Mange hackere tok sjansen på å plyndre enorme penger gjennom en enkel kopi/lim inn av samme prosess() funksjonskall via Etherscan.

Harmonibroen

"Harmony gikk den harde veien og tapte over $100 millioner på et kompromiss med privat nøkkel"

Harmony bridge ble sikret med 2 av 5 multisig, hvor angrepsvektoren klarte å få tilgang til to adresser.

Hackeren brukte den kompromitterte adressen som var nødvendig for å gjennomføre enhver transaksjon og tok til slutt 100 millioner dollar i hendene fra broen.

Få mistenker at kompromitteringen av den private nøkkelen kan skyldes at hackeren får tilgang til serverne som kjører disse hot wallets.

Ronin Network (urevidert)

"Den største av kryptohakkene – Ronin utnytter for ~$624M"

Ronin var en Ethereum-sidekjede som jobbet på Proof of Authority-modellen med ni validatorer for å godkjenne transaksjoner.

Fem av ni validatorgodkjenning kreves for å godkjenne innskudds- og uttakstransaksjoner. Av dette er fire validatorer interne teammedlemmer, og bare én signatur til er nødvendig for å autorisere transaksjoner.

I tillegg til å kompromittere de fire interne validatornodene, fikk hackeren også tilgang til denne femte signaturen, og tappet pengene fra Ronin-brokontrakten.

Dessverre ble angrepet identifisert etter at det har gått nesten en uke.

Meter.io (Urevidert)

«$4.4 millioner hentet fra Meter.io på grunn av broangrep»

Meter.io, en gaffel fra chainSafes ChainBridge, lansert med en endring i innskuddsmetoden av ERC20-behandleren.

Avvikene i innskuddsmetoden ble utnyttet av hackeren, som plyndrer bort midler ved å sende et vilkårlig beløp i samtaledata.

ormehull

"Ormehullshendelse med hackeren som tjener $326 millioner i prosessen"

Wormhole, en Solana-bro, ble manipulert for å tro at 120k ETH ble deponert på Ethereum, noe som gjorde det mulig for hackeren å lage tilsvarende innpakkete eiendeler på Solana.

Hackerne utnyttet manglene i 'Solana_program::sysvar::instructions' og i 'Solana_program' som ikke bekreftet adressen riktig. Ved å bruke dette oppga angriperen en adresse som bare inneholdt 0.1 ETH og produserte et falskt "Signatursett" for å falske 120k pakket ETH på Solana.

Qbridge (Urevidert)

«Qbridge under linsen for 80 millioner dollar utnyttelse»

Qubit tillater kjedesikring av eiendeler mellom Ethereum og BSC.

Den logiske feilen i feilen gjorde xETH tilgjengelig på BSC uten et ETH-innskudd på Ethereum. Dette fikk hackere til å skaffe seg sikkerhetslån på Qubit til tross for at de ikke hadde noen innskudd låst i Ethereum-kontrakten.

Litt lys på Cross-Chain Bridge Security

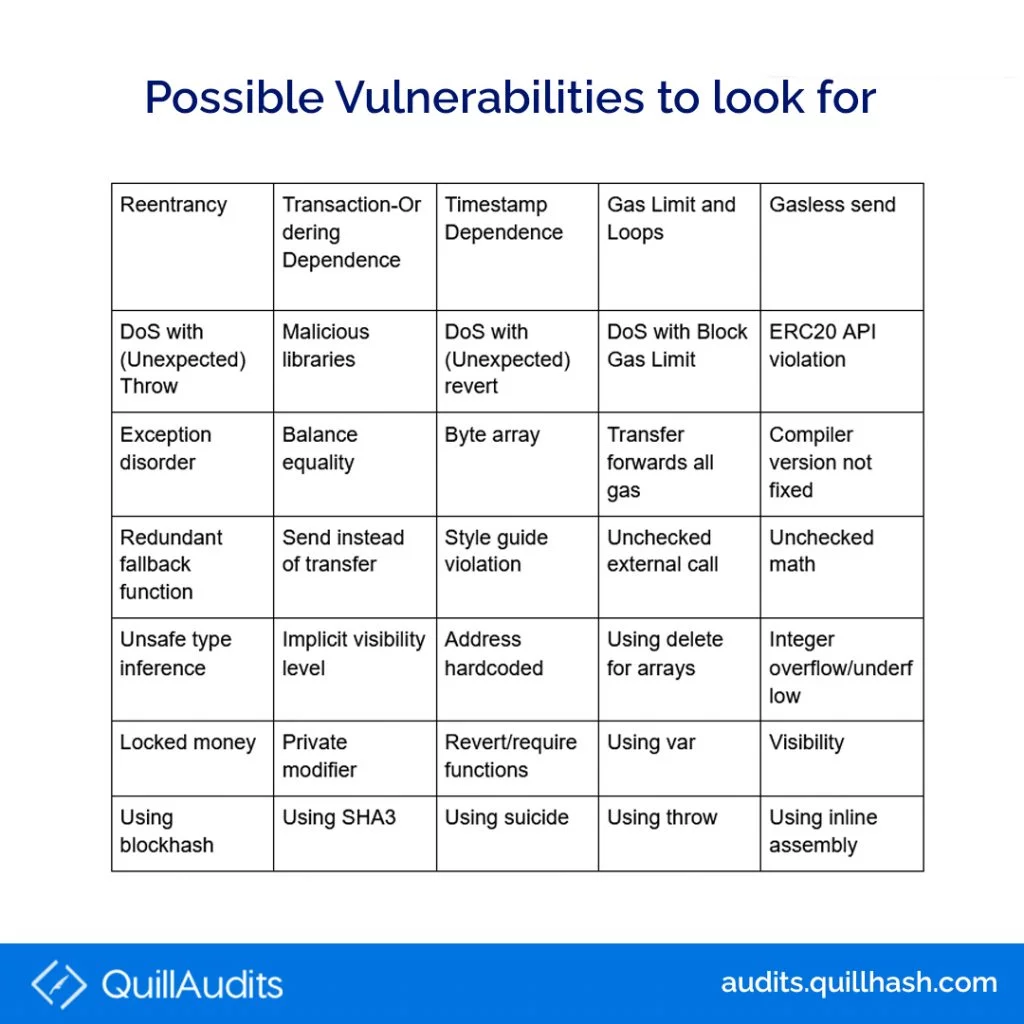

I tillegg til sikkerhetstiltakene som er innebygd i protokolldesignet, minimerer grundige og regelmessige revisjonskontroller risikooverflaten for angrep. QuillAudits pioner som en Tier-1 revisjonsselskap med et godt globalt rykte for å sikre prosjekter.

10 Visninger

- Bitcoin

- blockchain

- blockchain-overholdelse

- blockchain konferanse

- coinbase

- coingenius

- Konsensus

- kryptokonferanse

- krypto gruvedrift

- cryptocurrency

- desentralisert

- Defi

- Digitale eiendeler

- ethereum

- maskinlæring

- ikke soppbart token

- plato

- plato ai

- Platon Data Intelligence

- Platoblokkjede

- PlatonData

- platogaming

- polygon

- bevis på innsatsen

- Quillhash

- trender

- W3

- zephyrnet