Et nylig avslørt sett med sårbarheter i Samsung-brikkesett har utsatt millioner av Android-mobiltelefonbrukere for potensielle angrep med ekstern kjøring av kode (RCE), inntil deres individuelle enhetsleverandører gjør oppdateringer tilgjengelig for feilene.

Inntil da er det beste alternativet for brukere som ønsker å beskytte seg mot trusselen å slå av Wi-Fi-anrop og Voice-over-LTE-innstillinger på enhetene sine, ifølge forskerne fra Googles Project Zero som oppdaget feilene.

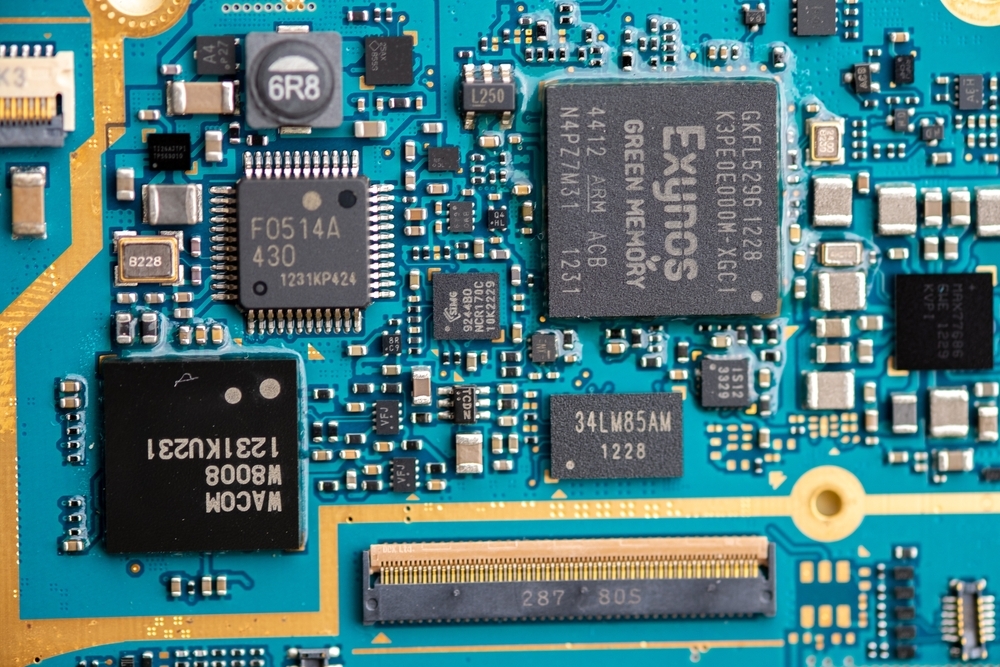

I et blogginnlegg forrige uke sa forskerne at de hadde rapportert så mange som 18 sårbarheter til Samsung i selskapets Exynos-brikkesett, brukt i flere mobiltelefonmodeller fra Samsung, Vivo og Google. Berørte enheter inkluderer Samsung Galaxy S22, M33, M13, M12, A71 og A53, Vivo S16, S15, S6, X70, X60 og X30, og Googles Pixel 6- og Pixel 7-enheter.

Android-brukere står overfor fullstendig kompromiss

Fire av sårbarhetene i Samsung Exynos-brikkesettene gir angripere en måte å fullstendig kompromittere en berørt enhet, uten behov for brukerinteraksjon og krever at angriperen kun kjenner offerets telefonnummer, skrev Project Zero-trusselsforsker Tim Willis.

"Tester utført av Project Zero bekrefter at disse fire sårbarhetene [CVE-2023-24033, CVE-2023-26496, CVE-2023-26497 og CVE-2023-26498] lar en angriper eksternt kompromittere en telefon på basebåndnivå", sa Willis. "Med begrenset tilleggsforskning og utvikling tror vi at dyktige angripere raskt vil være i stand til å skape en operasjonell utnyttelse for å kompromittere berørte enheter stille og eksternt."

Sikkerhetsforskeren identifiserte de resterende 14 sårbarhetene i Samsung Exynos-brikkesett som noe mindre alvorlige.

I en e-postmelding sa Samsung at de hadde identifisert seks av sårbarhetene som potensielt påvirker noen av Galaxy-enhetene deres. Selskapet beskrev de seks feilene som ikke "alvorlige" og sa at de hadde det utgitt patcher for fem av dem i en sikkerhetsoppdatering fra mars. Samsung vil gi ut en oppdatering for den sjette feilen i april. Selskapet svarte ikke på en Dark Reading-forespørsel om informasjon om hvorvidt det vil gi ut oppdateringer for alle de 18 sårbarhetene som Google avslørte. Det er også uklart om, eller når, alle berørte Samsung Galaxy-enheter vil motta oppdateringene.

Willis sa at berørte Google Pixel-enheter allerede hadde fått en løsning for en av de avslørte feilene (CVE-2023-24033) med selskapets Sikkerhetsoppdatering fra mars 2023. Google svarte ikke umiddelbart på en Dark Reading-forespørsel om informasjon om når oppdateringer ville være tilgjengelige for de gjenværende sårbarhetene. Vivo svarte heller ikke umiddelbart på en Dark Reading-forespørsel, så selskapets planer for å håndtere sårbarhetene forblir også uklare.

Problemet med Android Patch Gap

Tidligere har enhetsleverandører tatt seg tid til å adressere sårbarheter i Android-økosystemet. Så hvis det er noen indikasjon, kan brukere som er berørt av sårbarhetene i Samsung-brikkesettet vente lenge.

I november rapporterte Project Zero-forskere om det de beskrev en betydelig patch gap som følge av forsinkelsen mellom når en fastvareoppdatering for en Android-enhet blir tilgjengelig og når en enhetsleverandør faktisk gjør den tilgjengelig for brukerne sine. Som et eksempel pekte Project Zero-forskere på flere sårbarheter de oppdaget i ARM Mali GPU-driveren. Google rapporterte sårbarhetene til ARM i juni og juli i fjor, hvoretter sistnevnte utstedte oppdateringer for feilene i juli og august. Men mer enn tre måneder senere, i november, da Google testet berørte enheter for sårbarheten, fant forskerne at hver enkelt enhet fortsatt var sårbar for problemene.

"Den enkle delen er å fikse maskinvarefeilene med ny programvare," sier Ted Miracco, administrerende direktør i Approov. "Den vanskeligste delen er å få produsentene til å sende oppdateringene til sluttbrukerne og få sluttbrukerne til å oppdatere enhetene sine," sier han. Dessverre kan det hende at mange brukere av brikkesettene ikke er raske med å lappe enhetene, og brukerne er sannsynligvis stort sett uvitende om sårbarhetene, sier han.

Sårbarheter som de Project Zero oppdaget i Samsung-brikkesettene eksisterer ikke bare i Android-økosystemet, men i iOS-økosystemet og enhver kompleks forsyningskjede som også involverer sofistikert maskinvare og programvare, fortsetter Miracco. Utfordringen er å redusere tiden fra å oppdage feil til implementering av løsninger på alle enheter.

"Dette er et område hvor Android-økosystemet trenger å gi mye oppmerksomhet, siden oppdateringer kan være få og langt mellom hos mange produsenter av mobile enheter," sier han. Bedrifter kan gi mandat at brukere som tar med sine egne enheter (BYOD) på jobb må bruke enheter fra godkjente leverandører som har erfaring med å raskt distribuere oppdateringer, legger Miracco til.

Krishna Vishnubhotla, visepresident for produktstrategi i Zimperium, sier sårbarheter som disse fremhever behovet for bedrifter til å evaluere sine mobile sikkerhetsstrategier. "Det er fornuftig for bedrifter å veilede sine ansatte om hvordan de kan holde seg trygge og om det er nye krav til bedriftstilgang," bemerker han.

Med så mye ooriginal utstyrsprodusent (OEM) fragmentering i Android-området, kan det hende at oppdateringene bare er tilgjengelige etter noen måneder for alle sårbarhetene som er oppdaget. "Dette er grunnen til at det er viktig for bedrifter å investere i sikkerhet som kan håndtere nulldagstrusler og som kan oppdateres over luften," legger Vishnubhotta til.

- SEO-drevet innhold og PR-distribusjon. Bli forsterket i dag.

- Platoblokkkjede. Web3 Metaverse Intelligence. Kunnskap forsterket. Tilgang her.

- kilde: https://www.darkreading.com/attacks-breaches/samsung-chipset-vulnerabilities-android-users-rce-attacks

- :er

- 2023

- 7

- a

- I stand

- adgang

- Ifølge

- faktisk

- Ytterligere

- adressering

- Legger

- Etter

- mot

- AIR

- Alle

- allerede

- og

- android

- godkjent

- April

- ER

- AREA

- ARM

- AS

- At

- Angrep

- oppmerksomhet

- August

- tilgjengelig

- BE

- blir

- være

- tro

- BEST

- Bet

- mellom

- Blogg

- bringe

- by

- ringer

- CAN

- konsernsjef

- kjede

- utfordre

- kode

- Selskapet

- fullføre

- helt

- komplekse

- kompromiss

- gjennomført

- Bekrefte

- fortsetter

- kunne

- skape

- mørk

- Mørk lesning

- forsinkelse

- utplasserings

- beskrevet

- Utvikling

- enhet

- Enheter

- gJORDE

- oppdaget

- sjåfør

- økosystem

- enten

- ansatte

- Enterprise

- bedrifter

- utstyr

- evaluere

- Hver

- eksempel

- gjennomføring

- Exploit

- utsatt

- Noen få

- Fix

- feil

- feil

- Til

- funnet

- fra

- Galaxy

- mellomrom

- få

- Gi

- GPU

- veilede

- håndtere

- maskinvare

- Ha

- Uthev

- Hvordan

- Hvordan

- HTML

- HTTPS

- identifisert

- umiddelbart

- viktig

- in

- inkludere

- indikasjon

- individuelt

- informasjon

- interaksjon

- Investere

- iOS

- Utstedt

- saker

- IT

- DET ER

- jpg

- Juli

- Vet

- i stor grad

- Siste

- i likhet med

- Begrenset

- Lang

- Lot

- gjøre

- GJØR AT

- Mandat

- Produsent

- Produsenter

- mange

- Mars

- kunne

- millioner

- Mobil

- håndholdte enheter

- mobiltelefon

- mobil sikkerhet

- modeller

- måneder

- mer

- flere

- Trenger

- behov

- Ny

- Merknader

- November

- Antall

- of

- on

- ONE

- åpen

- operasjonell

- egen

- del

- Past

- patch

- Patches

- telefon

- pixel

- planer

- plato

- Platon Data Intelligence

- PlatonData

- Post

- potensiell

- potensielt

- president

- sannsynligvis

- Produkt

- prosjekt

- beskytte

- Skyv

- sette

- Rask

- raskt

- raskt

- Lesning

- motta

- mottatt

- rekord

- redusere

- slipp

- forbli

- gjenværende

- fjernkontroll

- rapportert

- anmode

- Krav

- forskning

- forskning og utvikling

- forsker

- forskere

- Svare

- resulterende

- s

- trygge

- Sa

- Samsung

- sier

- sikkerhet

- søker

- forstand

- Serien

- sett

- innstillinger

- flere

- alvorlig

- enkelt

- SIX

- sjette

- dyktig

- So

- Software

- Solutions

- noen

- noe

- sofistikert

- Rom

- Uttalelse

- opphold

- Still

- strategier

- Strategi

- leverandører

- levere

- forsyningskjeden

- Ted

- tester

- Det

- De

- deres

- Disse

- trussel

- trusler

- tre

- Tim

- tid

- til

- spor

- SVING

- Oppdater

- oppdatert

- oppdateringer

- Bruker

- Brukere

- bruke

- leverandør

- leverandører

- Vice President

- Offer

- Sikkerhetsproblemer

- sårbarhet

- Sårbar

- vente

- Vei..

- uke

- VI VIL

- Hva

- om

- hvilken

- HVEM

- Wi-fi

- vil

- med

- Arbeid

- ville

- zephyrnet

- null