I disse dager har de fleste av oss telefoner som viser nummeret som ringer før vi svarer.

Denne "funksjonen" går faktisk helt tilbake til 1960-tallet, og den er kjent på nordamerikansk engelsk som Anrops-ID, selv om den faktisk ikke identifiserer den som ringer, bare nummeret til den som ringer.

Andre steder i den engelsktalende verden vil du se navnet CLI brukes i stedet, forkortelse for Telefonnummeridentifikasjon, som ved første øyekast ser ut til å være et bedre og mer presist begrep.

Men her er saken: om du kaller det Anrops-ID or CLI, det er ikke mer bruk for å identifisere den som ringer faktiske telefonnummer enn From: overskriften i en e-post er å identifisere avsenderen av en e-post.

Vis hva du liker

Løst sagt kan en svindler som vet hva de gjør, lure telefonen din til å vise nesten hvilket som helst nummer de liker som kilden til samtalene sine.

La oss tenke gjennom hva det betyr.

Hvis du får et innkommende anrop fra et nummer du ikke kjenner igjen, har det nesten helt sikkert ikke blitt gjort fra en telefon som tilhører noen du kjenner godt nok til å ha i kontaktlisten din.

Derfor, som et cybersikkerhetstiltak rettet mot å unngå anrop fra personer du ikke ønsker å høre fra, eller som kan være svindlere, kan du derfor bruke sjargongfrasen lav falsk positiv rate for å beskrive effektiviteten til CLI.

En falsk positiv i denne sammenhengen representerer et anrop fra noen du kjenner, ringer fra et nummer det ville være trygt å stole på, blir feiloppdaget og feilaktig blokkert fordi det er et nummer du ikke kjenner igjen.

Den typen feil er usannsynlig, fordi verken venner eller svindlere vil sannsynligvis utgi seg for å være noen du ikke kjenner.

Men den nytten virker bare i én retning.

Som et cybersikkerhetstiltak for å hjelpe deg med å identifisere innringere du stoler på, har CLI en ekstrem falskt negativt problem, som betyr at hvis et anrop dukker opp fra Dadeller Auntie Gladys, eller kanskje mer betydelig, fra Your Bank...

…da er det en betydelig risiko for at det er en svindelsamtale som bevisst er blitt manipulert for å komme forbi "Kjenner jeg den som ringer?" test.

Ingen bevis for noe

Enkelt sagt: numrene som vises på telefonen din før du svarer på et anrop, antyder bare hvem som ringer, og bør aldri bli brukt som "bevis" på innringerens identitet.

Faktisk, inntil tidligere denne uken, var det et online kriminalitetsvare-som-en-tjeneste-system tilgjengelig via det unapologetisk navngitte nettstedet ispoof.cc, hvor potensielle vishing-kriminelle (voice phishing) kunne kjøpe telefontjenester over Internett med nummerspoofing inkludert.

Med andre ord, for et beskjedent innledende utlegg, svindlere som ikke selv var tekniske nok til å sette opp sine egne falske internetttelefoniservere, men som hadde den typen sosial ingeniørkompetanse som hjalp dem til å sjarmere, villede eller skremme ofre over telefonen…

...kan likevel dukke opp på telefonen din som skattekontoret, som banken din, som forsikringsselskapet ditt, som Internett-leverandøren din, eller til og med som selve telefonselskapet du kjøpte din egen tjeneste fra.

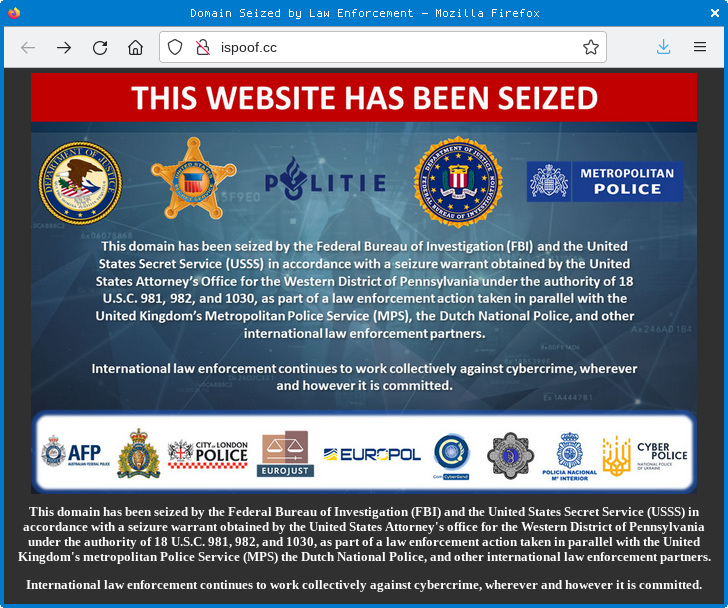

Vi skrev "inntil tidligere denne uken" ovenfor fordi iSpoof-siden nå er blitt beslaglagt, takket være en global anti-cyberkriminalitetsoperasjon som involverer polititeam i minst ti forskjellige land (Australia, Canada, Frankrike, Tyskland, Irland, Litauen, Nederland , Ukraina, Storbritannia og USA):

Megabust gjennomført

Å beslaglegge et clearweb-domene og ta dets tilbud offline er ofte ikke nok i seg selv, ikke minst fordi de kriminelle, hvis de forblir på frifot, ofte fortsatt vil kunne operere på det mørke nettet, der fjerninger er mye vanskeligere pga. vanskeligheter med å spore opp hvor serverne faktisk er.

Eller skurkene vil rett og slett dukke opp igjen med et nytt domene, kanskje under et nytt "merkenavn", betjent av et enda mindre nøye hostingselskap.

Men i dette tilfellet ble domenebeslaget kort tid forut for et stort antall arrestasjoner – 142, faktisk, ifølge Europol:

Rettslige og rettshåndhevende myndigheter i Europa, Australia, USA, Ukraina og Canada har fjernet et nettsted som tillot svindlere å utgi seg for pålitelige selskaper eller kontakter for å få tilgang til sensitiv informasjon fra ofre, en type nettkriminalitet kjent som "spoofing". Nettstedet antas å ha forårsaket et estimert verdensomspennende tap på over 100 millioner pund (115 millioner euro).

I en koordinert aksjon ledet av Storbritannia og støttet av Europol og Eurojust, har 142 mistenkte blitt arrestert, inkludert hovedadministratoren for nettstedet.

Mer enn 100 av disse arrestasjonene var i Storbritannia alene, ifølge Londons Metropolitan Police, med opptil 200,000 XNUMX britiske ofre blir dratt av for mange millioner pund:

iSpoof tillot brukere, som betalte for tjenesten i Bitcoin, å skjule telefonnummeret sitt slik at det så ut til at de ringte fra en pålitelig kilde. Denne prosessen er kjent som "spoofing".

Kriminelle forsøker å lure folk til å overlate penger eller gi sensitiv informasjon som engangspassord til bankkontoer.

Det gjennomsnittlige tapet fra de som rapporterte å bli målrettet antas å være £10,000 XNUMX.

I løpet av de 12 månedene frem til august 2022 ble det foretatt rundt 10 millioner falske anrop globalt via iSpoof, med rundt 3.5 millioner av dem i Storbritannia.

Av disse varte 350,000 200,000 samtaler i mer enn ett minutt og ble gjort til XNUMX XNUMX personer.

Ifølge BBC er angivelig hovedmann var en 34-åring ved navn Teejai Fletcher, som har blitt varetektsfengslet i påvente av en rettsopptreden i Southwark, London, 2022-12-06.

Hva gjør jeg?

- TIPS 1. Betrakt anrops-ID som noe mer enn et hint.

Det viktigste å huske (og å forklare til venner og familie du tror kan være sårbare for denne typen svindel) er dette: NUMMERET TIL ANRINGER SOM VISES PÅ TELEFONEN DIN FØR DU SVARER, BEVISER INGENTING.

Disse innringer-ID-numrene er ikke noe bedre enn et vagt hint om personen eller selskapet som ser ut til å ringe deg.

Når telefonen ringer og navngir anropet med ordene Your Bank's Name Here, husk at ordene som dukker opp kommer fra din egen kontaktliste, og betyr ikke mer enn at nummeret oppgitt av den som ringer samsvarer med en oppføring du selv har lagt til i kontaktene dine.

Sagt på en annen måte, nummeret knyttet til et innkommende anrop gir ikke mer "identitetsbevis" enn teksten i Subject: linje i en e-post, som inneholder det avsenderen valgte å skrive inn.

- TIPS 2. Start alltid offisielle anrop selv ved å bruke et nummer du kan stole på.

Hvis du virkelig trenger å kontakte en organisasjon som banken din via telefon, sørg for at du starter samtalen og bruker et nummer enn du har beregnet for deg selv.

Se for eksempel på en nylig offisiell kontoutskrift, sjekk baksiden av bankkortet ditt, eller besøk en filial og spør en medarbeider ansikt til ansikt om det offisielle nummeret du bør ringe i fremtidige nødsituasjoner.

- TIPS 3. Ikke la tilfeldigheter overbevise deg om at en samtale er ekte.

Bruk aldri tilfeldigheter som "bevis" på at samtalen må være ekte, for eksempel å anta at samtalen "sikkert" må være fra banken bare fordi du hadde noen irriterende problemer med nettbank i dag morges, eller betalte en ny leverandør for første gang tid akkurat i ettermiddag.

Husk at iSpoof-svindlerne foretok minst 3,500,000 6.5 12 anrop i Storbritannia alene (og XNUMX millioner anrop andre steder) i løpet av en XNUMX-måneders periode, med svindlere som foretar et gjennomsnitt på ett anrop hvert tredje sekund på de mest sannsynlige tidspunktene på dagen, så tilfeldigheter som dette er ikke bare mulig, de er så godt som uunngåelige.

Disse svindlerne har ikke som mål å svindle 3,500,000 mennesker av £10 hver … faktisk er det mye mindre arbeid for dem å svindle £10,000 hver av noen få tusen mennesker, ved å være heldige og få kontakt med de få tusen menneskene på akkurat det øyeblikket de er på sitt mest sårbare.

- TIPS 4. Vær der for sårbare venner og familie.

Forsikre deg om at venner og familie som du tror kan være sårbare for å bli snakket om (eller bli slått, forvirret og skremt) av svindlere, uansett hvordan de først blir kontaktet, vet at de kan og bør henvende seg til deg for å få råd før du samtykker til noe over telefonen.

Og hvis noen ber dem om å gjøre noe som tydeligvis er et inntrenging av deres personlige digitale rom, for eksempel å installere Teamviewer for å la dem komme inn på datamaskinen, lese opp en hemmelig tilgangskode fra skjermen eller fortelle dem et personlig identifikasjonsnummer eller passord...

...sørg for at de vet at det er greit å legge på uten å si et eneste ord lenger, og ta kontakt med deg for å sjekke fakta først.

Å, en ting til: politiet i London har sagt at de i løpet av denne etterforskningen skaffet seg en databasefil (vi tipper den er fra et slags samtaleloggingssystem) som inneholder 70,000,000 59,000 100 rader, og at de har identifisert en enorm XNUMX mistenkte, hvorav et sted nord for XNUMX allerede er arrestert.

De mistenkte er tydeligvis ikke så anonyme som de kanskje trodde, så politiet fokuserer først på "de som har brukt minst £100 Bitcoin for å bruke siden."

Svindlere lavere nede i hakkerekkefølgen får kanskje ikke banker på døren ennå, men det kan bare være et spørsmål om tid...

LÆR MER OM DIVERSIFIKASJONEN AV CYBERKRIMINALITET, OG HVORDAN DU KJEMPE TILBAKE EFFEKTIVT, I VÅR TRUSSELSRAPPORT PODCAST

Klikk og dra på lydbølgene nedenfor for å hoppe til et hvilket som helst punkt. Du kan også lytte direkte på Soundcloud.

Full avskrift for de som foretrekker å lese fremfor å lytte.

Med Paul Ducklin og John Shier.

Intro- og outromusikk av Edith Mudge.

Du kan lytte til oss på Soundcloud, Apple Podcasts, Google Podcasts, Spotify, Stitcher og hvor som helst hvor du finner gode podcaster. Eller bare dropp URL til RSS-feeden vår inn i din favoritt podcatcher.

- blockchain

- coingenius

- cryptocurrency lommebøker

- kryptoverveksling

- cybersikkerhet

- nettkriminelle

- Cybersecurity

- innenriksdepartementet

- digitale lommebøker

- Europol

- FBI

- brannmur

- iSpoof

- Kaspersky

- Lov og orden

- malware

- Mcafee

- Metropolitan Police

- Naken sikkerhet

- NexBLOC

- phishing

- plato

- plato ai

- Platon Data Intelligence

- Platon spill

- PlatonData

- platogaming

- privatliv

- Vishing

- vishing-som-en-tjeneste

- VPN

- nettside sikkerhet

- zephyrnet

![S3 Ep110: Søkelys på cybertrusler – en ekspert snakker [lyd + tekst] S3 Ep110: Søkelys på cybertrusler – en ekspert snakker [lyd + tekst] PlatoBlockchain Data Intelligence. Vertikalt søk. Ai.](https://platoblockchain.com/wp-content/uploads/2022/11/tr-readnow-640-360x169.png)

![S3 Ep113: Pwning Windows-kjernen – kjeltringene som lurte Microsoft [lyd + tekst] S3 Ep113: Pwning av Windows-kjernen – skurkene som lurte Microsoft [Audio + Tekst] PlatoBlockchain Data Intelligence. Vertikalt søk. Ai.](https://platoblockchain.com/wp-content/uploads/2022/12/s3-ep113-1200-360x188.png)

![S3 Ep92: Log4Shell4Ever, reisetips og svindel [lyd + tekst] S3 Ep92: Log4Shell4Ever, reisetips og svindel [Lyd + tekst] PlatoBlockchain Data Intelligence. Vertikalt søk. Ai.](https://platoblockchain.com/wp-content/uploads/2022/07/ns-s3-ep92-1200-300x156.jpg)

![S3 Ep130: Åpne garasjedørene, HAL [lyd + tekst] S3 Ep130: Åpne garasjedørene, HAL [lyd + tekst]](https://platoblockchain.com/wp-content/uploads/2023/04/s3-ep130-open-the-garage-bay-doors-hal-audio-text-300x157.png)