Emotet er en malware-familie som har vært aktiv siden 2014, drevet av en nettkriminalitetsgruppe kjent som Mealybug eller TA542. Selv om det startet som en banktrojaner, utviklet det seg senere til et botnett som ble en av de mest utbredte truslene over hele verden. Emotet spres via spam-e-poster; den kan eksfiltrere informasjon fra og levere tredjeparts skadevare til kompromitterte datamaskiner. Emotet-operatører er ikke veldig kresne når det gjelder målene sine, og installerer skadelig programvare på systemer som tilhører enkeltpersoner så vel som selskaper og større organisasjoner.

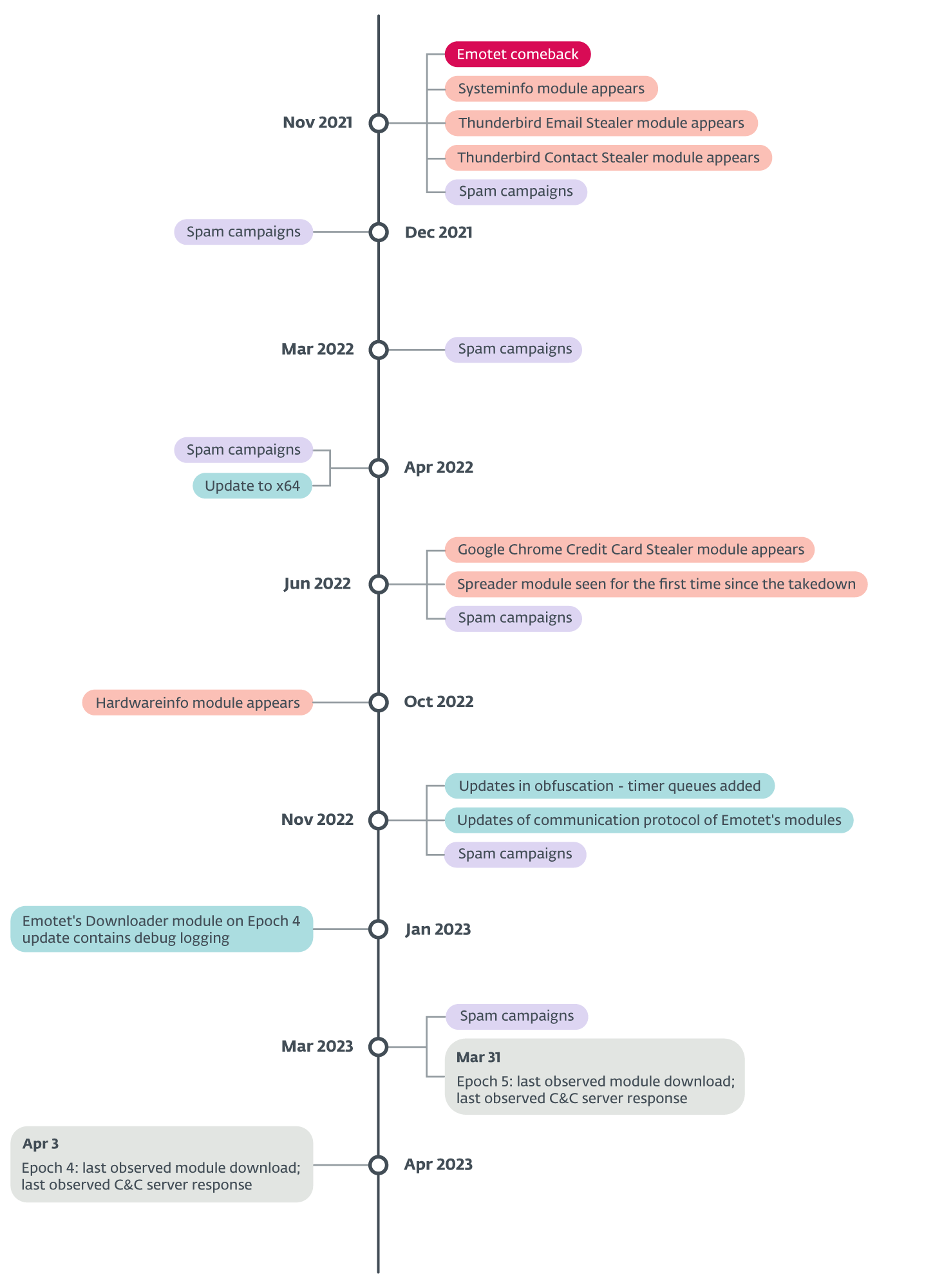

I januar 2021 var Emotet målet for en Takedown som et resultat av et internasjonalt samarbeid mellom åtte land koordinert av Eurojust og Europol. Til tross for denne operasjonen kom imidlertid Emotet til live i november 2021.

Hovedpunkter i denne bloggposten:

- Emotet lanserte flere spamkampanjer siden den dukket opp igjen etter fjerningen.

- Siden den gang har Mealybug laget flere nye moduler og flere ganger oppdatert og forbedret alle eksisterende moduler.

- Emotet-operatører har i ettertid lagt ned mye innsats for å unngå overvåking og sporing av botnettet siden det kom tilbake.

- For øyeblikket er Emotet stille og inaktiv, mest sannsynlig på grunn av å ikke finne en effektiv, ny angrepsvektor.

Spamkampanjer

Etter comebacket etterfulgt av flere spamkampanjer på slutten av 2021, fortsatte begynnelsen av 2022 med disse trendene og vi registrerte oss flere spam-kampanjer lansert av Emotet-operatører. I løpet av denne tiden spredte Emotet seg hovedsakelig via ondsinnede Microsoft Word- og Microsoft Excel-dokumenter med innebygde VBA-makroer.

I juli 2022 endret Microsoft spillet for alle skadevarefamiliene som Emotet og Qbot – som hadde brukt phishing-e-poster med ondsinnede dokumenter som spredningsmetode – ved å deaktivere VBA-makroer i dokumenter hentet fra Internett. Denne endringen var annonsert av Microsoft i begynnelsen av året og distribuert opprinnelig i begynnelsen av april, men oppdateringen ble rullet tilbake på grunn av tilbakemeldinger fra brukere. Den endelige utrullingen kom i slutten av juli 2022, og som du kan se i figur 2, resulterte oppdateringen i et betydelig fall i Emotet-kompromisser; vi har ikke observert noen betydelig aktivitet sommeren 2022.

Deaktivering av Emotets hovedangrepsvektor fikk operatørene til å se etter nye måter å kompromittere målene sine på. Melbug begynte å eksperimentere med ondsinnede LNK- og XLL-filer, men da året 2022 var over, slet Emotet-operatører med å finne en ny angrepsvektor som ville være like effektiv som VBA-makroer hadde vært. I 2023 kjørte de tre særegne malspam-kampanjer, som hver testet en litt annen inntrengningsvei og sosial ingeniørteknikk. Imidlertid kan den krympende størrelsen på angrepene og stadige endringer i tilnærmingen tyde på misnøye med resultatene.

Den første av disse tre kampanjene fant sted rundt 8. marsth, 2023, da Emotet-botnettet begynte å distribuere Word-dokumenter, maskert som fakturaer, med innebygde ondsinnede VBA-makroer. Dette var ganske merkelig fordi VBA-makroer ble deaktivert av Microsoft som standard, slik at ofrene ikke kunne kjøre innebygd ondsinnet kode.

I deres andre kampanje mellom 13. marsth og 18. marsth, angriperne erkjente tilsynelatende disse feilene, og bortsett fra å bruke svarkjedetilnærmingen, byttet de også fra VBA-makroer til OneNote-filer (ONE) med innebygde VBScripts. Hvis ofrene åpnet filen, ble de møtt av noe som så ut som en beskyttet OneNote-side, og ba dem klikke på en Vis-knapp for å se innholdet. Bak dette grafiske elementet var et skjult VBScript, satt til å laste ned Emotet DLL.

Til tross for en OneNote-advarsel om at denne handlingen kan føre til skadelig innhold, har folk en tendens til å klikke på lignende meldinger av vane og kan dermed potensielt tillate angriperne å kompromittere enhetene sine.

Den siste kampanjen som ble observert i ESET-telemetri ble lansert 20. marsth, og drar nytte av den kommende forfallsdatoen for inntektsskatt i USA. De ondsinnede e-postene sendt av botnettet lot som de kom fra det amerikanske skattekontoret Internal Revenue Service (IRS) og hadde en vedlagt arkivfil kalt W-9 form.zip. Den inkluderte ZIP-filen inneholdt et Word-dokument med en innebygd ondsinnet VBA-makro som det tiltenkte offeret sannsynligvis måtte muliggjøre. Bortsett fra denne kampanjen, spesifikt rettet mot USA, observerte vi også en annen kampanje med innebygde VBScripts og OneNote-tilnærminger som var i gang samtidig.

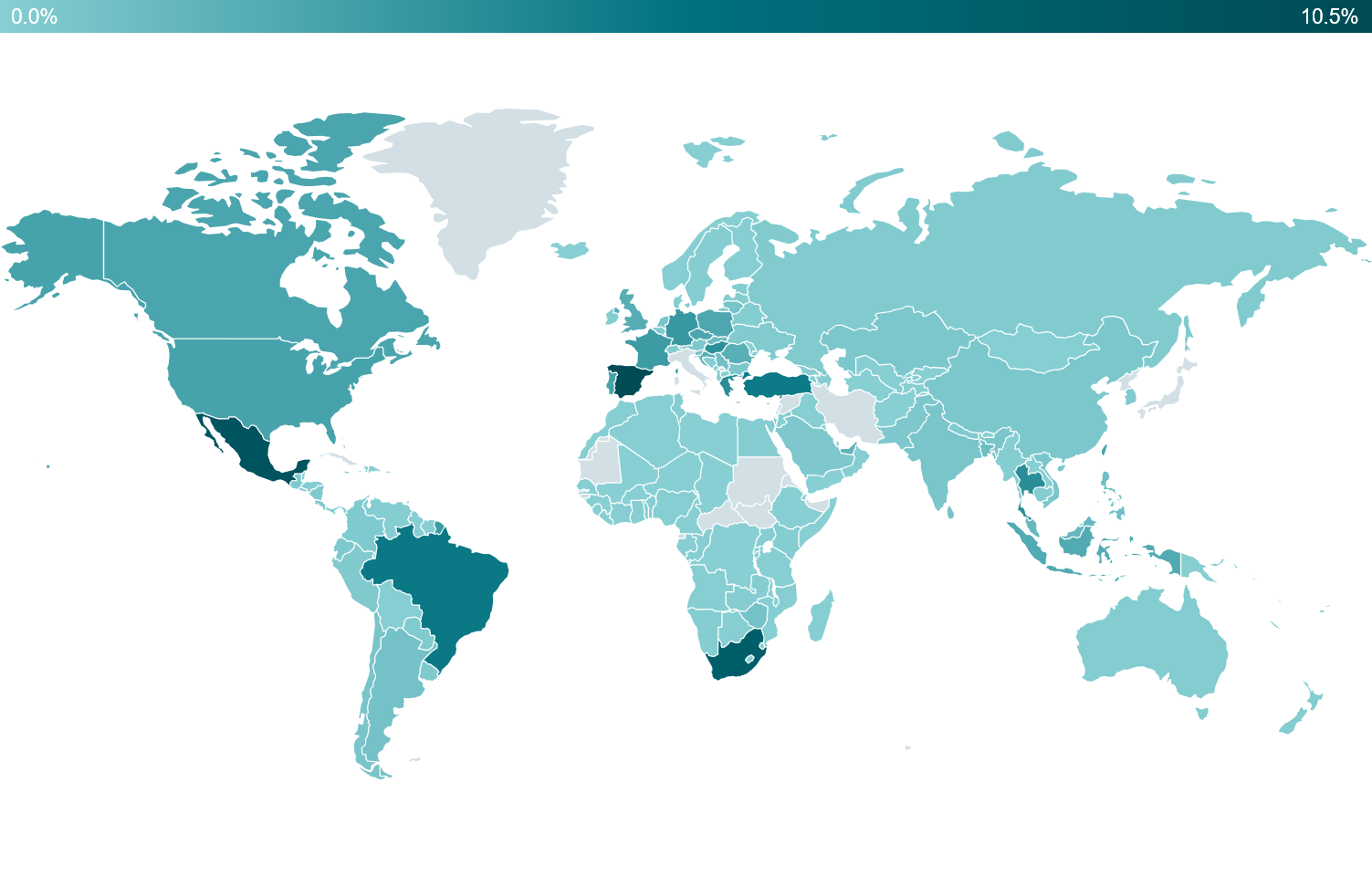

Som du kan se i figur 3, var de fleste angrepene ESET oppdaget rettet mot Japan (43 %), Italia (13 %), selv om disse tallene kan være partiske av den sterke ESET-brukerbasen i disse regionene. Etter å ha fjernet de to øverste landene (for å fokusere på resten av verden), kan man i figur 4 se at resten av verden også ble rammet, med Spania (5 %) på tredjeplass etterfulgt av Mexico (5 %) og Sør-Afrika (4 %).

Forbedret beskyttelse og obfuskasjoner

Etter at det dukket opp igjen, fikk Emotet flere oppgraderinger. Den første bemerkelsesverdige funksjonen er at botnettet byttet kryptografisk skjema. Før fjerningen brukte Emotet RSA som sitt primære asymmetriske opplegg, og etter at botnettet dukket opp igjen, begynte botnettet å bruke elliptisk kurvekryptografi. For øyeblikket kommer hver Downloader-modul (også kalt hovedmodul) med to innebygde offentlige nøkler. Den ene brukes for den elliptiske kurven Diffie Hellman-nøkkelutvekslingsprotokollen, og den andre brukes til en signaturverifisering - Digital signaturalgoritme.

Bortsett fra å oppdatere Emotet malware til 64-bits arkitektur, har Mealybug også implementert flere nye obfuskasjoner for å beskytte modulene deres. Den første bemerkelsesverdige tilsløringen er utjevning av kontrollflyt som kan redusere analyse og lokalisering av interessante deler av koden i Emotets moduler betydelig.

Mealybug implementerte og forbedret også implementeringen av mange randomiseringsteknikker, hvorav de mest bemerkelsesverdige er randomisering av rekkefølgen av strukturmedlemmer og randomisering av instruksjoner som beregner konstanter (konstanter er maskert).

En annen oppdatering som er verdt å nevne skjedde i løpet av siste kvartal av 2022, da moduler begynte å bruke timerkøer. Med disse ble hovedfunksjonen til moduler og kommunikasjonsdelen av moduler satt som en tilbakeringingsfunksjon, som påkalles av flere tråder og alt dette kombineres med kontrollflytutflatningen, der tilstandsverdien som styrer hvilken kodeblokk som er som skal påberopes, deles blant trådene. Denne obfuskasjonen legger opp til en annen hindring i analysen og gjør det enda vanskeligere å følge utførelsesflyten.

Nye moduler

For å forbli lønnsom og utbredt skadelig programvare, implementerte Mealybug flere nye moduler, vist i gult i figur 5. Noen av dem ble opprettet som en defensiv mekanisme for botnettet, andre for mer effektiv spredning av skadevaren, og sist, men ikke minst, en modul som stjeler informasjon som kan brukes til å stjele offerets penger.

Figur 5. Emotets mest brukte moduler. Rød eksisterte før nedtagningen; gult dukket opp etter comebacket

Thunderbird Email Stealer og Thunderbird Contact Stealer

Emotet spres via spam-e-poster og folk stoler ofte på disse e-postene, fordi Emotet bruker en teknikk for kapring av e-posttråder. Før fjerningen brukte Emotet moduler vi kaller Outlook Contact Stealer og Outlook Email Stealer, som var i stand til å stjele e-poster og kontaktinformasjon fra Outlook. Men fordi ikke alle bruker Outlook, fokuserte Emotet etter fjerningen også på et gratis alternativt e-postprogram – Thunderbird.

Emotet kan distribuere en Thunderbird Email Stealer-modul til den kompromitterte datamaskinen, som (som navnet antyder) er i stand til å stjele e-post. Modulen søker gjennom Thunderbird-filene som inneholder mottatte meldinger (i MBOX-format) og stjeler data fra flere felt, inkludert avsender, mottakere, emne, dato og innholdet i meldingen. All stjålet informasjon sendes deretter til en C&C-server for videre behandling.

Sammen med Thunderbird Email Stealer, distribuerer Emotet også en Thunderbird Contact Stealer, som er i stand til å stjele kontaktinformasjon fra Thunderbird. Denne modulen søker også gjennom Thunderbird-filene, denne gangen på jakt etter både mottatte og sendte meldinger. Forskjellen er at denne modulen bare trekker ut informasjon fra fra:, til:, CC: og Cc: felt og lager en intern graf over hvem som kommuniserte med hvem, hvor noder er mennesker, og det er en kant mellom to personer hvis de kommuniserte med hverandre. I neste trinn bestiller modulen de stjålne kontaktene – og starter med de mest sammenkoblede personene – og sender denne informasjonen til en C&C-server.

All denne innsatsen er supplert med to tilleggsmoduler (som eksisterte allerede før fjerningen) – MailPassView Stealer-modulen og Spammer-modulen. MailPassView Stealer misbruker et legitimt NirSoft-verktøy for passordgjenoppretting og stjeler legitimasjon fra e-postapplikasjoner. Når stjålne e-poster, legitimasjon og informasjon om hvem som er i kontakt med hvem blir behandlet, oppretter Mealybug ondsinnede e-poster som ser ut som et svar på tidligere stjålne samtaler og sender disse e-postene sammen med den stjålne legitimasjonen til en spammer-modul som bruker denne legitimasjonen til å sende ondsinnede svar på tidligere e-postsamtaler via SMTP.

Google Chrome kredittkorttyver

Som navnet antyder, stjeler Google Chrome Credit Card Stealer informasjon om kredittkort som er lagret i Google Chrome-nettleseren. For å oppnå dette bruker modulen et statisk koblet SQLite3-bibliotek for å få tilgang til webdatadatabasefilen som vanligvis ligger i %LOCALAPPDATA%GoogleChromeUser DataDefaultWeb Data. Modulen spør i tabellen Kredittkort forum navn_på_kort, utløpsmåned, utløpsårog kortnummer_kryptert, som inneholder informasjon om kredittkort som er lagret i standard Google Chrome-profil. I det siste trinnet dekrypteres den card_number_encrypted verdien ved å bruke nøkkelen som er lagret i %LOCALAPPDATA%GoogleChromeUser DataLocal State-fil og all informasjon sendes til en C&C-server.

Systeminfo og Hardwareinfo moduler

Kort tid etter at Emotet kom tilbake, dukket det opp i november 2021 en ny modul vi kaller Systeminfo. Denne modulen samler inn informasjon om et kompromittert system og sender den til C&C-serveren. Informasjonen som samles inn består av:

- Utgang av SystemInfo kommando

- Utgang av ipconfig / all kommando

- Utgang av siste /dclist: kommando (fjernet i oktober 2022)

- Prosessliste

- Oppetid (oppnådd via GetTickCount) på sekunder (fjernet i oktober 2022)

In oktober 2022 Emotets operatører lanserte nok en ny modul vi kaller Hardwareinfo. Selv om den ikke utelukkende stjeler informasjon om maskinvaren til en kompromittert maskin, fungerer den som en komplementær informasjonskilde til Systeminfo-modulen. Denne modulen samler inn følgende data fra den kompromitterte maskinen:

- datamaskinnavn

- Brukernavn

- OS-versjonsinformasjon, inkludert større og mindre versjonsnumre

- Øktnummer

- CPU-merkestreng

- Informasjon om RAM-størrelse og bruk

Begge modulene har ett primært formål – kontroller om kommunikasjonen kommer fra et lovlig kompromittert offer eller ikke. Emotet var, spesielt etter comebacket, et veldig hett tema i datasikkerhetsindustrien og blant forskere, så Mealybug gikk langt for å beskytte seg mot sporing og overvåking av deres aktiviteter. Takket være informasjonen som samles inn av disse to modulene som ikke bare samler inn data, men som også inneholder anti-sporing og anti-analyse triks, ble Mealybugs evner til å skille virkelige ofre fra malware forskeres aktiviteter eller sandkasser betydelig forbedret.

Hva blir det neste?

I følge ESETs forskning og telemetri har begge epoker av botnettet vært stille siden begynnelsen av april 2023. Foreløpig er det fortsatt uklart om dette er enda en ferietid for forfatterne, om de sliter med å finne en ny effektiv infeksjonsvektor, eller om det er noen nye som driver botnettet.

Selv om vi ikke kan bekrefte ryktene om at en eller begge epokene i botnettet ble solgt til noen i januar 2023, la vi merke til en uvanlig aktivitet på en av epokene. Den nyeste oppdateringen av nedlastningsmodulen inneholdt en ny funksjonalitet, som logger modulens indre tilstander og sporer kjøringen til en fil C:JSmithLoader (Figur 6, Figur 7). Fordi denne filen må eksistere for å faktisk logge noe, ser denne funksjonaliteten ut som en feilsøkingsutgang for noen som ikke helt forstår hva modulen gjør og hvordan den fungerer. Videre spredte botnettet på den tiden også spammer-moduler, som anses å være mer verdifulle for Mealybug fordi de historisk sett bare brukte disse modulene på maskiner som ble ansett for å være trygge.

Uansett hvilken forklaring på hvorfor botnettet er stille nå, er sant, Emotet har vært kjent for sin effektivitet og operatørene gjorde en innsats for å gjenoppbygge og vedlikeholde botnettet og til og med legge til noen forbedringer, så følg med på bloggen vår for å se hva fremtiden vil bringe oss.

For eventuelle spørsmål om forskningen vår publisert på WeLiveSecurity, vennligst kontakt oss på threatintel@eset.com.

ESET Research tilbyr private APT-etterretningsrapporter og datafeeder. For eventuelle spørsmål om denne tjenesten, besøk ESET Threat Intelligence side.

IoCs

Filer

| SHA-1 | filnavn | ESET-deteksjonsnavn | Beskrivelse |

|---|---|---|---|

| D5FDE4A0DF9E416DE02AE51D07EFA8D7B99B11F2 | N / A | Win64/Emotet.AL | Emotet Systeminfo-modul. |

| 1B6CFE35EF42EB9C6E19BCBD5A3829458C856DBC | N / A | Win64/Emotet.AL | Emotet Hardwareinfo-modul. |

| D938849F4C9D7892CD1558C8EDA634DADFAD2F5A | N / A | Win64/Emotet.AO | Emotet Google Chrome Credit Card Stealer-modul. |

| 1DF4561C73BD35E30B31EEE62554DD7157AA26F2 | N / A | Win64/Emotet.AL | Emotet Thunderbird Email Stealer-modul. |

| 05EEB597B3A0F0C7A9E2E24867A797DF053AD860 | N / A | Win64/Emotet.AL | Emotet Thunderbird Contact Stealer-modul. |

| 0CEB10940CE40D1C26FC117BC2D599C491657AEB | N / A | Win64/Emotet.AQ | Emotet Downloader-modul, versjon med tidtakerkøobfuskering. |

| 8852B81566E8331ED43AB3C5648F8D13012C8A3B | N / A | Win64/Emotet.AL | Emotet Downloader-modul, x64-versjon. |

| F2E79EC201160912AB48849A5B5558343000042E | N / A | Win64/Emotet.AQ | Emotet Downloader-modul, versjon med feilsøkingsstrenger. |

| CECC5BBA6193D744837E689E68BC25C43EDA7235 | N / A | Win32/Emotet.DG | Emotet Downloader-modul, x86-versjon. |

Network

| IP | Domene | Hosting-leverandør | Først sett | Detaljer |

|---|---|---|---|---|

| 1.234.2[.]232 | N / A | SK Broadband Co Ltd | N / A | N / A |

| 1.234.21[.]73 | N / A | SK Broadband Co Ltd | N / A | N / A |

| 5.9.116[.]246 | N / A | Hetzner Online Ltd | N / A | N / A |

| 5.135.159[.]50 | N / A | OVH SAS | N / A | N / A |

| 27.254.65[.]114 | N / A | CS LOXINFO Public Company Limited. | N / A | N / A |

| 37.44.244[.]177 | N / A | Hostinger International Limited | N / A | N / A |

| 37.59.209[.]141 | N / A | Misbruk-C-rolle | N / A | N / A |

| 37.187.115[.]122 | N / A | OVH SAS | N / A | N / A |

| 45.71.195[.]104 | N / A | NET ALTERNATIVA PROVEDOR DE INTERNET LTDA – ME | N / A | N / A |

| 45.79.80[.]198 | N / A | Linode | N / A | N / A |

| 45.118.115[.]99 | N / A | Asep Bambang Gunawan | N / A | N / A |

| 45.176.232[.]124 | N / A | CABLE Y TELECOMUNICACIONES DE COLOMBIA SAS (CABLETELCO) | N / A | N / A |

| 45.235.8[.]30 | N / A | WIKINET TELECOMUNICAÇÕES | N / A | N / A |

| 46.55.222[.]11 | N / A | DCC | N / A | N / A |

| 51.91.76[.]89 | N / A | OVH SAS | N / A | N / A |

| 51.161.73[.]194 | N / A | OVH SAS | N / A | N / A |

| 51.254.140[.]238 | N / A | Misbruk-C-rolle | N / A | N / A |

| 54.37.106[.]167 | N / A | OVH SAS | N / A | N / A |

| 54.37.228[.]122 | N / A | OVH SAS | N / A | N / A |

| 54.38.242[.]185 | N / A | OVH SAS | N / A | N / A |

| 59.148.253[.]194 | N / A | CTINETS HOSTMASTER | N / A | N / A |

| 61.7.231[.]226 | N / A | IP-nettverk CAT Telecom | N / A | N / A |

| 61.7.231[.]229 | N / A | Kommunikasjonsmyndigheten i Thailand, CAT | N / A | N / A |

| 62.171.178[.]147 | N / A | Contabo GmbH | N / A | N / A |

| 66.42.57[.]149 | N / A | The Constant Company, LLC | N / A | N / A |

| 66.228.32[.]31 | N / A | Linode | N / A | N / A |

| 68.183.93[.]250 | N / A | DigitalOcean, LLC | N / A | N / A |

| 72.15.201[.]15 | N / A | Flexential Colorado Corp. | N / A | N / A |

| 78.46.73[.]125 | N / A | Hetzner Online GmbH – Kontaktrolle, ORG-HOA1-RIPE | N / A | N / A |

| 78.47.204[.]80 | N / A | Hetzner Online Ltd | N / A | N / A |

| 79.137.35[.]198 | N / A | OVH SAS | N / A | N / A |

| 82.165.152[.]127 | N / A | 1 & 1 IONOS SE | N / A | N / A |

| 82.223.21[.]224 | N / A | IONOS SE | N / A | N / A |

| 85.214.67[.]203 | N / A | Strato AG | N / A | N / A |

| 87.106.97[.]83 | N / A | IONOS SE | N / A | N / A |

| 91.121.146[.]47 | N / A | OVH SAS | N / A | N / A |

| 91.207.28[.]33 | N / A | Optima Telecom Ltd. | N / A | N / A |

| 93.104.209[.]107 | N / A | MNET | N / A | N / A |

| 94.23.45[.]86 | N / A | OVH SAS | N / A | N / A |

| 95.217.221[.]146 | N / A | Hetzner Online Ltd | N / A | N / A |

| 101.50.0[.]91 | N / A | PT. Beon Intermedia | N / A | N / A |

| 103.41.204[.]169 | N / A | PT Infinys System Indonesia | N / A | N / A |

| 103.43.75[.]120 | N / A | Choopa LLC administrator | N / A | N / A |

| 103.63.109[.]9 | N / A | Nguyen Nhu Thanh | N / A | N / A |

| 103.70.28[.]102 | N / A | Nguyen Thi Oanh | N / A | N / A |

| 103.75.201[.]2 | N / A | IRT-CDNPLUSCOLTD-TH | N / A | N / A |

| 103.132.242[.]26 | N / A | Ishans nettverk | N / A | N / A |

| 104.131.62[.]48 | N / A | DigitalOcean, LLC | N / A | N / A |

| 104.168.155[.]143 | N / A | Hostwinds LLC. | N / A | N / A |

| 104.248.155[.]133 | N / A | DigitalOcean, LLC | N / A | N / A |

| 107.170.39[.]149 | N / A | DigitalOcean, LLC | N / A | N / A |

| 110.232.117[.]186 | N / A | RackCorp | N / A | N / A |

| 115.68.227[.]76 | N / A | SMILSERV | N / A | N / A |

| 116.124.128[.]206 | N / A | IRT-KRNIC-KR | N / A | N / A |

| 116.125.120[.]88 | N / A | IRT-KRNIC-KR | N / A | N / A |

| 118.98.72[.]86 | N / A | PT Telkom Indonesia APNIC Resources Management | N / A | N / A |

| 119.59.103[.]152 | N / A | 453 Ladplacout Jorakhaebua | N / A | N / A |

| 119.193.124[.]41 | N / A | IP-behandler | N / A | N / A |

| 128.199.24[.]148 | N / A | DigitalOcean, LLC | N / A | N / A |

| 128.199.93[.]156 | N / A | DigitalOcean, LLC | N / A | N / A |

| 128.199.192[.]135 | N / A | DigitalOcean, LLC | N / A | N / A |

| 129.232.188[.]93 | N / A | Xneelo (Pty) Ltd | N / A | N / A |

| 131.100.24[.]231 | N / A | EVEO SA | N / A | N / A |

| 134.122.66[.]193 | N / A | DigitalOcean, LLC | N / A | N / A |

| 139.59.56[.]73 | N / A | DigitalOcean, LLC | N / A | N / A |

| 139.59.126[.]41 | N / A | Digital Ocean Inc administrator | N / A | N / A |

| 139.196.72[.]155 | N / A | Hangzhou Alibaba Advertising Co.,Ltd. | N / A | N / A |

| 142.93.76[.]76 | N / A | DigitalOcean, LLC | N / A | N / A |

| 146.59.151[.]250 | N / A | OVH SAS | N / A | N / A |

| 146.59.226[.]45 | N / A | OVH SAS | N / A | N / A |

| 147.139.166[.]154 | N / A | Alibaba (US) Technology Co., Ltd. | N / A | N / A |

| 149.56.131[.]28 | N / A | OVH SAS | N / A | N / A |

| 150.95.66[.]124 | N / A | GMO Internet Inc administrator | N / A | N / A |

| 151.106.112[.]196 | N / A | Hostinger International Limited | N / A | N / A |

| 153.92.5[.]27 | N / A | Hostinger International Limited | N / A | N / A |

| 153.126.146[.]25 | N / A | IRT-JPNIC-JP | N / A | N / A |

| 159.65.3[.]147 | N / A | DigitalOcean, LLC | N / A | N / A |

| 159.65.88[.]10 | N / A | DigitalOcean, LLC | N / A | N / A |

| 159.65.140[.]115 | N / A | DigitalOcean, LLC | N / A | N / A |

| 159.69.237[.]188 | N / A | Hetzner Online GmbH – Kontaktrolle, ORG-HOA1-RIPE | N / A | N / A |

| 159.89.202[.]34 | N / A | DigitalOcean, LLC | N / A | N / A |

| 160.16.142[.]56 | N / A | IRT-JPNIC-JP | N / A | N / A |

| 162.243.103[.]246 | N / A | DigitalOcean, LLC | N / A | N / A |

| 163.44.196[.]120 | N / A | GMO-Z com NetDesign Holdings Co., Ltd. | N / A | N / A |

| 164.68.99[.]3 | N / A | Contabo GmbH | N / A | N / A |

| 164.90.222[.]65 | N / A | DigitalOcean, LLC | N / A | N / A |

| 165.22.230[.]183 | N / A | DigitalOcean, LLC | N / A | N / A |

| 165.22.246[.]219 | N / A | DigitalOcean, LLC | N / A | N / A |

| 165.227.153[.]100 | N / A | DigitalOcean, LLC | N / A | N / A |

| 165.227.166[.]238 | N / A | DigitalOcean, LLC | N / A | N / A |

| 165.227.211[.]222 | N / A | DigitalOcean, LLC | N / A | N / A |

| 167.172.199[.]165 | N / A | DigitalOcean, LLC | N / A | N / A |

| 167.172.248[.]70 | N / A | DigitalOcean, LLC | N / A | N / A |

| 167.172.253[.]162 | N / A | DigitalOcean, LLC | N / A | N / A |

| 168.197.250[.]14 | N / A | Omar Anselmo Ripoll (TDC NET) | N / A | N / A |

| 169.57.156[.]166 | N / A | SoftLayer | N / A | N / A |

| 172.104.251[.]154 | N / A | Akamai Connected Cloud | N / A | N / A |

| 172.105.226[.]75 | N / A | Akamai Connected Cloud | N / A | N / A |

| 173.212.193[.]249 | N / A | Contabo GmbH | N / A | N / A |

| 182.162.143[.]56 | N / A | IRT-KRNIC-KR | N / A | N / A |

| 183.111.227[.]137 | N / A | Korea Telecom | N / A | N / A |

| 185.4.135[.]165 | N / A | ENARTIA Single Member SA | N / A | N / A |

| 185.148.168[.]15 | N / A | Misbruk-C-rolle | N / A | N / A |

| 185.148.168[.]220 | N / A | Misbruk-C-rolle | N / A | N / A |

| 185.168.130[.]138 | N / A | GigaCloud NOC | N / A | N / A |

| 185.184.25[.]78 | N / A | MUV Bilisim ve Telekomunikasyon Hizmetleri Ltd. Sti. | N / A | N / A |

| 185.244.166[.]137 | N / A | Jan Philipp Waldecker handler som LUMASERV Systems | N / A | N / A |

| 186.194.240[.]217 | N / A | SEMPER TELECOMUNICACOES LTDA | N / A | N / A |

| 187.63.160[.]88 | N / A | BITCOM PROVEDOR DE SERVICOS DE INTERNET LTDA | N / A | N / A |

| 188.44.20[.]25 | N / A | Selskap for kommunikasjonstjenester A1 Makedonija DOOEL Skopje | N / A | N / A |

| 190.90.233[.]66 | N / A | INTERNEXA Brasil Operadora de Telecomunicações SA | N / A | N / A |

| 191.252.103[.]16 | N / A | Locaweb Serviços de Internet S/A | N / A | N / A |

| 194.9.172[.]107 | N / A | Misbruk-C-rolle | N / A | N / A |

| 195.77.239[.]39 | N / A | TELEFONICA DE ESPANA SAU | N / A | N / A |

| 195.154.146[.]35 | N / A | Scaleway Abuse, ORG-ONLI1-RIPE | N / A | N / A |

| 196.218.30[.]83 | N / A | TE Datakontaktrolle | N / A | N / A |

| 197.242.150[.]244 | N / A | Afrihost (Pty) Ltd | N / A | N / A |

| 198.199.65[.]189 | N / A | DigitalOcean, LLC | N / A | N / A |

| 198.199.98[.]78 | N / A | DigitalOcean, LLC | N / A | N / A |

| 201.94.166[.]162 | N / A | Claro NXT Telecomunicacoes Ltda | N / A | N / A |

| 202.129.205[.]3 | N / A | NIPA TECHNOLOGY CO., LTD | N / A | N / A |

| 203.114.109[.]124 | N / A | IRT-TOT-TH | N / A | N / A |

| 203.153.216[.]46 | N / A | Iswadi Iswadi | N / A | N / A |

| 206.189.28[.]199 | N / A | DigitalOcean, LLC | N / A | N / A |

| 207.148.81[.]119 | N / A | The Constant Company, LLC | N / A | N / A |

| 207.180.241[.]186 | N / A | Contabo GmbH | N / A | N / A |

| 209.97.163[.]214 | N / A | DigitalOcean, LLC | N / A | N / A |

| 209.126.98[.]206 | N / A | GoDaddy.com, LLC | N / A | N / A |

| 210.57.209[.]142 | N / A | Andri Tamtrijanto | N / A | N / A |

| 212.24.98[.]99 | N / A | Vizija internett | N / A | N / A |

| 213.239.212[.]5 | N / A | Hetzner Online Ltd | N / A | N / A |

| 213.241.20[.]155 | N / A | Netia Telekom SA Kontaktrolle | N / A | N / A |

| 217.182.143[.]207 | N / A | OVH SAS | N / A | N / A |

MITRE ATT&CK-teknikker

Dette bordet ble bygget vha versjon 12 av MITRE ATT&CK-bedriftsteknikkene.

| taktikk | ID | Navn | Beskrivelse |

|---|---|---|---|

| Rekognosering | T1592.001 | Samle informasjon om offervert: Maskinvare | Emotet samler informasjon om maskinvaren til den kompromitterte maskinen, for eksempel CPU-merkestreng. |

| T1592.004 | Samle offervertsinformasjon: Klientkonfigurasjoner | Emotet samler informasjon om systemkonfigurasjon som f.eks ipconfig / all og SystemInfo kommandoer. | |

| T1592.002 | Samle informasjon om offervert: Programvare | Emotet eksfiltrerer en liste over kjørende prosesser. | |

| T1589.001 | Samle informasjon om offerets identitet: Legitimasjon | Emotet distribuerer moduler som er i stand til å stjele legitimasjon fra nettlesere og e-postapplikasjoner. | |

| T1589.002 | Samle informasjon om offerets identitet: e-postadresser | Emotet distribuerer moduler som kan trekke ut e-postadresser fra e-postapplikasjoner. | |

| Ressursutvikling | T1586.002 | Kompromisskontoer: E-postkontoer | Emotet kompromitterer e-postkontoer og bruker dem til å spre malspam-e-poster. |

| T1584.005 | Kompromiss infrastruktur: Botnet | Emotet kompromitterer en rekke tredjepartssystemer for å danne et botnett. | |

| T1587.001 | Utvikle evner: Skadelig programvare | Emotet består av flere unike skadevaremoduler og komponenter. | |

| T1588.002 | Skaff evner: Verktøy | Emotet bruker NirSoft-verktøy for å stjele legitimasjon fra infiserte maskiner. | |

| Innledende tilgang | T1566 | Phishing | Emotet sender phishing-e-poster med ondsinnede vedlegg. |

| T1566.001 | Phishing: Spearphishing-vedlegg | Emotet sender spearphishing-e-poster med ondsinnede vedlegg. | |

| Gjennomføring | T1059.005 | Kommando- og skripttolk: Visual Basic | Emotet har blitt sett ved å bruke Microsoft Word-dokumenter som inneholder ondsinnede VBA-makroer. |

| T1204.002 | Brukerutførelse: Skadelig fil | Emotet har vært avhengig av at brukere åpner ondsinnede e-postvedlegg og kjører innebygde skript. | |

| Forsvarsunndragelse | T1140 | Deobfuscate / Decode filer eller informasjon | Emotet-moduler bruker krypterte strenger og maskerte kontrollsummer av API-funksjonsnavn. |

| T1027.002 | Uklare filer eller informasjon: Programvarepakking | Emotet bruker tilpassede pakkere for å beskytte nyttelastene sine. | |

| T1027.007 | Obfuskerte filer eller informasjon: Dynamisk API-oppløsning | Emotet løser API-kall under kjøring. | |

| Legitimasjonstilgang | T1555.003 | Legitimasjon fra passordbutikker: Legitimasjon fra nettlesere | Emotet skaffer seg legitimasjon lagret i nettlesere ved å misbruke NirSofts WebBrowserPassView-applikasjon. |

| T1555 | Legitimasjon fra passordbutikker | Emotet er i stand til å stjele passord fra e-postapplikasjoner ved å misbruke NirSofts MailPassView-applikasjon. | |

| Samling | T1114.001 | E-postinnsamling: Lokal e-postinnsamling | Emotet stjeler e-poster fra Outlook- og Thunderbird-applikasjoner. |

| Command and Control | T1071.003 | Application Layer Protocol: Mail Protocols | Emotet kan sende ondsinnede e-poster via SMTP. |

| T1573.002 | Kryptert kanal: Asymmetrisk kryptografi | Emotet bruker ECDH-nøkler for å kryptere C&C-trafikk. | |

| T1573.001 | Kryptert kanal: symmetrisk kryptografi | Emotet bruker AES for å kryptere C&C-trafikk. | |

| T1571 | Ikke-standard port | Emotet er kjent for å kommunisere på ikke-standardporter som 7080. |

- SEO-drevet innhold og PR-distribusjon. Bli forsterket i dag.

- PlatoData.Network Vertical Generative Ai. Styrk deg selv. Tilgang her.

- PlatoAiStream. Web3 Intelligence. Kunnskap forsterket. Tilgang her.

- PlatoESG. Bil / elbiler, Karbon, CleanTech, Energi, Miljø, Solenergi, Avfallshåndtering. Tilgang her.

- BlockOffsets. Modernisering av eierskap for miljøkompensasjon. Tilgang her.

- kilde: https://www.welivesecurity.com/2023/07/06/whats-up-with-emotet/

- : har

- :er

- :ikke

- :hvor

- $OPP

- 1

- 100

- 15%

- 16

- 180

- 19

- 20

- 2000

- 2014

- 2021

- 2022

- 2023

- 214

- 22

- 23

- 234

- 24

- 50

- 7

- 70

- 75

- 77

- 8

- 9

- 91

- 98

- a

- I stand

- Om oss

- misbruk

- overgrep

- Tilgang

- kontoer

- Oppnå

- erkjente

- kjøper

- Handling

- aktiv

- Aktiviteter

- aktivitet

- faktisk

- legge til

- Ytterligere

- adresser

- Legger

- Fordel

- Annonsering

- AES

- afrika

- Etter

- sikte

- algoritme

- Alibaba

- Alle

- tillate

- allerede

- også

- alternativ

- Selv

- blant

- an

- analyse

- og

- En annen

- noen

- hverandre

- api

- dukket opp

- Søknad

- søknader

- tilnærming

- April

- APT

- arkitektur

- Arkiv

- ER

- rundt

- AS

- At

- angripe

- Angrep

- forfattere

- Avenue

- unngå

- tilbake

- Banking

- basen

- BE

- ble

- fordi

- vært

- før du

- Begynnelsen

- atferd

- bak

- mellom

- forutinntatt

- større

- Blokker

- Blogg

- både

- botnet

- merke

- bringe

- bredbånd

- nett~~POS=TRUNC leseren~~POS=HEADCOMP

- nettlesere

- bygget

- men

- knapp

- by

- beregne

- ring

- som heter

- Samtaler

- kom

- Kampanje

- Kampanjer

- CAN

- kan ikke

- evner

- stand

- kort

- Kort

- gjennomført

- CAT

- sentrum

- kjede

- endring

- endret

- Endringer

- Kanal

- Chrome

- kromleser

- klikk

- kunde

- CO

- kode

- samarbeids

- samle

- samling

- Colombia

- Colorado

- COM

- kombinert

- Kom

- comeback

- kommer

- kommunisere

- Kommunikasjon

- kommunikasjon

- Selskaper

- Selskapet

- utfyllende

- helt

- komponenter

- kompromiss

- kompromittert

- datamaskin

- Datasikkerhet

- datamaskiner

- Konfigurasjon

- Bekrefte

- tilkoblet

- ansett

- består

- konstant

- kontakt

- kontakter

- inneholde

- inneholdt

- innhold

- innhold

- fortsatte

- kontroll

- samtaler

- koordinert

- Corp

- land

- opprettet

- skaper

- Credentials

- kreditt

- kredittkort

- Kredittkort

- kryptografisk

- kryptografi

- I dag

- skjøger

- skikk

- cybercrime

- dato

- Database

- Dato

- Misligholde

- defensiv

- leverer

- utplassere

- utplassert

- Distribueres

- Til tross for

- oppdaget

- Gjenkjenning

- Enheter

- gJORDE

- forskjell

- forskjellig

- vanskelig

- digitalt

- deaktivert

- særegen

- distribusjon

- dokument

- dokumenter

- gjør

- ikke

- ned

- nedlasting

- Drop

- to

- under

- dynamisk

- hver enkelt

- Tidlig

- Edge

- Effektiv

- effektivitet

- effektiv

- innsats

- element

- Elliptic

- emalje

- e-post

- innebygd

- kryptert

- slutt

- Ingeniørarbeid

- Enterprise

- epoker

- ESET Research

- spesielt

- Europol

- Selv

- hendelser

- Hver

- alle

- utviklet seg

- Excel

- utveksling

- ekskludert

- utelukkende

- utførende

- gjennomføring

- eksisterende

- forklaring

- trekke ut

- ekstrakter

- sviktende

- familier

- familie

- Trekk

- tilbakemelding

- Felt

- Figur

- filet

- Filer

- slutt~~POS=TRUNC

- Finn

- Først

- feil

- flyten

- Fokus

- fokuserte

- fulgt

- etter

- Til

- skjema

- format

- Gratis

- ofte

- fra

- funksjon

- funksjonalitet

- videre

- Dess

- framtid

- spill

- GmBH

- Google Chrome

- graf

- Grafisk

- flott

- Gruppe

- HAD

- skjedde

- maskinvare

- Ha

- skjult

- historisk

- hit

- Holdings

- vert

- HOT

- Hvordan

- Men

- HTTPS

- Identitet

- if

- gjennomføring

- implementert

- forbedret

- forbedringer

- in

- inaktiv

- inkludert

- Inkludert

- Inntekt

- inntektsskatt

- individer

- Indonesia

- industri

- informasjon

- Infrastruktur

- forespørsler

- installere

- instruksjoner

- Intelligens

- tiltenkt

- sammenhengende

- interessant

- intern

- Internal Revenue Service

- internasjonalt

- Internet

- inn

- påkalt

- IRS

- IT

- Italia

- DET ER

- jan

- Januar

- januar 2021

- Japan

- jp

- Juli

- bare

- Hold

- nøkkel

- nøkler

- kjent

- Siste

- seinere

- lansert

- lag

- føre

- minst

- legitim

- Bibliotek

- Life

- i likhet med

- Begrenset

- knyttet

- Liste

- LLC

- lokal

- ligger

- logg

- logging

- Se

- ser ut som

- så

- ser

- UTSEENDE

- Lot

- Ltd

- maskin

- maskiner

- Makro

- makroer

- laget

- Hoved

- hovedsakelig

- vedlikeholde

- større

- GJØR AT

- malware

- forvalter

- mange

- Mars

- Kan..

- mekanisme

- medlem

- medlemmer

- melding

- meldinger

- metode

- Mexico

- Microsoft

- kunne

- mindre

- Moduler

- Moduler

- penger

- overvåking

- mer

- mer effektivt

- mest

- flytting

- flere

- navn

- oppkalt

- navn

- nett

- Ny

- Nyeste

- neste

- noder

- bemerkelsesverdig

- November

- november 2021

- nå

- tall

- mange

- nxt

- observere

- hindring

- innhentet

- hav

- oktober

- of

- Tilbud

- Office

- ofte

- on

- ONE

- på nett

- bare

- åpnet

- åpning

- operert

- drift

- drift

- operatører

- or

- rekkefølge

- ordrer

- organisasjoner

- opprinnelig

- Annen

- andre

- vår

- utfall

- Outlook

- produksjon

- side

- del

- deler

- Passord

- passord

- Ansatte

- phishing

- Sted

- plato

- Platon Data Intelligence

- PlatonData

- vær så snill

- poeng

- potensielt

- Dyrebar

- utbredt

- forrige

- tidligere

- primære

- privat

- sannsynligvis

- Bearbeidet

- Prosesser

- prosessering

- Profil

- lønnsom

- beskytte

- beskyttet

- beskyttelse

- protokollen

- offentlig

- offentlige nøkler

- publisert

- formål

- sette

- Fjerdedel

- spørsmål

- RAM

- ekte

- virkelig

- mottatt

- mottakere

- utvinning

- Rød

- regioner

- utgitt

- avhengig

- forbli

- forblir

- fjernet

- fjerne

- svar

- Rapporter

- forskning

- forskere

- Ressurser

- REST

- resultere

- retur

- inntekter

- Rolle

- Valsede

- rull ut

- rsa

- Rykter

- Kjør

- rennende

- s

- trygge

- samme

- Sandkasser

- ordningen

- skript

- Sekund

- sekunder

- sikkerhet

- se

- tilsynelatende

- sett

- send

- avsender

- sender

- sendt

- serverer

- tjeneste

- Tjenester

- sett

- delt

- vist

- signifikant

- betydelig

- lignende

- siden

- enkelt

- Størrelse

- litt annerledes

- langsom

- So

- selskap

- Sosialteknikk

- Software

- solgt

- noen

- Noen

- noe

- kilde

- Sør

- Sør-Afrika

- Spania

- spam

- spesielt

- spre

- sprer

- Sprer

- startet

- Start

- Tilstand

- Stater

- stjeler

- Trinn

- stjålet

- lagret

- butikker

- String

- sterk

- struktur

- Struggle

- emne

- I ettertid

- vellykket

- slik

- foreslår

- foreslår

- sommer

- byttet om

- system

- Systemer

- bord

- ta

- Target

- målrettet

- mål

- skatt

- teknikker

- Teknologi

- telekom

- fortelle

- Testing

- Thailand

- Takk

- Det

- De

- Fremtiden

- informasjonen

- Staten

- verden

- deres

- Dem

- seg

- deretter

- Der.

- Disse

- de

- Tredje

- tredjeparts

- denne

- De

- selv om?

- trussel

- trusler

- tre

- Gjennom

- Dermed

- tid

- tidslinje

- ganger

- til

- sammen

- verktøy

- verktøy

- topp

- Tema

- spor

- Sporing

- trading

- trafikk

- Trend

- Trender

- Trojan

- sant

- Stol

- to

- forstå

- underveis

- unik

- forent

- Forente Stater

- kommende

- Oppdater

- oppdatert

- oppdatering

- oppgraderinger

- us

- USA

- bruke

- brukt

- Bruker

- Brukere

- bruker

- ved hjelp av

- vanligvis

- ferie

- verdi

- VBA

- Ve

- Verifisering

- verifisere

- versjon

- veldig

- av

- Offer

- ofre

- Se

- Besøk

- advarsel

- var

- måter

- we

- web

- Nettlesere

- VI VIL

- gikk

- var

- Hva

- når

- om

- hvilken

- HVEM

- hvorfor

- allment

- vil

- med

- ord

- virker

- verden

- verdensomspennende

- verdt

- ville

- år

- ennå

- zephyrnet

- Zip