Lesetid: 4 minutterDe fleste er klar over løsepengevare nå, absolutt de som regelmessig leser Comodo-bloggdelen og lignende publikasjoner. For de som ikke gjør det, er løsepengevare et angrep der angriperen krypterer alle filene på et offers datamaskin eller server, noe som gjør dem helt ubrukelige. Angriperen krever deretter et gebyr, en løsesum vanligvis i Bitcoins, for å dekryptere filene. Det fine med angrepet fra forbryterens side er at det nesten aldri er en løsning for offeret når krypteringen først har funnet sted. Ingen antivirus, ingen hjelp fra tekniske eksperter, ingen politistyrke og ingen mengde gråt kan noen gang gjenopprette disse filene for deg. Du må ha dekrypteringsnøkkelen eller kysse farvel til filene dine.

Når de stirrer nedover den nådeløse løperen til denne pistolen, finner mange høyt profilerte ofre at de ikke har noe annet valg enn å betale gebyret. De trenger disse filene for å fortsette i virksomheten eller for å tilby tjenester til samfunnet, og de har ikke råd til noen nedetid i det hele tatt. Sykehus, offentlige avdelinger, veldedige organisasjoner, universiteter, magistratdomstoler og aviskontorer er bare noen få eksempler på store institusjoner som har gitt etter og betalt løsepenger.

Ransomware er vanligvis spredt i skjema av et trojansk hest-program. Dette er programmer som lurer deg til å tro at de er et normalt program når du installerer dem, men som faktisk er en ondsinnet kjørbar fil som krypterer stasjonene dine. Hver del av løsepengevare har sin egen unike måte å infisere målmaskinen på, og hver bruker flere nivåer av tilsløring for å unngå oppdagelse. Denne bloggen er et dypdykk fra en av Comodos ledende ingeniører inn i det indre arbeidet til en slik del av ransomware – WONSYS.

Hva er WONSYS Ransomware?

Wonsys er en stamme av skadelig programvare som enten skjules av kryptorprogramvare, eller pakket inn i en fil som UPX, ASPROTECT eller VMPROTECT. Den faktiske kjørbare filen, wonsys.exe, er begravd dypt inne i et annet, tilsynelatende uskyldig, program, så det er en av de trojanerne vi nevnte tidligere. Dette er en vanlig metode som brukes av en kriminell for å unngå oppdagelse av antivirus produkter.

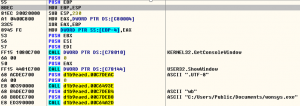

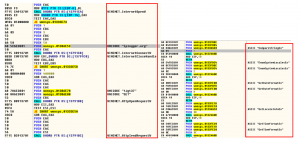

Skadevaren slipper seg på måldatamaskinen og kjører ved hjelp av SHELL32 API, ShellExecuteW:

Når løsepengevaren er kjørt av brukeren, oppretter den en "RunOnce"-nøkkel i registeret:

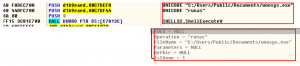

Den teller også alle stasjonene på målmaskinen slik at den kan kryptere dem alle:

Wonsys lager deretter en "kill-liste" over prosesser som den må stenge. Dette er programmer som, hvis de kjøres, potensielt kan forhindre Wonsys fra å infisere hele systemet. Spesielt er de programmer som Word, PowerPoint, Notisblokk, Thunderbird som kan "låse" filer og dermed forhindre kryptering. Etter å ha lukket disse programmene, sletter Wonsys også skyggekopien av filene slik at brukeren ikke kan gjenopprette dem:

Ledetekstvinduet åpnes gjennom COMSPEC i system32-mappen med administratorrettigheter:![]()

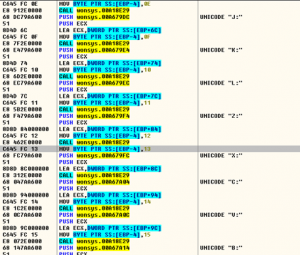

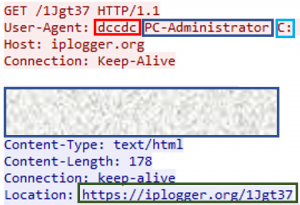

Angriperen samler også inn dato, klokkeslett, systemnavn og lokalitetsinformasjon ved hjelp av API-funksjoner og pinger nettstedet iplogger.org, og samler dermed detaljert informasjon om maskinen.

Wonsys har nå all informasjonen den trenger. Skjermbildet nedenfor viser at 'dccdc' er utvidelsen den vil legge til alle filnavn etter kryptering, 'PC-Administrator' er datamaskinnavnet, og stasjon 'C:' er stasjonen den vil infisere:

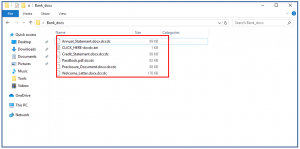

Til slutt, WONSYS ransomware slipper løs nyttelasten og krypterer alle filer på maskinen. Alle filer blir stående med utvidelsen '.dccdc' bortsett fra en enkelt, ukryptert fil som brukeren kan åpne – 'CLICK_HERE-dccdc.txt':

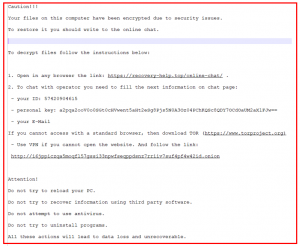

Denne .txt-filen er hvordan angriperen forteller offeret hva han skal gjøre videre. Hver infisert maskin får sin egen ID og personlig nøkkel. Notatet ber brukeren besøke en nettside hvor de trenger denne informasjonen for å logge på en chat-tjeneste:

Notatet prøver å skape inntrykk av at chatten er en vennlig tjeneste med en vennlig operatør som vil hjelpe dem med å gjenopprette filene sine. I virkeligheten er chatten der hackeren krever betaling i Bitcoin, ellers går offerets filer tapt for alltid.

Nettstedet skadelig programvare

Programvare for beskyttelse mot ransomware

Innlegget WONSYS – Anatomien til et Ransomware-angrep dukket først på Comodo News og Internet Security Information.

- a

- Alle

- beløp

- analyse

- anatomi

- En annen

- antivirus

- hverandre

- api

- Beauty

- under

- Bitcoin

- Blokker

- Blogg

- virksomhet

- valg

- lukking

- Samle

- Felles

- helt

- datamaskin

- fortsette

- kunne

- Baner

- skape

- skaper

- Criminal

- gråter

- dyp

- krav

- detaljert

- Gjenkjenning

- Vise

- ned

- nedetid

- stasjonen

- hver enkelt

- kryptering

- Ingeniører

- eksempler

- eksperter

- Først

- for alltid

- format

- fra

- funksjoner

- Regjeringen

- hacker

- hjelpe

- Hest

- sykehus

- Hvordan

- HTTPS

- info

- informasjon

- installere

- institusjoner

- Internet

- Internet Security

- IT

- selv

- nøkkel

- ledende

- nivåer

- maskin

- større

- Making

- malware

- nevnt

- behov

- nyheter

- neste

- normal

- kontorer

- åpen

- operatør

- egen

- pakket

- betalt

- Betale

- betaling

- Ansatte

- personlig

- brikke

- Point

- Synspunkt

- Politiet

- Prosesser

- Produkter

- program

- programmer

- beskyttelse

- gi

- publikasjoner

- Ransom

- ransomware

- Ransomware -angrep

- Reality

- Gjenopprette

- Kjør

- rennende

- sikkerhet

- tjeneste

- Tjenester

- flere

- Shadow

- lignende

- enkelt

- nettstedet

- So

- Samfunnet

- Software

- løsning

- spesielt

- spre

- system

- Target

- Teknisk

- forteller

- De

- tenker

- Gjennom

- tid

- Trojan

- unik

- universiteter

- vanligvis

- ofre

- Se

- web

- Hva

- HVEM

- Din