W ostatnich atakach wymierzonych w Koreę Południową i Ministerstwo Spraw Zagranicznych Uzbekistanu wykryto nowy wariant niesławnego szkodliwego oprogramowania „Gh0st RAT”.

Chińska grupa „C.Rufus Security Team” po raz pierwszy wypuścił Gh0st RAT w otwartej sieci w marcu 2008 r. Co ciekawe, jest on nadal w użyciu, szczególnie w Chinach i ich okolicach, aczkolwiek w zmodyfikowanych formach.

Na przykład od końca sierpnia grupa z silnymi powiązaniami z Chinami rozprowadza zmodyfikowany Gh0st RAT oznaczony jako „SugarGh0st RAT”. Według badań Cisco Talos, ten ugrupowanie zagrażające porzuca wariant za pomocą skrótów Windows z JavaScriptem, jednocześnie odwracając uwagę celów za pomocą dostosowanych dokumentów-wabików.

Samo złośliwe oprogramowanie jest w dużej mierze tym samym, skutecznym narzędziem, jakim było zawsze, chociaż teraz ma nowe naklejki, które pomagają przemycić oprogramowanie antywirusowe.

Pułapki na szczury SugarGh0st

Cztery próbki SugarGh0st, prawdopodobnie dostarczone w drodze phishingu, trafiają na docelowe komputery w postaci archiwów osadzonych w plikach skrótów Windows LNK. LNK ukrywają złośliwy kod JavaScript, który po otwarciu pozostawia dokument-wabik – przeznaczony dla odbiorców rządowych Korei lub Uzbekistanu – oraz ładunek.

Podobnie jak jego przodek — trojan zdalnego dostępu pochodzenia chińskiego, udostępniony publicznie po raz pierwszy w marcu 2008 r. — SugarGh0st jest czystą, wielonarzędziową maszyną szpiegowską. 32-bitowa biblioteka dołączana dynamicznie (DLL) napisana w C++, zaczyna się od gromadzenia danych systemowych, a następnie otwiera drzwi do pełnych możliwości zdalnego dostępu.

Atakujący mogą użyć SugarGh0st do odzyskania dowolnych informacji na temat zaatakowanej maszyny lub uruchomienia, zakończenia lub usunięcia uruchomionych na niej procesów. Mogą go używać do wyszukiwania, wydobywania i usuwania plików oraz usuwania wszelkich dzienników zdarzeń w celu zamaskowania uzyskanych dowodów kryminalistycznych. Backdoor jest wyposażony w keylogger, narzędzie do zrzutów ekranu, sposób uzyskiwania dostępu do kamery urządzenia i wiele innych przydatnych funkcji do manipulowania myszą, wykonywania natywnych operacji w systemie Windows lub po prostu uruchamiania dowolnych poleceń.

„Najbardziej niepokoi mnie sposób, w jaki został zaprojektowany tak, aby omijać wcześniejsze metody wykrywania” – mówi Nick Biasini, dyrektor ds. pomocy Cisco Talos. W szczególności w przypadku tego nowego wariantu „podjęto wysiłki, aby zrobić rzeczy, które zmieniły sposób działania wykrywania rdzenia”.

Nie chodzi o to, że SugarGh0st ma jakieś szczególnie nowatorskie mechanizmy unikania. Raczej drobne zmiany estetyczne sprawiają, że wygląda on różni się od poprzednich wariantów, takich jak zmiana protokołu komunikacyjnego typu „dowodzenie i kontrola” (C2) w taki sposób, że zamiast 5 bajtów nagłówki pakietów sieciowych rezerwują pierwsze 8 bajtów jako bajty magiczne (lista podpisy plików, używane do potwierdzenia zawartości pliku). „To po prostu bardzo skuteczny sposób, aby upewnić się, że istniejące narzędzia bezpieczeństwa nie wykryją tego od razu” – mówi Biasini.

Stare nawiedzenia Gh0st RAT

We wrześniu 2008 roku biuro Dalajlamy zwróciło się do badacza ds. bezpieczeństwa (nie, to nie jest początek kiepskiego żartu).

Jej pracownicy byli zasypywani e-mailami phishingowymi. Aplikacje Microsoft ulegały awariom w całej organizacji bez wyjaśnienia. Jeden mnich Przypomina obserwując, jak jego komputer samodzielnie otwiera program Microsoft Outlook, dołącza dokumenty do wiadomości e-mail i wysyła tę wiadomość na nieznany adres, a wszystko to bez jego udziału.

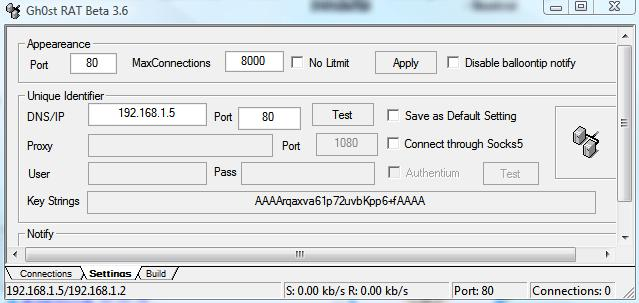

Anglojęzyczny interfejs użytkownika modelu beta Gh0st RAT. Źródło: Trend Micro EU za pośrednictwem Wayback Machine

Biasini twierdzi, że trojan użyty w chińskiej kampanii przeciwko tybetańskim mnichom, powiązanej z wojskiem, przetrwał próbę czasu z kilku powodów.

„Rodziny złośliwego oprogramowania typu open source żyją długo, ponieważ aktorzy otrzymują w pełni funkcjonalny szkodliwy program, którym mogą manipulować według własnego uznania. Pozwala także osobom, które nie wiedzą, jak zapisywać złośliwe oprogramowanie wykorzystaj te rzeczy za darmo," on tłumaczy.

Dodaje, że Gh0st RAT wyróżnia się szczególnie jako „bardzo funkcjonalny, bardzo dobrze zbudowany RAT”.

- Dystrybucja treści i PR oparta na SEO. Uzyskaj wzmocnienie już dziś.

- PlatoData.Network Pionowe generatywne AI. Wzmocnij się. Dostęp tutaj.

- PlatoAiStream. Inteligencja Web3. Wiedza wzmocniona. Dostęp tutaj.

- PlatonESG. Węgiel Czysta technologia, Energia, Środowisko, Słoneczny, Gospodarowanie odpadami. Dostęp tutaj.

- Platon Zdrowie. Inteligencja w zakresie biotechnologii i badań klinicznych. Dostęp tutaj.

- Źródło: https://www.darkreading.com/threat-intelligence/new-spookier-gh0st-rat-uzbekistan-south-korea

- :ma

- :Jest

- $W GÓRĘ

- 2008

- 7

- 8

- a

- O nas

- dostęp

- Dostęp

- w poprzek

- aktorzy

- adres

- Dodaje

- estetyczny

- Sprawy

- przed

- Wszystkie kategorie

- pozwala

- również

- an

- i

- antywirusowe

- każdy

- zjawić się

- aplikacje

- archiwum

- na około

- AS

- dołączać

- Ataki

- publiczność

- Sierpnia

- z dala

- tylne drzwi

- Łazienka

- bo

- być

- Początek

- jest

- beta

- by

- C + +

- aparat fotograficzny

- Kampania

- CAN

- możliwości

- zmiana

- Zmiany

- wymiana pieniędzy

- Chiny

- chiński

- Cisco

- kleń

- Zbieranie

- byliśmy spójni, od początku

- Komunikacja

- Zagrożone

- komputer

- o

- Potwierdzać

- treść

- rdzeń

- Upaść

- dostosowane

- cyber

- dane

- naklejki

- uważane

- dostarczona

- zaprojektowany

- pragnienie

- Wykrywanie

- urządzenie

- różne

- rozdzielczy

- do

- dokument

- dokumenty

- darowizna

- Drzwi

- Krople

- dynamiczny

- Efektywne

- wysiłek

- e-maile

- osadzone

- pracowników

- Angielski

- szpiegostwo

- EU

- uchylać się

- uchylanie się

- wydarzenie

- EVER

- dowód

- Przede wszystkim system został opracowany

- Objaśnia

- wyjaśnienie

- rodzin

- kilka

- filet

- Akta

- Znajdź

- i terminów, a

- dopasować

- W razie zamówieenia projektu

- obcy

- Kryminalistyka

- cztery

- od

- pełny

- w pełni

- funkcjonalny

- Funkcje

- otrzymać

- Globalne

- będzie

- Rząd

- Zarządzanie

- he

- głowa

- headers

- pomoc

- Ukryj

- jego

- W jaki sposób

- How To

- HTML

- http

- HTTPS

- zidentyfikowane

- obraz

- in

- niesławny

- Informacja

- wkład

- przykład

- zamiast

- ISN

- IT

- JEGO

- samo

- JAVASCRIPT

- właśnie

- Wiedzieć

- koreański

- język

- w dużej mierze

- Późno

- Biblioteka

- Prawdopodobnie

- LINK

- linki

- Lista

- relacja na żywo

- długo

- maszyna

- maszyny

- magia

- robić

- malware

- manipulowanie

- March

- maska

- me

- znaczy

- Mechanizmy

- metody

- mikro

- Microsoft

- może

- ministerstwo

- moll

- model

- zmodyfikowano

- większość

- rodzimy

- sieć

- Nowości

- nacięcie

- Nie

- powieść

- już dziś

- of

- Biurowe

- Stary

- on

- ONE

- koncepcja

- open source

- otwarcie

- otwiera

- działanie

- or

- organizacja

- pochodzenie

- Inne

- na zewnątrz

- Outlook

- zasięg

- własny

- szczególny

- szczególnie

- Przeszłość

- Ludzie

- wykonywania

- phishing

- wybierać

- kawałek

- plato

- Analiza danych Platona

- PlatoDane

- Volcano Plenty Vaporizer Storz & Bickel

- poprzedni

- Wcześniejszy

- procesów

- protokół

- publiczny

- SZCZUR

- raczej

- Przyczyny

- niedawny

- wydany

- zdalny

- zdalny dostęp

- Badania naukowe

- badacz

- rezerwować

- wynikły

- prawo

- bieganie

- s

- taki sam

- mówią

- bezpieczeństwo

- widzieć

- wysłać

- wrzesień

- Podpisy

- po prostu

- poskarżyć

- Tworzenie

- kilka

- Źródło

- Południe

- swoiście

- SPORTOWE

- stojaki

- początek

- Nadal

- silny

- taki

- pewnie

- system

- talos

- ukierunkowane

- kierowania

- cele

- zespół

- test

- że

- Połączenia

- ich

- następnie

- one

- rzecz

- rzeczy

- to

- chociaż?

- groźba

- czas

- do

- już dziś

- wziął

- narzędzie

- Trend

- trojański

- próbować

- ui

- na

- posługiwać się

- używany

- uzbecki

- Uzbekistan

- Wariant

- początku.

- przez

- oglądania

- Droga..

- były

- który

- Podczas

- KIM

- okna

- w

- bez

- Praca

- by

- napisać

- napisany

- Twój

- zefirnet