Praktycznie rzecz biorąc, komputery kwantowe są jeszcze oddalone o wiele lat, ale amerykańska Agencja ds. Cyberbezpieczeństwa i Infrastruktury nadal zaleca organizacjom rozpoczęcie przygotowań do migracja do postkwantowego standardu kryptograficznego.

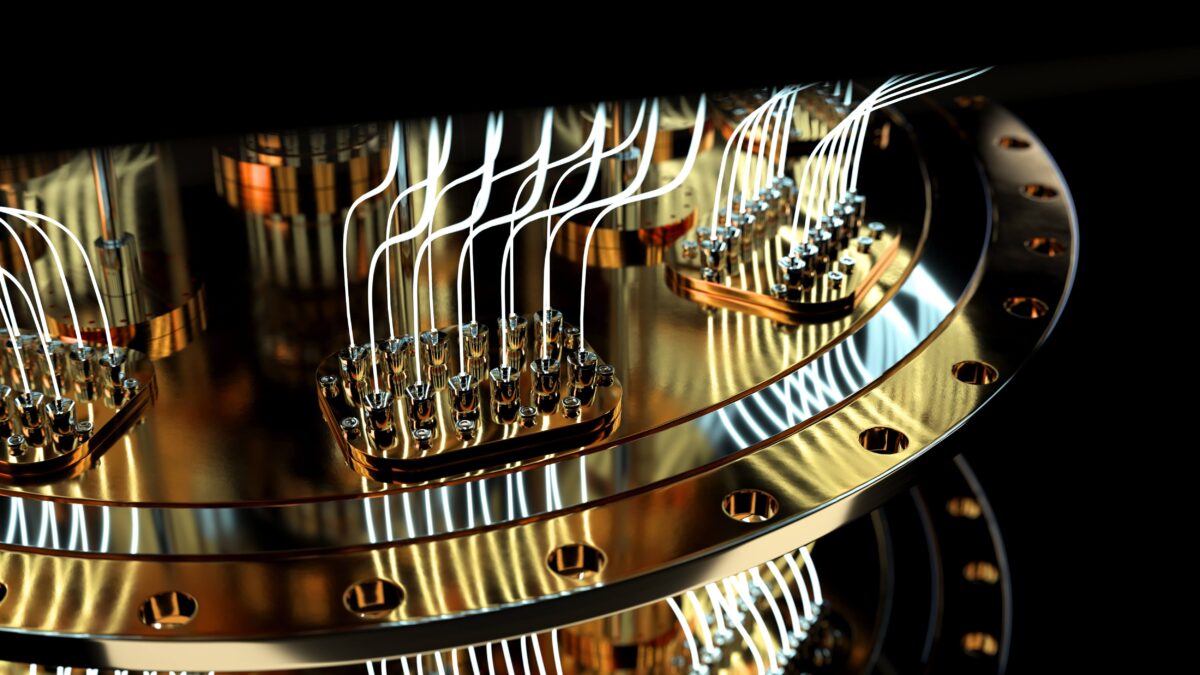

Komputery kwantowe wykorzystują bity kwantowe (kubity), aby zapewnić większą moc obliczeniową i szybkość, i oczekuje się, że będą w stanie złamać istniejące algorytmy kryptograficzne, takie jak RSA i kryptografia krzywych eliptycznych. Wpłynęłoby to na bezpieczeństwo całej komunikacji online, a także na poufność i integralność danych. Eksperci ds. bezpieczeństwa ostrzegają, że praktyczne komputery kwantowe mogą powstać w mniej niż dziesięć lat.

Narodowy Instytut Standardów i Technologii ogłosił pierwsze cztery algorytmy kwantowe który stanie się częścią post-kwantowego standardu kryptograficznego w lipcu, ale ostatecznego standardu oczekuje się dopiero w 2024 r. Mimo to CISA zachęca operatorów infrastruktury krytycznej do rozpoczęcia przygotowań z wyprzedzeniem.

„Chociaż technologia obliczeń kwantowych zdolna do złamania algorytmów szyfrowania klucza publicznego w obecnych standardach jeszcze nie istnieje, rząd i podmioty infrastruktury krytycznej – w tym zarówno organizacje publiczne, jak i prywatne – muszą współpracować, aby przygotować się na nowy post-kwantowy standard kryptograficzny w celu obrony przed przyszłych zagrożeń” — mówi CISA.

Aby pomóc organizacjom w ich planach, NIST i Departament Bezpieczeństwa Wewnętrznego opracowali Mapa drogowa kryptografii postkwantowej. Według CISA pierwszym krokiem powinno być utworzenie spisu wrażliwych systemów infrastruktury krytycznej.

Organizacje powinny określić, gdzie i w jakim celu wykorzystywana jest kryptografia klucza publicznego, i oznaczyć te systemy jako podatne na ataki kwantowe. Obejmuje to utworzenie wykazu najbardziej wrażliwych i krytycznych zbiorów danych, które muszą być zabezpieczone przez dłuższy czas, oraz wszystkich systemów wykorzystujących technologie kryptograficzne. Posiadanie listy wszystkich systemów ułatwiłoby przejście, jeśli chodzi o czas na zmianę.

Organizacje będą również musiały ocenić poziom priorytetu dla każdego systemu. Wykorzystując inwentaryzację i informacje o priorytetach, organizacje mogą następnie opracować plan przejścia systemów na czas publikacji nowego standardu.

Specjaliści ds. bezpieczeństwa są również zachęcani do określania standardów pozyskiwania, cyberbezpieczeństwa i bezpieczeństwa danych, które będą wymagały aktualizacji w celu odzwierciedlenia wymagań postkwantowych. CISA zachęca do zwiększania zaangażowania w organizacje opracowujące standardy postkwantowe.

Skupienie się agencji na inwentaryzacji odzwierciedla zalecenia sformułowane przez Wells Fargo na konferencji RSA wcześniej w tym roku. Podczas sesji omawiającej kwantową podróż giganta finansowego Richard Toohey, analityk technologiczny w Wells Fargo, zasugerował, aby organizacje rozpoczęły inwentaryzację kryptowalut.

„Odkryj, gdzie masz przypadki niektórych algorytmów lub niektórych rodzajów kryptografii, ponieważ ile osób było używając Log4j i nie miałem pojęcia ponieważ było tak głęboko zakopane?” - powiedział Toohey. „To wielka prośba, aby znać każdy rodzaj kryptografii używany w Twojej firmie ze wszystkimi stronami trzecimi – to nie jest trywialne. To dużo pracy i trzeba zacząć już teraz”.

Według Dale'a Millera, głównego architekta architektury bezpieczeństwa informacji w Wells Fargo, Wells Fargo ma „bardzo agresywny cel”, aby być gotowym do uruchomienia kryptografii postkwantowej w ciągu pięciu lat.

Migracja systemów sterowania przemysłowego (ICS) do kryptografii postkwantowej będzie dużym wyzwaniem dla operatorów infrastruktury krytycznej, głównie dlatego, że sprzęt jest często rozproszony geograficznie, poinformowało CISA w ostrzeżeniu. Mimo to CISA wezwała organizacje zajmujące się infrastrukturą krytyczną do uwzględnienia w swoich strategiach działań niezbędnych do przeciwdziałania zagrożeniom związanym z możliwościami obliczeń kwantowych.

CISA nie jest jedyną, która alarmuje o rozpoczęciu pracy. W marcu Quantum-Safe Working Group of the Cloud Security Alliance (CSA) wyznaczyła termin na 14 kwietnia 2030 r., do którego firmy powinny mieć gotową infrastrukturę postkwantową.

„Nie czekaj, aż komputery kwantowe będą używane przez naszych przeciwników z działaniem. Wczesne przygotowania zapewnią płynną migrację do standardu kryptografii postkwantowej, gdy tylko będzie on dostępny” – powiedział CISA.

- blockchain

- portfele kryptowalutowe

- krypto-wymiana

- bezpieczeństwo cybernetyczne

- cyberprzestępcy

- Bezpieczeństwo cybernetyczne

- Mroczne czytanie

- Departament Bezpieczeństwa Wewnętrznego

- cyfrowe portfele

- zapora

- Kaspersky

- malware

- Mcafee

- NexBLOC

- plato

- Platon Ai

- Analiza danych Platona

- Gra Platona

- PlatoDane

- platogaming

- VPN

- zabezpieczenia stron internetowych