Internet jest medium chaotycznym — pakiety mają tendencję do przepływu z równomiernie rozproszonego zestawu źródeł do różnych miejsc docelowych.

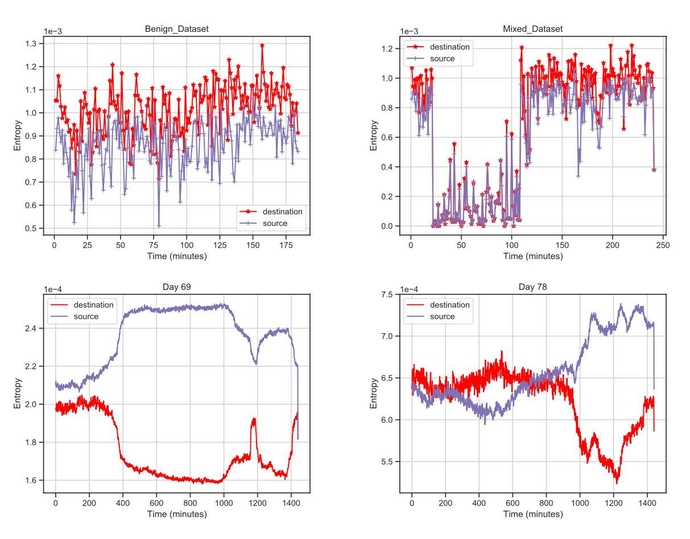

Jednak podczas rozproszonego ataku typu „odmowa usługi” (DDoS) chaos nagle staje się bardziej uporządkowany: duża liczba urządzeń wysyła pakiety sieciowe na ograniczoną liczbę adresów w krótkim czasie. Analizując tak niezwykłe zmiany w entropii Internetu, grupa badaczy z Pacific Northwest National Laboratory (PNNL) stwierdziła, że może identyfikuje 99% ataków DDoS przy średnio 2% odsetku wyników fałszywie pozytywnych. Porównali swoją metodę z zestawem 10 standardowych algorytmów, które zidentyfikowali tylko Średnio 52% ataków i 62% ataków w najlepszym przypadku.

Algorytm, który badacze nazwali „wykrywaniem ataków DDoS poprzez analizę różnicową uogólnionej entropii” lub DoDGE, jest zarówno dokładniejszy, jak i mniej podatny na fałszywą identyfikację ataku niż inne środki, mówi Omer Subasi, informatyk w PNNL i autor referatu na temat przedstawiony Międzynarodowa konferencja IEEE na temat bezpieczeństwa cybernetycznego i odporności.

„W normalnych okolicznościach ruch od nadawców i do odbiorców jest stosunkowo dobrze rozłożony, a poziom entropii pozostaje dość stabilny” – mówi. „Jednak w scenariuszach ataków wykrywamy brak równowagi między nadawcami i odbiorcami. Określając ilościowo, jak to się zmienia w czasie i stopień zmian, jesteśmy w stanie zidentyfikować trwające ataki”.

Podczas gdy ataki typu ransomware i ataki typu BEC (biznesowa poczta e-mail) zwykle przyciągają najwięcej uwagi grup zajmujących się bezpieczeństwem, ataki DDoS nadal mają największy wpływ na przedsiębiorstwa. Według corocznego raportu Verizon „w ciągu ostatnich czterech lat ataki DDoS były przyczyną największej części incydentów związanych z bezpieczeństwem zgłaszanych przez firmy”.Raport z dochodzeń w sprawie naruszenia danych".

Lepsze metody wykrywania mogą pomóc firmom szybciej reagować na ataki i wprowadzać lepsze środki zaradcze, mówi Allen West, badacz w Akamai.

„Możliwość potwierdzenia, czy aktualnie ma miejsce atak DDoS, pozwala obrońcom na pewne wdrożenie ukierunkowanych mechanizmów obronnych, takich jak precyzyjne filtrowanie ruchu i inne usługi ochrony specyficzne dla DDoS” – mówi. „Umożliwia to także organizacji docelowej zebranie większej ilości informacji o incydencie, które są cenne z wywiadowczego punktu widzenia, co może pozwolić jej na wydedukowanie źródła lub przyczyny ataków”.

Chaos w Internecie jest normalny

Najczęstszym podejściem do wykrywania ataków typu „odmowa usługi” (DoS) jest utworzenie progu - maksymalna przepustowość lub liczba pakietów, powyżej której wzrost ruchu jest uważany za atak. Zamiast tego badanie PNNL mierzy entropię ruchu sieciowego, koncentrując się w szczególności na tym, jak zmieniają się dwie miary entropii: w miejscu docelowym żądania zwiększenia określonych zasobów podczas ataku DDoS, co prowadzi do zmniejszenia entropii, podczas gdy liczba źródeł rośnie, zwiększając entropię .

Analizując niewielkie zmiany zachodzące w czasie, badacze rozróżnili wzrosty legalnego ruchu – tak zwane „zdarzenia flash” – od faktycznych ataków, mówi Kevin Barker, główny badacz w PNNL.

„Tylko w niektórych istniejących pracach próbuje się w ogóle rozwiązać problem zróżnicowania” – mówi. „Rozwiązania alternatywne albo wykorzystują progi, albo opierają się na ML/AI, co wymaga dużych ilości danych i wiąże się z kosztownymi szkoleniami i przekwalifikowaniami w celu dostosowania się”.

Możliwość szybkiego odróżnienia prawdziwego ataku od wzrostu legalnego ruchu, na przykład spowodowanego wydarzeniem informacyjnym lub treścią wirusową, ma kluczowe znaczenie dla określenia reakcji, twierdzi Akamai's West.

„W przypadku ataku DDoS głównym priorytetem będą wysiłki mające na celu identyfikację i zablokowanie szkodliwego ruchu przy jednoczesnym zachowaniu legalnego ruchu” – mówi West. „Jednak dzięki „zdarzeniom flash” można podjąć różne działania, aby poradzić sobie z tym obciążeniem tak sprawnie, jak to możliwe, bez podejmowania bardziej agresywnych działań”.

Liczba fałszywych trafień nadal musi spadać

Zdaniem badaczy wykrywanie ataków DDoS w oparciu o entropię znacznie się poprawia w przypadku metod opartych na progach, przy stosunkowo niewielkim wskaźniku błędnej klasyfikacji legalnych treści (tzw. fałszywie dodatnich). W przypadku tej techniki odsetek wyników fałszywie dodatnich wynosił mniej niż 7% we wszystkich przypadkach i średnio mniej niż 2% w 10 zestawach danych ze świata rzeczywistego.

Jednak aby takie techniki były przydatne w prawdziwym świecie, muszą mieć współczynnik wyników fałszywie dodatnich bliski zeru, mówi Patrick Donahue, wiceprezes ds. produktu w Cloudflare.

„Na przestrzeni lat opublikowano techniki badawcze, które wydają się dobrze działać w wąsko zdefiniowanych parametrach laboratoryjnych, ale są nieskuteczne lub nie można ich skalować” – mówi. „Na przykład odsetek wyników fałszywie dodatnich, jaki będą tolerować klienci w prawdziwym świecie, oraz częstotliwość próbkowania wymagana do wykrycia na dużą skalę często różnią się znacznie od akceptowalnych w laboratorium”.

Badacze z PNNL podkreślają, że ich algorytmy mają charakter adaptacyjny, zatem odsetek wyników fałszywie dodatnich można zminimalizować, poświęcając pewną precyzję wykrywania ataków. Co więcej, w rzeczywistych scenariuszach można wykorzystać dodatkowe dane w celu ulepszenia podstawowego algorytmu.

Ponieważ z obliczeniowego punktu widzenia algorytm DoDGE jest stosunkowo lekki, algorytm DoDGE może przynieść korzyści w budowaniu odpornej infrastruktury dla sieci 5G, co, jak się oczekuje, znacznie zwiększy liczbę podłączonych urządzeń, stwierdził Barker z PNNL w ogłoszeniu laboratorium.

„Przy tak większej liczbie urządzeń i systemów podłączonych do Internetu istnieje o wiele więcej możliwości złośliwego atakowania systemów niż wcześniej” – powiedział Barker. „Każdego dnia do sieci dodaje się coraz więcej urządzeń, takich jak systemy bezpieczeństwa w domu, czujniki, a nawet instrumenty naukowe. Musimy zrobić wszystko, co w naszej mocy, aby powstrzymać te ataki”.

- Dystrybucja treści i PR oparta na SEO. Uzyskaj wzmocnienie już dziś.

- PlatoData.Network Pionowe generatywne AI. Wzmocnij się. Dostęp tutaj.

- PlatoAiStream. Inteligencja Web3. Wiedza wzmocniona. Dostęp tutaj.

- PlatonESG. Motoryzacja / pojazdy elektryczne, Węgiel Czysta technologia, Energia, Środowisko, Słoneczny, Gospodarowanie odpadami. Dostęp tutaj.

- Przesunięcia bloków. Modernizacja własności offsetu środowiskowego. Dostęp tutaj.

- Źródło: https://www.darkreading.com/dr-tech/analyzing-network-chaos-leads-to-better-ddos-detection

- :Jest

- 10

- 2%

- 5G

- 7

- a

- zdolność

- Zdolny

- O nas

- powyżej

- do przyjęcia

- Stosownie

- dokładny

- w poprzek

- działania

- rzeczywisty

- przystosować

- w dodatku

- Dodatkowy

- adres

- Adresy

- agresywny

- algorytm

- Algorytmy

- Wszystkie kategorie

- dopuszczać

- pozwala

- również

- alternatywny

- an

- analiza

- Analizując

- i

- Zapowiedź

- roczny

- zjawić się

- podejście

- zbliżający się

- SĄ

- AS

- At

- atakować

- Ataki

- Uwaga

- autor

- średni

- przepustowość

- podstawowy

- BE

- BEC

- staje się

- zanim

- za

- jest

- Korzyści

- Ulepsz Swój

- pomiędzy

- Blokować

- podnieść

- pobudzanie

- obie

- naruszenie

- Budowanie

- biznes

- kompromis w e-mailach biznesowych

- biznes

- ale

- by

- CAN

- Etui

- powodowany

- zmiana

- Zmiany

- Chaos

- Wykresy

- okoliczności

- CloudFlare

- wspólny

- Firmy

- w porównaniu

- kompromis

- komputer

- Konferencja

- ufnie

- Potwierdzać

- połączony

- za

- zawartość

- kosztowny

- mógłby

- Stwórz

- krytyczny

- Obecnie

- Klientów

- cyber

- bezpieczeństwo cybernetyczne

- dane

- zestawy danych

- zbiory danych

- dzień

- DDoS

- atak DDoS

- obrońcy

- Obrona

- zdefiniowane

- Stopień

- rozwijać

- Cele podróży

- wykryć

- Wykrywanie

- określaniu

- urządzenia

- różnić się

- różnica

- różne

- różnicować

- zróżnicowany

- Różnicowanie

- dystrybuowane

- do

- DOS

- dubbingowane

- z powodu

- podczas

- Efektywne

- starania

- bądź

- upoważnia

- Parzyste

- wydarzenie

- wydarzenia

- Każdy

- codziennie

- wszystko

- przykład

- Przede wszystkim system został opracowany

- spodziewany

- dość

- fałszywy

- filtracja

- Migać

- pływ

- skupienie

- W razie zamówieenia projektu

- cztery

- FRAME

- od

- zbierać

- Największym

- Zarządzanie

- Grupy

- Rośnie

- miał

- uchwyt

- Have

- he

- pomoc

- Strona główna

- W jaki sposób

- Jednak

- HTTPS

- zidentyfikowane

- zidentyfikować

- brak równowagi

- wpływowy

- in

- incydent

- Zwiększać

- Informacja

- Infrastruktura

- zamiast

- instrumenty

- Inteligencja

- na świecie

- Internet

- Dochodzenia

- IT

- jpg

- konserwacja

- znany

- laboratorium

- laboratorium

- duży

- prowadzący

- Wyprowadzenia

- lewo

- prawowity

- mniej

- poziom

- lekki

- lubić

- Ograniczony

- załadować

- poszukuje

- Główny

- wiele

- materialnie

- Maksymalna szerokość

- Może..

- środków

- Mechanizmy

- średni

- metoda

- metody

- jeszcze

- Ponadto

- większość

- narodowy

- Potrzebować

- sieć

- ruch sieciowy

- sieci

- aktualności

- normalna

- numer

- of

- często

- on

- trwający

- tylko

- Szanse

- or

- organizacja

- Inne

- koniec

- Pacyfik

- Pakiety

- Papier

- parametry

- Przeszłość

- Patrick

- perspektywa

- Miejsce

- plato

- Analiza danych Platona

- PlatoDane

- punkt

- Punkt widzenia

- pozytywny

- możliwy

- precyzyjny

- Detaliczność

- przedstawione

- prezydent

- Główny

- priorytet

- Problem

- Produkt

- ochrona

- opublikowany

- położyć

- szybko

- ransomware

- Kurs

- ceny

- real

- Prawdziwy świat

- powód

- stosunkowo

- szczątki

- Zgłoszone

- wywołań

- wymagać

- wymagany

- Badania naukowe

- badacz

- Badacze

- sprężysty

- Zasób

- Odpowiadać

- odpowiedź

- prawo

- s

- poświęcanie

- Powiedział

- mówią

- Skala

- scenariusz

- scenariusze

- naukowy

- Naukowiec

- bezpieczeństwo

- widziany

- wysłać

- czujniki

- Usługi

- zestaw

- Zestawy

- Share

- pokazać

- znacznie

- mały

- So

- Piłka nożna

- Rozwiązania

- kilka

- Źródło

- Źródła

- specyficzny

- swoiście

- stabilny

- standard

- stwierdził,

- Nadal

- Stop

- stres

- taki

- powstaje

- Udary

- systemy

- Zadania

- biorąc

- cel

- ukierunkowane

- Techniki

- niż

- że

- Połączenia

- Źródło

- ich

- Im

- Tam.

- Te

- one

- to

- próg

- czas

- do

- Top

- aktualny

- ruch drogowy

- Trening

- prawdziwy

- drugiej

- niezdolny

- dla

- posługiwać się

- używany

- Cenny

- różnorodność

- Ve

- Verizon

- przez

- wice

- Wiceprezes

- Zobacz i wysłuchaj

- wirusowy

- zawartość wirusa

- we

- DOBRZE

- Zachód

- czy

- który

- Podczas

- będzie

- w

- bez

- Praca

- świat

- lat

- zefirnet

- zero