Czas czytania: 4 minuty

Czas czytania: 4 minuty

Dla większości ludzi jest to już całkiem jasne Antywirus na PC po prostu nie wykonuje swojej pracy. Nie tylko nie możesz powiedzieć, czy jest to sukces w trzech procentach, czy w dziewięćdziesięciu, to pomiar ten jest po prostu niemożliwy do określenia. Powody są również oczywiste. Jest to narzędzie, które zostało z innego czasu i chociaż nadal ma swoje zastosowania, po prostu nie nadaje się do bycia twoją główną linią obrony. To nie zależy od pracy.

Na początek plik Skaner AV wykryje tylko to, czym już jesteś zainfekowany. W dawnych czasach wirusów amatorskich istniała data aktywacji wirusa (na przykład Michał Anioł aktywowany w piątek 6 marcath) i to pozostawiało cały czas do daty wyzwolenia na wykrycie i usunięcie infekcji. Nie słyszymy już o dacie uruchomienia. Złośliwe oprogramowanie istnieje z jakiegoś powodu, niezależnie od tego.

Obecnie każdego dnia pojawia się więcej nowych i unikalnych próbek złośliwego oprogramowania, niż zostało to wyprodukowane przez całą pierwszą dekadę historii wirusów. (ponad dwieście tysięcy nowych próbek każdego dnia od chwili pisania tego tekstu, prawdopodobnie więcej, zanim to przeczytasz). Te próbki złośliwego oprogramowania w większości się nie replikują i prawie nigdy nie można ich zgłosić, że znajdują się na wolności. W końcu są w obiegu tylko średnio przez 27 godzin. To za dużo pracy i za mało czasu nawet dla najlepszego staromodnego skanera AV. Biorąc pod uwagę inne znane fakty dotyczące skanowania i złośliwego oprogramowania, jedno staje się jasne: Skaner AV jest przestarzały.

Próbowano innych rzeczy i wszystkie mają swoje miejsce

Wiele różnych schematy zostały zastosowane do złośliwego oprogramowania i problemów z bezpieczeństwem, z różnym skutkiem. ZA zapora nie wystarczy, aby Cię chronić, ale może być potężnym narzędziem do wykrywania i analizowania wychodzących pakietów danych. Zapobieganie włamaniom oparte na hoście opiera się na plikach sygnatur dla funkcjonalności złośliwego oprogramowania (zamiast na faktycznych ciągach treści), ale można je łatwo pokonać, po prostu zmieniając strukturę ataku na tyle, aby uniknąć używanych wzorców. Heurystyka, usługi reputacji, filtry sieciowe i wiele innych elementów dotyczy jednej części problemu ze złośliwym oprogramowaniem i hakerem, często z bardzo dobrymi wynikami, ale żadna z nich nie jest odpowiednia.

Lepiej byłoby zbadać główne źródło problemu.

Filozofia projektowania naszych istniejących systemów pochodzi z epoki nieistotnych zagrożeń. Programiści komputerowi, którzy tworzyli PC DOS 1.0, nigdy nie widzieli wirusa, trojana ani robaka. Nie spodziewali się przetwarzania w chmurze, botnetów ani międzynarodowej cyberprzestępczości. Były to koncepcje science fiction i jak wszystkie najlepsze tego typu koncepcje, faktycznie i ostatecznie nie tylko doczekały się swoich fikcyjnych korzeni, ale przewyższały je pod każdym względem. Odkąd komputer osobisty zaczął się w szczęśliwych latach 1980-tych, wszystko zostało zaprojektowane z domyślną architekturą zezwalającą. Oznacza to, że cała przychodząca zawartość jest zaufana przez komputer osobisty i zostanie uruchomiona lub zainstalowana bez kontroli ze strony użytkownika lub samego komputera. Można powiedzieć, że nasze komputery są nie tylko niepewne, ale w rzeczywistości są bezładny. Szkoda, ponieważ w erze poprzedzającej erę komputerów typu mainframe na komputerach typu mainframe obowiązują bardzo surowe ustawienia uprawnień. W świecie komputera każdy człowiek jest administratorem własnego systemu. Nazywamy ten stan Zezwalaj domyślnie tryb.

Dlatego beztrosko pozwalamy każdemu programowi, który znajdziemy w Internecie (kiedy przeglądamy Internet, wybiera się programy, nawet ich nie widząc), aby je uruchomić i zainstalować, a następnie po fakcie sprawdzić je w bazie danych znanego złośliwego oprogramowania.

Alternatywą jest Domyślna odmowai jest znany pod wieloma nazwami, Biała lista, użytkownik z obniżonymi uprawnieniami, żeby wymienić tylko kilka. Wcześniejsze próby ograniczenia dostępu do klienta obliczeniowego nałożyły ciężar zatwierdzenia na użytkownika. Działa to całkiem dobrze na komputerach Mac, ale ich metoda wymaga po prostu hasła dla każdego pobieranego lub instalowanego pliku wykonywalnego. To nie tylko nie jest wystarczająco potężne zaprzeczenie, ale przeszkadza użytkownikom, którzy są przyzwyczajeni do posiadania pełnych uprawnień administratora w systemie opartym na Wintel. Podobnie, niedawne próby odmowy przez Vista i Win7 spotkały się z bardzo negatywnymi opiniami użytkowników. Użytkownicy po prostu nie lubią pełnić funkcji strażnika w żadnym systemie, wolą pozostawić to dostawcy AV.

Domyślna odmowa zakłada, że komputer użytkownika to czyste i wolne od złośliwego oprogramowania na początek i powinien być umieszczony na zupełnie nowej maszynie lub na maszynie, która została właśnie sformatowana specjalnie do tego celu. W świecie, w którym antywirusy nie mogą wykryć wszystkiego, najlepiej będzie, jeśli nie usuniesz złośliwego oprogramowania w takiej postaci, w jakiej zostanie znalezione, ale zaczniesz od pustej strony.

Do tej pory stworzenie odpowiedniego systemu odmowy okazało się nie tylko dla różnych dostawców AV, ale także dla Giant of Redmond. Tutaj w Comodo mamy inną perspektywę, ponieważ jesteśmy firmą innego rodzaju. Nasza Biała lista pojawia się na Twoim komputerze, znając już ponad osiemdziesiąt milionów certyfikowanych aplikacji. Jako urząd certyfikacji faktycznie zmierzyliśmy i skatalogowaliśmy większość popularnych aplikacji na świecie. Jeśli napotkasz jakąkolwiek aplikację, która nie pasuje do białej listy, program jest uruchamiany w zacisznej piaskownicy, z dala od możliwości wyrządzenia prawdziwych szkód. Ta kombinacja zapewnia klientowi bardzo duże bezpieczeństwo i robi to bez zawracania sobie głowy lub przerażania użytkownika końcowego.

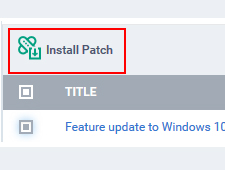

To tylko część kompleksowej strategii bezpieczeństwa, która obejmuje tworzenie kopii zapasowych, skanowanie złośliwego oprogramowania, HIPS, rozpoznawanie zachowań, zapora sieciowa i kompleksowe wsparcie techniczne. Comodo oferuje pełne spektrum produktów zabezpieczających dla użytkowników końcowych, małych i średnich firm oraz największych przedsiębiorstw. W końcu jesteśmy zaufany organ.

Firma Comodo jest tak pewna, że ta kompleksowa oferta zabezpieczeń może zabezpieczyć Twój system, że w rzeczywistości oferujemy gwarancję obejmującą naprawę wszelkich problemów systemowych spowodowanych jakąkolwiek awarią naszego systemu w celu ochrony do pięciuset dolarów. Żaden inny sprzedawca nigdy nie wysunął takiego roszczenia i do tej pory nigdy nie musieliśmy za to płacić. (obowiązują ograniczenia prawne, gwarancja dobra tylko w płatnej wersji oprogramowania, a nie w wersji bezpłatnej). Aby uzyskać szczegółowe informacje, odwiedź Comodo.com/news/press_releases/2010/04/comodo-internet-security-complete-v4.html.

Możesz wypróbować ochronę przed domyślną odmową Comodo pod adresem antivirus.comodo.com/download-free-antivirus.php.

ROZPOCZNIJ DARMOWY OKRES PRÓBNY ODBIERZ SWOJĄ NATYCHMIASTOWĄ KARTĘ BEZPIECZEŃSTWA ZA DARMO

- Dystrybucja treści i PR oparta na SEO. Uzyskaj wzmocnienie już dziś.

- PlatoData.Network Pionowe generatywne AI. Wzmocnij się. Dostęp tutaj.

- PlatoAiStream. Inteligencja Web3. Wiedza wzmocniona. Dostęp tutaj.

- PlatonESG. Motoryzacja / pojazdy elektryczne, Węgiel Czysta technologia, Energia, Środowisko, Słoneczny, Gospodarowanie odpadami. Dostęp tutaj.

- Platon Zdrowie. Inteligencja w zakresie biotechnologii i badań klinicznych. Dostęp tutaj.

- ChartPrime. Podnieś poziom swojej gry handlowej dzięki ChartPrime. Dostęp tutaj.

- Przesunięcia bloków. Modernizacja własności offsetu środowiskowego. Dostęp tutaj.

- Źródło: https://blog.comodo.com/pc-security/the-art-of-denial/

- :ma

- :Jest

- :nie

- :Gdzie

- $W GÓRĘ

- 1

- 2020

- 225

- 27

- a

- zdolność

- O nas

- dostępność

- Aktywacja

- rzeczywisty

- faktycznie

- Admin

- zaawansowany

- Po

- przed

- Wszystkie kategorie

- dopuszczać

- prawie

- już

- również

- alternatywny

- Chociaż

- amator

- kwoty

- an

- w czasie rzeczywistym sprawiają,

- i

- Inne

- przewidywanie

- antywirusowe

- każdy

- Zastosowanie

- aplikacje

- stosowany

- Aplikuj

- zatwierdzenie

- architektura

- SĄ

- ułożone

- Przybywa

- AS

- zakłada

- At

- atakować

- Ataki

- Próby

- władza

- AV

- Skaner AV

- średni

- z dala

- backup

- na podstawie

- BE

- bo

- staje się

- być

- zanim

- rozpoczął

- zachowanie

- jest

- BEST

- Ulepsz Swój

- Poza

- Blog

- botnety

- marka

- Brand New

- ciężar

- biznes

- ale

- by

- wezwanie

- oprawa ołowiana witrażu

- CAN

- nie może

- powodowany

- świadectwo

- Certificate Authority

- Dyplomowani

- ZOBACZ

- Obieg

- roszczenie

- jasny

- kliknij

- klient

- Chmura

- cloud computing

- połączenie

- byliśmy spójni, od początku

- wspólny

- sukcesy firma

- kompletny

- wszechstronny

- komputer

- komputery

- computing

- Koncepcje

- warunek

- pewność

- zawartość

- Przestępstwo

- cyber

- Ataki komputerowe

- cyberprzestępczość

- dane

- Baza danych

- Data

- dzień

- Dni

- dekada

- Domyślnie

- Obrona

- Wnętrze

- zaprojektowany

- detale

- wykryć

- Ustalać

- różne

- do

- robi

- Nie

- robi

- dolarów

- nie

- DOS

- każdy

- z łatwością

- bądź

- zakończenia

- dość

- Enterprise

- Cały

- Era

- Parzyste

- wydarzenie

- ostatecznie

- EVER

- Każdy

- wszystko

- zbadać

- przykład

- Przede wszystkim system został opracowany

- fakt

- fakty

- Brak

- kilka

- Fikcja

- powieściowy

- filet

- Akta

- filtry

- W końcu

- Znajdź

- zapora

- i terminów, a

- dopasować

- pięć

- W razie zamówieenia projektu

- znaleziono

- Darmowy

- Piątek

- od

- pełny

- pełne spektrum

- Funkcjonalność

- Portier

- otrzymać

- gigant

- Go

- dobry

- gwarancja

- haker

- miał

- Zaoszczędzić

- Have

- mający

- słyszeć

- tutaj

- jego

- historia

- gospodarz

- GODZINY

- HTML

- http

- HTTPS

- cetnar

- if

- niemożliwy

- in

- obejmuje

- Przybywający

- niepewny

- zainstalować

- zainstalowany

- natychmiastowy

- zamiast

- na świecie

- Internet

- Internet Security

- najnowszych

- IT

- JEGO

- samo

- Praca

- jpg

- właśnie

- Uprzejmy

- Wiedząc

- znany

- największym

- prowadzący

- Pozostawiać

- lewo

- Regulamin

- niech

- lubić

- LIMIT

- Linia

- relacja na żywo

- dłużej

- opuszczony

- mac

- maszyna

- zrobiony

- poważny

- malware

- mężczyzna

- wiele

- March

- znaczy

- pomiary

- średni

- spełnione

- metoda

- może

- milion

- Moda

- jeszcze

- większość

- przeważnie

- dużo

- Nazwa

- Nazwy

- ujemny

- sieć

- nigdy

- Nowości

- Nie

- żaden

- już dziś

- nt

- przestarzały

- oczywista

- of

- oferta

- oferuje

- Oferty

- często

- Stary

- on

- ONE

- tylko

- or

- Inne

- ludzkiej,

- niedźwiedź

- na zewnątrz

- koniec

- własny

- Pakiety

- strona

- płatny

- część

- Hasło

- Wzór

- wzory

- Zapłacić

- PC

- Ludzie

- procent

- uprawnienia

- osobisty

- perspektywa

- filozofia

- PHP

- Wybiera

- plato

- Analiza danych Platona

- PlatoDane

- mocny

- bardzo

- Zapobieganie

- Zapowiedzi

- poprzedni

- przywileje

- prawdopodobnie

- Problem

- problemy

- Wytworzony

- produkcji

- Produkty

- Program

- Programiści

- Programy

- chronić

- ochrona

- okazały

- cel

- położyć

- Czytaj

- real

- powód

- Przyczyny

- niedawny

- uznanie

- usunąć

- usuwanie

- naprawa

- Zgłoszone

- reputacja

- Wymaga

- Ograniczenia

- Efekt

- Korzenie

- run

- piaskownica

- powiedzieć

- skanowanie

- nauka

- Fantastyka naukowa

- karta z punktami

- badanie

- bezpieczne

- bezpieczeństwo

- widzenie

- widziany

- wysłać

- Usługi

- w panelu ustawień

- powinien

- po prostu

- ponieważ

- mały

- So

- Tworzenie

- Źródło

- swoiście

- Widmo

- początek

- Startowy

- Nadal

- Strategia

- Ścisły

- Struktura

- sukces

- taki

- wsparcie

- przewyższał

- system

- systemy

- Zadania

- cel

- Zadanie

- Techniczny

- powiedzieć

- niż

- że

- Połączenia

- świat

- ich

- Im

- następnie

- Tam.

- Te

- one

- rzecz

- rzeczy

- to

- tysiąc

- groźba

- trzy

- czas

- do

- także

- narzędzie

- wypróbowany

- wyzwalać

- trojański

- zaufany

- próbować

- drugiej

- wyjątkowy

- używany

- Użytkownik

- Użytkownicy

- zastosowania

- różnorodny

- sprzedawca

- sprzedawców

- wersja

- początku.

- wirus

- Wirusy

- Odwiedzić

- była

- Droga..

- we

- DOBRZE

- były

- Co

- cokolwiek

- jeśli chodzi o komunikację i motywację

- whitelist

- KIM

- Dziki

- będzie

- w

- bez

- Praca

- pracujący

- świat

- robak

- pisanie

- You

- Twój

- zefirnet