Czas czytania: 5 minuty

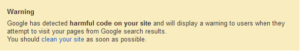

Większość szkodliwego oprogramowania tworzonego w dzisiejszych czasach ma na celu generowanie dochodów dla autorów szkodliwego oprogramowania. To nie jest niespodzianka, ale niesamowite, jak kreatywni potrafią być ci cyfrowi przestępcy. Na Comodo AV Labs obserwujemy i analizujemy wiele schematów, sztuczek i metod, których używają, aby uzyskać nieuczciwie zdobyte korzyści, w tym:

- Bezpośrednie tworzenie waluty

- Pośrednie metody zarabiania pieniędzy

-

- informacje są kradzione i dalej sprzedawane za prawdziwe pieniądze, kradzione dane finansowe i wykorzystywane do kradzieży środków, ruch generowany na konkretnych stronach z reklamami, generujący w ten sposób dochód

-

- Metody płatności bezpośrednich, takie jak oprogramowanie ransomware

- Twórcy złośliwego oprogramowania kodują złośliwe aplikacje, które wymuszają lub nakłaniają dotkniętych użytkowników do dokonywania bezpośrednich płatności na ich rzecz jako okupu.

- Na przykład Cryptolocker złośliwe oprogramowanie, Fałszywe antywirusy lub nowo odkryta metoda „zapłać za darmową aplikację”.

Bezpłatne oszustwo na sprzedaż

Ostatnio zaobserwowaliśmy powstanie nowego systemu płatności bezpośrednich, w którym ofiary są nakłaniane do zapłacenia: pobierz darmowe oprogramowanie. To bardzo atrakcyjne podejście dla cyberprzestępców. Autor nie musi tracić czasu i pieniędzy na stworzenie złożonej aplikacji, której użytkownik faktycznie potrzebuje. Nie muszą nawet pisać fałszywego programu, który wygląda na prawdziwy.

Po opłaceniu i zainstalowaniu aplikacji użytkownik może nigdy niczego nie podejrzewać, ponieważ aplikacja działa zgodnie z oczekiwaniami. Nawet jeśli ofiara zorientuje się, że zapłaciła za coś, co mogła dostać za darmo, oszust nie jest podłączony do oprogramowania i będzie prawie niemożliwy do wyśledzenia.

Autor złośliwego oprogramowania może uruchomić swój schemat w trzech prostych krokach. Najpierw ustalana jest metoda płatności do wykorzystania w procesie. To się różni, ale obejmuje płatności online, przelew bankowy i dodatkowe usługi SMS.

Po drugie, tworzą niestandardowy instalator „płatny za instalację”, który implementuje poprzednią usługę płatniczą i albo zamyka konfigurację oryginalnego oprogramowania, albo pobiera legalną aplikację z niestandardowej lokalizacji po dokonaniu płatności.

Po trzecie, „promują” aplikację wśród potencjalnych ofiar. Można to osiągnąć za pomocą sztuczek typu black hat optymalizacji wyszukiwarek, metod szeroko stosowanych przez autorów złośliwego oprogramowania, reklam, spamu i nie tylko.

Analiza przykładu z prawdziwego życia

Zetknęliśmy się z tego typu oszustwem wśród niektórych złośliwych aplikacji, które przeanalizowaliśmy. Poniższe informacje powinny pomóc użytkownikom zrozumieć zagrożenie i przedstawić kilka podstawowych zasad, które pozwolą uniknąć oszustwa w ten sposób.

Po uruchomieniu aplikacja wyświetla wiadomość powitalną i stwierdza, że jest to instalator „Mozilla Firefox 26.0”, znanej, legalnej i bezpłatnej przeglądarki internetowej.

Po uruchomieniu aplikacja wyświetla wiadomość powitalną i stwierdza, że jest to instalator „Mozilla Firefox 26.0”, znanej, legalnej i bezpłatnej przeglądarki internetowej.

Kolejny krok instalacji przenosi użytkownika do ekranu, na którym pojawia się informacja, że aby zainstalować aplikację należy dokonać płatności poprzez dopłatę SMS na numer 81126. Obiecuje on użytkownikowi dostarczenie kodu instalacyjnego a proces może być kontynuowany. Jeśli kod nie zostanie zapisany w polu edycji, instalacja nie będzie kontynuowana.

Kolejny krok instalacji przenosi użytkownika do ekranu, na którym pojawia się informacja, że aby zainstalować aplikację należy dokonać płatności poprzez dopłatę SMS na numer 81126. Obiecuje on użytkownikowi dostarczenie kodu instalacyjnego a proces może być kontynuowany. Jeśli kod nie zostanie zapisany w polu edycji, instalacja nie będzie kontynuowana.

Wyodrębnienie pliku konfiguracyjnego z instalatora ujawnia kilka bardziej interesujących i niepokojących szczegółów na temat podejmowanych przez niego kroków, a także kodów użytych w procesie.

Wyodrębnienie pliku konfiguracyjnego z instalatora ujawnia kilka bardziej interesujących i niepokojących szczegółów na temat podejmowanych przez niego kroków, a także kodów użytych w procesie.

Rozważmy scenariusz, w którym użytkownik wysyła wiadomość SMS w celu pobrania kodu instalacyjnego.

Gdy ten kod zostanie zapisany w polu edycyjnym, jest on weryfikowany z kodem w konfiguracji i wyświetla się okno komunikatu, stwierdzające, że „Pierwszy kod jest ważny.

W następnym kroku wprowadź drugi z trzech wymaganych kodów. Wyślij SMS o treści X10 pod numer 81126, a otrzymasz wiadomość z kodem instalacyjnym.”

Podsumowując, w celu pobrania „kodu instalacji” należało wysłać nie jeden, ale trzy dodatkowe SMS-y. Pierwszy:

Następnie drugi „kod”:

Po każdym wprowadzeniu kodu wysyłany jest raport za pośrednictwem połączenia http w celu zarejestrowania użycia prawidłowego kodu. Domena używana do tego to vox-telecom.com. Witryna powiązana z tą domeną nie posiada żadnych danych kontaktowych, danych firmy ani osoby, która za nią stoi.

Ma wszystkie wskazówki, że jest to konfiguracja, która ma dać użytkownikom cień zaufania, używając nazwy znanej firmy z biznes telekomunikacyjny powierzchnia.

Gdy użytkownik wprowadzi również trzeci kod, instalator rozpocznie pobieranie legalnego instalatora aplikacji ze strony softwareapp-pro.s3.amazonaws.com/uploads/program_file/file_url/167/ a680381d-79b3-4aa1-b0b0-8d748a09a486/ Firefox%20Setup% 2026.0.exe i uruchamia go.

Jak widać na migawce, podpis cyfrowy rzeczywiście potwierdza, że pobrana aplikacja jest ważna i można ją bezpiecznie zainstalować.

Jak widać na migawce, podpis cyfrowy rzeczywiście potwierdza, że pobrana aplikacja jest ważna i można ją bezpiecznie zainstalować.

Po zakończeniu instalacji istnieje początkowy instalator, pozostawiając użytkownikowi nowo zainstalowaną aplikację, która była w rzeczywistości freeware, ale za to zapłacił.

Wnioski

Aby uniknąć takich sytuacji, użytkownicy powinni zawsze pobierać aplikacje z witryny internetowej dostawcy lub renomowanej witryny pobierania, takiej jak download.com. Uważaj na linki promowane za pośrednictwem e-maili, reklam lub wyskakujących okienek w witrynie.

Sprawdź również, czy potrzebna aplikacja to darmowy lub rzeczywiście trzeba za to zapłacić. Wiele płatnych aplikacji ma wersję próbną, którą można przetestować przed zakupem, a metody płatności opisano w ich dokumentacji.

Co ważne, uważaj na aplikacje, które żądają płatności za pośrednictwem telefonów lub numerów płatnych SMS-ów podczas instalacji.

Ale przede wszystkim najlepszym sposobem ochrony przed takim złośliwym oprogramowaniem jest zainstalowanie wydajnego antywirusowe w twoim systemie.

Przykładowe szczegóły:

SHA1: 95606b25cb0f39e27e9cdb30cb4647e2baf4d7fe

MD5: 255f8ec6eccdb85806cb4a9cad136439

Comodo Internet Security wykrywanie: TrojWare.Win32.ArchSMS.AB

ROZPOCZNIJ DARMOWY OKRES PRÓBNY ODBIERZ SWOJĄ NATYCHMIASTOWĄ KARTĘ BEZPIECZEŃSTWA ZA DARMO

- antywirusowe

- AV

- blockchain

- pomysłowość

- Wiadomości Comodo

- portfele kryptowalutowe

- krypto-wymiana

- bezpieczeństwo cybernetyczne

- cyberprzestępcy

- Bezpieczeństwo cybernetyczne

- Cyberbezpieczeństwo Comodo

- Departament Bezpieczeństwa Wewnętrznego

- cyfrowe portfele

- zapora

- Kaspersky

- malware

- Mcafee

- NexBLOC

- plato

- Platon Ai

- Analiza danych Platona

- Gra Platona

- PlatoDane

- platogaming

- VPN

- zabezpieczenia stron internetowych

- zefirnet

![Rozwiązywanie 3 najczęstszych problemów związanych z bezpieczeństwem witryn internetowych [seminarium internetowe] Rozwiązywanie 3 najczęstszych problemów związanych z bezpieczeństwem witryn internetowych [seminarium internetowe]](https://platoblockchain.com/wp-content/uploads/2023/03/solving-the-3-most-common-website-security-problems-webinar.png)