Tak, oprogramowanie ransomware jest wciąż coś.

Nie, nie wszystkie ataki ransomware przebiegają w sposób, którego można by się spodziewać.

Większość współczesnych ataków ransomware obejmuje dwie grupy przestępców: główny gang, który tworzy złośliwe oprogramowanie i zajmuje się płatnościami za wymuszenia, oraz „członków” luźnego klanu „powiązanych”, którzy aktywnie włamują się do sieci w celu przeprowadzenia ataków.

Gdy już się w nią wejdą, partnerzy wędrują po sieci ofiary, przez jakiś czas czerpiąc wiedzę z terenu, zanim nagle i często niszczycielsko niszczą jak najwięcej komputerów, tak szybko, jak to możliwe, zwykle w najgorszym możliwym czasie dnia.

Podmioty stowarzyszone zazwyczaj przechwytują 70% pieniędzy za szantaż za wszelkie przeprowadzane przez siebie ataki, podczas gdy najważniejsi przestępcy zabierają w stylu iTunes 30% każdego ataku przeprowadzonego przez każdy podmiot stowarzyszony, bez konieczności samodzielnego włamywania się na czyjeś komputery.

Tak zresztą dzieje się większość ataków złośliwego oprogramowania.

Ale zwykli czytelnicy Naked Security wiedzą, że niektóre ofiary, zwłaszcza użytkownicy domowi i małe firmy, w końcu dostają szantażowany przez ich NASlub pamięć podłączona do sieci urządzeń.

Pamięć sieciowa typu plug-and-play

Urządzenia NAS, jak są potocznie nazywane, to miniaturowe, wstępnie skonfigurowane serwery, zwykle z systemem Linux, które zwykle są podłączane bezpośrednio do routera, a następnie działają jako proste, szybkie serwery plików dla wszystkich w sieci.

Nie musisz kupować licencji Windows, konfigurować Active Directory, uczyć się zarządzania Linuksem, instalować Sambę ani zajmować się CIFS i innymi arkanami sieciowego systemu plików.

Skrzynki NAS są pamięcią masową typu „plug and play” i są popularne właśnie ze względu na to, jak łatwo można je uruchomić w sieci LAN.

Jak jednak możesz sobie wyobrazić, w dzisiejszej erze chmurowej wielu użytkowników NAS otwiera swoje serwery na Internet – często przypadkowo, ale czasami celowo – z potencjalnie niebezpiecznymi skutkami.

W szczególności, jeśli urządzenie NAS jest dostępne z publicznego Internetu, a wbudowane oprogramowanie lub oprogramowanie układowe na urządzeniu NAS zawiera lukę, którą można wykorzystać, możesz mieć poważne kłopoty.

Oszuści nie mogli tylko uciec z danymi Twojego trofeum, bez konieczności dotykania któregokolwiek z laptopów lub telefonów komórkowych w Twojej sieci, ale także modyfikować wszystkie dane na Twoim urządzeniu NAS…

…łącznie z bezpośrednio przepisując wszystkie oryginalne pliki za pomocą zaszyfrowanych odpowiedników, z samymi oszustami znającymi klucz do rozszyfrowywania.

Mówiąc najprościej, osoby atakujące ransomware z bezpośrednim dostępem do urządzenia NAS w sieci LAN mogą wykoleić prawie całe Twoje cyfrowe życie, a następnie bezpośrednio Cię szantażować, po prostu uzyskując dostęp do urządzenia NAS i nie dotykając niczego innego w sieci.

Niesławne oprogramowanie ransomware DEADBOLT

Dokładnie tak niesławny Oszuści z oprogramowaniem ransomware DEADBOLT działać.

Nie zawracają sobie głowy atakami na komputery z systemem Windows, laptopy Mac, telefony komórkowe lub tablety; po prostu idą prosto do głównego repozytorium danych.

(Prawdopodobnie wyłączasz, „śpisz” lub blokujesz większość swoich urządzeń w nocy, ale twój serwer NAS prawdopodobnie cicho działa 24 godziny na dobę, każdego dnia, tak jak twój router.)

Celując w luki w zabezpieczeniach produktów znanego dostawcy NAS, firmy QNAP, gang DEADBOLT ma na celu zablokowanie wszystkim innym użytkownikom Twojej sieci dostępu do cyfrowego życia, a następnie wyciśnięcie z Ciebie kilku tysięcy dolarów, aby „odzyskać” Twoje dane.

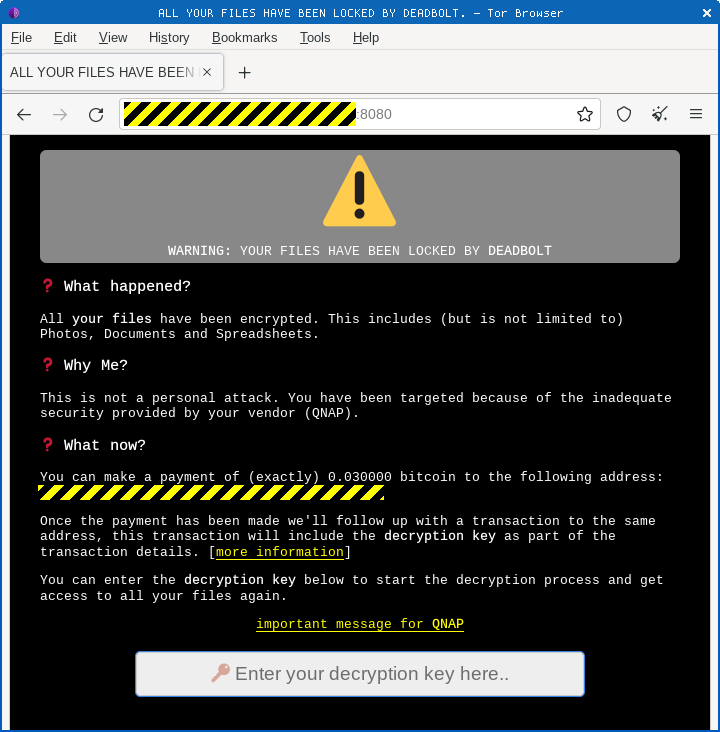

Po ataku, przy kolejnej próbie pobrania pliku z urządzenia NAS lub skonfigurowaniu go przez jego interfejs WWW, możesz zobaczyć coś takiego:

W typowym ataku DEADBOLT nie ma negocjacji przez e-mail lub komunikator – oszuści są dosadni i bezpośredni, jak widać powyżej.

W rzeczywistości na ogół nigdy nie wchodzisz z nimi w interakcję za pomocą słów.

Jeśli nie masz innego sposobu na odzyskanie swoich zaszyfrowanych plików, na przykład kopii zapasowej, która nie jest przechowywana online, i jesteś zmuszony zapłacić za odzyskanie swoich plików, oszuści oczekują, że po prostu wyślesz im pieniądze transakcja kryptowalutowa.

Pojawienie się twoich bitcoinów w ich portfelu służy jako twoja „wiadomość” do nich.

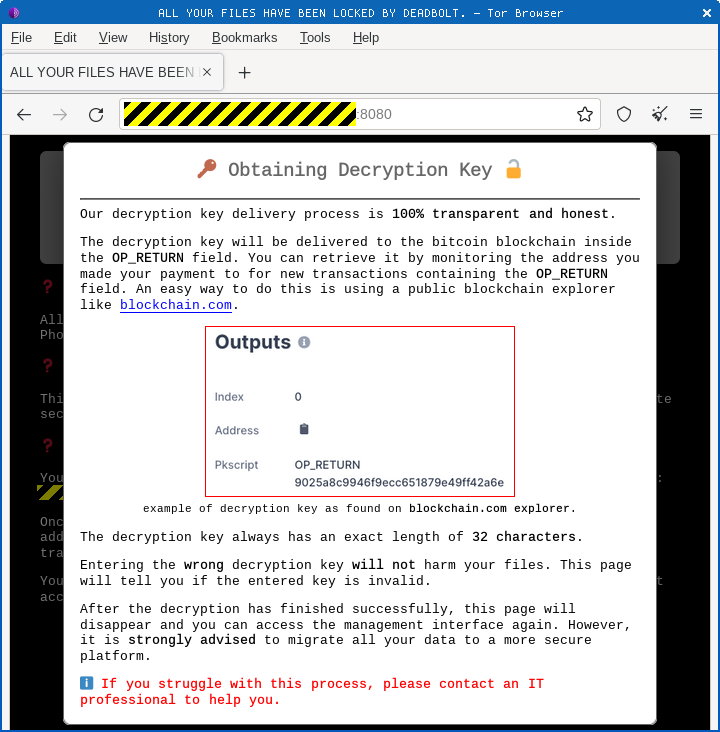

W zamian „płaci” ci książęcą sumę niczego, przy czym ten „zwrot” jest sumą ich komunikacji z tobą.

Ten „zwrot” to płatność o wartości 0 USD, przesłana po prostu jako sposób na dodanie komentarza do transakcji bitcoin.

Ten komentarz jest zakodowany jako 32 znaki szesnastkowe, które reprezentują 16 nieprzetworzonych bajtów lub 128 bitów – długość klucza deszyfrującego AES, którego użyjesz do odzyskania danych:

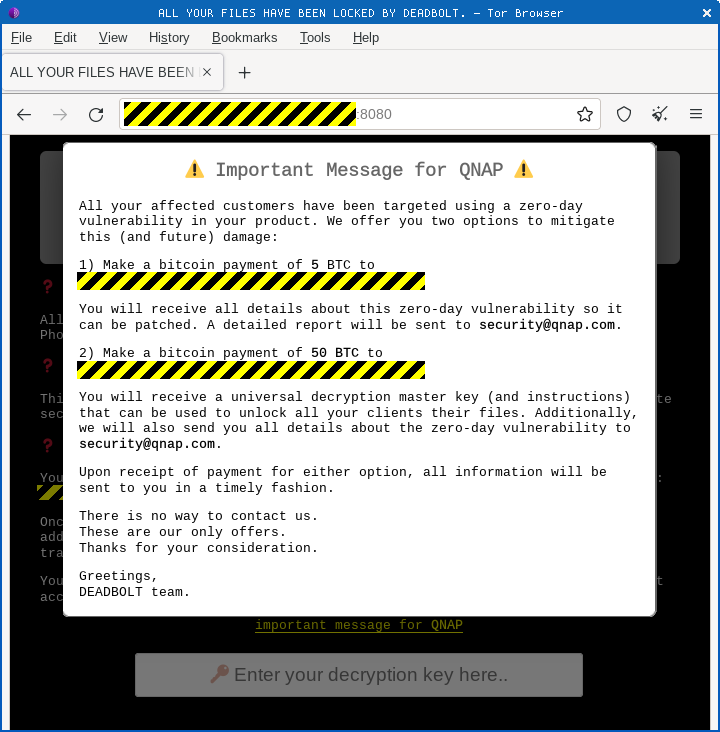

Połączenia Wariant DEADBOLT na zdjęciu powyżej zawierała nawet wbudowaną drwinę QNAP, oferującą sprzedaż „klucza deszyfrującego w jednym rozmiarze”, który działałby na każdym urządzeniu, którego dotyczy problem:

Przypuszczalnie wyżej wymienieni oszuści mieli nadzieję, że firma QNAP poczuje się wystarczająco winna, że narazi swoich klientów na lukę dnia zerowego, która spowoduje, że zapłaci 50 BTC (obecnie około 1,000,000 2022 09 USD [07-16-15T0.3:6000Z]), aby uwolnić wszystkich , zamiast każdej ofiary płacącej XNUMX BTC (obecnie około XNUMX USD) indywidualnie.

DEADBOLT znów się podnosi

Firma QNAP właśnie poinformowała, że DEADBOLT jest znowu robisz obchód, a oszuści wykorzystują teraz lukę w funkcji QNAP NAS o nazwie Stacja fotograficzna.

Firma QNAP opublikowała poprawkę i, co zrozumiałe, zachęca swoich klientów do zapewnienia aktualizacji.

Co robić?

Jeśli masz produkt QNAP NAS w dowolnym miejscu w sieci i korzystasz z Stacja fotograficzna składnik oprogramowania, możesz być zagrożony.

QNAP Rada jest:

- Pobierz łatkę. Za pomocą przeglądarki internetowej zaloguj się do panelu sterowania QNAP na urządzeniu i wybierz Panel sterowania > Konfiguracja > Aktualizacja firmware > Uaktualnienia na bieżąco > Sprawdź aktualizacje. Zaktualizuj również aplikacje na urządzeniu NAS za pomocą Centrum aplikacji > Zainstaluj aktualizacje > Wszystkie kategorie.

- Zablokuj przekierowanie portów w routerze, jeśli go nie potrzebujesz. Pomaga to zapobiegać „przechodzeniu” ruchu z Internetu przez router w celu łączenia się i logowania do komputerów i serwerów w sieci LAN.

- Wyłącz Universal Plug and Play (uPnP) na routerze i w opcjach NAS, jeśli możesz. Podstawową funkcją uPnP jest ułatwienie komputerom w sieci zlokalizowania przydatnych usług, takich jak urządzenia NAS, drukarki i inne. Niestety, uPnP często sprawia, że aplikacje w sieci niebezpiecznie łatwo (a nawet automatycznie) otwierają dostęp użytkownikom spoza sieci przez pomyłkę.

- Przeczytaj konkretne porady QNAP dotyczące zabezpieczania zdalnego dostępu do urządzenia NAS, jeśli naprawdę musisz go włączyć. Dowiedz się, jak ograniczyć zdalny dostęp tylko do starannie wyznaczonych użytkowników.

- blockchain

- pomysłowość

- portfele kryptowalutowe

- krypto-wymiana

- bezpieczeństwo cybernetyczne

- cyberprzestępcy

- Bezpieczeństwo cybernetyczne

- Zasuwa

- Departament Bezpieczeństwa Wewnętrznego

- cyfrowe portfele

- zapora

- Kaspersky

- malware

- Mcafee

- Nagie bezpieczeństwo

- NexBLOC

- plato

- Platon Ai

- Analiza danych Platona

- Gra Platona

- PlatoDane

- platogaming

- QNAP

- ransomware

- VPN

- zabezpieczenia stron internetowych

- zefirnet