Czas czytania: 6 minutyZespół Comodo Cyber Security ujawnia wewnętrzne działanie najnowszego szczepu tego uporczywego zagrożenia

Zespół Comodo Cyber Security stale bada najnowsze oprogramowanie ransomware, aby lepiej chronić naszych użytkowników i dzielić się naszymi odkryciami z szerszymi społecznościami netsec i antywirusów. Dzisiaj chcielibyśmy opowiedzieć o nowszej wersji ransomware nazywa Dharma w wersji 2.0.

Złośliwe oprogramowanie pojawiło się po raz pierwszy w 2016 roku pod nazwą CrySIS. Celował w systemy Windows i szyfrował pliki ofiar za pomocą silnych algorytmów AES-256 i RSA-1024, zanim zażądał okupu w Bitcoinach. Podobnie jak w przypadku praktycznie wszystkich odmian oprogramowania ransomware, pliki są całkowicie nie do odzyskania bez klucza deszyfrującego, a ofiara musi zapłacić okup, aby uzyskać klucz.

Trojan Dharma jest dostarczany przez brutalne wymuszanie słabych haseł w połączeniach RDP lub przez nakłonienie ofiary do otwarcia złośliwego załącznika do wiadomości e-mail. Pierwsza metoda polega na skanowaniu portu 3389 przez atakującego w poszukiwaniu połączeń korzystających z protokołu RDP. Po znalezieniu celu atakujący próbuje zalogować się do połączenia, automatycznie próbując różnych haseł z ogromnej biblioteki znanych haseł, dopóki jedno z nich nie zadziała. Stamtąd atakujący ma pełną kontrolę nad maszyną docelową i uruchamia Oprogramowanie ransomware Dharma ręcznie na plikach użytkownika.

Ta ostatnia metoda to klasyczny atak e-mailowy. Ofiara otrzymuje wiadomość e-mail, która wygląda, jakby pochodziła od jej prawdziwego dostawcy oprogramowania antywirusowego. Zawiera ostrzeżenie o złośliwym oprogramowaniu na ich komputerze i instruuje ich, aby zainstalowali załączony plik antywirusowy w celu usunięcia zagrożenia. Oczywiście załącznik nie jest programem antywirusowym, to Dharma 2.0, który następnie szyfruje pliki użytkownika i żąda okupu za ich odblokowanie.

W lutym 2020 Bezpieczeństwo cybernetyczne Comodo zespół odkrył najnowszą ewolucję tego złośliwe oprogramowanie, Dharma 2.0. Ta wersja zawiera podstawową funkcję szyfrowania, a następnie okupu, jak w poprzednich wersjach, ale zawiera również dodatkowe backdoora, które umożliwiają zdalne administrowanie. Przyjrzyjmy się bliżej szczegółom Dharmy 2.0 z pomocą zespołu Comodo Cyber Security.

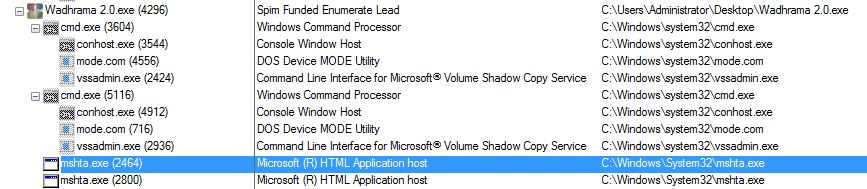

Hierarchia realizacji procesu Dharmy 2.0

Drzewo wykonania szkodliwego oprogramowania jest pokazane na poniższym zrzucie ekranu, z 'Wadhrama 2.0.exe' na początku listy:

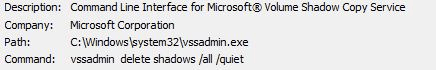

Szkodnik wykorzystuje narzędzie trybu urządzenia DOS, aby zebrać pewne informacje o klawiaturze ofiary i usunąć wszelkie kopie w tle ich plików. Polecenie „vssadmin delete shadows /all /quiet” jest powszechnie używane w ransomware do usuwania istniejących punktów przywracania systemu Windows, pozbawiając użytkownika kopii zapasowej jego plików:

Po zniknięciu kopii w tle użytkownicy nie mogą przywrócić swoich plików, chyba że mają zewnętrzną kopię zapasową innej firmy. Wiele firm ma takie kopie zapasowe, ale alarmująca liczba nie.

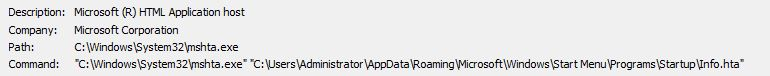

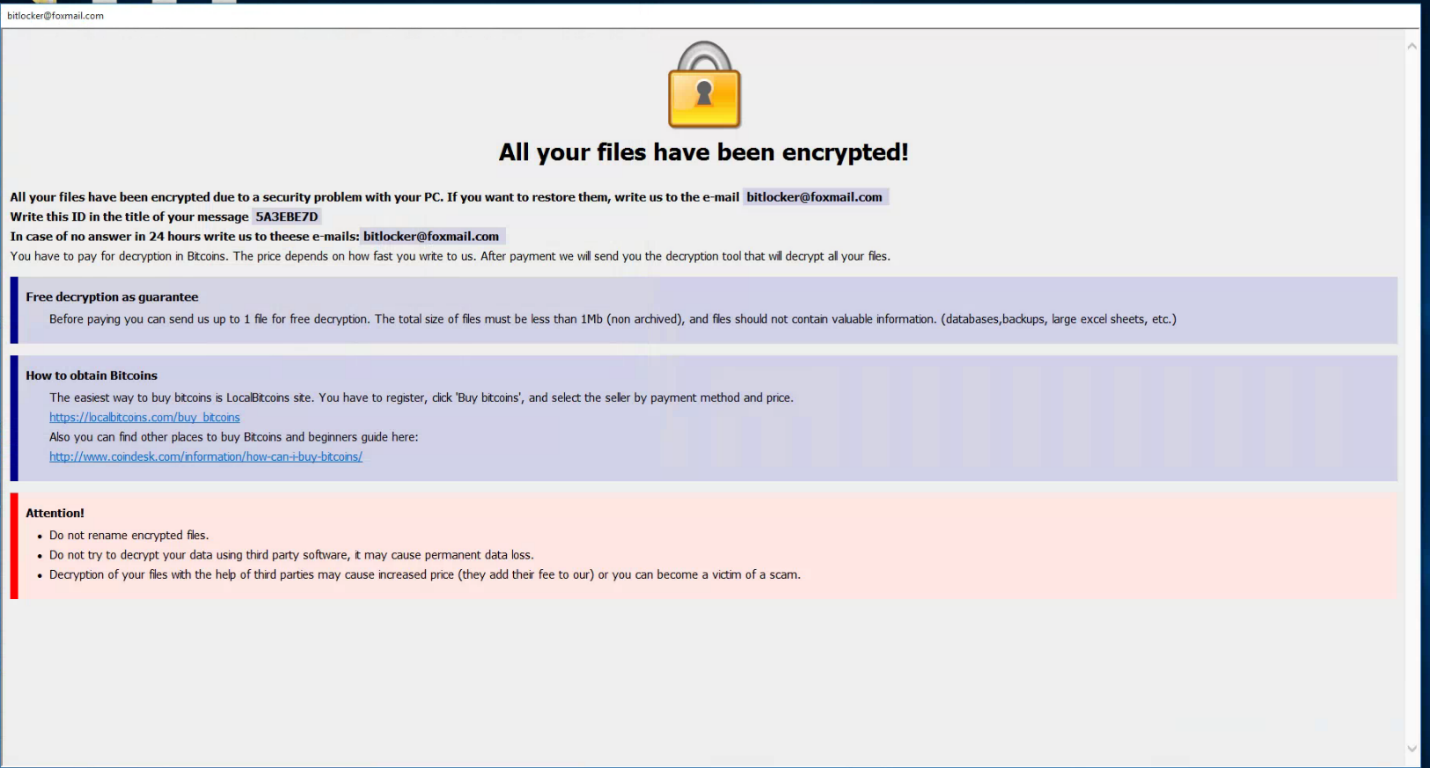

Po zaszyfrowaniu wszystkich plików na komputerze, atakujący potrzebuje teraz sposobu na przekazanie swoich instrukcji ofierze. Robi to za pomocą „mshta.exe”, aby otworzyć „Info.hta” jako automatyczne uruchamianie za pomocą polecenia

„C:UsersAdministratorAppDataRoamingMicrosoftWindowsStartMenuProgramsStartupInfo.hta”.

„Info.hta” to plik zawierający żądanie okupu:

„Wszystkie twoje pliki zostały zaszyfrowane!”

Dynamiczna analiza Dharmy 2.0

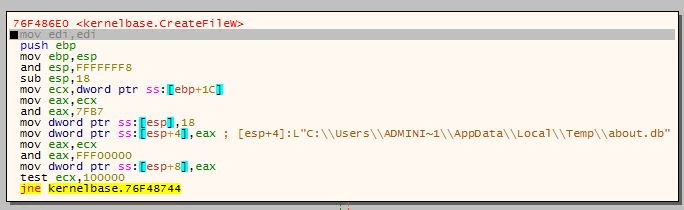

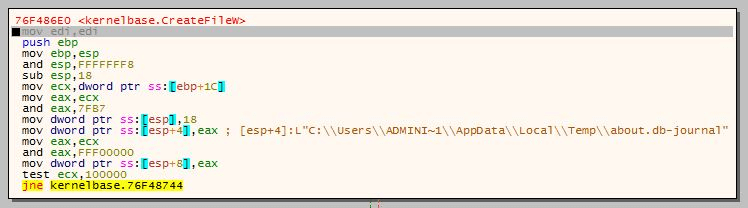

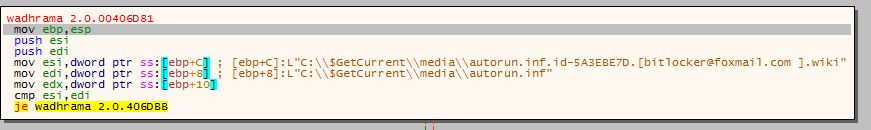

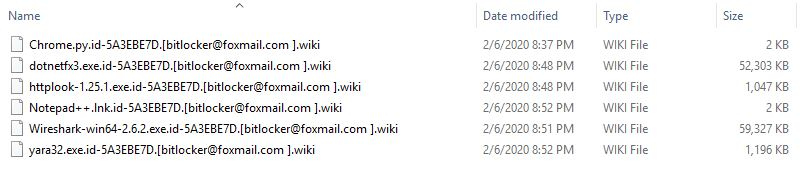

Wadhrama 2.0.exe tworzy dwa pliki sql, „about.db” i „about.db-journal” w <%usersadministratorappdatalocaltemp%>. Tworzy swoją kopię w <%system32%> , <%startup%> i dodaje rozszerzenie '[bitlocker@foxmail.com ].wiki' na końcu wszystkich zaszyfrowanych plików:

c:usersadministratorappdatalocaltempabout.db

c:usersadministratorappdatalocaltempabout.db-journal

c:windowssystem32Wadhrama 2.0.exe

c:użytkowniksadadministratoraplikacjaroamingmicrosoftwindowsmenustartuprogramyuruchamianieWadhrama 2.0.exe

c:programdataamicrosoftwindowsmenu startoweprogramystartupWadhrama 2.0.exe

c:$recycle.bins-1-5-21-2565079894-3367861067-2626173844-500desktop.ini.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

c:bootbootstat.dat.id-5A3EBE7D.[bitlocker@foxmail.com].wiki

c:bootsect.bak.id-5A3EBE7D.[bitlocker@foxmail.com].wiki

c:msocacheall users{90120000-0012-0000-0000-0000000ff1ce}-coffice64ww.xml.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

c:config.sys.id-5A3EBE7D.[bitlocker@foxmail.com].wiki

c:msocacheall users{90120000-0012-0000-0000-0000000ff1ce}-csetup.xml.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

c:autoexec.bat.id-5A3EBE7D.[bitlocker@foxmail.com].wiki

c:$recycle.bins-1-5-21-2565079894-3367861067-2626173844-500$r1vq4s7.exe.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

c:$recycle.bins-1-5-21-2565079894-3367861067-2626173844-500$i1vq4s7.exe.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

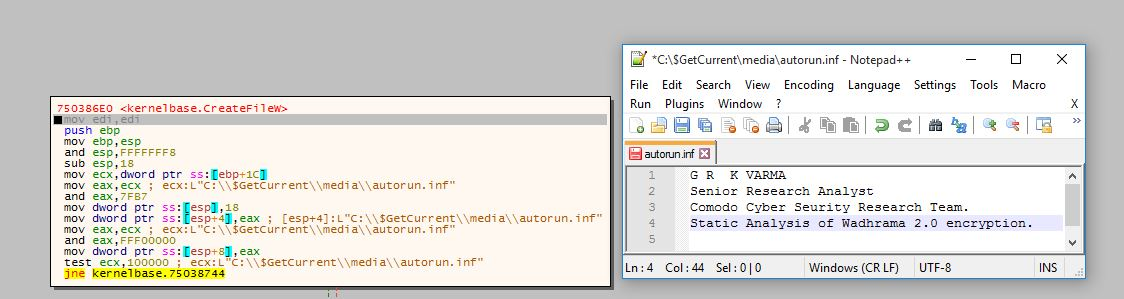

Analiza statyczna Dharmy 2.0

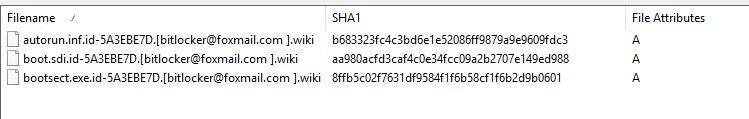

Zespół ds. cyberbezpieczeństwa przetestował złożoność szyfrowania Dharmy 2.0, tworząc trzy identyczne, 5-wierszowe pliki tekstowe o następującej treści:

Nazwaliśmy te trzy pliki jako „autorun.inf”, „boot.sdi” i „bootsect.exe” i przenieśliśmy każdy z nich w inne miejsce. Ponieważ wszystkie pliki mają ten sam typ, rozmiar i zawartość, wszystkie mają ten sam podpis SHA1 — 9ea0e7343beea0d319bc03e27feb6029dde0bd96.

Oto zrzut ekranu plików przed zaszyfrowaniem przez Dharmę:

Po zaszyfrowaniu każdy ma inny rozmiar pliku i podpis:

Ładunek Dharmy 2.0

- Dharma 2.0 tworzy dwa pliki bazy danych o nazwach „about.db” i „about.db-journal” w „<%AppData%>\local\temp”. Pliki są plikami SQLite i zawierają następujące elementy

tabele – „ustawienie” i „mapa klawiatury”. Bazy danych umożliwiają zdalne polecenia administratora, takie jak /eject/eject , /runy/runy , /syserr/syserr , /url/url ,

/runscreensaver/runscreensaverd, /shutdisplay/shutdisplayd, /edithost/edithostsd,

/restart/restart, /shutdown/shutdownd/logoff/logoffd, /lock/lockd,/quit/quitd,/config/configd

/około/około.

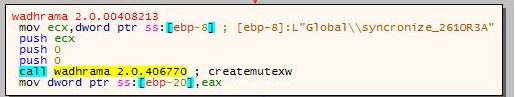

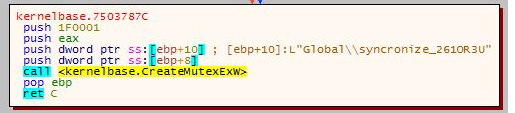

• Dharma 2.0 tworzy dwa obiekty mutex o nazwach „Global\syncronize_261OR3A” i „Global\syncronize_261OR3U”. Obiekty Mutex ograniczają liczbę procesów, które mogą uzyskać dostęp do określonej części danych. To skutecznie blokuje dane przed innymi procesami, dzięki czemu szyfrowanie może przebiegać nieprzerwanie.

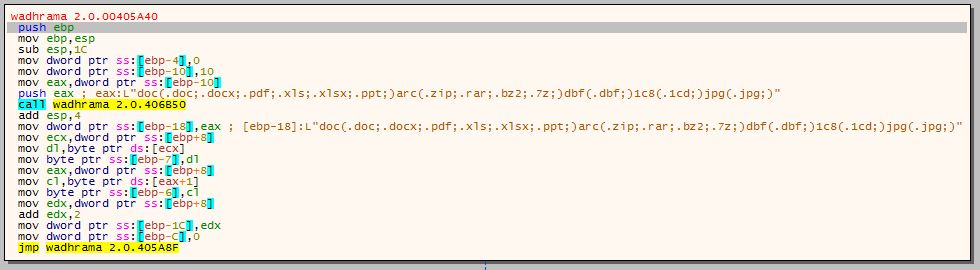

• Dharma 2.0 wyszukuje następujące rozszerzenia plików do zaszyfrowania:

◦ Formaty plików dokumentów osobistych: 'doc(.doc;.docx,.pdf;.xls;.xlss;.ppt;)'

◦ Format plików archiwum: 'arc(.zip;.rar;.bz2;.7z;)'

◦ Format plików bazy danych: 'dbf(.dbf;)'

◦ Format pliku szyfrowania SafeDis: „1c8(.1cd;)”

◦ Format pliku obrazu: 'jpg(.jpg;)'

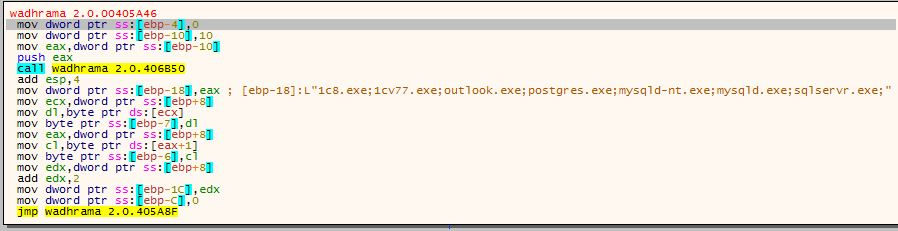

• Wyszukuje również dobrze znane oprogramowanie bazodanowe, pocztowe i serwerowe:

◦'1c8.exe;1cv77.exe;outlook.exe;postgres.exe;mysqld-nt.exe;mysqld.exe;sqlservr.exe;'

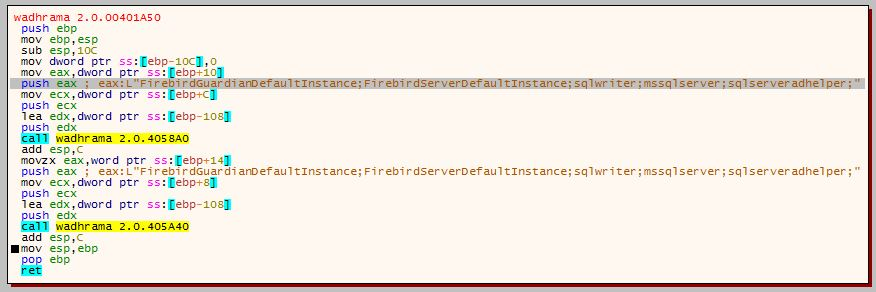

◦'FirebirdGuardianDefaultInstance;FirebirdServerDefaultInstance;sqlwriter;mssqlserver;Sqlserveradhelper;'

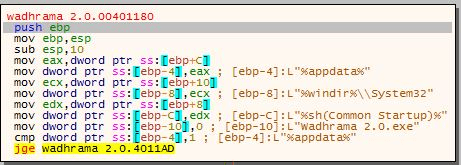

• Dhama 2.0 kopiuje się do trzech różnych lokalizacji

◦ '%appdata%'

◦ '%windir%\system32'

◦ '%sh(uruchamianie)%'

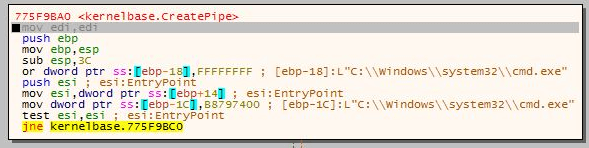

• Tworzy potok „%comspec%” za pomocą polecenia „C:\windows\system32\cmd.exe”:

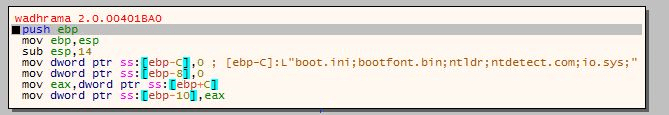

• Zbiera szczegółowe informacje o plikach rozruchowych, takich jak „boot.ini”, „bootfont.bin” i inne:

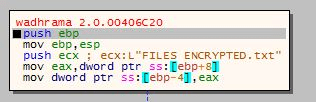

• Tekst notatki dotyczącej okupu jest zapisywany w pliku o nazwie „FILES ENCRYPTED.txt”:

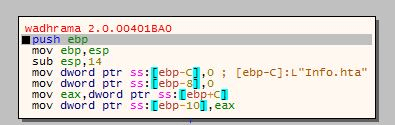

• „Info.hta”, aby wyświetlić ofierze wiadomość z żądaniem okupu:

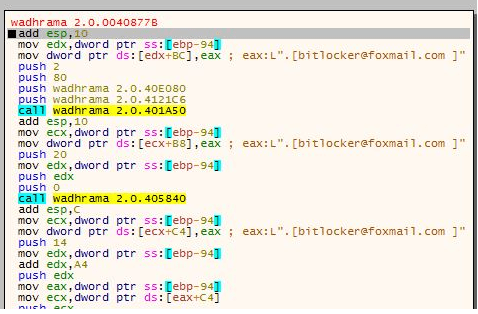

• Rozszerzenie szyfrowania jest pobierane z bufora „.[bitlocker@foxmail.com]”

• Dharma następnie tworzy zaszyfrowaną wersję oryginalnego pliku z nowym rozszerzeniem:

• Następnie usuwa oryginalny plik i powtarza pętlę, aż każdy dysk i plik zostaną zaszyfrowane. Ostateczne, zaszyfrowane pliki wyglądają następująco:

• To jest wiadomość z żądaniem okupu pokazywana ofierze przy następnym uruchomieniu komputera:

Powiązany zasób

Post Ransomware Dharma 2.0 nadal sieją spustoszenie dzięki nowej wersji pojawiła się najpierw na Wiadomości Comodo i informacje o bezpieczeństwie w Internecie.

- "

- 2016

- 2020

- 70

- a

- O nas

- dostęp

- Dodatkowy

- Admin

- przed

- Algorytmy

- Wszystkie kategorie

- ilość

- analiza

- antywirusowe

- Archiwum

- automatycznie

- tylne drzwi

- backup

- Kopie zapasowe

- BAT

- bo

- zanim

- poniżej

- Blokować

- biznes

- możliwości

- klasyczny

- komunikować

- społeczności

- kompletny

- całkowicie

- komputer

- połączenie

- połączenia

- stale

- zawiera

- zawartość

- ciągły

- kontrola

- rdzeń

- tworzy

- Tworzenie

- cyber

- bezpieczeństwo cybernetyczne

- Bezpieczeństwo cybernetyczne

- dane

- Baza danych

- Bazy danych

- dostarczona

- Kreowanie

- detale

- urządzenie

- dharma

- różne

- odkryty

- Wyświetlacz

- wyświetlacze

- napęd

- każdy

- faktycznie

- szyfrowanie

- ewolucja

- egzekucja

- Przede wszystkim system został opracowany

- rozszerzenia

- luty 2020

- i terminów, a

- następujący

- następujący sposób

- format

- znaleziono

- od

- Funkcjonalność

- miejsce

- Dotacje

- głowa

- pomoc

- hierarchia

- HTTPS

- olbrzymi

- obraz

- Informacja

- zainstalować

- Internet

- Internet Security

- IT

- samo

- Klawisz

- znany

- firmy

- Biblioteka

- LIMIT

- Linia

- Lista

- lokalizacja

- Zamki

- Popatrz

- maszyna

- malware

- ręcznie

- wymagania

- aktualności

- Następny

- numer

- koncepcja

- Inne

- Outlook

- przyjęcie

- hasła

- Zapłacić

- osobisty

- kawałek

- rura

- zwrotnica

- poprzedni

- dochód

- procesów

- Program

- chronić

- ochrona

- protokół

- dostawca

- Okup

- ransomware

- zdalny

- ujawnia

- Bezpieczeństwo

- taki sam

- skanowanie

- bezpieczeństwo

- Shadow

- Share

- pokazane

- Rozmiar

- So

- Tworzenie

- kilka

- specyficzny

- startup

- Odmiany Konopi

- silny

- Następnie

- systemy

- cel

- ukierunkowane

- zespół

- Połączenia

- trzy

- czas

- już dziś

- trojański

- dla

- odblokować

- posługiwać się

- Użytkownicy

- użyteczność

- wersja

- Strona internetowa

- szerszy

- okna

- bez

- działa

- XML

- Twój