Poniżej znajdują się fragmenty książki, która ma zostać wydana 1 listopada 2023 r.

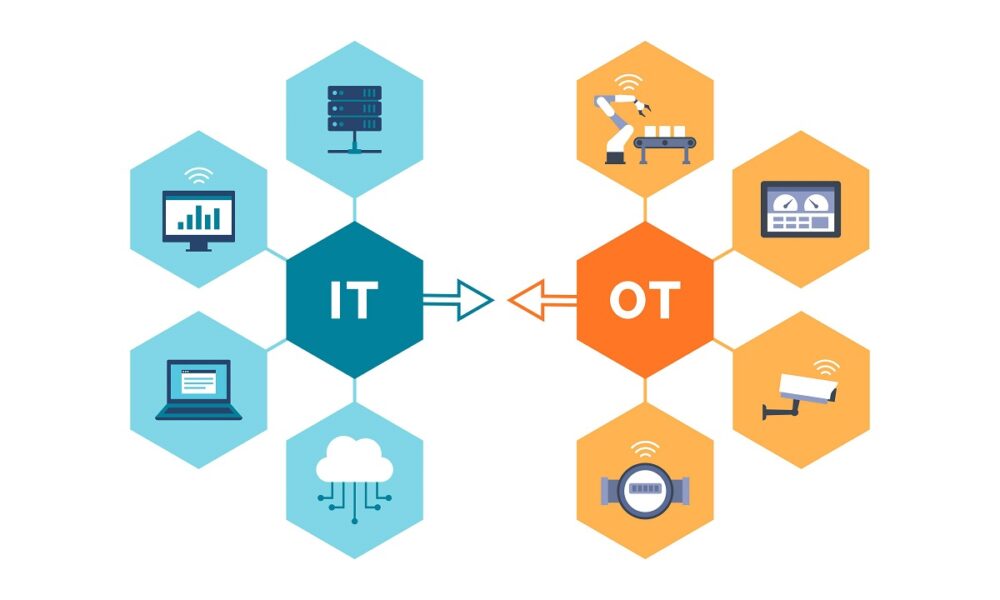

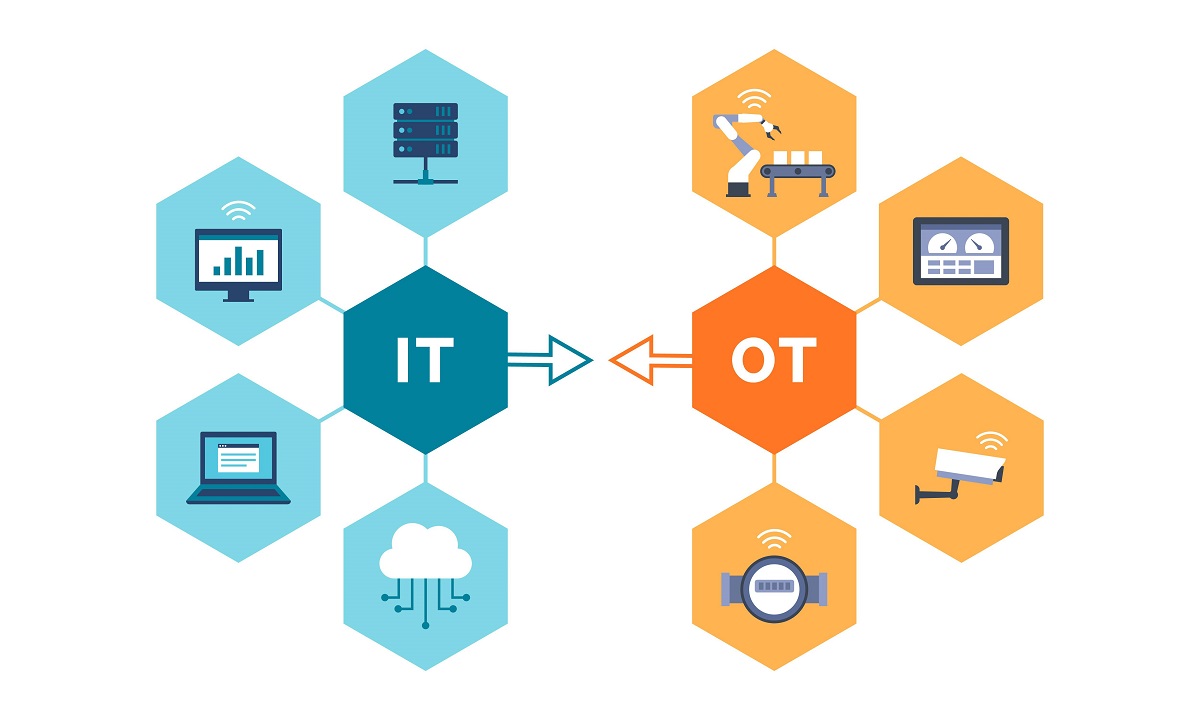

Wiele napisano na temat różnic pomiędzy konwencjonalnymi sieciami IT a technologia operacyjna (OT) lub sieci systemów sterowania przemysłowego (ICS): w sieciach OT trudniej jest instalować poprawki, trudniej jest korzystać z oprogramowania antywirusowego, sieci OT korzystają z bardzo starych protokołów i komputerów, a ludzie zarządzający tymi sieciami napotykają ogromny opór wobec zmian. Wszystkie te różnice są jednak powierzchowne. Istotną różnicą między tymi dwoma rodzajami sieci są konsekwencje: najczęściej najgorsze konsekwencje cyberataków znacznie i jakościowo różnią się w przypadku sieci IT i OT.

Jaka jest ta różnica? Ransomware uderza w naszą sieć informatyczną i co robimy? Wykrywamy, reagujemy i odzyskujemy siły. Identyfikujemy zagrożone komputery i izolujemy je. Wykonujemy zdjęcia kryminalistyczne i kasujemy sprzęt. Przywracamy z kopii zapasowych. My powtarzamy. W najgorszym przypadku wyciekną dane osobowe (PII) lub inne poufne informacje, co skutkować będzie procesami sądowymi. To wszystko są konsekwencje biznesowe. Mówiąc inaczej, w sieciach IT celem zarządzania ryzykiem cybernetycznym jest zapobieganie konsekwencjom biznesowym poprzez ochronę informacji — ochronę poufności, integralności i dostępności informacji biznesowych.

Jednak w sieciach OT najgorsze konsekwencje kompromisu są prawie zawsze fizyczne. Rzeczy wybuchają i zabijają ludzi, awarie przemysłowe powodują katastrofy ekologiczne, gasną światła lub nasza woda pitna jest skażona. Celem zarządzania ryzykiem cybernetycznym w sieciach OT jest zazwyczaj zapewnienie prawidłowego, ciągłego i wydajnego działania procesu fizycznego. Celem nie jest „ochrona informacji”, ale raczej ochrona operacji fizycznych przed informacjami, a dokładniej przed atakami cybersabotażowymi, które mogą być osadzone w informacjach. Na tym polega zasadnicza różnica między sieciami IT i OT: ani życia ludzkiego, ani uszkodzonych turbin, ani katastrof ekologicznych nie da się „przywrócić z kopii zapasowych”.

Oznacza to, że nawet gdybyśmy mogli w jakiś sposób machnąć magiczną różdżką i sprawić, że wszystkie sieci przemysłowe będą w pełni załatane, w pełni zabezpieczone antywirusowo, w pełni zaszyfrowane i w inny sposób całkowicie aktualne w stosunku do nowoczesnych mechanizmów cyberbezpieczeństwa IT, ta zasadnicza różnica pozostałaby. Ta różnica ma dzisiaj i zawsze wymaga innego podejścia do zarządzania ryzykiem w sieciach o krytycznym znaczeniu dla bezpieczeństwa i niezawodności w porównaniu do sieci biznesowych.

Inżynieria bezpieczeństwa

Dobra wiadomość jest taka, że zawód inżyniera dysponuje potężnymi narzędziami pozwalającymi stawić czoła cyberzagrożeniom OT. Na przykład mechaniczne zawory nadciśnieniowe zapobiegają eksplozji zbiorników ciśnieniowych. Zawory te nie zawierają procesorów i dlatego nie można ich zhakować. Sprzęgła ograniczające moment obrotowy zapobiegają rozpadowi turbin, nie zawierają procesorów i dlatego można je zhakować. Bramy jednokierunkowe nie są fizycznie w stanie umożliwić przepływu informacji o ataku w jednym kierunku, w związku z czym nie można ich zhakować. Dziś te potężne narzędzia są często zaniedbywane, ponieważ nie mają one odpowiednika w przestrzeni bezpieczeństwa IT.

Sięgając nieco głębiej, zawód inżyniera od ponad stulecia radzi sobie z zagrożeniami dla bezpieczeństwa publicznego. To dlatego, że słaba inżynieria stwarza ryzyko dla bezpieczeństwa publicznego, zawód inżyniera jest w wielu jurysdykcjach uregulowanym i samoregulującym się zawodem, podobnym do zawodów medycznych i prawniczych. Zawód inżyniera może wnieść ogromny wkład w zarządzanie zagrożeniami cybernetycznymi OT, jednak jest on słabo rozumiany zarówno w środowisku zawodowym, jak i poza nim.

Dlaczego? Zacznijmy od tego, że na świecie jest 50 razy więcej specjalistów ds. bezpieczeństwa IT niż specjalistów ds. bezpieczeństwa OT, dlatego też eksperci IT często są pierwszą osobą, do której zwraca się uwagę, gdy potrzebujemy przemysłowych rozwiązań w zakresie cyberbezpieczeństwa. Większość ekspertów ds. bezpieczeństwa IT nie jest jednak inżynierami, dlatego nie są świadomi obowiązków zawodu inżyniera ani wkładu, jaki może on wnieść.

Zawód inżyniera jako całość nie jest dużo lepszy. Jeśli liczba cyberataków o konsekwencjach fizycznych będzie się zwiększać ponad dwukrotnie rocznie, problem cybernetyczny OT osiągnie rozmiary kryzysowe przed końcem dekady. Jednak w większości jurysdykcji zawód inżyniera nie uporał się jeszcze z cyberryzykiem dla społeczeństwa i operacji fizycznych. W chwili pisania tego tekstu nie ma na świecie jurysdykcji, w której niezastosowanie solidnego zarządzania ryzykiem cybernetycznym do wzorów przemysłowych może kosztować inżyniera utratę licencji na wykonywanie zawodu.

Jednak jest postęp. W ciągu ostatniego półwiecza wykrystalizowało się wiele podejść do solidnej inżynierii cyberbezpieczeństwa:

- Inżynieria procesowa: Połączenia Przegląd zabezpieczeń PHA pod kątem cyberbezpieczeństwa opartego na konsekwencjach Podręcznik dokumentuje podejście do korzystania z rutynowych przeglądów inżynieryjnych analizy zagrożeń procesowych (PHA) w celu wprowadzenia niemożliwych do złamania fizycznych zabezpieczeń przed zagrożeniami cybernetycznymi dla pracowników, środowiska i bezpieczeństwa publicznego.

- Inżynieria automatyki: Książka Andrew Bochmana i Sarah Freeman Przeciwdziałanie sabotażowi cybernetycznemu: wprowadzenie inżynierii zorientowanej na konsekwencje i opartej na wiedzy cybernetycznej to przede wszystkim tekst poświęcony ocenie ryzyka, ale zawiera szereg rozdziałów poświęconych niemożliwym do złamania zabezpieczeńom cybernetycznym, w tym niemożliwym do złamania cyfrowym ograniczeniom zagrożeń cybernetycznych dla ochrony sprzętu.

- Inżynieria sieciowa: Moja książka Technologia bezpiecznych operacji opisuje inżynierską perspektywę ochrony prawidłowych operacji fizycznych przed atakami, które mogą być osadzone w przychodzących przepływach informacji, zamiast próbować „chronić informacje”. Duża część tekstu skupia się na różnych sposobach projektowania sieci przemysłowych, aby umożliwić monitorowanie opuszczania sieci przez informacje bez wprowadzania informacji o ataku przedostających się do sieci.

Na ten temat Departament Energii Stanów Zjednoczonych (DOE) również opublikował „Krajowa strategia inżynierii świadomej cybernetyki” (PDF) w czerwcu 2022 r. Strategia ma na celu opracowanie inżynieryjnego zasobu wiedzy, który umożliwi między innymi „wykorzystanie decyzji projektowych i kontroli inżynieryjnych w celu złagodzenia lub nawet wyeliminowania możliwości ataku cybernetycznego lub ograniczenia konsekwencji wystąpienia ataku .”

Patrząc w przyszłość

Głównym pytaniem, na które odpowiada nowa książka, jeśli chodzi o cyberbezpieczeństwo, jest: „jak duzo wystarczy?Konsekwencje określają stopień ochrony, jakiego potrzebuje system lub sieć, a najlepsze dostępne wytyczne mówią, że musimy zabezpieczyć systemy infrastruktury krytycznej i krytycznej dla bezpieczeństwa naprawdę dokładnie. Jest to bardzo kosztowny proces. Co gorsza, nawet najlepsze programy cyberbezpieczeństwa nie zapewniają deterministycznej ochrony, jakiej oczekujemy od projektów inżynieryjnych, gdy zagrożone jest bezpieczeństwo publiczne.

Inżynieria bezpieczeństwa ma potencjał, jeśli jest stosowana rutynowo i systematycznie, w celu wyeliminowania z rozważań wielu konsekwencji związanych z bezpieczeństwem i niezawodnością/bezpieczeństwem narodowym. Może to radykalnie uprościć „jak duzo wystarczy?” poprzez zmniejszenie wymaganej siły i kosztów programów cyberbezpieczeństwa, które eliminują pozostałe zagrożenia w sieciach OT. Biorąc pod uwagę nadchodzący kryzys w postaci przestojów OT, uszkodzeń sprzętu i innych gorszych sytuacji spowodowanych cyberatakami, nadszedł czas na to nowe podejście.

Więcej informacje o książce można znaleźć w linku.

- Dystrybucja treści i PR oparta na SEO. Uzyskaj wzmocnienie już dziś.

- PlatoData.Network Pionowe generatywne AI. Wzmocnij się. Dostęp tutaj.

- PlatoAiStream. Inteligencja Web3. Wiedza wzmocniona. Dostęp tutaj.

- PlatonESG. Węgiel Czysta technologia, Energia, Środowisko, Słoneczny, Gospodarowanie odpadami. Dostęp tutaj.

- Platon Zdrowie. Inteligencja w zakresie biotechnologii i badań klinicznych. Dostęp tutaj.

- Przesunięcia bloków. Modernizacja własności offsetu środowiskowego. Dostęp tutaj.

- Źródło: https://www.darkreading.com/ics-ot/engineering-grade-ot-protection

- :ma

- :Jest

- :nie

- :Gdzie

- $W GÓRĘ

- 1

- 2022

- 2023

- 50

- 7

- a

- Zdolny

- O nas

- adres

- Adresy

- Wszystkie kategorie

- dopuszczać

- prawie

- również

- zawsze

- wśród

- an

- analiza

- i

- Andrew

- Rocznie

- Inne

- antywirusowe

- każdy

- stosowany

- Aplikuj

- podejście

- awanse

- SĄ

- AS

- oszacowanie

- zapewniać

- At

- atakować

- Ataki

- dostępność

- aleje

- świadomy

- Kopie zapasowe

- BE

- bo

- być

- zanim

- BEST

- Ulepsz Swój

- pomiędzy

- Bit

- wiać

- ciało

- książka

- obie

- biznes

- ale

- by

- CAN

- walizka

- Spowodować

- powodowany

- Wiek

- zmiana

- rozdziały

- jak

- byliśmy spójni, od początku

- przyjście

- całkowicie

- kompromis

- komputery

- poufność

- Konsekwencje

- wynagrodzenie

- zawierać

- kontynuować

- ciągły

- wkład

- składki

- kontrola

- kontroli

- Konwencjonalny

- skorygowania

- Koszty:

- mógłby

- kryzys

- krytyczny

- Infrastruktura krytyczna

- cyber

- Ataki komputerowe

- cyberataki

- Bezpieczeństwo cybernetyczne

- Data

- dekada

- Decyzje

- głębiej

- Stopień

- dostarczyć

- wymagania

- Departament

- Wnętrze

- projekty

- wykryć

- Ustalać

- rozwijać

- różnica

- Różnice

- różne

- cyfrowy

- kierunek

- Klęski

- do

- dokumenty

- łania

- podwojenie

- dramatycznie

- wydajny

- wyeliminować

- osadzone

- umożliwiać

- szyfrowane

- zakończenia

- energia

- inżynier

- Inżynieria

- Inżynierowie

- ogromny

- dość

- Wchodzę

- środowiskowy

- sprzęt

- Parzyste

- przykład

- oczekiwać

- drogi

- eksperci

- nie

- i terminów, a

- Przepływy

- koncentruje

- następujący

- W razie zamówieenia projektu

- Kryminalistyka

- znaleziono

- od

- w pełni

- fundamentalny

- bramy

- ogólnie

- dany

- Go

- cel

- dobry

- wspaniały

- poradnictwo

- Pół

- trudniej

- Have

- Odsłon

- Jednak

- HTTPS

- człowiek

- zidentyfikować

- if

- zdjęcia

- in

- obejmuje

- Włącznie z

- Przybywający

- przemysłowy

- Informacja

- Infrastruktura

- wewnątrz

- integralność

- wewnętrzny

- wprowadzenie

- IT

- to bezpieczeństwo

- jpg

- czerwiec

- jurysdykcja

- jurysdykcje

- Zabić

- wiedza

- duży

- uruchomiona

- Pozwy

- Pozostawiać

- Regulamin

- Licencja

- LINK

- Zyje

- zrobiony

- magia

- Główny

- robić

- zarządzanie

- zarządzane

- i konserwacjami

- zarządzający

- wiele

- Może..

- znaczy

- mechaniczny

- Mechanizmy

- medyczny

- może

- Złagodzić

- Nowoczesne technologie

- monitorowanie

- jeszcze

- większość

- dużo

- my

- Potrzebować

- wymagania

- Ani

- sieć

- sieci

- Nowości

- aktualności

- Nie

- numer

- of

- poza

- często

- Stary

- on

- ONE

- operacje

- or

- Inne

- Inaczej

- ludzkiej,

- na zewnątrz

- zewnętrzne

- koniec

- część

- przechodzić

- Przeszłość

- łatanie

- Ludzie

- Osobiście

- perspektywa

- PHA

- fizyczny

- Fizycznie

- Miejsce

- plato

- Analiza danych Platona

- PlatoDane

- biedny

- stwarza

- potencjał

- mocny

- praktyka

- nacisk

- zapobiec

- głównie

- Problem

- wygląda tak

- zawód

- Programy

- Postęp

- chronić

- ochrony

- ochrona

- protokoły

- publiczny

- położyć

- pytanie

- raczej

- dosięgnąć

- Recover

- zmniejszyć

- redukcja

- wydany

- pozostawać

- pozostały

- powtarzać

- wymagany

- Odporność

- Odpowiadać

- obowiązki

- przywracać

- przeglądu

- Recenzje

- Ryzyko

- ocena ryzyka

- Zarządzanie ryzykiem

- ryzyko

- krzepki

- rutyna

- rutynowo

- s

- Bezpieczeństwo

- Powiedział

- mówią

- bezpieczne

- bezpieczeństwo

- widzieć

- Poszukuje

- wrażliwy

- zestaw

- przestoje

- podobny

- upraszczać

- So

- Rozwiązania

- jakoś

- Typ przestrzeni

- swoiście

- początek

- Strategia

- jest determinacja.

- system

- systemy

- Brać

- REGULAMIN

- XNUMX

- podręcznik

- niż

- że

- Połączenia

- Informacje

- świat

- ich

- Im

- motyw

- następnie

- Tam.

- w związku z tym

- Te

- rzeczy

- to

- całkowicie

- chociaż?

- zagrożenia

- A zatem

- czas

- czasy

- do

- już dziś

- narzędzia

- stara

- drugiej

- zrozumiany

- us

- posługiwać się

- za pomocą

- Przeciw

- początku.

- Uzdatnianie wody

- fala

- Droga..

- sposoby

- we

- Co

- jeśli chodzi o komunikację i motywację

- KIM

- cały

- będzie

- w

- bez

- pracownik

- świat

- gorzej

- najgorszy

- by

- pisanie

- napisany

- jeszcze

- zefirnet