Widok na krajobraz zagrożeń T 1 2022 widziany przez telemetrię firmy ESET oraz z perspektywy ekspertów ds. wykrywania zagrożeń i badań firmy ESET

Po ponad dwóch latach ochrony przed globalną pandemią otrzymujemy „nagrodę”: wojnę! W różnych częściach świata szaleje kilka konfliktów, ale dla nas ten jest inny. Za wschodnimi granicami Słowacji, gdzie ESET ma swoją siedzibę główną i kilka biur, Ukraińcy walczą o życie i suwerenność w tej niesprowokowanej wojnie, stawiając czoła przeciwnikowi, który posiada broń jądrową. Jak można przeczytać w raporcie ESET Threat Report T1 2022, Ukraina opiera się atakom nie tylko w świecie fizycznym, ale także w cyberprzestrzeni.

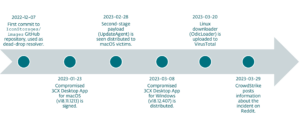

Nasza polecana historia opowiada różne cyberataki związane z trwającą wojną, którą badacze ESET przeanalizowali lub pomogli załagodzić. Obejmuje to zmartwychwstanie niesławne złośliwe oprogramowanie Industroyer, próbując celować w podstacje elektryczne wysokiego napięcia.

Krótko przed rosyjską inwazją telemetria ESET odnotowała jeden z dwóch gwałtownych spadków w atakach RDP. Spadek liczby tych ataków następuje po dwóch latach ciągłego wzrostu – i jak wyjaśniamy w sekcji Exploits, ten obrót wydarzeń może mieć związek z wojną na Ukrainie. Ale nawet tej jesieni prawie 60% nadchodzących ataków RDP obserwowanych w T1 2022 pochodziło z Rosji.

Kolejny efekt uboczny wojny: podczas gdy w przeszłości zagrożenia związane z oprogramowaniem ransomware unikały celów znajdujących się w Rosji, w tym okresie, według naszych danych telemetrycznych, Rosja była najczęściej atakowanym krajem. Wykryliśmy nawet warianty blokady ekranu przy użyciu ukraińskiego pozdrowienia narodowego „Slava Ukraini” (Chwała Ukrainie).

Nic dziwnego, że wojna została również wyraźnie wykorzystana przez zagrożenia spamowe i phishingowe. Zaraz po inwazji 24 lutego oszuści zaczęli wykorzystywać osoby próbujące wesprzeć Ukrainę, korzystanie z fikcyjnych organizacji charytatywnych i zbiórek pieniędzy jako przynęty. Tego dnia wykryliśmy duży wzrost liczby wykrywanych spamu.

Możemy również potwierdzić, że Emotet – niesławne złośliwe oprogramowanie, rozprzestrzenia się głównie za pośrednictwem wiadomości spamowych – wrócił po zeszłorocznych próbach obalenia i ponownie wzrosła w naszej telemetrii. Jego operatorzy rozsyłali kampanię spamową za kampanią spamową, a wykrywalność Emotetu wzrosła ponad stokrotnie!

Nasza telemetria dostrzegła oczywiście wiele innych zagrożeń niezwiązanych z wojną rosyjsko-ukraińską – zapraszam do zapoznania się z sekcją Statystyki i trendy w raporcie ESET Threat Report T1 2022, aby zobaczyć pełny obraz.

Minione miesiące były również pełne ciekawych wyników badań. Nasi badacze odkryli m.in nadużycie luk w sterowniku jądra; wysoka‑wpływ na luki UEFI; złośliwe oprogramowanie kryptowalut kierowanie na urządzenia z Androidem i iOS; i kampanie Mustanga Pandy, Zespół Donot, Grupa Winntii Grupa TA410 APT.

Dzięki głębokiemu zagłębieniu się w Industroyer2, naruszeniach sieci z przerwami w powietrzu, analizom kampanii wdrożonych przez grupy InvisiMole, OilRig, MuddyWater, FreshFeline i TA410 APT, badacze ESET dotarli na konferencje S4x22, CARO Workshop, Botconf i NorthSec – ty podsumowania ich wystąpień można znaleźć w końcowej części raportu ESET Threat Report T1 2022. W nadchodzących miesiącach zapraszamy na prelekcje ESET na konferencjach RSA, REcon, Black Hat USA, Virus Bulletin i wielu innych .

Życzę wnikliwej lektury.

Obserwuj Badania ESET na Twitterze aby regularnie otrzymywać aktualne informacje o kluczowych trendach i najważniejszych zagrożeniach.

- blockchain

- pomysłowość

- portfele kryptowalutowe

- krypto-wymiana

- bezpieczeństwo cybernetyczne

- cyberprzestępcy

- Bezpieczeństwo cybernetyczne

- Departament Bezpieczeństwa Wewnętrznego

- cyfrowe portfele

- zapora

- Kaspersky

- malware

- Mcafee

- NexBLOC

- plato

- Platon Ai

- Analiza danych Platona

- Gra Platona

- PlatoDane

- platogaming

- Raporty o zagrożeniach

- VPN

- Żyjemy w bezpieczeństwie

- zabezpieczenia stron internetowych

- zefirnet