Branża kryptograficzna przekształciła się w ekosystem łączący kilka łańcuchów bloków warstwy 1 (L1) i rozwiązania skalowania warstwy 2 (L2) z unikalnymi możliwościami i kompromisami.

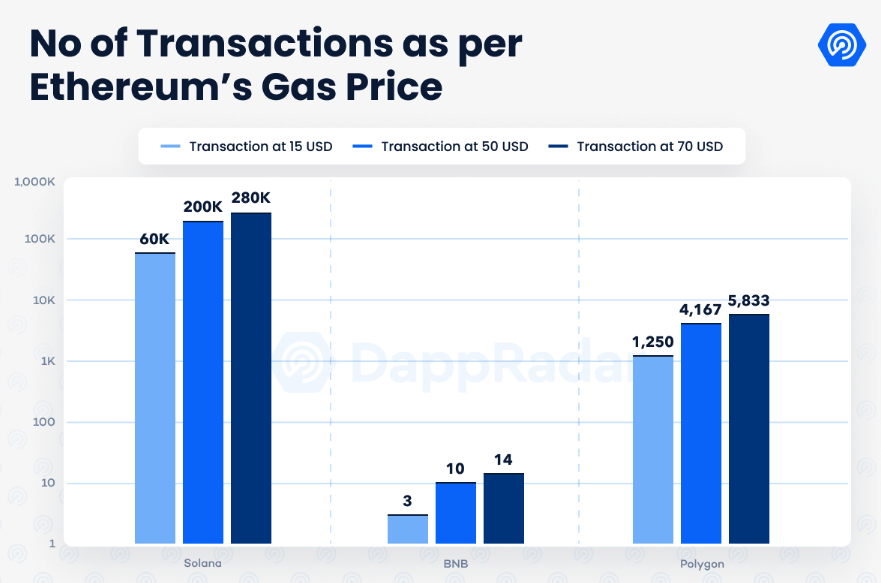

Sieci takie jak Fantom, Terra czy Avalanche stały się bogate w aktywność DeFi, podczas gdy aplikacje typu „play-to-profit”, takie jak Axie Infinity i DeFi Kingdoms, podtrzymują całe ekosystemy, takie jak Ronin i Harmony. Te łańcuchy bloków stały się poważną alternatywą dla opłat za gaz Ethereum i stosunkowo powolnym czasem transakcji. Potrzeba łatwego sposobu przenoszenia zasobów między protokołami na różnych łańcuchach bloków stała się bardziej krytyczna niż kiedykolwiek.

Tu właśnie pojawiają się mosty blockchain.

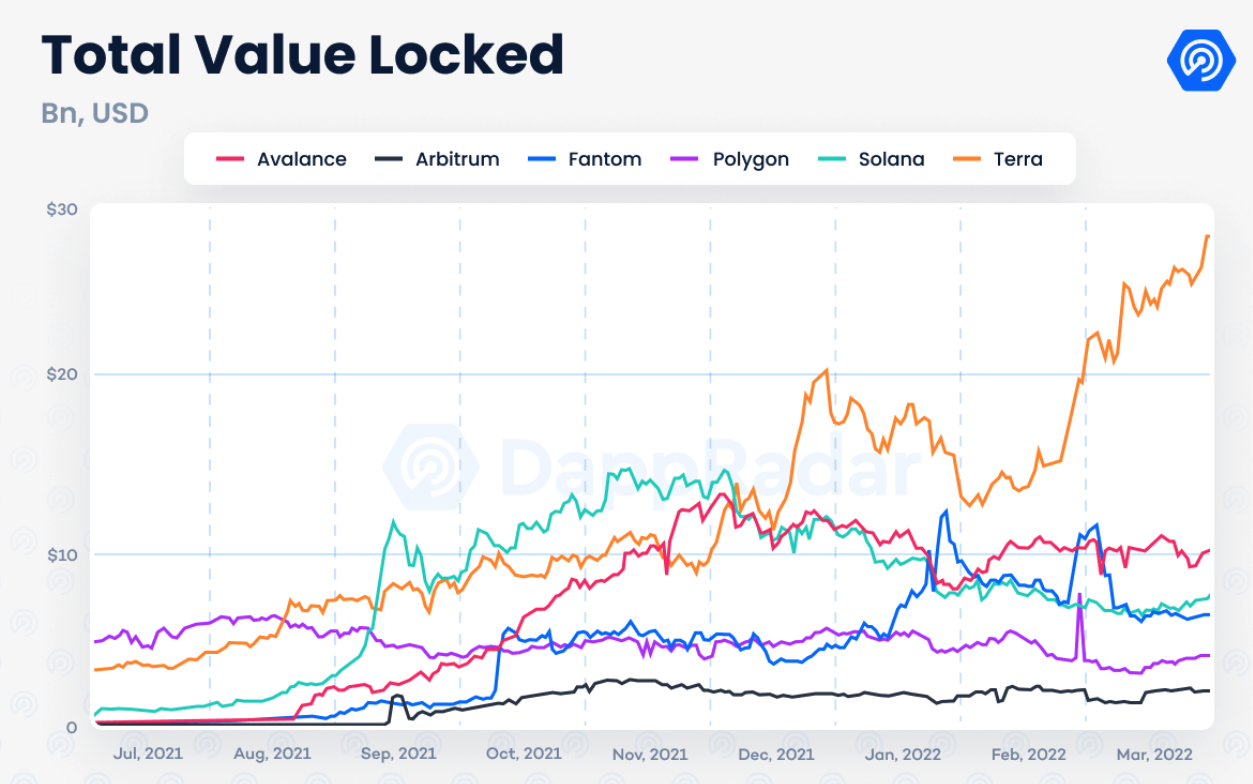

W wyniku scenariusza wielołańcuchowego, Total Value Locked (TVL) we wszystkich aplikacjach DeFi gwałtownie wzrósł. Pod koniec marca 2022 r. wartość TVL w branży oszacowano na 215 miliardów dolarów, czyli o 156% więcej niż w marcu 2021 r. Ilość zablokowanej i połączonej wartości w tych aplikacjach DeFi przyciągnęła uwagę złośliwych hakerów, a najnowszy trend sugeruje, że osoby atakujące mogły znalazł słabe ogniwo w mostach blockchain.

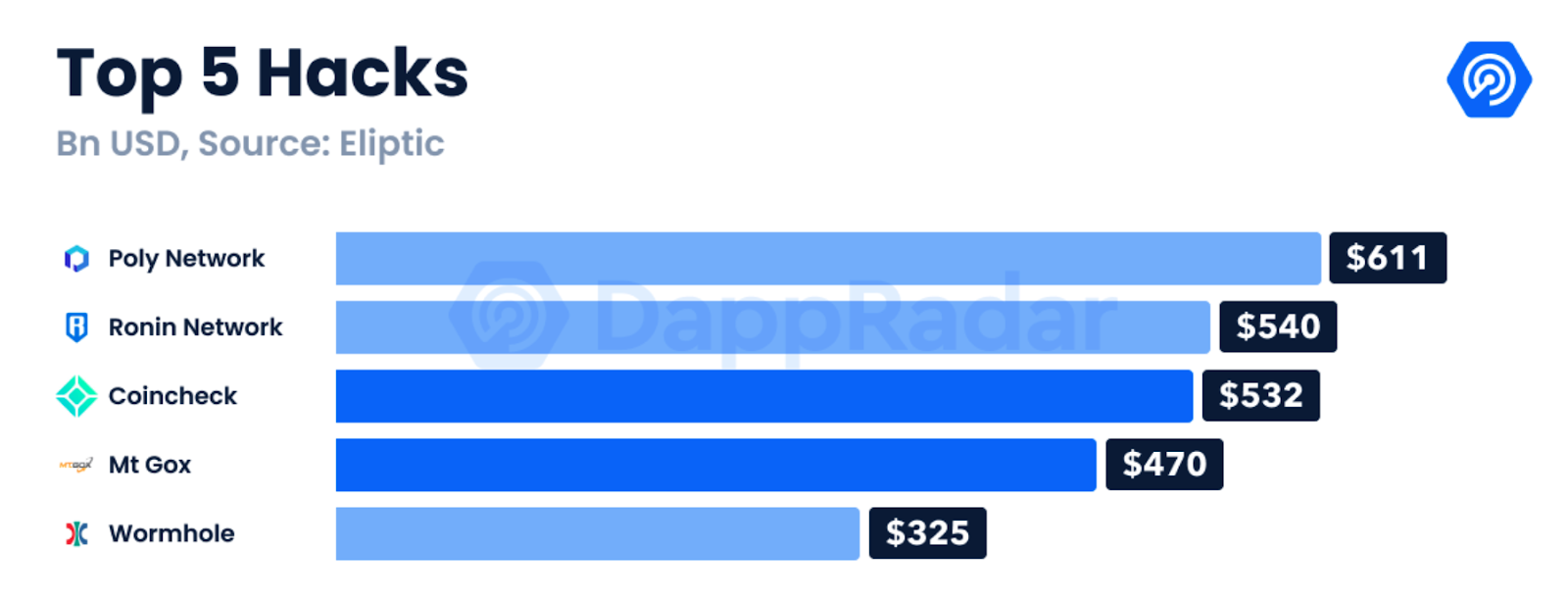

Według bazy danych Rekt, w pierwszym kwartale 1.2 r. skradziono 1 miliarda dolarów w kryptowalutach, co stanowi 2022% wszystkich skradzionych środków według tego samego źródła. Co ciekawe, co najmniej 35.8% utraconych aktywów w 80 r. zostało skradzione z mostów.

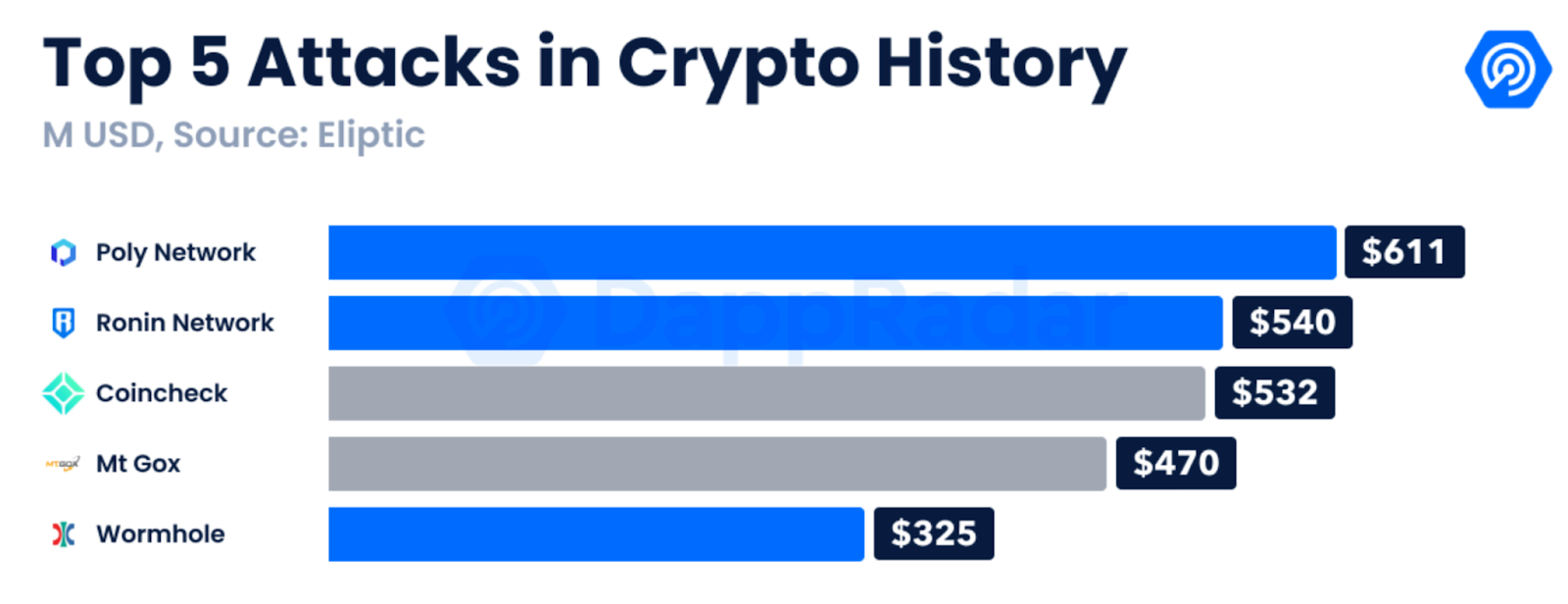

Jeden z najpoważniejszych ataków miał miejsce dwa tygodnie temu, gdy Zhakowano most Ronin za 540 milionów dolarów. Wcześniej Tunel czasoprzestrzenny Solana i most Qubit Finance BNB Chain zostały wykorzystane za ponad 400 milionów dolarów w 2022 roku. Największy włamanie w historii kryptowalut miał miejsce w sierpniu 2021 roku, kiedy Most PolyNetwork został wykorzystany za 610 mln USD, choć skradzione środki zostały później zwrócone.

Mosty są jednym z najcenniejszych narzędzi w branży, ale ich interoperacyjność stanowi ważne wyzwanie dla budujących je projektów.

Zrozumienie mostów Blockchain

Mosty blockchain, analogiczne do mostów Manhattan, to platformy, które łączą dwie różne sieci, umożliwiając międzyłańcuchowy transfer zasobów i informacji z jednego łańcucha bloków do drugiego. W ten sposób kryptowaluty i transakcje NFT nie są blokowane w swoich rodzimych łańcuchach, ale można je „mostkować” między różnymi łańcuchami bloków, zwielokrotniając opcje wykorzystania tych aktywów.

Dzięki mostom Bitcoin jest używany w inteligentnych sieciach kontraktowych do celów DeFi lub NFL All Day NFT może być mostkowany z Flow do Ethereum w celu frakcjonowania lub wykorzystania jako zabezpieczenie.

Istnieją różne podejścia do przenoszenia aktywów. Jak sugeruje ich nazwa, mosty Lock-and-Mint działają poprzez zablokowanie oryginalnych zasobów wewnątrz inteligentnej umowy po stronie wysyłającej, podczas gdy sieć odbierająca tworzy replikę oryginalnego tokena po drugiej stronie. Jeśli Ether jest zmostkowany z Ethereum do Solany, Ether w Solanie jest tylko „opakowaną” reprezentacją krypto, a nie samym tokenem.

Chociaż podejście typu „zablokuj i wymień” jest najpopularniejszą metodą pomostową, istnieją inne sposoby zakończenia transferu zasobów, takie jak „wypal i wymień” lub atomic swaps, które są realizowane samodzielnie za pomocą inteligentnego kontraktu w celu wymiany zasobów między dwiema sieciami. Połącz (dawniej xPollinate) i cMost to mosty, które opierają się na atomowych swapach.

Z punktu widzenia bezpieczeństwa mosty można podzielić na dwie główne grupy: zaufane i bez zaufania. Zaufane mosty są platformami, które polegają na stronie trzeciej w celu walidacji transakcji, ale, co ważniejsze, działają jako powiernicy połączonych aktywów. Przykłady zaufanych mostów można znaleźć w prawie wszystkich mostach specyficznych dla blockchain, takich jak Binance Bridge, Wielokątny most POS, WBTC Bridge, Avalanche Bridge, Harmony Bridge, Terra Shuttle Bridge i określone dappy, takie jak Multichain (dawniej Anyswap) lub Tron's Just Cryptos.

I odwrotnie, platformy, które opierają się wyłącznie na inteligentnych kontraktach i algorytmach do przechowywania aktywów, są mosty bez zaufania. Czynnik bezpieczeństwa w mostach bez zaufania jest powiązany z siecią bazową, w której aktywa są mostkowane, tj. gdzie aktywa są zablokowane. Mosty bez zaufania można znaleźć w W pobliżu Rainbow Bridge, Wormhole Solany, Snow Bridge Polkadot, Cosmos IBC i platformy takie jak Hop, Connext i Celer.

Na pierwszy rzut oka może się wydawać, że mosty bez zaufania oferują bezpieczniejszą opcję przesyłania zasobów między łańcuchami bloków. Jednak zarówno zaufane, jak i nieufne mosty stoją przed różnymi wyzwaniami.

Ograniczenia mostów zaufanych i bez zaufania

Most Ronin działa jako scentralizowana zaufana platforma. Ten most używa portfela multisig do przechowywania zmostkowanych aktywów. Krótko mówiąc, portfel multisig to adres, który wymaga co najmniej dwóch podpisów kryptograficznych, aby zatwierdzić transakcję. W przypadku Ronina łańcuch boczny ma dziewięć walidatorów, które potrzebują pięciu różnych podpisów, aby zatwierdzać wpłaty i wypłaty.

Inne platformy stosują to samo podejście, ale lepiej dywersyfikują ryzyko. Na przykład Polygon opiera się na ośmiu walidatorach i wymaga pięciu podpisów. Pięć podpisów jest kontrolowanych przez różne strony. W przypadku Ronina cztery sygnatury posiadał sam zespół Sky Mavis, tworząc pojedynczy punkt awarii. Po tym, jak hakerowi udało się jednocześnie kontrolować cztery podpisy Sky Mavis, wystarczył jeszcze jeden podpis, aby zatwierdzić wycofanie aktywów.

23 marca atakujący przejął kontrolę nad podpisem Axie DAO, ostatnim elementem wymaganym do ukończenia ataku. 173,600 25.5 ETH i XNUMX miliona USDC zostało odprowadzonych z kontraktu powierniczego Ronina w dwóch różnych transakcjach w drugim co do wielkości ataku kryptowalutowym w historii. Warto również zauważyć, że zespół Sky Mavis dowiedział się o włamaniu prawie tydzień później, wykazując, że mechanizmy monitorowania Ronina były co najmniej wadliwe, ujawniając kolejną wadę tej zaufanej platformy.

Podczas gdy centralizacja stanowi podstawową wadę, mosty bez zaufania są podatne na exploity ze względu na błędy i luki w ich oprogramowaniu i kodowaniu.

Solana Wormhole, platforma umożliwiająca transakcje cross-bridge między Solana i Ethereum, została wykorzystana w lutym 2022 roku, gdzie Skradziono 325 milionów dolarów z powodu błędu w umowach powierniczych Solany. Błąd w kontraktach tunelu czasoprzestrzennego pozwolił hakerowi opracować walidatory międzyłańcuchowe. Atakujący wysłał 0.1 ETH z Ethereum do Solany, aby uruchomić zestaw „wiadomości transferowych”, które skłoniły program do zatwierdzenia przypuszczalnego depozytu 120,000 XNUMX ETH.

Włamanie do tunelu czasoprzestrzennego nastąpiło później Sieć poli został wykorzystany za 610 milionów dolarów w sierpniu 2021 r. z powodu wad w taksonomii i strukturze kontraktów. Transakcje międzyłańcuchowe w tym dappie są zatwierdzane przez scentralizowaną grupę węzłów zwanych „opiekunami” i zatwierdzane w sieci odbiorczej przez umowę bramy. W tym ataku hakerowi udało się zdobyć przywileje opiekuna i w ten sposób oszukać bramę, ustawiając własne parametry. Atakujący powtórzył proces w Ethereum, Binance, Neo i innych blockchainach, aby wyodrębnić więcej zasobów.

Wszystkie mosty prowadzą do Ethereum

Ethereum pozostaje najbardziej dominującym ekosystemem DeFi w branży, stanowiąc prawie 60% TVL w branży. Jednocześnie pojawienie się różnych sieci jako alternatyw dla dapps DeFi Ethereum wywołało aktywność międzyłańcuchową mostów blockchain.

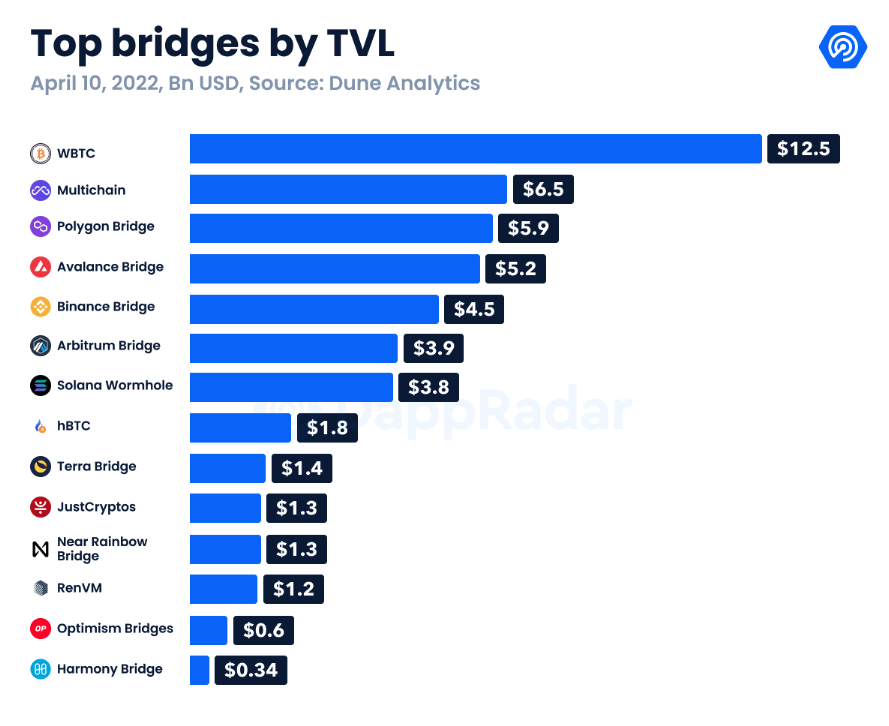

Największym mostem w branży jest most WBTC, który jest nadzorowany przez BitGo, Kyber i Republic Protocol, zespół stojący za RenVM. Ponieważ tokeny Bitcoin nie są technicznie kompatybilne z inteligentnymi blockchainami opartymi na kontraktach, most WBTC „opakowuje” natywny Bitcoin, blokuje go w umowie powiernika mostu i tworzy jego wersję ERC-20 na Ethereum. Ten most stał się niezwykle popularny w okresie DeFi Summer i obecnie zawiera bitcoin o wartości około 12.5 miliarda dolarów. WBTC pozwala na używanie BTC jako zabezpieczenia w aplikacjach takich jak Aave, Compound i Maker, lub na farmę plonów lub zarabianie na wielu protokołach DeFi.

Multichain, wcześniej znany jako Anyswap, to dapp, który oferuje transakcje cross-chain do ponad 40 blockchainów z wbudowanym mostem. Multichain posiada 6.5 miliarda dolarów we wszystkich połączonych sieciach. Jednak most Fantom do Ethereum jest zdecydowanie największą pulą z zablokowaniem 3.5 miliarda dolarów. W drugiej połowie 2021 r. sieć Proof-of-Stake stała się popularnym miejscem docelowym DeFi z atrakcyjnymi farmami plonów obejmującymi FTM, różne stablecoiny lub wETH, takie jak te, które można znaleźć na SpookySwap.

W przeciwieństwie do Fantom, większość łańcuchów bloków L1 używa niezależnego bezpośredniego mostu do łączenia sieci. Most Avalanche jest w większości strzeżony przez Fundację Avalanche i jest największym mostem L1<>L1. Avalanche może pochwalić się jednym z najbardziej solidnych krajobrazów DeFi z takimi aplikacjami jak Trader Joe, Aave, Curve i Platypus Finance.

Most Binance wyróżnia się również aktywami o wartości 4.5 miliarda dolarów, a tuż za nim plasuje się Solana Wormhole z 3.8 miliarda dolarów. Shuttle Bridge Terra zapewnia tylko 1.4 miliarda dolarów, mimo że jest drugim co do wielkości blockchainem pod względem TVL.

Podobnie rozwiązania skalujące, takie jak Polygon, Arbitrum i Optimism, są również jednymi z najważniejszych mostów pod względem zablokowanych zasobów. Polygon POS Bridge, główny punkt wejścia między Ethereum a jego łańcuchem bocznym, jest trzecim co do wielkości mostem z ochroną prawie 6 miliardów dolarów. Tymczasem płynność na mostach popularnych platform L2, takich jak Arbitrum i Optimism, również rośnie.

Kolejnym mostem, o którym warto wspomnieć, jest most Near Rainbow, który ma na celu rozwiązanie słynnego trylemat interoperacyjności. Ta platforma, która łączy Near i Aurora z Ethereum, może stanowić cenną okazję do osiągnięcia bezpieczeństwa w mostach bez zaufania.

Poprawa bezpieczeństwa cross-chain

Zarówno mosty zaufane, jak i bez zaufania, dwa podejścia do aktywów pomostowych, są podatne na podstawowe i techniczne słabości. Mimo to istnieją sposoby zapobiegania i zmniejszania wpływu złośliwych ataków atakujących mosty łańcucha bloków.

W przypadku zaufanych mostów oczywiste jest, że konieczne jest zwiększenie liczby wymaganych osób podpisujących, przy jednoczesnym utrzymywaniu wielu podpisów rozproszonych w różnych portfelach. I chociaż mosty bez zaufania usuwają ryzyko związane z centralizacją, błędy i inne ograniczenia techniczne stanowią ryzykowne sytuacje, jak pokazują exploity Solana Wormhole lub Qubit Finance. Dlatego konieczne jest wdrożenie działań poza łańcuchem, aby chronić platformy cross-chain w jak największym stopniu.

Potrzebna jest współpraca między protokołami. Przestrzeń Web3 charakteryzuje się powiązaną społecznością, więc najlepszym scenariuszem byłoby posiadanie najbystrzejszych umysłów w branży współpracujących, aby uczynić przestrzeń bezpieczniejszym miejscem. Animoca Brands, Binance i inne marki Web3 zebrały 150 milionów dolarów, aby pomóc Sky Mavis zmniejszyć wpływ finansowy włamania na most Ronina. Wspólna praca na rzecz przyszłości wielołańcuchowej może przenieść interoperacyjność na wyższy poziom.

Podobnie koordynacja z platformami analizy łańcucha i scentralizowanymi giełdami (CEX) powinna pomóc w śledzeniu i oznaczaniu skradzionych tokenów. Warunek ten może zniechęcać przestępców w perspektywie średnioterminowej, ponieważ brama do wypłaty kryptowalut na rzecz fiducjarna powinna być kontrolowana przez procedury KYC w ustanowionych CEX. W zeszłym miesiącu, para 20-latków zostały prawnie usankcjonowane po oszukaniu ludzi w przestrzeni NFT. Można prosić o takie samo traktowanie zidentyfikowanych hakerów.

Audyty i bug bounty to kolejny sposób na poprawę kondycji dowolnej platformy Web3, w tym mostów. Certyfikowane organizacje, takie jak Certik, Chainsafe, Blocksec i kilka innych, pomagają zwiększyć bezpieczeństwo interakcji w sieci Web3. Wszystkie aktywne mosty powinny być audytowane przez co najmniej jedną certyfikowaną organizację.

Tymczasem programy bug bounty tworzą synergię między projektem a jego społecznością. Biali hakerzy odgrywają kluczową rolę w identyfikowaniu luk, zanim zrobią to złośliwi napastnicy. Na przykład Sky Mavis ma niedawno uruchomił program bug bounty o wartości 1 miliona dolarów wzmocnić swój ekosystem.

Wnioski

Wzrost liczby rozwiązań L1 i L2 jako holistycznych ekosystemów blockchain, stanowiących wyzwanie dla dappów Ethereum, stworzył potrzebę platform cross-chain do przenoszenia zasobów między sieciami. To jest esencja interoperacyjności, jeden z filarów Web3.

Niemniej jednak obecny scenariusz interoperacyjności opiera się na protokołach międzyłańcuchowych, a nie na podejściu wielołańcuchowym, scenariusz, w którym Vitalik złagodził słowa przestrogi na początku roku. Potrzeba interoperacyjności w przestrzeni jest bardziej niż oczywista. Niemniej jednak potrzebne są bardziej solidne środki bezpieczeństwa w tego typu platformach.

Niestety wyzwanie nie będzie łatwe do pokonania. Zarówno zaufane, jak i niezaufane platformy mają wady w swojej konstrukcji. Te nieodłączne wady łańcucha krzyżowego stały się zauważalne. Ponad 80% z 1.2 miliarda dolarów utraconych w wyniku włamań w 2022 r. przeszło przez eksploatowane mosty.

Ponadto wraz ze wzrostem wartości w branży hakerzy stają się coraz bardziej wyrafinowani. Tradycyjne cyberataki, takie jak socjotechnika i ataki phishingowe, zostały dostosowane do narracji Web3.

Podejście wielołańcuchowe, w którym wszystkie wersje tokenów są natywne dla każdego łańcucha bloków, jest wciąż odległe. Dlatego platformy cross-chain muszą uczyć się na poprzednich wydarzeniach i wzmacniać swoje procesy, aby maksymalnie zmniejszyć liczbę udanych ataków.

Przeczytaj oryginalny post na Wyzywający

- "

- $3

- Milion $ 400

- 000

- 2021

- 2022

- O nas

- Stosownie

- Księgowość

- w poprzek

- działać

- działania

- aktywny

- działalność

- dodatek

- adres

- Algorytmy

- Wszystkie kategorie

- wśród

- ilość

- analityka

- Inne

- podejście

- Zatwierdzać

- na około

- kapitał

- Aktywa

- Swapy atomowe

- Sierpnia

- Lawina

- tło

- stają się

- jest

- Miliard

- binance

- Bitcoin

- BitGo

- blockchain

- blockchains

- BnB

- szczyci się

- granica

- marek

- BRIDGE

- BTC

- Bug

- błędy

- Budowanie

- wbudowany

- możliwości

- Gotówka

- powodowany

- scentralizowane

- Dyplomowani

- łańcuch

- wyzwanie

- wyzwania

- wyzwanie

- Kodowanie

- jak

- społeczność

- Mieszanka

- warunek

- połączony

- umowa

- umowy

- kontrola

- kosmos

- Para

- stworzony

- Tworzenie

- przestępcy

- krytyczny

- Łańcuch krzyżowy

- Crypto

- Przemysł kryptograficzny

- cryptocurrencies

- kryptograficzny

- Aktualny

- krzywa

- Areszt

- cyberataki

- Dapp

- DApps

- Baza danych

- dzień

- DeFi

- Wnętrze

- Mimo

- obmyślać

- różne

- kierować

- dystrybuowane

- z łatwością

- Ekosystem

- Ekosystemy

- umożliwiając

- Inżynieria

- ERC-20

- istota

- ustanowiony

- szacunkowa

- ETH.

- Eter

- ethereum

- wydarzenia

- Wymiana

- Wykorzystać

- Twarz

- Brak

- sprawiedliwy

- gospodarstwo

- Farmy

- Opłaty

- Fiat

- finansować

- budżetowy

- i terminów, a

- wada

- Skazy

- pływ

- znaleziono

- Fundacja

- fundusze

- przyszłość

- GAS

- opłaty za gaz

- miejsce

- Spojrzenie

- Zarządzanie

- siekać

- haker

- hakerzy

- hacki

- Harmonia

- mający

- Zdrowie

- pomoc

- wyższy

- historia

- posiada

- W jaki sposób

- HTTPS

- identyfikacja

- Rezultat

- wdrożenia

- ważny

- Włącznie z

- wzrastający

- przemysł

- przemysłu

- Informacja

- łączenie

- odsetki

- Interoperacyjność

- IT

- samo

- konserwacja

- znany

- KYC

- Procedury KYC

- największym

- firmy

- uruchomiona

- prowadzić

- UCZYĆ SIĘ

- poziom

- LINK

- Płynność

- zamknięty

- Zamki

- producent

- MakerDao

- zarządzane

- March

- środków

- milion

- monitorowanie

- Miesiąc

- jeszcze

- większość

- Najbardziej popularne posty

- ruch

- wielokrotność

- Multisig

- Natura

- Blisko

- niezbędny

- NEO

- sieć

- sieci

- NFL

- NFT

- NFT

- węzły

- numer

- oferta

- Oferty

- Okazja

- Option

- Opcje

- organizacja

- organizacji

- Inne

- własny

- Ludzie

- doskonały

- phishing

- ataki phishingowe

- kawałek

- Platforma

- Platformy

- Grać

- punkt

- Wielokąt

- basen

- Popularny

- PoS

- możliwy

- teraźniejszość

- wygląda tak

- procesów

- Program

- Programy

- projekt

- projektowanie

- Dowód na stopę

- chronić

- protokół

- protokoły

- cele

- Q1

- zmniejszyć

- Republika

- wymagany

- Ryzyko

- ryzyko

- ryzykowny

- RONIN

- skalowaniem

- bezpieczne

- bezpieczeństwo

- poważny

- zestaw

- ustawienie

- Short

- łańcuch boczny

- znaczący

- mądry

- inteligentna umowa

- Inteligentne kontrakty

- śnieg

- So

- Obserwuj Nas

- Inżynieria społeczna

- Tworzenie

- Solana

- Rozwiązania

- ROZWIĄZANIA

- wyrafinowany

- Typ przestrzeni

- Stablecoins

- stojaki

- początek

- skradziony

- udany

- lato

- powstaje

- zespół

- Techniczny

- Ziemia

- Przez

- Związany

- czas

- razem

- żeton

- Żetony

- narzędzia

- handlowiec

- tradycyjny

- transakcja

- transakcje

- przenieść

- Przesyłanie

- leczenie

- wyjątkowy

- USDC

- posługiwać się

- wykorzystać

- wartość

- różnorodny

- Luki w zabezpieczeniach

- Portfel

- Portfele

- wBTC

- Web3

- tydzień

- Podczas

- wycofanie

- w ciągu

- słowa

- Praca

- pracujący

- wartość

- by

- rok

- Wydajność