Oszustwa typu phishing, które próbują nakłonić Cię do wprowadzenia prawdziwego hasła na fałszywej stronie, istnieją od dziesięcioleci.

Jak zwykli czytelnicy Naked Security wiedzą, środki ostrożności, takie jak korzystanie z menedżera haseł i włączenie uwierzytelniania dwuskładnikowego (2FA), mogą pomóc w ochronie przed phishingiem, ponieważ:

- Menedżerowie haseł kojarzą nazwy użytkowników i hasła z określonymi stronami internetowymi. To sprawia, że menedżerom haseł trudno jest omyłkowo zdradzić Cię na fałszywych stronach internetowych, ponieważ nie mogą automatycznie wprowadzić niczego dla Ciebie, jeśli mają do czynienia z witryną, której nigdy wcześniej nie widzieli. Nawet jeśli fałszywa witryna jest idealną kopią oryginału w pikselach, z nazwą serwera, która jest na tyle bliska, że jest prawie nie do odróżnienia dla ludzkiego oka, menedżer haseł nie da się oszukać, ponieważ zazwyczaj szuka adresu URL, całego adresu URL i tylko adres URL.

- Przy włączonym 2FA samo hasło zwykle nie wystarcza do zalogowania. Kody używane przez systemy 2FA zazwyczaj działają tylko raz, niezależnie od tego, czy są wysyłane na Twój telefon SMS-em, generowane przez aplikację mobilną, czy obliczane przez bezpieczny klucz sprzętowy lub brelok, który nosisz oddzielnie od komputera. Znajomość (lub kradzież, kupowanie lub odgadywanie) samego hasła nie wystarczy już cyberprzestępcy, aby fałszywie „udowodnić”, że to on.

Niestety, te środki ostrożności nie mogą całkowicie uodpornić cię na ataki phishingowe, a cyberprzestępcy coraz lepiej radzą sobie z nakłanianiem niewinnych użytkowników do jednoczesnego przekazywania zarówno haseł, jak i kodów 2FA w ramach tego samego ataku…

…w tym momencie oszuści natychmiast próbują użyć kombinacji nazwy użytkownika + hasła + jednorazowego kodu, którą właśnie zdobyli, w nadziei na zalogowanie się wystarczająco szybko, aby dostać się na twoje konto, zanim zdasz sobie sprawę, że dzieje się coś podejrzanego.

Co gorsza, oszuści często dążą do stworzenia czegoś, co lubimy nazywać „miękkim zejściem”, co oznacza, że tworzą wiarygodne wizualne zakończenie swojej ekspedycji phishingowej.

To często sprawia, że wygląda na to, że czynność, którą właśnie „zatwierdziłeś” poprzez wprowadzenie hasła i kodu 2FA (taka jak zakwestionowanie reklamacji lub anulowanie zamówienia) została zakończona poprawnie, a zatem żadne dalsze działania z Twojej strony nie są konieczne.

W ten sposób napastnicy nie tylko dostają się na twoje konto, ale także sprawiają, że nie czujesz się podejrzany i mało prawdopodobne jest sprawdzenie, czy twoje konto naprawdę zostało przejęte.

Krótka, ale kręta droga

Oto otrzymane niedawno oszustwo na Facebooku, które próbuje poprowadzić Cię dokładnie tą ścieżką, z różnymi poziomami wiarygodności na każdym etapie.

Oszuści:

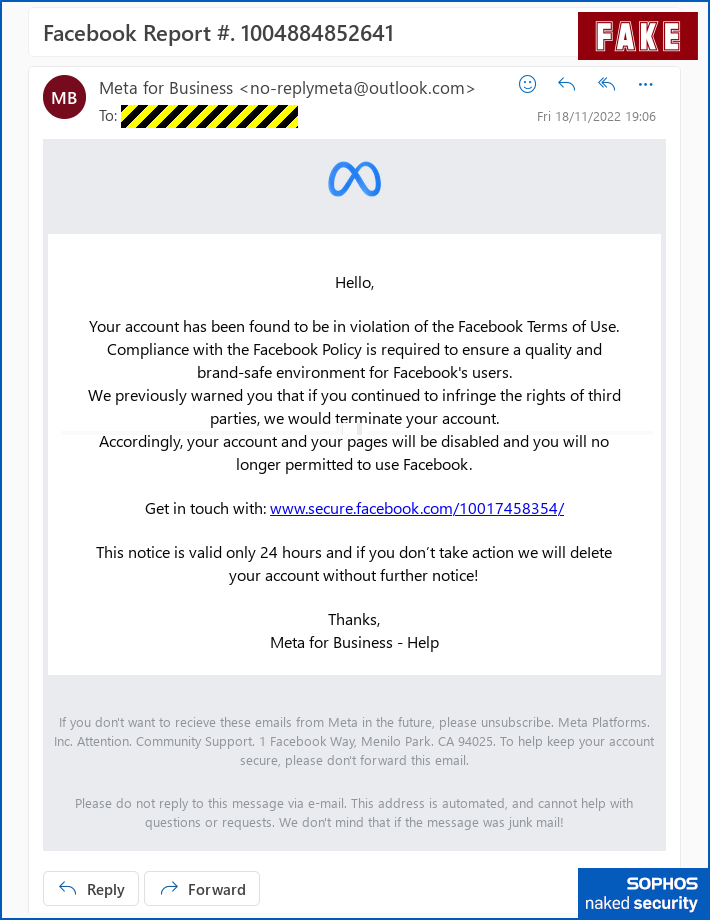

- Udawaj, że Twoja własna strona na Facebooku narusza warunki korzystania z Facebooka. Oszuści ostrzegają, że może to spowodować zamknięcie konta. Jak wiecie, zamieszanie, które obecnie wybucha na Twitterze i wokół niego, sprawiło, że kwestie takie jak weryfikacja konta, zawieszenie i przywrócenie konta stały się głośnymi kontrowersjami. W rezultacie użytkownicy mediów społecznościowych są, co zrozumiałe, zaniepokojeni ogólną ochroną swoich kont, niezależnie od tego, czy są szczególnie zaniepokojeni Twitterem, czy nie:

Niechciane „ostrzeżenie” e-mailowe, od którego wszystko się zaczyna. - Zwabić cię do prawdziwej strony z

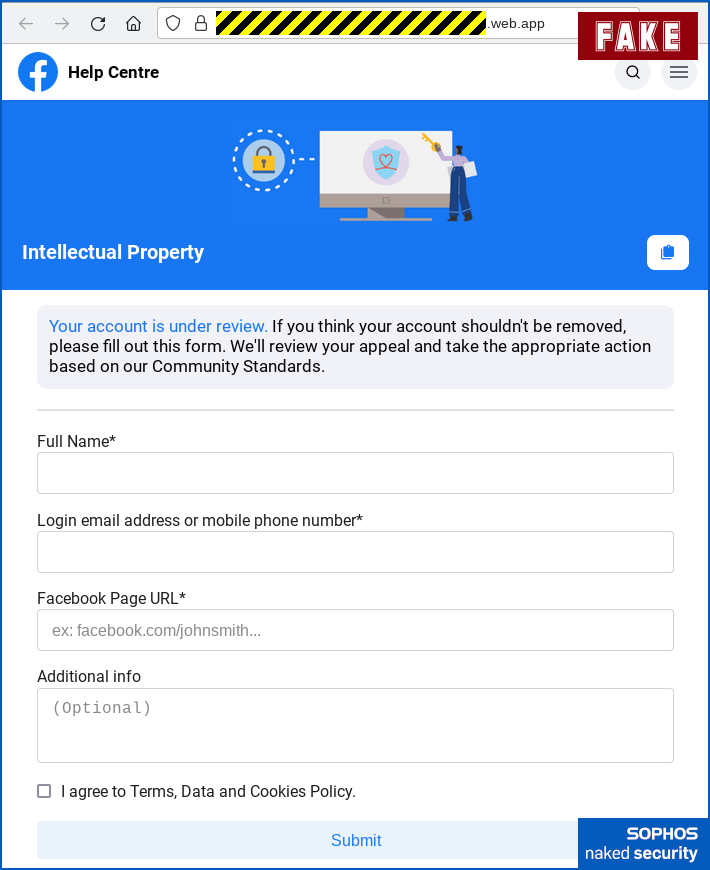

facebook.comURL. Konto jest fałszywe, utworzone w całości na potrzeby tej konkretnej kampanii oszustwa, ale link, który pojawia się w otrzymanej wiadomości e-mail, rzeczywiście prowadzi dofacebook.com, co zmniejsza prawdopodobieństwo wzbudzenia podejrzeń ze strony Ciebie lub Twojego filtra spamu. Oszuści zatytułowali swoją stronę Własność intelektualna (skargi dotyczące praw autorskich są obecnie bardzo powszechne) i wykorzystali oficjalne logo Meta, firmy macierzystej Facebooka, aby dodać odrobinę legitymacji:

Oszukańcza strona konta użytkownika z oficjalnie wyglądającą nazwą i ikoną. - Podaj adres URL, aby skontaktować się z Facebookiem w celu odwołania się od anulowania. Powyższy adres URL nie kończy się na

facebook.com, ale zaczyna się od tekstu, który sprawia, że wygląda jak spersonalizowany link do formularzafacebook-help-nnnnnn, gdzie oszuści twierdzą, że cyfrynnnnnnsą unikalnym identyfikatorem, który określa Twój konkretny przypadek:

Witryna wyłudzająca informacje udaje „spersonalizowaną” stronę dotyczącą Twojej skargi. - Zbieraj w dużej mierze niewinnie brzmiące dane o swojej obecności na Facebooku. Jest nawet opcjonalne pole dla dodatkowe informacje gdzie jesteś zaproszony do argumentowania swojej sprawy. (Patrz obrazek powyżej).

Teraz „udowodnij” sobie

W tym momencie musisz przedstawić dowód, że rzeczywiście jesteś właścicielem konta, więc oszuści każą ci:

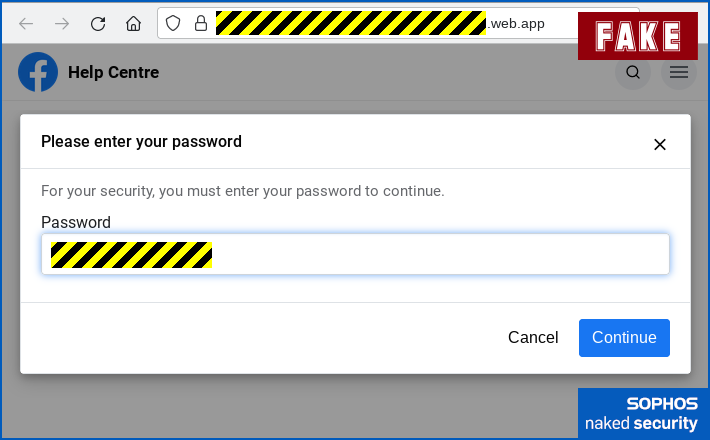

- Uwierzytelnij za pomocą swojego hasła. Witryna, na której jesteś, zawiera tekst

facebook-help-nnnnnnnw pasku adresu; używa HTTPS (bezpieczny HTTP, tzn. wyświetlana jest kłódka); a branding sprawia, że wygląda podobnie do własnych stron Facebooka:

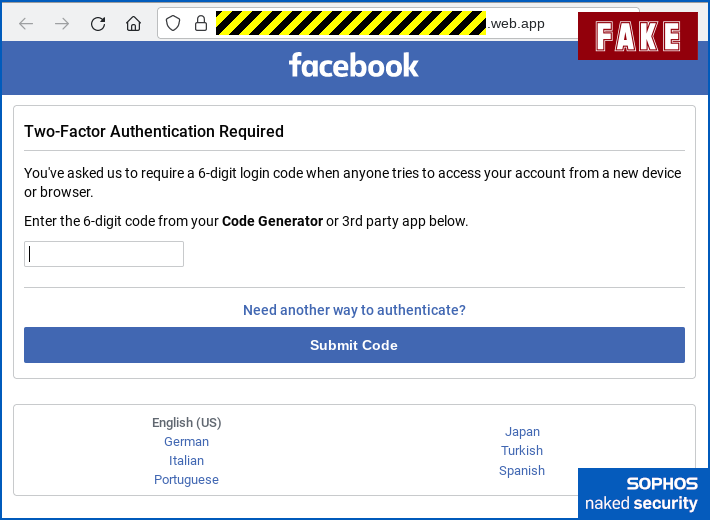

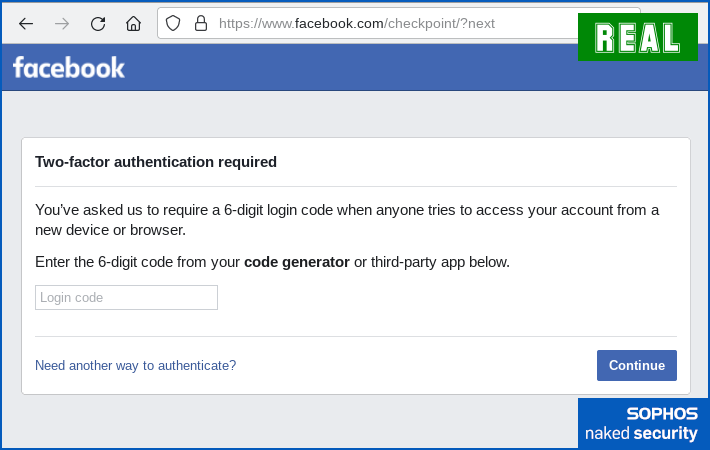

Oszuści proszą Cię o „udowodnienie” swojego identyfikatora za pomocą hasła. - Podaj kod 2FA, aby przejść do hasła. Okno dialogowe tutaj jest bardzo podobne do tego używanego przez sam Facebook, ze sformułowaniami skopiowanymi bezpośrednio z własnego interfejsu użytkownika Facebooka. Tutaj możesz zobaczyć fałszywe okno dialogowe (na górze) i prawdziwe, które wyświetliłby sam Facebook (na dole):

Następnie proszą o kod 2FA, tak jak zrobiłby to Facebook.

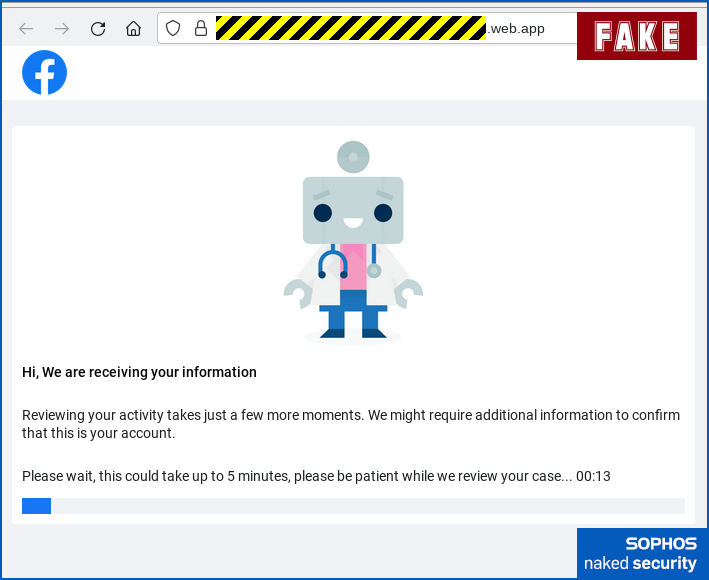

Prawdziwe okno dialogowe 2FA używane przez sam Facebook. - Poczekaj do pięciu minut w nadziei, że „blokada konta” zostanie usunięta automatycznie. Oszuści grają tutaj w obie strony, zapraszając cię do pozostawienia się w spokoju, aby nie zakłócać ewentualnego natychmiastowego rozwiązania, i sugerują, abyś był pod ręką na wypadek, gdyby wymagane były dodatkowe informacje:

Jak widać, prawdopodobnym rezultatem dla każdego, kto został wciągnięty w to oszustwo, jest to, że dadzą oszustom pełne pięciominutowe okno, podczas którego atakujący mogą spróbować zalogować się na swoje konto i przejąć je.

JavaScript używany przez przestępców na ich stronie z pułapkami wydaje się nawet zawierać wiadomość, która może zostać uruchomiona, jeśli hasło ofiary działa poprawnie, ale dostarczony przez nich kod 2FA nie:

Wprowadzony kod logowania nie pasuje do kodu przesłanego na Twój telefon. Sprawdź numer i spróbuj ponownie.

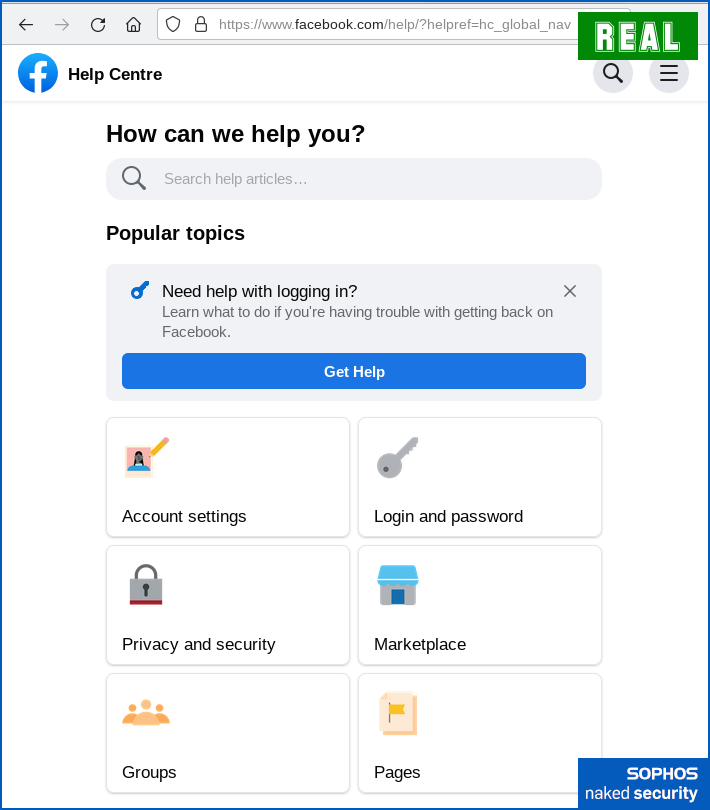

Zakończenie oszustwa jest prawdopodobnie najmniej przekonującą częścią, niemniej jednak służy do automatycznego przeniesienia cię z oszukańczej witryny i wylądowania z powrotem w miejscu całkowicie autentycznym, a mianowicie na oficjalnej stronie Facebooka Centrum pomocy:

Co robić?

Nawet jeśli nie jesteś szczególnie poważnym użytkownikiem mediów społecznościowych i nawet jeśli działasz pod pseudonimem, który w oczywisty i publiczny sposób nie łączy się z Twoją prawdziwą tożsamością, Twoje konta online są cenne dla cyberprzestępców z trzech głównych powodów:

- Pełny dostęp do twoich kont w mediach społecznościowych może dać oszustom dostęp do prywatnych aspektów twojego profilu. Niezależnie od tego, czy sprzedają te informacje w ciemnej sieci, czy też sami je wykorzystują, ich ujawnienie może zwiększyć ryzyko kradzieży tożsamości.

- Możliwość publikowania za pośrednictwem twoich kont pozwala oszustom rozpowszechniać dezinformacje i fałszywe wiadomości pod twoim dobrym imieniem. Możesz zostać wyrzucony z platformy, zablokowany z konta lub w publicznych kłopotach, chyba że i dopóki nie będziesz w stanie wykazać, że twoje konto zostało włamane.

- Dostęp do wybranych przez Ciebie kontaktów oznacza, że oszuści mogą agresywnie atakować Twoich znajomych i rodzinę. Twoje własne kontakty nie tylko znacznie częściej widzą wiadomości pochodzące z Twojego konta, ale także bardziej prawdopodobne jest, że przyjrzą się im poważnie.

Mówiąc najprościej, wpuszczając cyberprzestępców na swoje konto w mediach społecznościowych, ostatecznie narażasz nie tylko siebie, ale także swoich przyjaciół i rodzinę, a nawet wszystkich innych użytkowników platformy.

Co robić?

Oto trzy szybkie wskazówki:

- WSKAZÓWKA 1. Prowadź rejestr oficjalnych stron „odblokuj swoje konto” i „jak radzić sobie z wyzwaniami związanymi z własnością intelektualną” w sieciach społecznościowych, z których korzystasz. W ten sposób nigdy nie będziesz musiał polegać na linkach wysyłanych pocztą e-mail, aby znaleźć drogę do nich w przyszłości. Typowe sztuczki stosowane przez osoby atakujące obejmują wymyślone naruszenia praw autorskich; wymyślonych naruszeń Regulaminu (jak w tym przypadku); fałszywe twierdzenia o fałszywych loginach, które musisz przejrzeć; i inne fałszywe „problemy” z Twoim kontem. Oszuści często wywierają presję czasu, jak w przypadku 24-godzinnego limitu podanego w tym oszustwie, jako dodatkową zachętę do zaoszczędzenia czasu poprzez zwykłe kliknięcie.

- WSKAZÓWKA 2. Nie daj się zwieść faktowi, że linki „kliknij, aby się skontaktować” są hostowane na legalnych stronach. W tym oszustwie początkowa strona kontaktowa jest hostowana przez Facebook, ale jest to fałszywe konto, a strony phishingowe są hostowane wraz z ważnym certyfikatem HTTPS za pośrednictwem Google, ale wyświetlana treść jest fałszywa. W dzisiejszych czasach firma hostująca treści rzadko jest tą samą osobą, która je tworzy i publikuje.

- WSKAZÓWKA 3. W razie wątpliwości nie zdradzaj. Nigdy nie czuj presji, aby podejmować ryzyko w celu szybkiego sfinalizowania transakcji, ponieważ boisz się wyniku, jeśli poświęcisz na to czas Zatrzymaj się, do myśleć, a dopiero potem do connect. Jeśli nie jesteś pewien, poproś o radę kogoś, kogo znasz i komu ufasz w prawdziwym życiu, abyś nie zaufał nadawcy wiadomości, której nie jesteś pewien, czy możesz zaufać. (I patrz WSKAZÓWKA 1 powyżej).

Pamiętaj, że w ten weekend zbliża się Czarny Piątek i Cybernetyczny Poniedziałek, prawdopodobnie będziesz otrzymywać wiele prawdziwych ofert, mnóstwo oszukańczych i wiele ostrzeżeń w dobrych intencjach, jak poprawić swoje cyberbezpieczeństwo specjalnie na tę porę roku…

…ale proszę pamiętać, że cyberbezpieczeństwo należy traktować poważnie przez cały rok: zacznij wczoraj, zrób to dzisiaj i kontynuuj jutro!

- blockchain

- pomysłowość

- portfele kryptowalutowe

- krypto-wymiana

- bezpieczeństwo cybernetyczne

- cyberprzestępcy

- Bezpieczeństwo cybernetyczne

- Departament Bezpieczeństwa Wewnętrznego

- cyfrowe portfele

- zapora

- Kaspersky

- lokaut

- malware

- Mcafee

- Nagie bezpieczeństwo

- NexBLOC

- phishing

- plato

- Platon Ai

- Analiza danych Platona

- Gra Platona

- PlatoDane

- platogaming

- prywatność

- oszustwo

- VPN

- zabezpieczenia stron internetowych

- zefirnet

![S3 Odc.118: Odgadnij hasło? Nie ma takiej potrzeby, jeśli został już skradziony! [Dźwięk + Tekst] S3 Odc.118: Odgadnij hasło? Nie ma takiej potrzeby, jeśli został już skradziony! [Dźwięk + Tekst]](https://platoblockchain.com/wp-content/uploads/2023/01/s3-ep118-guess-your-password-no-need-if-its-stolen-already-audio-text-360x188.png)

![S3, odc. 114: Zapobieganie cyberzagrożeniom — powstrzymaj je, zanim one powstrzymają Ciebie! [Dźwięk + tekst] S3 Odc.114: Zapobieganie cyberzagrożeniom – zatrzymaj je, zanim one zatrzymają Ciebie! [Dźwięk + tekst] Inteligencja danych PlatoBlockchain. Wyszukiwanie pionowe. AI.](https://platoblockchain.com/wp-content/uploads/2022/12/ns-1200-generic-featured-image-blue-digits-360x188.png)