Czy Twój komputer został zhakowany? Cokolwiek się stanie, nie panikuj. Zapoznaj się z dziesięcioma oznakami zhakowania komputera i przydatnymi wskazówkami, jak to naprawić.

Globalni cyberprzestępcy zarobić biliony dolarów każdego roku. Wiele z ich sukcesu pochodzi z wykorzystywania popełnianych przez nas błędów — poprzez klikanie linków phishingowych, zapominanie o aktualizacji krytycznego oprogramowania i niestosowanie uwierzytelniania wieloskładnikowego (MSZ). Dostępnych jest dla nich wiele wektorów ataków, nieskończona ilość skradzionych danych tożsamości do wykorzystania oraz niezliczone witryny cyberprzestępcze, na których można handlować skradzionymi danymi, narzędziami i usługami cyberprzestępczymi.

Im szybciej dowiesz się o kompromisie, tym lepiej. Im dłużej to trwa, tym więcej szkód mogą wyrządzić źli ludzie i tym droższy może być opad. Tak więc wejście na przód z kilkoma proaktywnymi kontrolami ma sens. Ponad 847,000 XNUMX firm i konsumentów zgłosiło cyberprzestępczość do FBI w zeszłym roku, a incydenty kosztowały prawie 7 miliardów dolarów. Nie czekaj z podjęciem działań, aż będzie za późno.

Dziesięć oznak, że Twój komputer mógł zostać zhakowany

Hakerzy zwykle nie transmitują swoich ataków. Ukrywanie się to podstawa gry, ponieważ im dłużej ofiara jest trzymana w ciemności, tym dłużej napastnicy muszą zarabiać na dostępie do sieci i kontach online.

Miej oko na te charakterystyczne znaki, aby wcześnie zauważyć, jeśli nieświadomie stałeś się ofiarą cyberprzestępczości:

- Otrzymujesz wiadomość o ransomware

Zacznijmy od najbardziej oczywistego. Jeśli uruchamiasz komputer tylko po to, aby znaleźć wiadomość z żądaniem okupu, a nie zwykły ekran startowy, jest bardzo duża szansa, że zostałeś ofiara oprogramowania ransomware. Zwykle daje krótki czas na zapłatę, wraz z instrukcjami, jak zapłacić w walucie cyfrowej. Zła wiadomość jest taka, że nawet jeśli będziesz ich przestrzegać co do joty, jest szansa jedna na trzy nie odzyskasz dostępu do tych zaszyfrowanych plików.

- Wolno działający komputer

Gdy złośliwe oprogramowanie — w tym trojany, robaki i kopacze kryptowalut — są instalowane na komputerze, często spowalniają one komputer. Dotyczy to zwłaszcza ataków typu cryptojacking, które wykorzystują nadmierną moc obliczeniową i energię do wydobywania cyfrowej waluty. Wolno działające maszyny mogą być wynikiem niezłośliwych czynników, takich jak słaba higiena komputera, ale najlepiej sprawdzić, czy dzieje się coś niestosownego.

- Kamera internetowa sama się włącza

Niektóre programy szpiegujące instalowane przez hakerów są przeznaczone nie tylko do przechwytywania danych z komputera, ale także do potajemnego włącz kamerę internetową i mikrofon. Może to umożliwić cyberprzestępcom nagrywanie i kradzież filmów wideo przedstawiających Ciebie i Twoją rodzinę, potencjalnie do wykorzystania w próbach szantażu. Obserwuj lampkę kamery internetowej, aby sprawdzić, czy działa niezależnie. Co więcej, wyłącz go całkowicie, przyklejając do niego plaster.

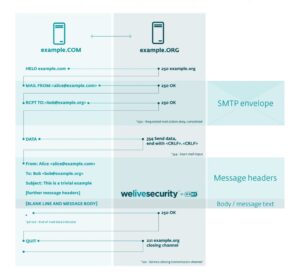

- Twoi znajomi otrzymują niechciane wiadomości z Twoich kont

Innym pewnym wskaźnikiem, że Twój komputer został naruszony, jest to, że znajomi i kontakty zaczną narzekać na spam pochodzący z kont e-mail lub mediów społecznościowych. A klasyczna taktyka phishingu jest porwanie kont ofiar, a następnie wykorzystanie ich do spamowania lub phishingu wszystkich ich znajomych. Jest to zagrożenie, które można łatwo złagodzić, zapewniając ochronę wszystkich kont przez MFA.

- Na ekranie jest znacznie więcej wyskakujących reklam

Oprogramowanie reklamowe zazwyczaj zarabia pieniądze napastnika, narażając ofiary na nadmierne ilości reklam. Więc jeśli twój komputer jest zalewany wyskakującymi reklamami, jest to dobry wskaźnik, że gdzieś może być zainstalowany jakiś złośliwy kod lub potencjalnie niechciane oprogramowanie.

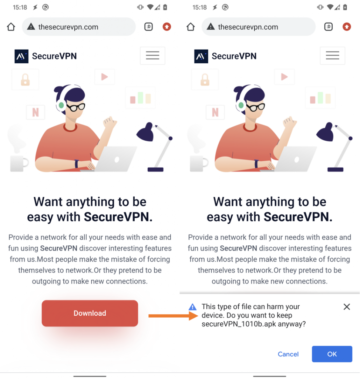

- W przeglądarce pojawiają się nowe paski narzędzi

Złośliwe oprogramowanie może również instalować w przeglądarce dodatkowe paski narzędzi. Jeśli zauważysz coś, czego nie rozpoznajesz lub nie pamiętasz pobierania, może to oznaczać, że Twój komputer został zhakowany. Może być konieczne przywrócenie komputera do ustawień fabrycznych w celu ich usunięcia, jeśli napotkasz atak złośliwego oprogramowania przez grupę APT. Proste PUA mogą nie wymagać tak drastycznego podejścia. W takim przypadku może wystarczyć usunięcie aplikacji i paska narzędzi.

- Zaczną pojawiać się losowe ikony

Gdy złośliwe oprogramowanie jest instalowane na zaatakowanym komputerze, często pojawiają się nowe ikony na pulpicie. Można je łatwo zauważyć, o ile sam pulpit jest starannie ułożony w niewielką liczbę plików, folderów i programów. Rozważ trochę posprzątania, aby lepiej śledzić ikony na komputerze.

- Hasła/loginy przestają działać

Jeśli hakerom udało się złamać Twój komputer, mogli przejąć różne konta internetowe, takie jak poczta e-mail, i zmienić hasła, aby Cię zablokować. Radzenie sobie z konsekwencjami tego może być jedną z najbardziej stresujących części każdego cyberataku. Będzie to wymagało sporej ilości wymiany informacji z różnymi dostawcami internetowymi, których konta klientów, partnerów lub pracowników zostały przejęte.

- Dane i loginy krążą w ciemnej sieci

Jeśli kiedykolwiek otrzymasz powiadomienie o naruszeniu danych od firmy, z którą prowadzisz interesy, zawsze traktuj to poważnie i niezależnie próbuj je zweryfikować. Strony takie jak HaveIBeenPwned? dostarczać osobom trzecim potwierdzenia wszelkich naruszeń. Narzędzia do monitorowania ciemnej sieci mogą również wyszukiwać Twoje dane na cyberprzestępczości i innych forach, aby zapewnić bardziej proaktywny sposób uzyskiwania informacji. Jeśli działasz szybko, zmieniając hasła i/lub zamrażając karty kredytowe, możesz zmniejszyć ryzyko, zanim złoczyńcy zdołają zarobić na ataku.

- Otrzymujesz ostrzeżenie od swojego oprogramowania zabezpieczającego

Ostrzeżenia przed narzędziami chroniącymi przed złośliwym oprogramowaniem również należy traktować poważnie, chociaż fałszywe wyskakujące okienka z oprogramowaniem zabezpieczającym komputer są stałym zagrożeniem. Sprawdź, czy wiadomość pochodzi od wiarygodnego dostawcy oprogramowania zabezpieczającego komputer, a następnie postępuj zgodnie z instrukcjami, aby spróbować znaleźć i usunąć złośliwe pliki na komputerze. Nie zakładaj, że ostrzeżenie oznacza, że narzędzie zabezpieczające automatycznie usunie komputer z tego konkretnego zagrożenia.

Co dzieje się dalej?

Cokolwiek się stanie, nie panikuj. Jeśli Twój komputer został naruszony, uruchom narzędzie antywirusowe renomowanej firmy, aby spróbować znaleźć i usunąć z niego wszelki złośliwy kod. Następnie rozważ:

- Resetowanie wszystkich haseł do wszystkich kont dostępnych z tego komputera

- Pobieranie aplikacji MFA w celu ograniczenia dalszego ryzyka włamania do konta

- Inwestowanie w narzędzie do monitorowania dark webu, aby sprawdzić, jakie dane zostały skradzione/ujawnione

- Zamrożenie kredytu, aby hakerzy/oszuści nie mogli uzyskać nowych linii kredytowych w Twoim imieniu

- Monitorowanie wszystkich kont pod kątem podejrzanej aktywności, zwłaszcza kont bankowych

Jeśli nie masz pewności, że komputer został w pełni wyczyszczony, rozważ zresetowanie hasła z innego urządzenia. Skontaktuj się z dostawcą oprogramowania zabezpieczającego lub bankiem, aby uzyskać dalsze porady.

- blockchain

- pomysłowość

- portfele kryptowalutowe

- krypto-wymiana

- bezpieczeństwo cybernetyczne

- cyberprzestępcy

- Bezpieczeństwo cybernetyczne

- Departament Bezpieczeństwa Wewnętrznego

- cyfrowe portfele

- zapora

- How To

- Kaspersky

- malware

- Mcafee

- NexBLOC

- plato

- Platon Ai

- Analiza danych Platona

- Gra Platona

- PlatoDane

- platogaming

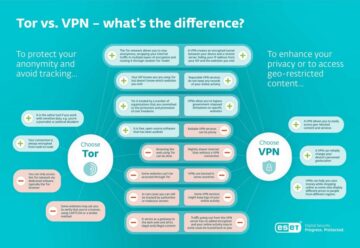

- VPN

- Żyjemy w bezpieczeństwie

- zabezpieczenia stron internetowych

- zefirnet