Czas czytania: 5 minuty

Czas czytania: 5 minuty

Wyścig zbrojeń między cyberprzestępcami a cyberprzestępcami narasta w ogromnym tempie. Autorzy złośliwego oprogramowania natychmiast reagują na każde wykryte i zneutralizowane złośliwe oprogramowanie za pomocą nowych, bardziej wyrafinowanych próbek, aby ominąć najnowsze produkty chroniące przed złośliwym oprogramowaniem. GandCrab jest znakomitym przedstawicielem takiego złośliwego oprogramowania nowej generacji.

Po raz pierwszy odkryte w styczniu 2018 roku, to wyrafinowane, przebiegłe i ciągle zmieniające się oprogramowanie ransomware ma już cztery różniące się od siebie wersje. Cyberprzestępcy stale dodawali nowe funkcje w celu trudniejszego szyfrowania i uniknięcia wykrycia. Ostatnia próbka, którą odkryli analitycy złośliwego oprogramowania Comodo, ma coś zupełnie nowego: wykorzystuje Tiny Encryption Algorithm (TEA), aby uniknąć wykrycia.

Analiza GandCrab jest przydatna nie jako eksploracja konkretnego nowego malware, niektórzy badacze nazywali go „nowym królem oprogramowania ransomware”. To wyraźny przykład tego, jak nowoczesne złośliwe oprogramowanie dostosowuje się do nowego środowiska cyberbezpieczeństwa. Przejdźmy więc głębiej do ewolucji GandCrab.

Historia

GandCrab v1

Pierwsza wersja GandCrab, odkryta w styczniu 2018 roku, zaszyfrowała pliki użytkowników unikalnym kluczem i wymusiła okup w kryptowalutach DASH. Wersja była dystrybuowana za pośrednictwem zestawów exploitów, takich jak RIG EK i GrandSoft EK. Ransomware skopiował się do„% Appdata% Microsoft” folder i wstrzyknięty do procesu systemowego nslookup.exe.

To nawiązało początkowe połączenie z pv4bot.whatismyipaddress.com aby znaleźć publiczny adres IP zainfekowanej maszyny, a następnie uruchom nslookup proces łączenia się z siecią gandcrab.bit a.dnspod.com używając ".kawałek" domena najwyższego poziomu.

Ta wersja szybko rozprzestrzeniła się w cyberprzestrzeni, ale jej triumf został zatrzymany pod koniec lutego: stworzono deszyfrator i umieszczono go w Internecie, umożliwiając ofiarom odszyfrowanie plików bez płacenia okupu sprawcom.

GandCrab v2

Cyberprzestępcy nie pozostawali długo z odpowiedzią: w ciągu tygodnia GandCrab w wersji 2 trafił do użytkowników. Miał nowy algorytm szyfrowania, dzięki czemu deszyfrator był bezużyteczny. Zaszyfrowane pliki miały rozszerzenie .CRAB, a zakodowane domeny zostały zmienione na ransomware.bit i zonealarm.bit. Ta wersja została rozpowszechniona za pośrednictwem wiadomości spamowych w marcu.

GandCrab v3

W kwietniu pojawiła się następna wersja z nową możliwością zmiany tapety pulpitu ofiary na żądanie okupu. Ciągłe przełączanie się między pulpitem a banerem okupu miało zdecydowanie na celu wywarcie większej presji psychologicznej na ofiary. Kolejną nową funkcją był klucz rejestru RunOnce autorun:

HKLMSOFTWAREMicrosoftWindowsCurrentVersionRunOncewhtsxydcvmtC: Documents and SettingsAdministratorApplication DataMicrosoftyrtbsc.exe

GandCrab v4

Wreszcie, w lipcu pojawiła się nowa, czwarta wersja Gandcrab v4, zawierająca szereg istotnych aktualizacji, w tym nowy algorytm szyfrowania. Jak odkrył analityk Comodo, szkodliwe oprogramowanie wykorzystuje teraz Tiny Encryption Algorithm (TEA), aby uniknąć wykrycia - jeden z najszybszych i wydajnych algorytmów kryptograficznych opracowanych przez Davida Wheelera i Rogera Needhama na bazie szyfrowania symetrycznego.

Ponadto wszystkie zaszyfrowane pliki mają teraz rozszerzenie .KRAB zamiast CRAB.

Ponadto cyberprzestępcy zmienili sposób rozpowszechniania oprogramowania ransomware. Teraz rozprzestrzenia się za pośrednictwem fałszywych witryn do łamania oprogramowania. Gdy użytkownik pobierze i uruchomi takie „wypychające” crack, ransomware spada na komputer.

Oto przykład takiego fałszywego cracka oprogramowania. Crack_Merging_Image_to_PDF.exew rzeczywistości jest to GandCrab v4.

Zobaczmy szczegółowo, co się stanie, jeśli użytkownik uruchomi ten plik.

Pod maską

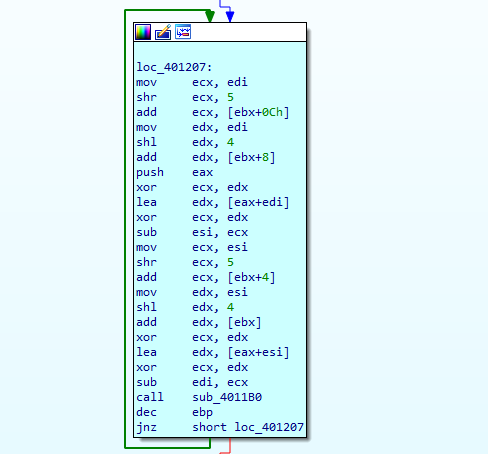

Jak wspomniano powyżej, GandCrab ransomware wykorzystuje silny i szybki algorytm szyfrowania TEA, aby uniknąć wykrycia. Funkcja rutynowa deszyfrowania pobiera zwykły plik GandCrab.

Po zakończeniu deszyfrowania oryginalny plik GandCrab v4 zostaje upuszczony i uruchomiony, rozpoczynając zabijający nalot.

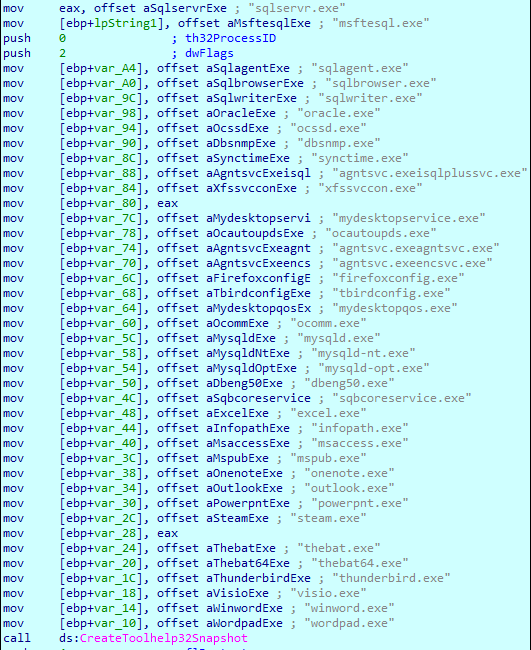

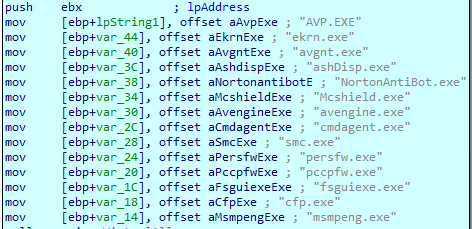

Po pierwsze, ransomware sprawdza listę następujących procesów za pomocą CreateToolhelp32Snapshot API i kończy każdy z nich działający:

Następnie oprogramowanie ransomware sprawdza układ klawiatury. Jeśli okaże się, że jest rosyjski, GandCrab natychmiast przerywa wykonanie.

Proces generowania adresu URL

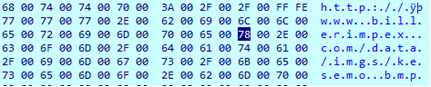

Co ważne, GandCrab używa określonego algorytmu losowego do generowania adresu URL dla każdego hosta. Ten algorytm jest oparty na następującym wzorcu:

http://{host}/{value1}/{value2}/{filename}.{extension}

Złośliwe oprogramowanie konsekwentnie tworzy wszystkie elementy wzorca, czego wynikiem jest unikalny adres URL.

Możesz zobaczyć adres URL utworzony przez złośliwe oprogramowanie w prawej kolumnie.

Zbieranie informacji

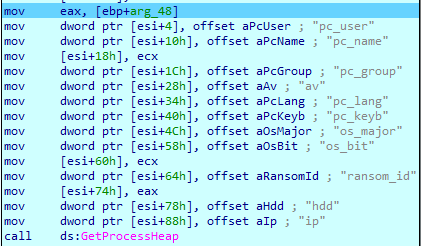

GandCrab zbiera następujące informacje z zainfekowanej maszyny:

Następnie sprawdza, czy plik antywirusowe bieganie…

… I zbiera informacje o systemie. Następnie szyfruje wszystkie zebrane informacje za pomocą XOR i wysyła je do serwera Command-and-Control. Co ważne, używa do szyfrowania ciągu klucza „jopochlen”, który jest nieprzyzwoitym językiem w języku rosyjskim. To kolejny wyraźny znak rosyjskiego pochodzenia złośliwego oprogramowania.

Generowanie klucza

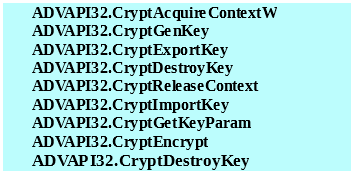

Ransomware generuje klucze prywatne i publiczne przy użyciu dostawcy usług kryptograficznych firmy Microsoft i następujących interfejsów API:

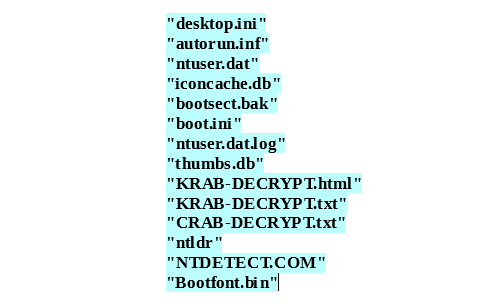

Przed rozpoczęciem procesu szyfrowania złośliwe oprogramowanie sprawdza, czy niektóre pliki…

… I foldery, aby je pominąć podczas szyfrowania:

Te pliki i foldery są niezbędne do prawidłowego działania ransomware. Następnie GandCrab zaczyna szyfrować pliki ofiary.

Okup

Okup

Po zakończeniu szyfrowania GandCrab otwiera plik KRAB-DECRYPT.txt, który jest żądaniem okupu:

Jeśli ofiara zastosuje się do instrukcji sprawców i przejdzie na ich stronę TOR, znajdzie baner okupu wraz z licznikiem:

Strona płatności zawiera szczegółowe instrukcje dotyczące zapłaty okupu.

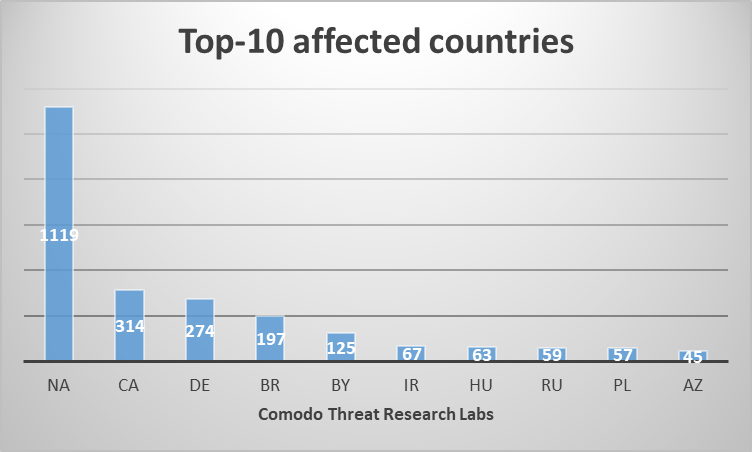

Zespół badawczy Comodo ds. Cyberbezpieczeństwa prześledził adresy IP komunikacji GandCrab. Poniżej znajduje się dziesięć krajów z pierwszej listy adresów IP.

GandCrab trafił do użytkowników na całym świecie. Oto lista dziesięciu krajów, na które najczęściej wpływa to złośliwe oprogramowanie.

„To odkrycie naszych analityków jasno pokazuje, że złośliwe oprogramowanie szybko się zmienia i ewoluuje pod względem szybkości adaptacji do środków zaradczych stosowanych przez dostawców cyberbezpieczeństwa” - komentuje Fatih Orhan, szef Comodo Threat Research Labs. „Oczywiście znajdujemy się u progu czasu, w którym wszystkie procesy w dziedzinie cyberbezpieczeństwa ulegają intensywnej katalizie. Szkodliwe oprogramowanie szybko rośnie nie tylko pod względem ilości, ale także możliwości natychmiastowego naśladowania. W Raport o zagrożeniach za pierwszy kwartał 2018 r. Dotyczący cyberbezpieczeństwa firmy Comodo, przewidzieliśmy, że zmniejszenie rozmiaru oprogramowania ransomware było po prostu przeniesieniem sił, a w najbliższej przyszłości będziemy musieli stawić czoła zaktualizowanym i bardziej skomplikowanym próbkom. Pojawienie się GandCrab wyraźnie potwierdza i demonstruje ten trend. W związku z tym rynek cyberbezpieczeństwa powinien być gotowy na nadchodzące fale ataków z wykorzystaniem zupełnie nowych typów oprogramowania ransomware ”.

Żyj bezpiecznie z Comodo!

Powiązane zasoby:

ROZPOCZNIJ DARMOWY OKRES PRÓBNY ODBIERZ SWOJĄ NATYCHMIASTOWĄ KARTĘ BEZPIECZEŃSTWA ZA DARMO

- Dystrybucja treści i PR oparta na SEO. Uzyskaj wzmocnienie już dziś.

- Platoblockchain. Web3 Inteligencja Metaverse. Wzmocniona wiedza. Dostęp tutaj.

- Źródło: https://blog.comodo.com/comodo-news/gandcrab-the-new-version-of-ransomware/

- 2018

- a

- zdolność

- O nas

- powyżej

- w dodatku

- dodatek

- Po

- algorytm

- Algorytmy

- Wszystkie kategorie

- już

- analityk

- analitycy

- i

- Inne

- odpowiedź

- antywirusowe

- api

- Pszczoła

- kwiecień

- Ataki

- Autorzy

- unikając

- transparent

- baza

- na podstawie

- poniżej

- pomiędzy

- Bit

- Blog

- nazywa

- zmiana

- Zmiany

- wymiana pieniędzy

- ZOBACZ

- Wykrywanie urządzeń szpiegujących

- jasny

- wyraźnie

- Kolumna

- jak

- komentarze

- Komunikacja

- kompletny

- skomplikowane

- komputer

- Skontaktuj się

- połączenie

- stały

- stale

- treść

- Przeciwdziałać

- kraje

- pęknięcie

- stworzony

- tworzy

- kryptograficzny

- cyberprzestępcy

- Bezpieczeństwo cybernetyczne

- cyberprzestrzeni

- myślnik

- David

- Odszyfruj

- głębiej

- Zdecydowanie

- wykazać

- stacjonarny

- szczegółowe

- detale

- wykryte

- Wykrywanie

- rozwinięty

- ZROBIŁ

- odkryty

- dystrybuowane

- dokumenty

- domena

- domeny

- pliki do pobrania

- Krople

- podczas

- każdy

- krawędź

- wydajny

- Elementy

- e-maile

- szyfrowane

- szyfrowanie

- ogromny

- Środowisko

- wydarzenie

- wszyscy

- ewolucja

- przykład

- egzekucja

- Wykorzystać

- eksploracja

- rozbudowa

- Twarz

- imitacja

- FAST

- najszybszy

- Cecha

- Korzyści

- pole

- filet

- Akta

- Znajdź

- znalezieniu

- i terminów, a

- następujący

- następujący sposób

- Siły

- Czwarty

- Darmowy

- Najświeższe

- od

- funkcjonować

- przyszłość

- zebranie

- Generować

- generuje

- generujący

- generacja

- otrzymać

- Go

- Goes

- dobry

- Rozwój

- zdarzyć

- głowa

- tutaj

- Dobranie (Hit)

- Odsłon

- gospodarz

- W jaki sposób

- How To

- HTTPS

- natychmiast

- in

- Włącznie z

- wzrastający

- Informacja

- początkowy

- natychmiastowy

- zamiast

- instrukcje

- IP

- IT

- samo

- styczeń

- lipiec

- Klawisz

- Klawisze

- król

- Labs

- język

- Nazwisko

- układ

- najmu

- Lista

- ładowarka

- długo

- maszyna

- zrobiony

- Dokonywanie

- malware

- March

- rynek

- Maksymalna szerokość

- wzmiankowany

- Microsoft

- Nowoczesne technologie

- jeszcze

- niezbędny

- sieć

- Nowości

- Nowe funkcje

- Następny

- ONE

- Online

- otwiera

- oryginalny

- Inne

- szczególny

- Wzór

- Zapłacić

- zwracając

- płatność

- PHP

- Równina

- plato

- Analiza danych Platona

- PlatoDane

- Przewiduje

- nacisk

- prywatny

- wygląda tak

- procesów

- Produkty

- prawidłowo

- dostawca

- publiczny

- klucze publiczne

- ilość

- Kwartał

- szybko

- Wyścig

- przypadkowy

- Okup

- ransomware

- React

- gotowy

- Rzeczywistość

- rejestr

- przedstawiciel

- Badania naukowe

- Badacze

- Zasoby

- wynikły

- Pozbyć się

- takielunek

- run

- bieganie

- Rosyjski

- Rosjanie

- karta z punktami

- bezpieczne

- bezpieczeństwo

- powinien

- znak

- znaczący

- znacznie

- witryna internetowa

- Witryny

- So

- Tworzenie

- kilka

- coś

- wyrafinowany

- spam

- specyficzny

- prędkość

- rozpiętość

- Startowy

- rozpocznie

- pobyt

- zatrzymany

- silny

- taki

- system

- herbata

- zespół

- Połączenia

- Informacje

- świat

- ich

- rzecz

- groźba

- Przez

- poprzez

- czas

- do

- najwyższy poziom

- domena najwyższego poziomu

- Tor

- Trend

- typy

- wyjątkowy

- zbliżających

- zaktualizowane

- Nowości

- URL

- Użytkownik

- Użytkownicy

- wykorzystuje

- różnorodność

- wersja

- przez

- Ofiara

- Ofiary

- wojownicy

- fale

- tydzień

- Co

- będzie

- bez

- świat

- Twój

- zefirnet