Bankomaty Bitcoin oferują konsumentom wygodny i przyjazny sposób na zakup kryptowalut. Ta łatwość użytkowania może czasami odbywać się kosztem bezpieczeństwa.

Kraken Security Labs odkrył wiele luk w zabezpieczeniach sprzętu i oprogramowania w powszechnie używanym bankomacie kryptowalutowym: The General Bytes BATMtwo (GBBATM2). Wiele wektorów ataku zostało znalezionych poprzez domyślny administracyjny kod QR, oprogramowanie operacyjne Android, system zarządzania bankomatami, a nawet obudowę sprzętową maszyny.

Nasz zespół odkrył, że wiele bankomatów jest skonfigurowanych z tym samym domyślnym kodem QR administratora, co pozwala każdemu, kto ma ten kod QR, podejść do bankomatu i go złamać. Nasz zespół wykrył również brak mechanizmów bezpiecznego rozruchu, a także krytyczne luki w systemie zarządzania bankomatami.

Kraken Security Labs ma dwa cele, gdy odkrywamy luki w sprzęcie kryptograficznym: uświadomienie użytkownikom potencjalnych luk w zabezpieczeniach i zaalarmowanie producentów produktów, aby mogli rozwiązać problem. Kraken Security Labs zgłosiło luki do General Bytes 20 kwietnia 2021 r., Wydali poprawki do swojego systemu zaplecza (CAS) i powiadomili swoich klientów, ale pełne poprawki niektórych problemów mogą nadal wymagać poprawek sprzętowych.

W poniższym filmie krótko pokazujemy, w jaki sposób złośliwi atakujący mogą wykorzystać luki w kryptowalutowym bankomacie General Bytes BATMtwo.

Czytając dalej, Kraken Security Labs przedstawia dokładny charakter tych zagrożeń bezpieczeństwa, aby pomóc Ci lepiej zrozumieć, dlaczego należy zachować ostrożność przed użyciem tych maszyn.

Zanim skorzystasz z bankomatu kryptowalut

- Korzystaj z bankomatów kryptowalutowych tylko w lokalizacjach i sklepach, którym ufasz.

- Upewnij się, że bankomat ma zabezpieczenia obwodowe, takie jak kamery monitorujące, i że niewykryty dostęp do bankomatu jest mało prawdopodobny.

Jeśli jesteś właścicielem lub prowadzisz BATM

- Zmień domyślny kod administratora QR, jeśli nie zrobiłeś tego podczas początkowej konfiguracji.

- Zaktualizuj serwer CAS i postępuj zgodnie z najlepszymi praktykami General Bytes.

- Umieść bankomaty w miejscach z kontrolą bezpieczeństwa, takich jak kamery monitorujące.

Jeden kod QR, aby wszystkimi rządzić

100vw, 730px”><figcaption id=) Wystarczy zeskanować kod QR, aby przejąć wiele systemów BATM.

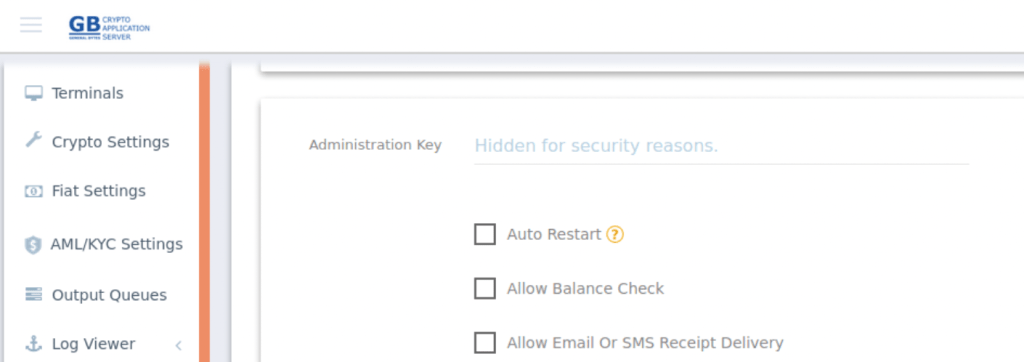

Wystarczy zeskanować kod QR, aby przejąć wiele systemów BATM.Gdy właściciel otrzyma GBBATM2, zostanie poinstruowany, aby skonfigurować bankomat za pomocą kodu QR „Klucz administracyjny”, który należy zeskanować w bankomacie. Kod QR zawierający hasło należy ustawić osobno dla każdego bankomatu w systemie zaplecza:

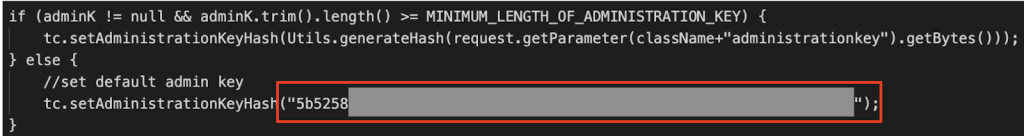

Jednak podczas przeglądania kodu za interfejsem administratora stwierdziliśmy, że zawiera on skrót domyślnego klucza administracyjnego ustawień fabrycznych. Kupiliśmy wiele używanych bankomatów z różnych źródeł, a nasze dochodzenie wykazało, że każdy z nich miał taką samą domyślną konfigurację klucza.

Oznacza to, że znaczna liczba właścicieli GBBATM2 nie zmieniała domyślnego kodu QR administratora. W czasie naszych testów klucz administracyjny nie zarządzał flotą, co oznacza, że każdy kod QR należy zmienić ręcznie.

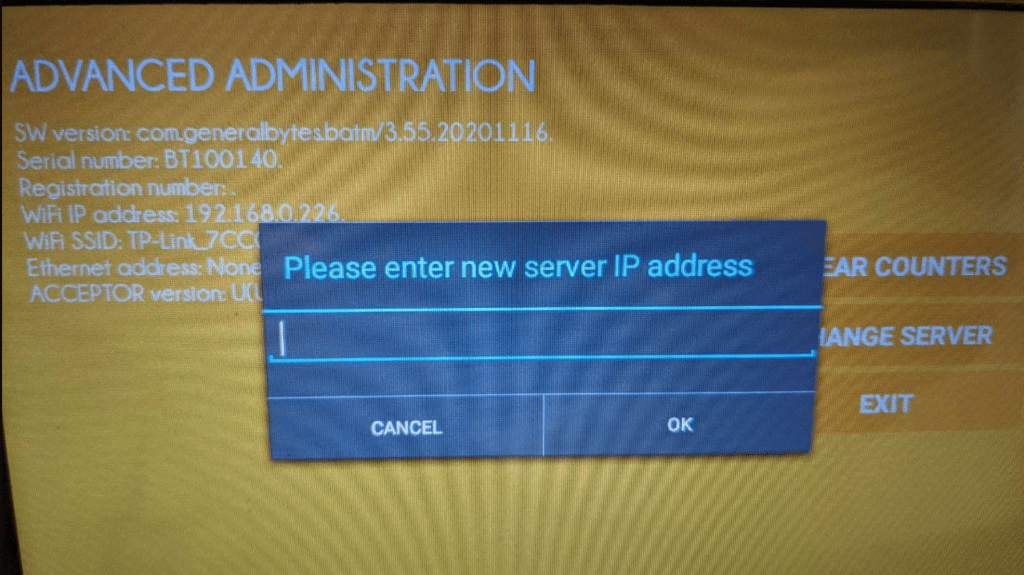

Dlatego każdy może przejąć bankomat za pośrednictwem interfejsu administracyjnego, po prostu zmieniając adres serwera zarządzania bankomatami.

Sprzęt

Brak podziału na przedziały i wykrywanie manipulacji

GBBATM2 ma tylko jedną komorę, która jest chroniona pojedynczym zamkiem rurowym. Ominięcie go zapewnia bezpośredni dostęp do pełnego wnętrza urządzenia. Daje to również duże dodatkowe zaufanie osobie, która zastępuje kasę, ponieważ łatwo jest jej wejść do urządzenia backdoorem.

Urządzenie nie zawiera alarmu lokalnego ani po stronie serwera, aby ostrzec inne osoby, że elementy wewnętrzne są narażone. W tym momencie potencjalny napastnik może skompromitować kasę, wbudowany komputer, kamerę internetową i czytnik linii papilarnych.

Oprogramowanie

Niewystarczająca blokada systemu operacyjnego Android

System operacyjny Android w BATMtwo również nie ma wielu typowych funkcji bezpieczeństwa. Odkryliśmy, że dołączając klawiaturę USB do BATM, możliwy jest bezpośredni dostęp do pełnego interfejsu użytkownika Androida – pozwalając każdemu na instalowanie aplikacji, kopiowanie plików lub prowadzenie innych złośliwych działań (takich jak wysyłanie kluczy prywatnych do atakującego). Android obsługuje „tryb kiosku”, który blokuje interfejs użytkownika w jednej aplikacji – co może uniemożliwić osobie dostęp do innych obszarów oprogramowania, jednak nie było to włączone w bankomacie.

Brak weryfikacji oprogramowania układowego/oprogramowania

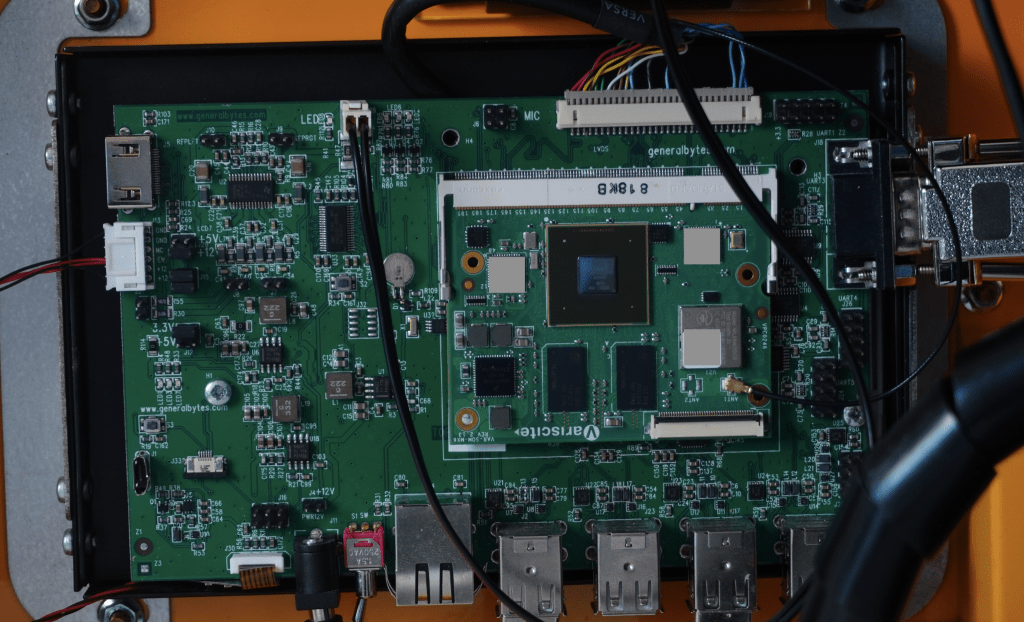

BATMtwo zawiera wbudowany komputer oparty na NXP i.MX6. Nasz zespół odkrył, że BATMtwo nie korzysta z funkcji bezpiecznego rozruchu procesora i że można go przeprogramować po prostu podłączając kabel USB do portu na płycie nośnej i włączając komputer, przytrzymując przycisk.

Ponadto odkryliśmy, że bootloader urządzenia jest odblokowany: wystarczy podłączyć adapter szeregowy do portu UART w urządzeniu, aby uzyskać uprzywilejowany dostęp do bootloadera.

Należy zauważyć, że proces bezpiecznego uruchamiania wielu procesorów i.MX6 jest podatne na atak, jednak nowsze procesory z załataną luką są dostępne na rynku (chociaż mogą być one niedostępne, biorąc pod uwagę globalny niedobór chipów).

Brak zabezpieczeń przed fałszowaniem żądań między witrynami w zapleczu bankomatu

Bankomaty BATM są zarządzane za pomocą „Crypto Application Server” – oprogramowania do zarządzania, które może być hostowane przez operatora lub licencjonowane jako SaaS.

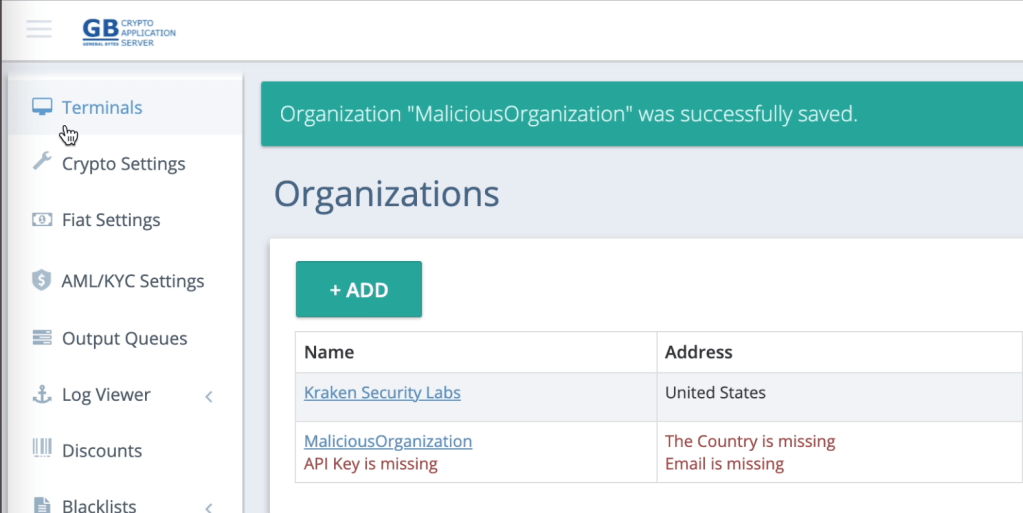

Nasz zespół stwierdził, że CAS nie wdraża żadnych Fałszerstwo żądań między witrynami zabezpieczenia, umożliwiające atakującemu generowanie uwierzytelnionych żądań do CAS. Podczas gdy większość punktów końcowych jest nieco chroniona przez bardzo trudne do odgadnięcia identyfikatory, byliśmy w stanie zidentyfikować wiele wektorów CSRF, które mogą z powodzeniem naruszyć CAS.

Zachowaj ostrożność i poznaj alternatywy

Bankomaty kryptowalutowe BATM okazują się łatwą alternatywą dla ludzi do zakupu aktywów cyfrowych. Jednak bezpieczeństwo tych maszyn pozostaje pod znakiem zapytania ze względu na znane exploity zarówno w ich sprzęcie, jak i oprogramowaniu.

Kraken Security Labs zaleca używanie BATMtwo tylko w zaufanej lokalizacji.

Twój koszyk nasz przewodnik dotyczący bezpieczeństwa online aby dowiedzieć się więcej o tym, jak chronić się podczas dokonywania transakcji kryptograficznych.

- "

- 7

- dostęp

- zajęcia

- Dodatkowy

- Admin

- Wszystkie kategorie

- Pozwalać

- android

- Zastosowanie

- aplikacje

- kwiecień

- na około

- Aktywa

- bankomat

- dostępność

- tylne drzwi

- BEST

- Najlepsze praktyki

- Rachunek

- Bitcoin

- Bitcoin ATM

- deska

- Pudełko

- kamery

- Gotówka

- kod

- wspólny

- Konsumenci

- zawartość

- Crypto

- krypto bankomat

- cryptocurrencies

- kryptowaluta

- Klientów

- cyfrowy

- Zasoby cyfrowe

- Ćwiczenie

- Wykorzystać

- fabryka

- Korzyści

- odcisk palca

- Skazy

- FLOTA

- obserwuj

- Dla konsumentów

- pełny

- Ogólne

- Globalne

- Gole

- sprzęt komputerowy

- haszysz

- W jaki sposób

- How To

- HTTPS

- zidentyfikować

- śledztwo

- problemy

- IT

- Klawisz

- Klawisze

- Kraken

- Labs

- duży

- UCZYĆ SIĘ

- miejscowy

- lokalizacja

- blokowania

- maszyny

- Dokonywanie

- i konserwacjami

- rynek

- Microsoft

- oferta

- Online

- operacyjny

- system operacyjny

- Inne

- właściciel

- właściciele

- Hasło

- Łatki

- Ludzie

- prywatny

- Klucze prywatne

- Produkt

- chronić

- zakup

- QR code

- Czytelnik

- Czytający

- bezpieczeństwo

- zestaw

- ustawienie

- So

- Tworzenie

- sklep

- podpory

- inwigilacja

- system

- Testowanie

- czas

- transakcje

- Zaufaj

- ui

- odkryć

- usb

- Użytkownicy

- Wideo

- Luki w zabezpieczeniach

- wrażliwość

- Wikipedia

- youtube