Czas czytania: 4 minuty

W poniedziałek amerykański Departament Sprawiedliwości ogłosił, że organy ścigania działające w wielu krajach z powodzeniem przejęły kontrolę nad botnetem „Gameover Zeus”, który dystrybuuje Trojan bankowy Zeus oraz drugi botnet, który dystrybuuje program ransomware Cryptolocker. Zeus i jego warianty umożliwiają oszustwa finansowe poprzez kradzież danych logowania i przekierowanie transakcje finansowe do kont przestępcy. Cyrptolocker blokuje dostęp do plików danych użytkownika, szyfrując je i zezwala na dostęp tylko wtedy, gdy ofiara zapłaci okup, zwykle 500 USD.

W poniedziałek amerykański Departament Sprawiedliwości ogłosił, że organy ścigania działające w wielu krajach z powodzeniem przejęły kontrolę nad botnetem „Gameover Zeus”, który dystrybuuje Trojan bankowy Zeus oraz drugi botnet, który dystrybuuje program ransomware Cryptolocker. Zeus i jego warianty umożliwiają oszustwa finansowe poprzez kradzież danych logowania i przekierowanie transakcje finansowe do kont przestępcy. Cyrptolocker blokuje dostęp do plików danych użytkownika, szyfrując je i zezwala na dostęp tylko wtedy, gdy ofiara zapłaci okup, zwykle 500 USD.

Uważa się, że ofiary tych programów złośliwego oprogramowania poniosły straty cyberprzestępców przekraczające 100 milionów dolarów w ciągu ostatnich 2 lat!

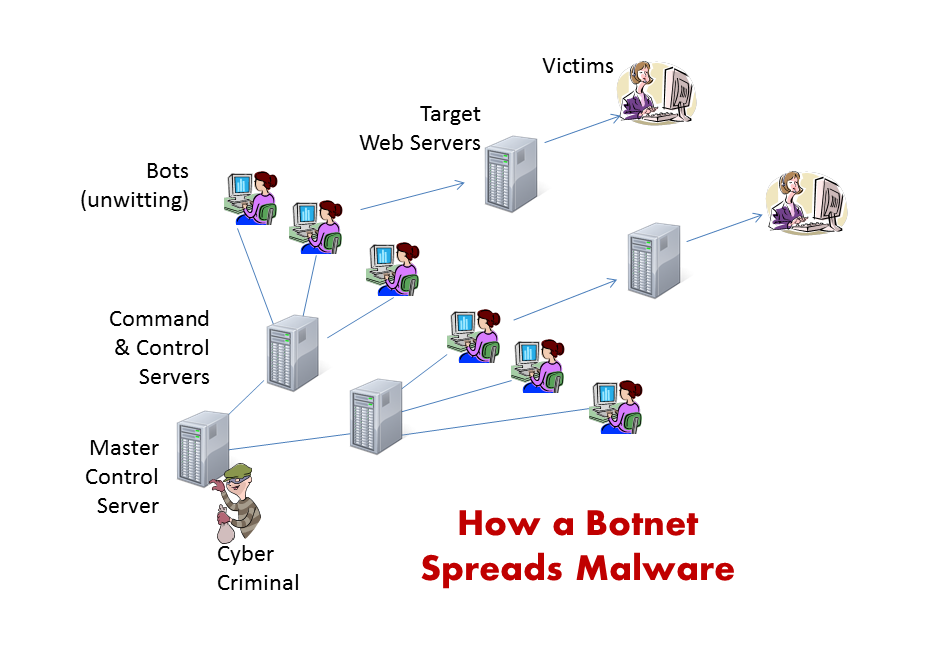

Botnet jest tworzony przez infekowanie komputera złośliwym oprogramowaniem, które przejmuje kontrolę nad komputerem ofiary, dzięki czemu może być wykorzystywany do dystrybucji innego złośliwego oprogramowania, spamu e-mail lub przeprowadzania ataków typu „odmowa usługi”. Użytkownicy większości uczestników botnetu (botów) nie są nawet świadomi, że ich komputery są wykorzystywane do nikczemnych celów.

Działania rządu dają użytkownikom komputerów możliwość pozbycia się oprogramowania botnetowego i zabezpieczenia się przed ofiarami w przyszłości. Niestety, eksperci uważają, że twórcy botnetu będą w stanie ponownie połączyć niechętnych klientów i ponownie rozpowszechniać złośliwe oprogramowanie w ciągu 2 tygodni lub krócej.

Jeśli chcesz uchronić się przed byciem częścią botnetu lub uniknąć bycia ofiarą takiego złośliwego oprogramowania cyberprzestępczego, Comodo Security zapewnia najbardziej wszechstronną ochronę. Czy używasz Comodo Internet Security (CIS) dla użytkowników komputerów stacjonarnych lub systemu Comodo Endpoint Security Management (CESM) dla przedsiębiorstwa, strategia Comodo Default/Deny z automatyczną piaskownicą zapewnia, że takie złośliwe programy nigdy nie zaszkodzą Twojemu systemowi ani plikom.

Bezpieczeństwo Comodo skupia się na zapobieganiu, a nie wyłącznie na wykrywaniu. Oczekująca na opatentowanie technologia Comodo Auto Sandboxing tworzy izolowane środowisko czasu rzeczywistego, które identyfikuje bezpieczne, niebezpieczne i wątpliwe pliki i pliki wykonywalne oraz automatycznie izoluje zarówno niebezpieczne, jak i nieznane pliki, pozwalając tylko znanym, zaufanym plikom na penetrację systemu.

Jeśli istnieje zagrożenie znany być złośliwym, Comodo's antywirusowe (AV) wykryje jego podpis i zapobiegnie wszelkim uszkodzeniom, tj. zaszyfrowaniu plików. Jeśli zagrożenie jest nieznany, HIPS i Auto-Sandbox przechwycą złośliwe oprogramowanie, zatrzymując je w jego śladach, ponieważ wirus nigdy nie jest faktycznie instalowany w twoim systemie. Laboratoria Comodo AV wykrywają sygnatury czarnej listy złośliwych plików, takich jak CryptoLocker, więc oprogramowanie ransomware trafiałoby bezpośrednio do konsoli zarządzania kwarantanny lub piaskownicy Ochrona punktów końcowych Comodo Manager (CESM), gdzie administrator może go usunąć.

CESM 3 zapewnia niezrównaną moc ochronną w naszej zdalnej konsoli administracyjnej nowej generacji. Umożliwia to administratorowi otrzymywanie alertów w czasie rzeczywistym za pośrednictwem list lub panoramicznych widoków wszystkich punktów końcowych i możliwości zarządzania systemem, funkcja zwykle dostępna tylko w dedykowanych Zdalne monitorowanie i zarządzanie (RMM) systemy. Tak więc, gdy użytkownik otworzy złośliwą wiadomość zawierającą CryptoLocker, CES wykryje złośliwy (lub nieznany) plik, automatycznie go piaskownicy i ostrzeże administratora. Jeśli administrator dostanie się do alertu przed laboratoriami Comodo, administrator może zdalnie usunąć oprogramowanie ransomware z komputera użytkownika końcowego, niezależnie od lokalizacji użytkownika końcowego.

Cztery kliknięcia do zabezpieczenia:

- Administrator przegląda listę plików w piaskownicy.

- Administrator wybiera złośliwe pliki wykonywalne do usunięcia.

- Administrator zdalnie uzyskuje dostęp do komputera użytkownika końcowego, aby wybrać złośliwy plik działający w piaskownicy.

- Administrator usuwa lokalizację pliku, aby usunąć złośliwą aplikację z systemu użytkownika.

Cztery kliknięcia do bezpieczeństwa. To naprawdę takie proste! Ale nie wierz nam tylko na słowo. Comodo Endpoint Security (CES) jest zasilany przez tę samą zgłoszoną do opatentowania technologię opartą na zapobieganiu, co nasz produkt konsumencki, Comodo Internet Security (CIS), używa do ochrony konsumentów przed CryptoLocker. CIS niedawno zajął czołowe miejsce w Proactive Security Challenge 64 przez matousec.com, projekt prowadzony przez szanowaną grupę niezależnych ekspertów ds. bezpieczeństwa, których celem jest poprawa bezpieczeństwa użytkowników końcowych. Po wyzwaniu matousec.com nazwał CIS „Najlepsza maszyna ochronna".

Oprócz możliwości ochrony przedsiębiorstw przed złośliwym oprogramowaniem, takim jak CryptoLocker, ESM ma wiele innych wspaniałych możliwości. Na przykład najnowsza aktualizacja do ESM dodała kilka funkcji, takich jak scentralizowane monitorowanie plików w piaskownicy (nieznanych) i złośliwych, automatyczna synchronizacja punktów końcowych za pośrednictwem usługi Active Directory, szyfrowane sesje VNC z lokalnymi i zdalnymi punktami końcowymi oraz obsługa systemu Windows 7 Embedded Standard.

Aby zabezpieczyć się przed botnetami, Cryptolockerem, Zeusem i wszystkimi ich wariantami, pobierz a 60-dniowy bezpłatny okres próbny dla 60 użytkowników teraz lub skontaktuj się cesmsales@comodo.com na datę naszego następnego Webinar.

ROZPOCZNIJ DARMOWY OKRES PRÓBNY ODBIERZ SWOJĄ NATYCHMIASTOWĄ KARTĘ BEZPIECZEŃSTWA ZA DARMO

- blockchain

- pomysłowość

- Wiadomości Comodo

- portfele kryptowalutowe

- krypto-wymiana

- bezpieczeństwo cybernetyczne

- cyberprzestępcy

- Bezpieczeństwo cybernetyczne

- Cyberbezpieczeństwo Comodo

- Departament Bezpieczeństwa Wewnętrznego

- cyfrowe portfele

- zapora

- Kaspersky

- malware

- Mcafee

- NexBLOC

- plato

- Platon Ai

- Analiza danych Platona

- Gra Platona

- PlatoDane

- platogaming

- VPN

- zabezpieczenia stron internetowych

- zefirnet