Intro

Połączenia Detektywi Bezpieczeństwa Zespół ds. bezpieczeństwa wykrył naruszenie bezpieczeństwa danych we francuskiej witrynie e-commerce z modą dziecięcą melijoe.com.

Melijoe to ekskluzywny sprzedawca odzieży dziecięcej z siedzibą we Francji. Zasobnik Amazon S3 należący do firmy był dostępny bez kontroli uwierzytelniania, ujawniając wrażliwe i osobiste dane potencjalnie setkom tysięcy klientów.

Melijoe ma zasięg globalny, w związku z czym incydent ten ma wpływ na klientów zlokalizowanych na całym świecie.

Co to jest Melijoe?

Założona w 2007 roku melijoe.com jest sprzedawcą mody e-commerce, który specjalizuje się w luksusowej odzieży dziecięcej. Firma oferuje odzież dla dziewczynek, chłopców i niemowląt. Melijoe.com zawiera również najlepsze marki, takie jak Ralph Lauren, Versace, Tommy Hilfiger i Paul Smith Junior.

„Melijoe” jest obsługiwany przez firmę oficjalnie zarejestrowaną jako BEBEO z siedzibą w Paryżu we Francji. Według MELIJOE.COM, BEBEO posiada kapitał zakładowy w wysokości około 950,000 1.1 EUR (~ 12.5 miliona USD). Usługa Melijoe wygenerowała 14 miliona euro (~2 milionów USD) w ciągu XNUMX rund finansowania (zgodnie z Crunchbase).

Melijoe połączył się z czołowym szwedzkim konglomeratem mody dziecięcej, Babyshop Group (BSG) pod koniec 2020 r. — firmą o rocznych obrotach 1 miliarda SEK (~113 milionów USD) w wielu sklepach typu high street i e-commerce.

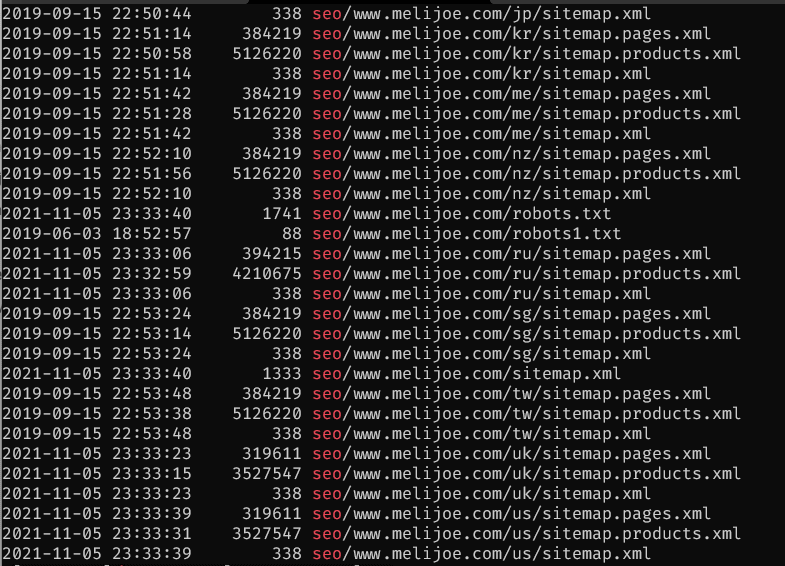

Kilka wskaźników potwierdza, że Melijoe/BEBEO ma wpływ na otwarte wiadro Amazon S3. Chociaż marki, daty urodzin i inne treści w kubełku sugerują, że właściciel jest francuskim sprzedawcą odzieży dziecięcej, w całym tekście pojawiają się również odniesienia do „Bebeo”. Co najważniejsze, wiadro zawiera mapy witryn dla melijoe.com:

Mapy witryn znalezione w odnośniku do otwartego zasobnika melijoe.com

Co zostało ujawnione?

W sumie źle skonfigurowany zasobnik Amazon S3 witryny melijoe.com ujawnił prawie 2 miliony plików, co daje łącznie około 200 GB danych.

Kilka plików w wiadrze ujawniło setki tysięcy dzienników zawierających dane wrażliwe i dane osobowe (PII) of Klienci Melijoe.

Pliki te zawierały różne zestawy danych: Preferencje, listy życzeń, i zakupy.

W wiadrze były też inne typy plików, w tym Etykiety wysyłkowe oraz niektóre dane związane z inwentarzem produktów melijoe.com.

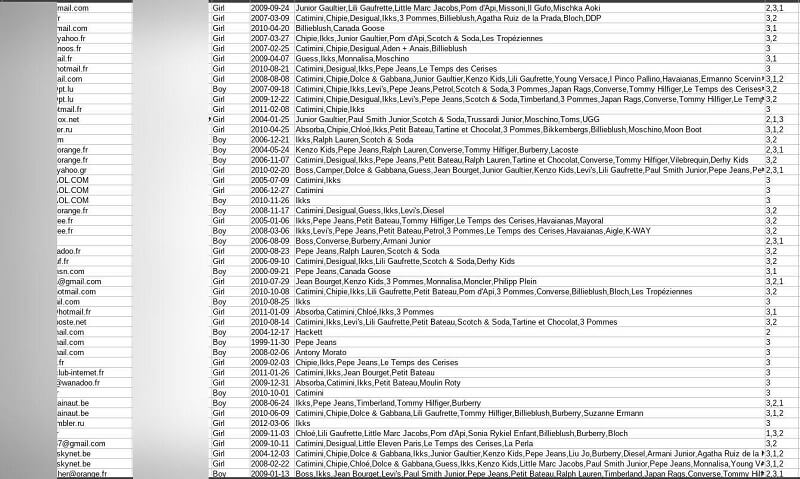

Preferencje

Preferencje dane zostały wyeksportowane z kont klientów. Dane ujawniły szczegóły gustów, upodobań i niechęci konsumentów dotyczące ich decyzji zakupowych. Byli dziesiątki tysięcy logów znalezione w jednym pliku.

Preferencje wyeksponowane formy dane identyfikacyjne klienta i wrażliwe dane klientów, włącznie z:

- Adresy e-mail

- Imiona dzieci

- Płeć

- Daty urodzenia

- Preferencje marek

Dane dotyczące preferencji mogą być gromadzone za pośrednictwem danych zakupowych i kliknięć na stronie. Preferencje są często wykorzystywane do personalizacji rekomendacji produktów każdego klienta.

Możesz zobaczyć dowody preferencji poniżej.

Dzienniki preferencji klientów były na wiadrze

schowki

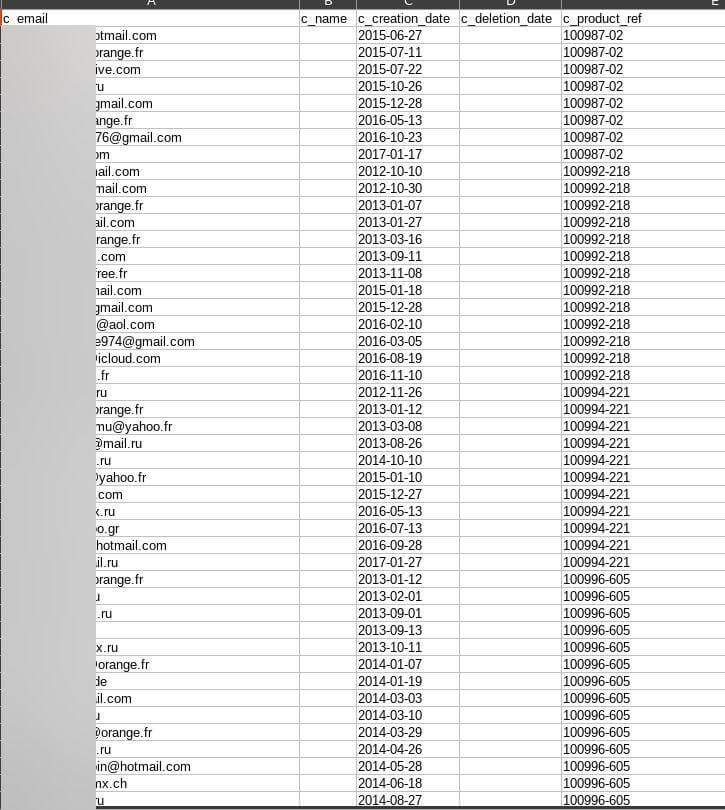

schowki dane ujawniły szczegóły dotyczące znajdujących się na miejscu list życzeń klientów — kolekcji pożądanych produktów wybranych przez każdego klienta. Ponownie, informacje te wydawały się pochodzić z kont klientów. Byli ponad 750,000 XNUMX logów na jednym pliku z danymi należącymi do over 63,000 XNUMX unikalnych adresów e-mail użytkowników.

schowki wyeksponowane formy dane identyfikacyjne klienta i wrażliwe dane klientów:

- Adresy e-mail

- Data dodania produktów do listy życzeń

- Data usunięcia produktów z listy życzeń (jeśli zostały usunięte)

- Kody pozycji, używane do wewnętrznej identyfikacji produktów

Listy życzeń zostały stworzone przez samych klientów, a nie poprzez śledzenie zachowań na stronie. Listy życzeń wahały się od jednej pozycji do tysięcy pozycji. Dłuższe listy życzeń pozwolą dowiedzieć się więcej o ulubionych przedmiotach klientów.

Poniższe zrzuty ekranu pokazują dowody istnienia list życzeń.

Ogromne logi list życzeń klientów znajdujących się w pliku

Zakupy

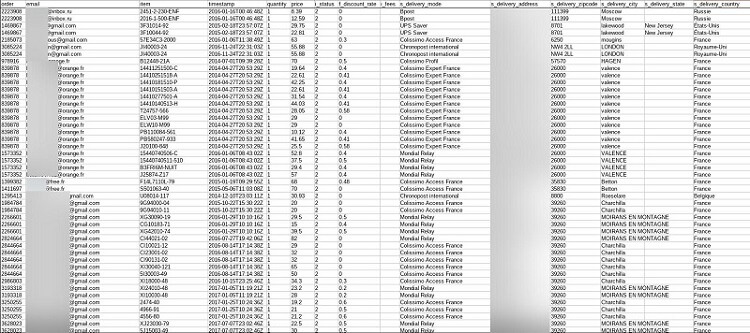

Zakupy dane pokazały się ponad 1.5 miliona przedmiotów kupione w setki tysięcy zamówień. Były zamówienia od ponad 150,000 XNUMX unikalnych adresów e-mail w jednym pliku.

Zakupy narażony dane identyfikacyjne klienta i wrażliwe dane klientów, W tym:

- Adresy e-mail

- Kod SKU zamawianych przedmiotów

- Czas złożenia zamówienia

- szczegóły finansowe zamówień, w tym zapłacone ceny i waluta

- Metody Płatności, tj. Visa, PayPal itp.

- Informacje o dostawie, w tym adresy i terminy dostaw

- Adresy rozliczeniowe

Zakupy dane pozornie wpłynęły na największą liczbę użytkowników w porównaniu z pozostałymi dwoma zestawami danych. Dzienniki te szczegółowo opisują zachowania zakupowe klientów Melijoe. Ponownie ujawnia to prywatne informacje, które mogą zostać wykorzystane przeciwko konsumentom.

Niektórzy klienci kupili dużą liczbę produktów, podczas gdy inni kupili tylko jedną lub dwie sztuki. Podobnie jak w przypadku list życzeń, klienci, którzy zamówili więcej przedmiotów, mieli więcej informacji o swoich ulubionych produktach.

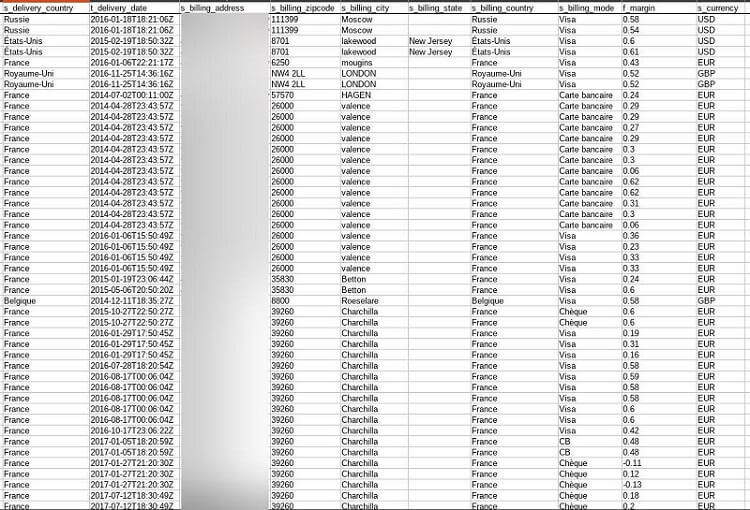

Poniższe zrzuty ekranu pokazują dowody rejestrów zakupów.

Dzienniki zakupów ujawniały liczne formy danych

W dziennikach znaleziono również informacje o dostawie, rozliczeniach i walucie

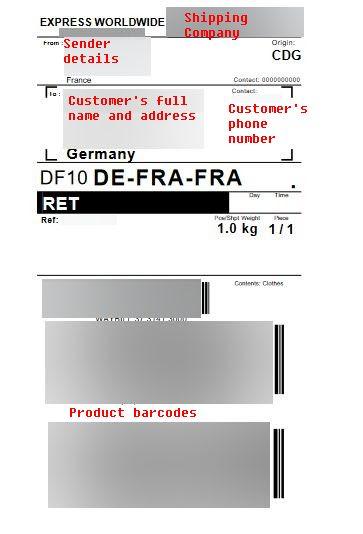

Etykiety wysyłki

Zawiera wiadro AWS S3 Melijoe Etykiety wysyłkowe. Etykiety wysyłkowe były kojarzone z zamówieniami klientów Melijoe. Na wiadrze było ponad 300 takich akt.

Etykiety wysyłkowe ujawnił kilka przykładów Dane identyfikacyjne klienta:

- Pełne nazwy

- Numery telefoniczne

- Adresy dostawy

- Kody kreskowe produktów

Poniżej możesz zobaczyć etykietę wysyłkową zamówienia jednego klienta.

Etykieta wysyłkowa znaleziona na wiadrze

Oprócz danych wymienionych powyżej, wiadro Melijoe zawierało również informacje o Melijoe katalog produktów i poziomy zapasów.

Ze względów etycznych mogliśmy jedynie przeanalizować próbkę zawartości wiadra. Biorąc pod uwagę dużą liczbę plików przechowywanych w zasobniku, może być ujawnionych kilka innych form poufnych danych.

Wiaderko Amazon S3 Melijoe było aktywne i aktualizowane w momencie odkrycia.

Należy zauważyć, że Amazon nie zarządza zasobnikiem Melijoe i dlatego nie ponosi odpowiedzialności za jego błędną konfigurację.

Melijoe.com sprzedaje produkty do globalnej bazy klientów, w związku z czym klienci z całego świata zostali narażeni na niezabezpieczone wiadro. Dotyczy to przede wszystkim klientów z Francji, Rosji, Niemiec, Wielkiej Brytanii i Stanów Zjednoczonych.

Szacujemy, że nawet 200,000 3 osób zostało ujawnionych w niezabezpieczonym wiadrze Amazon SXNUMX Melijoe. Ta liczba jest oparta na liczbie unikalnych adresów e-mail, które widzieliśmy w zasobniku.

W poniższej tabeli możesz zobaczyć pełny podział ekspozycji danych Melijoe.

| Liczba ujawnionych plików | Prawie 2 miliony plików |

| Liczba dotkniętych użytkowników | Do 200,000 |

| Ilość ujawnionych danych | Około 200 GB |

| Miejsce Firmy | Francja |

Zasobnik zawierał pliki przesłane między październikiem 2016 r. a datą jego odkrycia — 8 listopada 2021 r.

Według naszych ustaleń dane dotyczące plików związanych z zakupami i listami życzeń, które zostały wykonane na przestrzeni kilku lat. Zakupy wyszczególnione w wiadrze Melijoe zostały dokonane między majem 2013 a październikiem 2017, a listy życzeń powstały między październikiem 2012 a październikiem 2017.

12 listopada 2021 r. wysłaliśmy wiadomość do Melijoe w sprawie otwartego wiadra, a 22 listopada 2021 r. wysłaliśmy wiadomość uzupełniającą do niektórych starych i nowych kontaktów Melijoe. 25 listopada 2021 r. skontaktowaliśmy się z francuskim zespołem reagowania na incydenty komputerowe (CERT) i AWS, a 15 grudnia 2021 r. wysłaliśmy dalsze wiadomości do obu organizacji. Francuski CERT odpowiedział i odpowiedzialnie ujawniliśmy naruszenie. Francuski CERT powiedział, że skontaktuje się z Melijoe, ale nigdy więcej nie otrzymaliśmy od nich odpowiedzi.

5 stycznia 2022 r. skontaktowaliśmy się z CNIL, a następnie 10 stycznia 2022 r. CNIL odpowiedział dzień później, informując nas, że „sprawa jest obsługiwana przez nasze służby”. Skontaktowaliśmy się również z francuskim CERT w dniu 10 stycznia 2022 r., który powiedział nam: „Niestety, po wielu przypomnieniach, właściciel wiadra nie odpowiedział na nasze wiadomości”.

Wiadro zostało zabezpieczone 18 lutego 2022 roku.

Zarówno melijoe.com, jak i jego klienci mogą napotkać skutki takiej ekspozycji danych.

Wpływ na naruszenie danych

Nie możemy i nie wiemy, czy złośliwi aktorzy uzyskali dostęp do plików przechowywanych w otwartym wiadrze Amazon S3 Melijoe. Jednak bez zabezpieczenia hasłem zasobnik melijoe.com był łatwo dostępny dla każdego, kto mógł znaleźć jego adres URL.

Oznacza to, że haker lub przestępca mógł przeczytać lub pobrać pliki zasobnika. Źli aktorzy mogliby atakować narażonych klientów Melijoe za pomocą form cyberprzestępczości, gdyby tak było.

Melijoe może również zostać zbadany pod kątem naruszeń ochrony danych.

Wpływ na klientów

Narażeni klienci melijoe.com są narażeni na cyberprzestępczość z powodu tego naruszenia danych. Klienci mają obszerne przykłady danych osobowych i wrażliwych ujawnionych w zasobniku.

Jak wspomniano, klienci z większymi listami życzeń lub większą historią zakupów mieli więcej informacji na temat ich ulubionych produktów. Osoby te mogą stawić czoła bardziej dostosowanym i szczegółowym atakom, ponieważ hakerzy mogą dowiedzieć się więcej o swoich upodobaniach i niechęciach. Klienci ci mogą być również celem ataków w oparciu o założenie, że są bogaci i mogą sobie pozwolić na zakup wielu produktów z wyższej półki.

Wyłudzanie informacji i złośliwe oprogramowanie

Hakerzy mogą atakować narażonych klientów Melijoe za pomocą ataki phishingowe i złośliwe oprogramowanie jeśli uzyskali dostęp do plików zasobnika.

Kubeł Amazon S3 Melijoe zawierał prawie 200,000 XNUMX unikalnych adresów e-mail klientów, które mogą dostarczyć hakerom długiej listy potencjalnych celów.

Hakerzy mogą kontaktować się z tymi klientami, podając się za legalnego pracownika melijoe.com. Hakerzy mogą odwołać się do jednego z kilku ujawnionych szczegółów, aby zbudować narrację wokół wiadomości e-mail. Na przykład haker może odwołać się do preferencji/listy życzeń danej osoby, aby przekonać klienta, że otrzymuje ofertę.

Gdy ofiara zaufa hakerowi, zły gracz może rozpocząć próby phishingu i złośliwe oprogramowanie.

W ataku phishingowym haker wykorzysta zaufanie, aby wymusić na ofierze bardziej wrażliwe i osobiste informacje. Haker może na przykład przekonać ofiarę do ujawnienia danych uwierzytelniających kartę kredytową lub kliknąć złośliwy link. Po kliknięciu takie linki mogą pobrać złośliwe oprogramowanie na urządzenie ofiary — złośliwe oprogramowanie, które umożliwia hakerom prowadzenie innych form gromadzenia danych i cyberprzestępczości.

Oszustwa i oszustwa

Hakerzy mogą również atakować narażonych klientów za pomocą oszustwa i oszustwa jeśli uzyskali dostęp do plików zasobnika.

Cyberprzestępca może atakować narażonych klientów za pośrednictwem poczty e-mail, wykorzystując informacje z zasobnika, aby wyglądać na osobę godną zaufania z uzasadnionym powodem do nawiązania kontaktu.

Hakerzy mogą wykorzystać zaufanie celu do przeprowadzania oszustw i wyłudzeń — programów, które mają na celu nakłonienie ofiary do przekazania pieniędzy. Na przykład haker może wykorzystać szczegóły zamówienia i informacje o dostawie, aby przeprowadzić oszustwo związane z dostawą. Tutaj haker może poprosić ofiary o zapłacenie fałszywej opłaty za dostawę, aby otrzymać swoje towary.

Wpływ na melijoe.com

Melijoe może ponieść konsekwencje prawne i karne w wyniku incydentu dotyczącego danych. Nieprawidłowo skonfigurowany zasobnik Amazon S3 firmy mógł naruszyć przepisy dotyczące ochrony danych, podczas gdy inne firmy mogą uzyskać dostęp do zawartości zasobnika na koszt melijoe.com.

Naruszenia ochrony danych

Melijoe mógł naruszyć unijne ogólne rozporządzenie o ochronie danych (RODO), ponieważ wiadro firmy zostało źle skonfigurowane, ujawniając dane jej klientów.

RODO chroni wrażliwe i osobowe dane obywateli UE. RODO reguluje firmy w zakresie gromadzenia, przechowywania i wykorzystywania danych klientów, a wszelkie niewłaściwe obchodzenie się z danymi jest karalne zgodnie z rozporządzeniem.

Commission nationale de l'informatique et des libertés (CNIL) jest francuskim organem ochrony danych i odpowiada za egzekwowanie RODO. Melijoe mógłby znaleźć się pod kontrolą CNIL. CNIL może nałożyć karę w maksymalnej wysokości 20 mln EUR (~23 mln USD) lub 4% rocznego obrotu firmy (w zależności od tego, która wartość jest wyższa) za naruszenie RODO.

Otwarte wiadro Amazon S3 Melijoe ujawniło nie tylko dane obywateli UE, ale także klientów z różnych krajów. W związku z tym melijoe.com może podlegać karom z kilku innych jurysdykcji oprócz CNIL. Na przykład Federalna Komisja Handlu (FTC) Stanów Zjednoczonych może zdecydować się na zbadanie melijoe.com pod kątem potencjalnego naruszenia ustawy FTC, a brytyjskie Biuro Komisarza ds. Informacji (ICO) może zbadać melijoe.com pod kątem możliwego naruszenia Ustawa o ochronie danych 2018.

Mając narażonych klientów z różnych innych kontynentów w kubełku Melijoe, wiele organów ochrony danych może zdecydować się na zbadanie witryny melijoe.com.

Szpiegostwo konkursowe

Ujawnione informacje mogą być zbierane przez hakerów i sprzedawane stronom trzecim, które są zainteresowane danymi. Może to obejmować firmy, które są konkurentami melijoe.com, takie jak inni sprzedawcy odzieży. Agencje marketingowe mogą również zobaczyć wartość w danych zasobnika.

Konkurencyjne firmy mogą wykorzystać dane do przeprowadzenia szpiegostwo konkurencji. W szczególności konkurenci mogą uzyskać dostęp do listy klientów melijoe.com, aby znaleźć potencjalnych klientów dla własnej firmy. Konkurencyjne firmy mogą kontaktować się z narażonymi klientami z ofertami, próbując ukraść firmę Melijoe i wzmocnić własną bazę klientów.

Zapobieganie ujawnianiu danych

Co możemy zrobić, aby nasze dane były bezpieczne i zminimalizować ryzyko narażenia?

Oto kilka wskazówek, jak zapobiegać narażeniu danych:

- Podawaj swoje dane osobowe wyłącznie osobom, organizacjom i podmiotom, którym całkowicie ufasz.

- Odwiedzaj tylko witryny z bezpieczną domeną (tj. witryny, które mają symbol „https” i/lub symbol zamkniętej kłódki na początku nazwy domeny).

- Zachowaj szczególną ostrożność, podając najbardziej wrażliwe formy danych, takie jak numer ubezpieczenia społecznego.

- Twórz niezniszczalne hasła zawierające kombinację liter, cyfr i symboli. Regularnie aktualizuj swoje dotychczasowe hasła.

- Nie klikaj łącza w wiadomości e-mail, wiadomości ani nigdzie indziej w Internecie, chyba że masz pewność, że źródło jest wiarygodne.

- Edytuj swoje ustawienia prywatności w serwisach społecznościowych, aby tylko znajomi i zaufani użytkownicy mogli zobaczyć Twoje treści.

- Unikaj wyświetlania lub wpisywania ważnych form danych (takich jak numery kart kredytowych lub hasła) w przypadku połączenia z niezabezpieczoną siecią Wi-Fi.

- Zapoznaj się z cyberprzestępczością, ochroną danych i metodami, które zmniejszają ryzyko padnięcia ofiarą ataków phishingowych i złośliwego oprogramowania.

O nas

SafetyDetectives.com to największa na świecie witryna z recenzjami oprogramowania antywirusowego.

Laboratorium badawcze SafetyDetectives to usługa pro bono, której celem jest pomoc społeczności internetowej w obronie przed cyberzagrożeniami, jednocześnie ucząc organizacje, jak chronić dane użytkowników. Nadrzędnym celem naszego projektu tworzenia map internetowych jest pomoc w uczynieniu internetu bezpieczniejszym miejscem dla wszystkich użytkowników.

Nasze poprzednie raporty ujawniły wiele głośnych luk w zabezpieczeniach i wycieków danych, w tym 2.6 miliona użytkowników ujawnionych przez Amerykańska platforma analizy społecznościowej IGblade, a także wyłom w Platforma brazylijskiego Marketplace Integrator Hariexpress.com.br które wyciekły ponad 610 GB danych.

Aby zapoznać się z pełnym przeglądem raportów dotyczących cyberbezpieczeństwa SafetyDetectives z ostatnich 3 lat, zobacz Zespół ds. Cyberbezpieczeństwa SafetyDetectives.

- &

- 000

- 2016

- 2020

- 2021

- 2022

- O nas

- dostęp

- Stosownie

- w poprzek

- działać

- Wszystkie kategorie

- Amazonka

- analityka

- roczny

- antywirusowe

- nigdzie

- na około

- Uwierzytelnianie

- władza

- AWS

- Początek

- jest

- billing

- Miliard

- marek

- naruszenie

- budować

- biznes

- biznes

- kupować

- kapitał

- duża szansa,

- Dzieci

- zamknięte

- Odzież

- kolekcja

- prowizja

- społeczność

- Firmy

- sukcesy firma

- Firma

- w porównaniu

- konkurenci

- Konsumenci

- zawiera

- zawartość

- treść

- mógłby

- Listy uwierzytelniające

- kredyt

- Karta kredytowa

- Karny

- CrunchBase

- Waluta

- Klientów

- cyber

- cyberprzestępczość

- Bezpieczeństwo cybernetyczne

- dane

- naruszenie danych

- Ochrona danych

- dzień

- sprawa

- dostawa

- detal

- ZROBIŁ

- różne

- odkryty

- odkrycie

- Nie

- domena

- Nazwa domeny

- e-commerce

- edukowanie

- szczególnie

- szpiegostwo

- oszacowanie

- EU

- przykład

- Wykorzystać

- Twarz

- imitacja

- Moda

- polecane

- Korzyści

- Federalny

- Federalna Komisja Handlu

- Postać

- w porządku

- obserwuj

- następujący

- formularze

- znaleziono

- Francja

- oszustwo

- francuski

- FTC

- pełny

- Finansowanie

- `RODO

- Ogólne

- Ogólne rozporządzenie o ochronie danych

- Niemcy

- dziewczyny

- Globalne

- towary

- Zarządzanie

- haker

- hakerzy

- Prowadzenie

- pomoc

- tutaj

- Wysoki

- W jaki sposób

- How To

- HTTPS

- Setki

- ICO

- ważny

- zawierać

- Włącznie z

- Informacja

- odsetki

- Internet

- inwentarz

- badać

- problem

- styczeń

- jurysdykcje

- Etykiety

- duży

- większe

- uruchomić

- Laws

- Wycieki

- UCZYĆ SIĘ

- Regulamin

- Dźwignia

- lekki

- LINK

- linki

- Lista

- długo

- malware

- Marketing

- rynek

- Media

- milion

- pieniądze

- większość

- sieć

- z naszej

- liczny

- Oferty

- Online

- koncepcja

- zamówienie

- Zlecenia

- organizacji

- Inne

- właściciel

- płatny

- Paryż

- Hasło

- hasła

- Zapłacić

- PayPal

- Ludzie

- osobisty

- dane personalne

- personalizować

- phishing

- atak phishingowy

- ataki phishingowe

- Platforma

- możliwy

- prywatność

- prywatny

- Pro

- Produkt

- Produkty

- projekt

- wybitny

- chronić

- ochrona

- zapewniać

- zakup

- zakupione

- zakupy

- nabywczy

- cel

- zasięg

- Przyczyny

- otrzymać

- zmniejszyć

- zarejestrowany

- Regulacja

- Raporty

- Badania naukowe

- odpowiedź

- odpowiedzialny

- detalista

- sprzedawców

- Ujawnił

- przeglądu

- Ryzyko

- Rywal

- rundy

- Rosja

- Powiedział

- oszustwo

- bezpieczne

- bezpieczeństwo

- usługa

- Usługi

- Wysyłka

- witryna internetowa

- Witryny

- So

- Obserwuj Nas

- Media społecznościowe

- Tworzenie

- sprzedany

- specjalizuje się

- Zjednoczone

- przechowywanie

- sklep

- ulica

- cel

- zespół

- Źródło

- świat

- osoby trzecie

- tysiące

- zagrożenia

- Przez

- poprzez

- czas

- wskazówki

- Top

- Śledzenie

- handel

- Zaufaj

- wyjątkowy

- Zjednoczony

- Wielka Brytania

- United States

- niezabezpieczony

- Aktualizacja

- us

- posługiwać się

- Użytkownicy

- wartość

- wiza

- Luki w zabezpieczeniach

- sieć

- Strona internetowa

- strony internetowe

- czy

- KIM

- wifi

- w ciągu

- bez

- świat

- świat

- na calym swiecie

- lat