Kiedy obudziliśmy się dziś rano, nasz kanał informacyjny dotyczący cyberbezpieczeństwa był zalany „wiadomościami”, że Apple właśnie załatało lukę w zabezpieczeniach, różnie opisywaną jako „poważny błąd”, „krytyczna wada”, która może sprawić, że komputery Mac będą „bezbronne”, a „Achilles „pięta macOS”.

Biorąc pod uwagę, że zwykle sprawdzamy nasze różne listy mailingowe z biuletynami bezpieczeństwa, zanim nawet wyjrzymy na zewnątrz, aby sprawdzić pogodę, głównie po to, aby zobaczyć, czy Apple potajemnie wypuściło z dnia na dzień nowy poradnik…

…byliśmy zaskoczeni, jeśli nie zaniepokojeni, liczbą zgłoszeń błędów, których jeszcze nie widzieliśmy.

Rzeczywiście, relacja zdawała się zachęcać nas do założenia, że Apple właśnie wydało kolejną aktualizację, zaledwie tydzień po poprzedniej „aktualizacja do wszystkiego“, sam mniej niż dwa tygodnie po tajemnicza aktualizacja dla iOS 16, który okazał się atakiem zero-day, najwyraźniej używanym do wszczepiania złośliwego oprogramowania za pośrednictwem stron internetowych z pułapkami, chociaż Apple zapomniał o tym wówczas wspomnieć:

Dzisiejsze poranne „wiadomości” zdawały się sugerować, że Apple nie tylko wypchnął kolejną aktualizację, ale także wydał ją po cichu, nie ogłaszając jej w e-mailu doradczym, a nawet nie wymieniając jej na własną rękę HT201222 strona portalu bezpieczeństwa.

(Zachowaj ten link Łącze HT201222 przydatne, jeśli jesteś użytkownikiem Apple - jest to przydatny punkt wyjścia, gdy pojawia się zamieszanie z łatką).

To błąd, ale nie całkiem nowy

Dobra wiadomość jest jednak taka, że jeśli ty zastosował się do naszej sugestii sprzed tygodnia, aby sprawdzić, czy Twoje urządzenia Apple zostały zaktualizowane (nawet jeśli spodziewałeś się, że zrobią to z własnej woli), masz już wszelkie poprawki, których możesz potrzebować, aby chronić Cię przed tym błędem „Achillesa”, bardziej znanym jako CVE-2022-42821.

To nie jest nowy błąd, to tylko nowe informacje o błędzie, który Apple naprawiony w zeszłym tygodniu.

Dla jasności, jeśli biuletyny Apple dotyczące bezpieczeństwa mają rację, ten błąd nie dotyczy żadnego z mobilnych systemów operacyjnych Apple i albo nigdy nie miał zastosowania, albo został już naprawiony w wersji macOS 13 Ventura.

Innymi słowy, opisany błąd dotyczył tylko użytkowników systemów macOS 11 Big Sur i macOS 12 Monterey, nigdy nie był dniem zerowym i został już załatany.

Powodem całego zamieszania wydaje się być opublikowanie wczoraj, po kilku dniach, kiedy łatka jest dostępna, artykułu Microsoftu dość dramatycznie zatytułowanego Pięta achillesowa Gatekeepera: odkrycie luki w systemie macOS.

Trzeba przyznać, że Apple przedstawiło tylko pobieżne podsumowanie tego błędu we własnym zakresie porady tydzień temu:

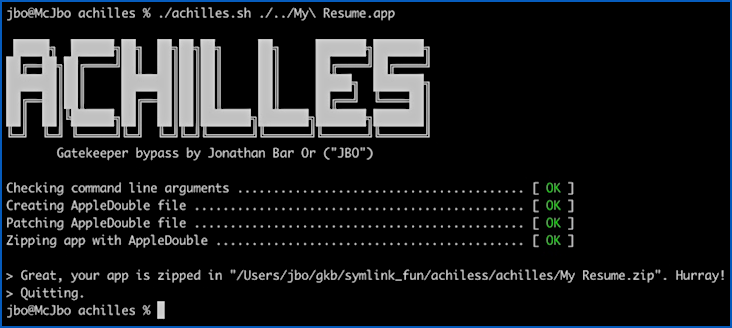

Zagrożenie: aplikacja może ominąć kontrole strażnika. Opis: naprawiono błąd logiczny poprzez ulepszone kontrole. CVE-2022-42821: Jonathan Bar lub Microsoft

Wykorzystanie tego błędu nie jest strasznie trudne, gdy wiesz, co robić, a raport Microsoftu dość jasno wyjaśnia, co jest potrzebne.

Jednak pomimo niektórych nagłówków, nie pozostawia to komputera Mac „bezbronnym”.

Mówiąc najprościej, oznacza to, że pobrana aplikacja, która normalnie wywołałaby wyskakujące okienko z ostrzeżeniem, że nie pochodzi z zaufanego źródła, nie zostałaby poprawnie oznaczona przez Apple Portier pomimo napiętego harmonogramu

Gatekeeper nie zarejestrowałby aplikacji jako pobrania, więc jej uruchomienie ominęłoby zwykłe ostrzeżenie.

(Każde aktywne oprogramowanie do monitorowania zachowań oparte na złośliwym oprogramowaniu i zagrożeniach na komputerze Mac nadal będzie działać, podobnie jak wszelkie ustawienia zapory lub oprogramowanie zabezpieczające do filtrowania sieci po pobraniu go w pierwszej kolejności).

To błąd, ale nie tak naprawdę „krytyczny”

Nie jest to też dokładnie „krytyczna wada”, jak sugerował jeden z raportów medialnych, zwłaszcza jeśli weźmie się pod uwagę, że własne aktualizacje Microsoftu z Patch Tuesday na grudzień 2022 r. bardzo podobny rodzaj błędu który został oceniony jedynie jako „umiarkowany”:

Rzeczywiście, podobna luka Microsoftu była w rzeczywistości dziurą zero-day, co oznacza, że była znana i wykorzystywana poza społecznością zajmującą się cyberbezpieczeństwem, zanim pojawiła się łatka.

Opisaliśmy błąd Microsoftu jako:

CVE-2022-44698: Luka w zabezpieczeniach Windows SmartScreen umożliwiająca obejście funkcji zabezpieczeń Windows SmartScreen. Wiadomo również, że ten błąd został wykorzystany w środowisku naturalnym. Osoba atakująca posiadająca złośliwą zawartość, która normalnie wywołałaby alert bezpieczeństwa, może ominąć to powiadomienie i w ten sposób zainfekować nawet dobrze poinformowanych użytkowników bez ostrzeżenia.

Mówiąc najprościej, obejście zabezpieczeń systemu Windows było spowodowane awarią w tzw Znak sieci (MOTW), który ma dodawać rozszerzone atrybuty do pobranych plików, aby wskazać, że pochodzą one z niezaufanego źródła.

Obejście bezpieczeństwa Apple było porażką w podobnym, ale innym Portier system, który ma dodawać rozszerzone atrybuty do pobranych plików, aby wskazać, że pochodzą one z niezaufanego źródła.

Co robić?

Aby być uczciwym wobec Microsoftu, badacz, który w odpowiedzialny sposób ujawnił Apple lukę w Gatekeeper i napisał plik właśnie opublikowany raport, nie użył słów „krytyczny” lub „bezbronny” do opisania błędu lub stanu, w jakim umieścił komputer Mac…

…chociaż nazwanie błędu Achilles i zatytułować go jako Pięta Achillesa był prawdopodobnie metaforycznym skokiem za daleko.

W końcu w starożytnej greckiej legendzie Achilles był prawie całkowicie odporny na obrażenia w bitwie, ponieważ jego matka zanurzyła go w magicznej rzece Styks jako niemowlę.

Musiała jednak trzymać go za piętę, zostawiając mu jeden słaby punkt, który ostatecznie został wykorzystany przez Parysa do zabicia Achillesa – zdecydowanie niebezpieczna słabość i krytyczny wyczyn (a także wada dnia zerowego, biorąc pod uwagę, że Wydaje się, że Paryż z góry wiedział, gdzie celować).

Na szczęście w obu tych przypadkach – własnego błędu dnia zerowego Microsoftu i błędu Apple znalezionego przez Microsoft – luki związane z obejściem zabezpieczeń są teraz załatane

Tak więc pozbycie się obu luk (skuteczne zanurzenie Achillesa z powrotem w rzece Styks, trzymając drugą piętę, co prawdopodobnie powinna była zrobić jego matka w pierwszej kolejności) jest tak proste, jak upewnienie się, że masz najnowsze aktualizacje.

- Na komputerach Mac, posługiwać się: Menu Apple > O tym komputerze Mac > Aktualizacja oprogramowania…

- W systemie Windows: posługiwać się Ustawienia > Windows Update > Sprawdź aktualizacje

Wiesz z góry

Co powiemy

Który jest, "Nie opóźniaj,

Po prostu załatw to dzisiaj”.

- Achilles

- Apple

- blockchain

- pomysłowość

- portfele kryptowalutowe

- krypto-wymiana

- CVE-2022-42821

- bezpieczeństwo cybernetyczne

- cyberprzestępcy

- Bezpieczeństwo cybernetyczne

- Departament Bezpieczeństwa Wewnętrznego

- cyfrowe portfele

- zapora

- Portier

- Kaspersky

- MacOS

- malware

- Mcafee

- Microsoft

- MOTW

- Nagie bezpieczeństwo

- NexBLOC

- plato

- Platon Ai

- Analiza danych Platona

- Gra Platona

- PlatoDane

- platogaming

- VPN

- wrażliwość

- zabezpieczenia stron internetowych

- zefirnet

![S3 Odc98: Saga LastPass – czy powinniśmy przestać używać menedżerów haseł? [Dźwięk + tekst] S3 Odc98: Saga LastPass – czy powinniśmy przestać używać menedżerów haseł? [Audio + Tekst] Analiza danych PlatoBlockchain. Wyszukiwanie pionowe. AI.](https://platoblockchain.com/wp-content/uploads/2022/09/bn-1200-300x157.png)