Czas czytania: 4 minuty

Czas czytania: 4 minuty

Jeśli poprosisz analityka złośliwego oprogramowania o wskazanie najbardziej niebezpiecznych i nikczemnych trojanów, Emotet z pewnością będzie obecny na liście. Według National Bezpieczeństwo cybernetyczne i Centrum Integracji Komunikacji, trojański „Nadal należy do najbardziej kosztownych i destrukcyjnych szkodliwych programów, które wpływają na rządy stanowe, lokalne, plemienne i terytorialne, a także na sektor prywatny i publiczny”. Przebiegły i podstępny, jest masowo rozpowszechniany na całym świecie. Nowy ogromny 4-dniowy atak Emoteta został przechwycony przez narzędzia antymalware Comodo.

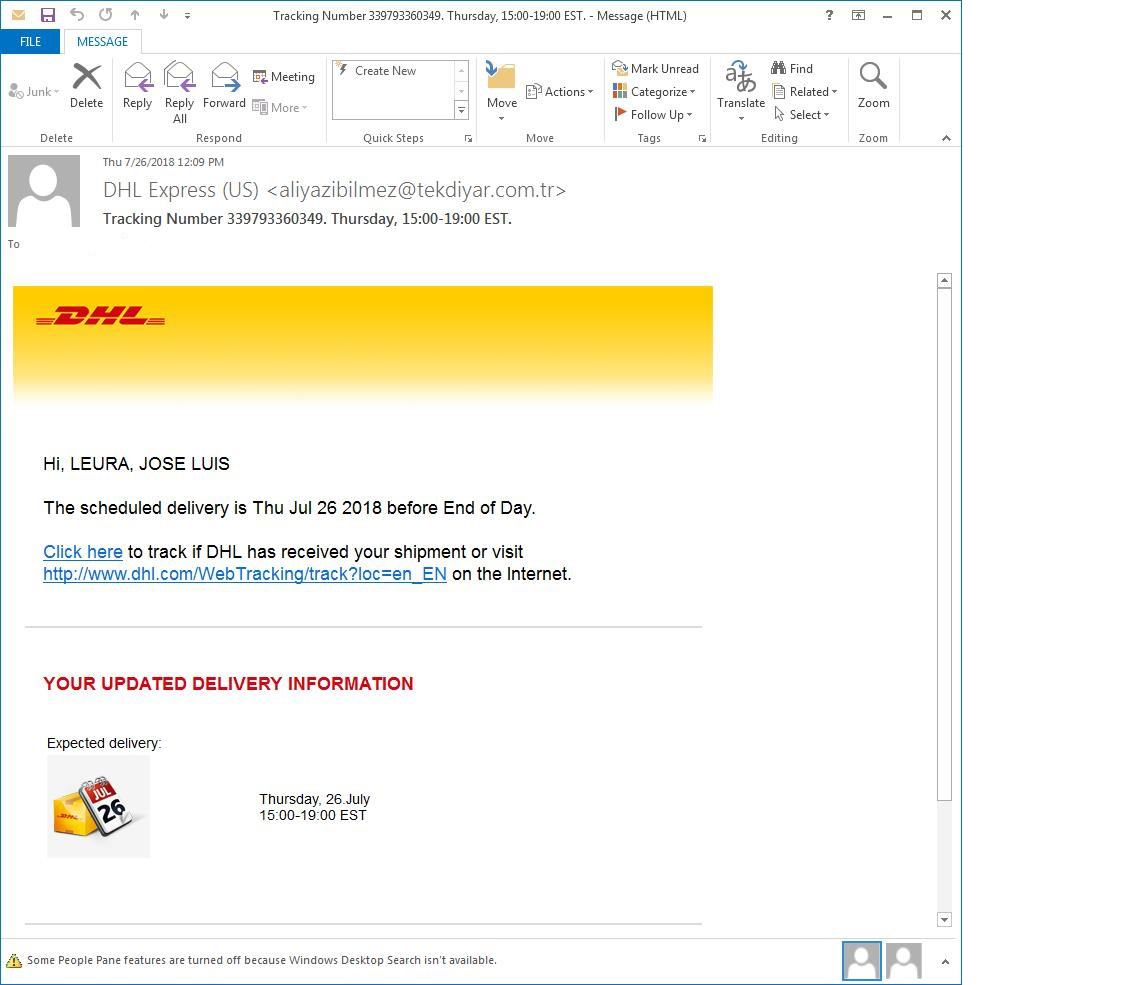

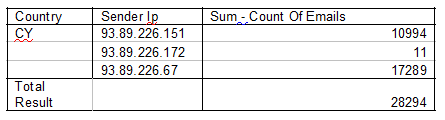

Atak rozpoczął się od wiadomości phishingowej wysłanej do 28,294 XNUMX użytkowników.

Jak widać, e-mail imituje przesyłkę DHL. Słynna marka służy jako narzędzie do wzbudzania zaufania u użytkowników. Swoją rolę odgrywa również czynnik ciekawości, więc szanse, że ofiara kliknie odsyłacz w e-mailu bez zastanowienia, są bardzo wysokie. W momencie, gdy ofiara kliknie łącze, zaczyna działać czarna magia napastników.

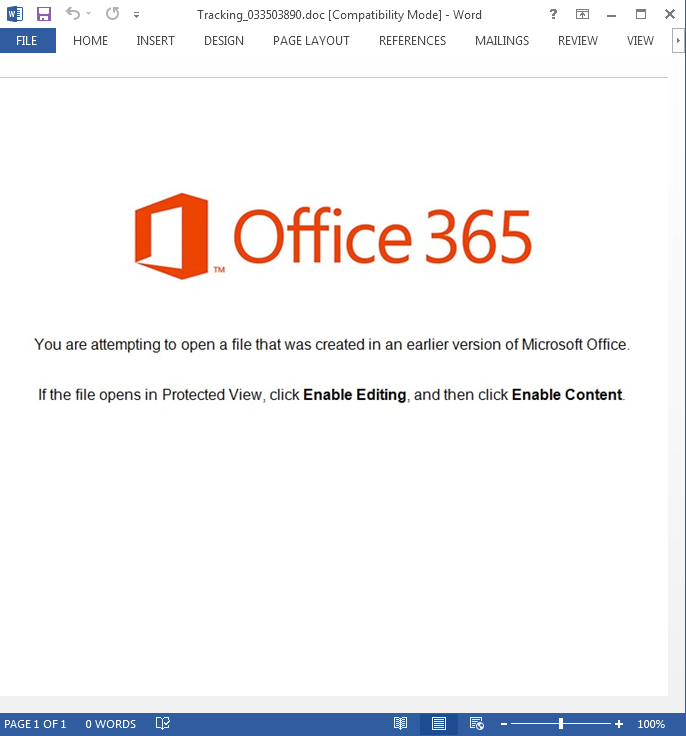

Kliknięcie łącza uruchamia pobieranie pliku Word. Oczywiście plik Worda nie ma nic wspólnego z jakąkolwiek dostawą - z wyjątkiem dostarczania złośliwego oprogramowania. Zawiera złośliwy kod makra. Ponieważ obecnie Microsoft domyślnie wyłącza uruchamianie makr w swoich produktach, osoby atakujące muszą nakłonić użytkowników do uruchomienia starszej wersji. Dlatego gdy ofiara próbuje otworzyć plik, pojawia się następujący baner.

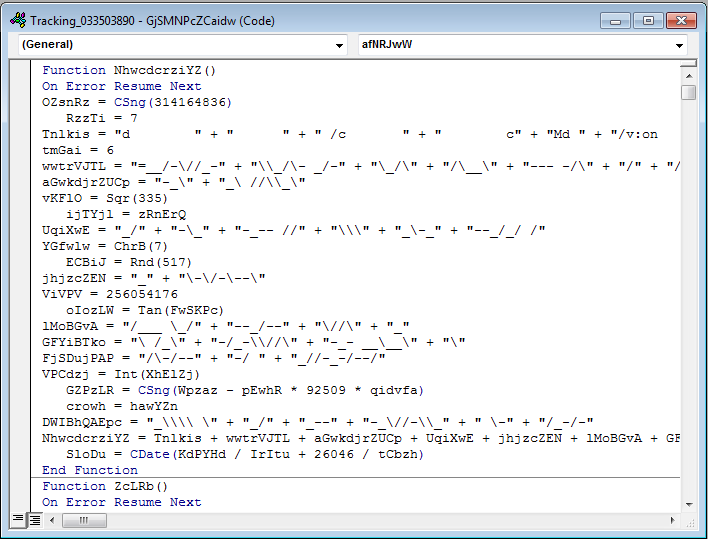

Jeśli użytkownik spełni żądanie osoby atakującej, skrypt makra osiągnie swoją misję - odbudowanie zaciemnionego kodu powłoki w celu wykonania cmd.exe

Po odbudowaniu zaciemnionego kodu cmd.exe uruchamia PowerShell, a PowerShell próbuje pobrać i wykonać plik binarny z dowolnego dostępnego adresu URL z listy:

-http: //deltaengineering.users31.interdns.co.uk/KepZJXT

http://d-va.cz/ZVjGOE9

http://dveri509.ru/y1

http://www.dupke.at/rFQA

http://clearblueconsultingltd.com/VkIiR

W chwili pisania tego tekstu tylko ostatnia zawierała plik binarny 984.exe.

Plik binarny, jak możesz się domyślić, jest próbką Trojan Emotet Banker.

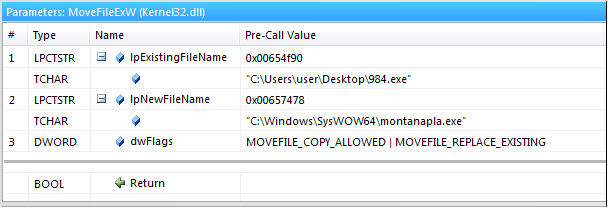

Po uruchomieniu plik binarny umieszcza się w C: WindowsSysWOW64montanapla.exe.

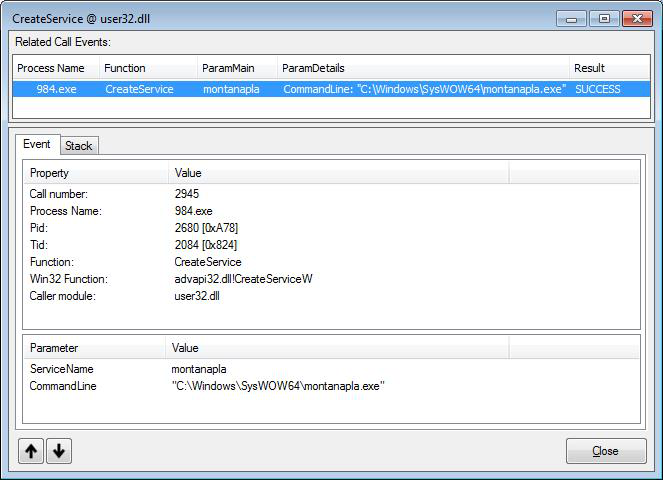

Następnie tworzy usługę o nazwie montanapla, która zapewnia, że złośliwy proces będzie uruchamiany przy każdym uruchomieniu.

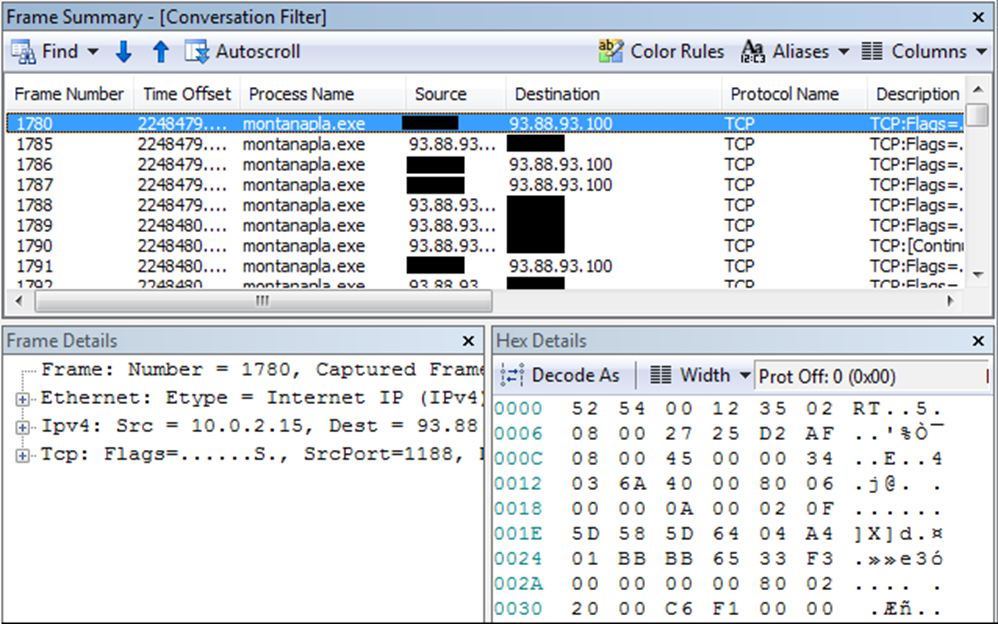

Ponadto próbuje połączyć się z serwerami Command & Control (181.142.74.233, 204.184.25.164, 79.129.120.103, 93.88.93.100), aby poinformować atakujących o nowej ofierze. Następnie złośliwe oprogramowanie czeka na polecenia atakujących.

Teraz nawiązywane jest ukryte zdalne połączenie z serwerem Command & Control. Emotet czeka, gotowy do wykonania każdego polecenia napastników. Zwykle wyszukuje prywatne dane na zainfekowanej maszynie; informacje bankowe są priorytetem. Ale to nie wszystko. Emotet jest również używany jako środek do dostarczania wielu innych rodzaje złośliwego oprogramowania do zainfekowanych maszyn. W ten sposób infekowanie za pomocą Emoteta może stać się tylko pierwszym ogniwem w łańcuchu niekończącego się kompromitowania komputera ofiary różnymi szkodliwymi programami.

Ale Emotet nie jest zadowolony z narażenia tylko jednego komputera. Próbuje zainfekować inne hosty w sieci. Ponadto Emotet ma silne możliwości ukrywania i omijania narzędzi antymalware. Będąc polimorficznym, unika wykrywania opartego na sygnaturach przez antywirusy. Ponadto Emotet jest w stanie wykryć środowisko maszyny wirtualnej i ukryć się za pomocą generowania fałszywych wskaźników. Wszystko to sprawia, że jest to twardy orzech dla oprogramowania zabezpieczającego.

„W tym przypadku mieliśmy do czynienia z bardzo niebezpiecznym atakiem o dalekosiężnych konsekwencjach” - mówi Fatih Orhan, szef Comodo Threat Research Labs. „Oczywiście tak potężne ataki mają na celu zainfekowanie jak największej liczby użytkowników, ale to tylko wierzchołek góry lodowej.

Zarażanie ofiar za pomocą Emoteta po prostu uruchamia niszczycielski proces. Po pierwsze, infekuje inne hosty w sieci. Po drugie, pobiera inne typy złośliwego oprogramowania, więc proces infekcji zaatakowanych komputerów staje się niekończący się i rośnie wykładniczo. Zatrzymując ten masowy atak, Comodo ochronił dziesiątki tysięcy użytkowników przed tym przebiegłym złośliwym oprogramowaniem i przeciął łańcuch zabijania napastników. Ta sprawa jest kolejnym potwierdzeniem, że nasi klienci są chronieni nawet przed najbardziej niebezpiecznymi i potężnymi atakami ”.

Żyj bezpiecznie z Comodo!

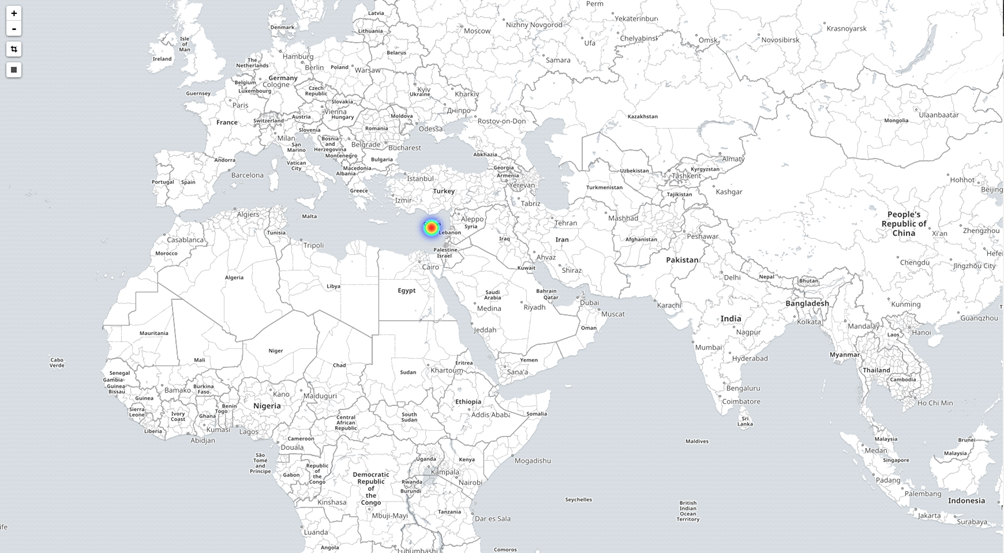

Mapa cieplna i adresy IP użyte w ataku

Atak został przeprowadzony z trzech adresów IP na Cyprze i domeny @ tekdiyar.com.tr. Zaczęło się 23 lipca 2018 roku o godzinie 14:17:55 czasu UTC i zakończyło się 27 lipca 2018 roku o godzinie 01:06:00.

Atakujący wysłali 28.294 XNUMX e-maili phishingowych.

Powiązane zasoby:

Najlepsze oprogramowanie antywirusowe

ROZPOCZNIJ DARMOWY OKRES PRÓBNY ODBIERZ SWOJĄ NATYCHMIASTOWĄ KARTĘ BEZPIECZEŃSTWA ZA DARMO

- Dystrybucja treści i PR oparta na SEO. Uzyskaj wzmocnienie już dziś.

- Platoblockchain. Web3 Inteligencja Metaverse. Wzmocniona wiedza. Dostęp tutaj.

- Źródło: https://blog.comodo.com/comodo-news/new-immense-attack-emotet-trojan-targeted-thousands-users/

- 100

- 2018

- 2019

- 28

- a

- zdolności

- Zdolny

- O nas

- Stosownie

- dodatek

- wpływający

- Wszystkie kategorie

- wśród

- analityk

- i

- antywirusowe

- na około

- atakować

- Ataki

- dostępny

- bankier

- Bankowość

- transparent

- stają się

- staje się

- rozpoczął

- jest

- Czarny

- Blog

- marka

- walizka

- Centrum

- łańcuch

- duża szansa,

- kod

- COM

- Komunikacja

- Zagrożone

- kompromis

- komputer

- Skontaktuj się

- połączenie

- zawiera

- kontrola

- Kurs

- tworzy

- ciekawość

- Klientów

- Ciąć

- cyber

- bezpieczeństwo cybernetyczne

- Niebezpieczny

- dane

- Domyślnie

- Zdecydowanie

- dostarczyć

- dostawa

- Wykrywanie

- niszczycielski

- domena

- pobieranie

- pliki do pobrania

- e-maile

- Nieskończony

- zapewnia

- Środowisko

- ustanowiony

- Parzyste

- wydarzenie

- Każdy

- Z wyjątkiem

- wykonać

- egzekucja

- wykładniczo

- w obliczu

- sławny

- dalekosiężny

- filet

- i terminów, a

- następujący

- Darmowy

- od

- generujący

- otrzymać

- Rządy

- Rośnie

- Ciężko

- głowa

- Ukryj

- Wysoki

- HTTPS

- ogromny

- in

- wskaźniki

- Informacja

- inspirować

- natychmiastowy

- integracja

- IP

- IT

- samo

- lipiec

- Lipiec 23

- Labs

- Nazwisko

- uruchomić

- uruchamia

- LINK

- Lista

- miejscowy

- długo

- Partia

- maszyna

- maszyny

- Macro

- makra

- magia

- WYKONUJE

- malware

- wiele

- masywny

- masywnie

- Maksymalna szerokość

- znaczy

- wiadomość

- Microsoft

- Misja

- moment

- jeszcze

- większość

- Nazwa

- O imieniu

- narodowy

- Potrzebować

- sieć

- Nowości

- ONE

- koncepcja

- Inne

- PC

- komputery

- phishing

- PHP

- Miejsca

- plato

- Analiza danych Platona

- PlatoDane

- Grać

- możliwy

- mocny

- PowerShell

- teraźniejszość

- priorytet

- prywatny

- wygląda tak

- Produkty

- chroniony

- publiczny

- gotowy

- zdalny

- zażądać

- Badania naukowe

- Zasoby

- Rola

- bieganie

- zadowolony

- zadowolony z

- karta z punktami

- druga

- bezpieczne

- bezpieczeństwo

- Serwery

- służy

- usługa

- Powłoka

- Podstępny

- So

- Tworzenie

- rozpiętość

- rozpoczęty

- startup

- Stan

- zatrzymanie

- silny

- taki

- ukierunkowane

- Połączenia

- świat

- Myślący

- tysiące

- groźba

- trzy

- czas

- typ

- do

- narzędzie

- narzędzia

- trojański

- Zaufaj

- typy

- URL

- Użytkownik

- Użytkownicy

- zazwyczaj

- UTC

- różnorodny

- wersja

- Ofiara

- Ofiary

- Wirtualny

- Maszyna wirtualna

- Czekanie

- będzie

- bez

- słowo

- świat

- pisanie

- You

- Twój

- zefirnet