Prędzej czy później musiało to nastąpić. Wygląda na to, że po raz pierwszy w historii łowcy błędów wykorzystali ChatGPT w udanym exploicie Pwn2Own, pomagając naukowcom przejąć kontrolę nad oprogramowaniem używanym w aplikacjach przemysłowych i wygrać 20,000 XNUMX USD.

Dla jasności: sztuczna inteligencja nie znalazła luki w zabezpieczeniach ani nie napisała i nie uruchomiła kodu w celu wykorzystania określonej luki. Ale jego pomyślne wykorzystanie w konkursie zgłaszania błędów może być zwiastunem nadchodzących hacków.

„To nie jest interpretacja kamienia z Rosetty” — powiedział Dustin Childs, szef działu świadomości zagrożeń w programie Zero Day Initiative (ZDI) firmy Trend Micro. Rejestr.

„To pierwszy krok w kierunku czegoś więcej. Nie sądzimy, by sztuczna inteligencja była przyszłością hakowania, ale z pewnością może stać się świetnym pomocnikiem, gdy badacz natrafi na fragment kodu, którego nie zna, lub na obronę, której się nie spodziewał”.

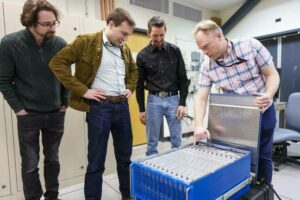

Podczas zeszłotygodniowych zawodów w Miami na Florydzie, Zespół Claroty'ego82 poprosił ChatGPT o pomoc w opracowaniu ataku na zdalne wykonanie kodu przeciwko Softing edgeAggregator Siemens — oprogramowaniu, które zapewnia łączność na interfejsie między OT (technologia operacyjna) a IT w aplikacjach przemysłowych.

Szczegóły techniczne są ograniczone ze względu na naturę Pwn2Own: ludzie znajdują luki w zabezpieczeniach, demonstrują je na scenie, prywatnie ujawniają deweloperowi lub sprzedawcy, w jaki sposób to zrobili, odbierają nagrodę i wszyscy czekamy na ujawnienie szczegółów i poprawek ostatecznie, gdy jest gotowy.

W międzyczasie możemy powiedzieć tak: ludzie zaangażowani w exploit, badacze bezpieczeństwa Noam Moshe i Uri Katz, zidentyfikowali lukę w kliencie OPC Unified Architecture (OPC UA), prawdopodobnie w pakiecie oprogramowania przemysłowego edgeAggregator. OPC UA jest protokołem komunikacyjnym maszyna-maszyna stosowanym w automatyce przemysłowej.

Po znalezieniu błędu badacze poprosili ChatGPT o opracowanie modułu zaplecza dla serwera OPC UA w celu przetestowania luki w zdalnym wykonywaniu. Wygląda na to, że ten moduł był potrzebny do zbudowania złośliwego serwera w celu zaatakowania podatnego klienta za pomocą luki znalezionej przez duet.

„Ponieważ musieliśmy wprowadzić wiele modyfikacji, aby nasza technika eksploatacji działała, musieliśmy wprowadzić wiele zmian w istniejących projektach open source OPC UA” — powiedzieli Moshe i Katz Rejestr.

„Ponieważ nie byliśmy zaznajomieni z konkretną implementacją pakietu SDK serwera, skorzystaliśmy z ChatGPT, aby przyspieszyć ten proces, pomagając nam używać i modyfikować istniejący serwer”.

Przyznali, że zespół dostarczył sztucznej inteligencji instrukcje i musiał wykonać kilka rund poprawek i „drobnych” zmian, zanim powstał działający moduł serwera zaplecza.

Ale ogólnie powiedziano nam, że chatbot zapewnił przydatne narzędzie, które zaoszczędziło im czas, zwłaszcza jeśli chodzi o uzupełnianie luk w wiedzy, takich jak nauka pisania modułu zaplecza i pozwalanie ludziom skupić się bardziej na wdrażaniu exploita.

„ChatGPT może być doskonałym narzędziem przyspieszającym proces kodowania” — powiedział duet, dodając, że zwiększyło to ich wydajność.

„To tak, jakby przeprowadzać wiele rund wyszukiwania w Google określonego szablonu kodu, a następnie dodawać wiele rund modyfikacji do kodu w oparciu o nasze specyficzne potrzeby, wyłącznie instruując go, co chcieliśmy osiągnąć” — powiedzieli Moshe i Katz.

Według Childsa prawdopodobnie właśnie w ten sposób cyberprzestępcy wykorzystają ChatGPT w rzeczywistych atakach na systemy przemysłowe.

„Eksploatacja złożonych systemów jest wyzwaniem, a cyberprzestępcy często nie są zaznajomieni z każdym aspektem konkretnego celu” — powiedział. Childs dodał, że nie spodziewa się, że narzędzia generowane przez sztuczną inteligencję będą pisać exploity, „ale dostarczy ostatniego elementu układanki potrzebnego do odniesienia sukcesu”.

I nie martwi się, że AI przejmie Pwn2Own. Przynajmniej jeszcze nie.

„Do tego jeszcze daleko”, powiedział Childs. „Jednak użycie ChatGPT tutaj pokazuje, w jaki sposób sztuczna inteligencja może pomóc zamienić lukę w exploit – pod warunkiem, że badacz wie, jak zadawać właściwe pytania i ignorować błędne odpowiedzi. To interesujący rozwój w historii zawodów i nie możemy się doczekać, aby zobaczyć, dokąd może doprowadzić”. ®

- Dystrybucja treści i PR oparta na SEO. Uzyskaj wzmocnienie już dziś.

- Platoblockchain. Web3 Inteligencja Metaverse. Wzmocniona wiedza. Dostęp tutaj.

- Źródło: https://go.theregister.com/feed/www.theregister.com/2023/02/22/chatgpt_pwn2own_ai/

- 000

- 7

- a

- O nas

- przyspieszenie

- Osiągać

- aktorzy

- w dodatku

- Przyznał

- przed

- AI

- Wszystkie kategorie

- Pozwalać

- i

- odpowiedzi

- aplikacje

- architektura

- aspekt

- Asystent

- atakować

- Ataki

- Automatyzacja

- świadomość

- Backend

- na podstawie

- Gruntownie

- bo

- pomiędzy

- Wzmocnione

- Granica

- Bug

- budować

- Pojemność

- na pewno

- wyzwanie

- Zmiany

- chatbot

- ChatGPT

- roszczenie

- jasny

- klient

- kod

- Kodowanie

- jak

- Komunikacja

- konkurencja

- kompleks

- zaniepokojony

- Łączność

- Korekty

- mógłby

- cyberprzestępcy

- dzień

- Obrona

- wykazać

- detale

- rozwijać

- Deweloper

- oprogramowania

- ZROBIŁ

- Ujawniać

- robi

- efektywność

- szczególnie

- ostatecznie

- EVER

- Każdy

- egzekucja

- Przede wszystkim system został opracowany

- oczekiwać

- oczekując

- Wykorzystać

- eksploatacja

- exploity

- znajomy

- kilka

- Znajdź

- znalezieniu

- i terminów, a

- pierwszy raz

- wada

- florida

- Skupiać

- Naprzód

- znaleziono

- przyszłość

- wspaniały

- włamanie

- hacki

- zdarzyć

- głowa

- pomoc

- pomoc

- tutaj

- uprowadzać

- historia

- Dziury

- W jaki sposób

- How To

- Jednak

- HTTPS

- Ludzie

- zidentyfikowane

- realizacja

- wykonawczych

- in

- przemysłowy

- inicjatywa

- instrukcje

- ciekawy

- Interfejs

- zaangażowany

- IT

- wiedza

- Nazwisko

- prowadzić

- nauka

- Ograniczony

- Popatrz

- WYGLĄD

- Partia

- robić

- wiele

- w międzyczasie

- Miami

- moll

- Modyfikacje

- modyfikować

- Moduł

- jeszcze

- wielokrotność

- Natura

- wymagania

- koncepcja

- open source

- operacyjny

- ogólny

- szczególny

- Łatki

- Ludzie

- kawałek

- plato

- Analiza danych Platona

- PlatoDane

- nagroda

- prawdopodobnie

- wygląda tak

- projektowanie

- protokół

- pod warunkiem,

- zapewnia

- że

- puzzle

- Pwn2Własne

- pytania

- RE

- gotowy

- zdalny

- badacz

- Badacze

- rundy

- run

- Powiedział

- Sdk

- bezpieczeństwo

- widzenie

- Targi

- Siemens

- ponieważ

- Tworzenie

- coś

- Źródło

- specyficzny

- STAGE

- Ewolucja krok po kroku

- Nadal

- STONE

- sukces

- udany

- taki

- apartament

- systemy

- biorąc

- cel

- zespół

- Techniczny

- Technologia

- szablon

- REGULAMIN

- test

- Połączenia

- ich

- groźba

- podmioty grożące

- czas

- do

- narzędzie

- narzędzia

- w kierunku

- Trend

- SKRĘCAĆ

- Ujednolicony

- us

- Stosowanie

- posługiwać się

- sprzedawca

- przez

- wrażliwość

- Wrażliwy

- czekać

- poszukiwany

- tydzień

- Co

- wygrać

- w ciągu

- Wygrał

- Praca

- by

- napisać

- pisanie

- Źle

- zefirnet

- zero

- Zero Day