Witamy ponownie w trzeciej części naszej serii blogów na temat Odzyskiwanie księgi głównejgeneza! Naszym celem jest zbadanie wielu przeszkód technicznych napotykanych podczas tworzenia usługi odzyskiwania nasion oraz tego, w jaki sposób Ledger Recover, dostarczany przez Coincover, rozwiązuje je dzięki bezpiecznemu projektowi i infrastrukturze.

W poprzednich częściach wyjaśniliśmy, jak może wyglądać entropia frazy tajnego odzyskiwania podzielony na wiele udziałów (lub fragmentów), wysyłane do zaufanych dostawców kopii zapasowych, zachowując zawsze najwyższy poziom bezpieczeństwa. Dzięki nowoczesnym narzędziom kryptograficznym i bezpiecznemu sprzętowi jesteśmy w stanie wykonać pełną kopię zapasową nasion, mając gwarancję, że żaden atakujący nie przechwyci żadnego z udziałów podczas transportu.

Przejdziemy teraz do następnego logicznego kroku, polegającego na fizycznym utworzeniu kopii zapasowej udziałów. Zapewnienie bezpiecznego przechowywania ma kluczowe znaczenie i rodzi kluczowe pytania, na które musimy odpowiedzieć: W jaki sposób zapewniamy bezpieczne przechowywanie udziałów i zabezpieczenie ich przed kradzieżą? Jak możemy zapobiec zmowie między dostawcami kopii zapasowych w celu zrekonstruowania Twojego materiału siewnego?

Wiele warstw zabezpieczeń

Aby zapewnić bezpieczeństwo przechowywania udziałów, jednym z możliwych rozwiązań jest przechowywanie przez każdego dostawcę swojego udziału w bezpiecznym miejscu, np. w sejfie. Alternatywnie możesz zdecydować się na samodzielne przechowywanie go w innym sejfie bankowym. Takie rozwiązanie pozwala dostawcom skoncentrować się wyłącznie na zabezpieczeniu swoich kluczy, ułatwiając kontrolę dostępu i zmniejszając ryzyko wycieku danych od rodziny i przyjaciół.

Ochrona przed potencjalną zmową stwarza więcej wyzwań. Możesz rozważyć utworzenie wielu udziałów rozdzielonych pomiędzy różne kategorie znajomych lub dostawców przestrzeni dyskowej. Możesz je także wiązać kontraktami. Chociaż rozwiązania te są wykonalne, nadal wymagają pewnego poziomu zaufania.

Alternatywnym rozwiązaniem jest Szyfrowanie udostępnienia, zanim zostaną wysłane do Twoich znajomych. W ten sposób, nawet jeśli zmówią się, nie będą mogli wykorzystać udziałów do odbudowania Twojego materiału siewnego. Ale tutaj jest haczyk 22 dotyczący przestrzeni fizycznej: aby zaszyfrować udziały, potrzebujesz nowego osobistego tajnego klucza. Zasadniczo tworzysz kopię zapasową sekretu, swojego nasienia przedstawiając kolejną tajemnicę które musisz chronić i pamiętać.

Można argumentować, że ten nowy sekret jest mniej krytyczny niż pierwotny, ponieważ służy wyłącznie do ochrony przed zmową między twoimi przyjaciółmi. Osoba atakująca uzyskująca dostęp do tego nowego klucza nie będzie mogła bezpośrednio ukraść Twoich środków, ale jeśli go zgubisz, utracisz również dostęp do swoich nasion.

Jak to robi Ledger Recover: bezpieczny sprzęt i wiele poziomów szyfrowania

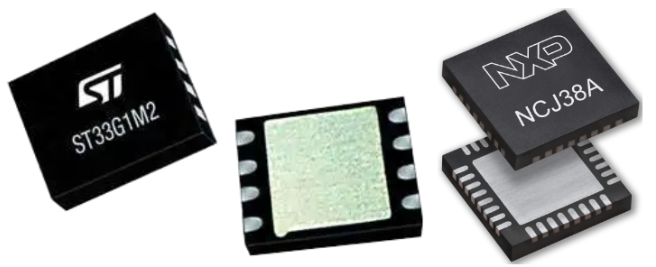

W Ledger Recover, udostępnianym przez Coincover, wykorzystujemy właściwości bezpiecznego sprzętu, jakim dysponujemy, aby odpowiedzieć na te pytania w możliwie najbardziej przyjazny dla użytkownika sposób. Polegamy na elemencie Secure Element (SE) zawartym w portfelu sprzętowym Ledger, a także na sprzętowych modułach bezpieczeństwa (HSM) używanych przez każdego z dostawców kopii zapasowych.

Bezpieczne elementy: siła bezpieczeństwa w Twojej dłoni

Bezpieczny element to wyspecjalizowany chip powszechnie stosowany w paszportach, kartach kredytowych i systemach płatności w celu bezpiecznego przechowywania i przetwarzania wrażliwych danych. SE są specjalnie zaprojektowane tak, aby wytrzymać szeroki zakres ataków, takich jak manipulacja fizyczna, kanał boczny, wstrzykiwanie błędów, wykorzystanie oprogramowania lub złośliwe oprogramowanie. Chipy te są certyfikowane przez zewnętrzne laboratoria bezpieczeństwa w wyniku intensywnych testów dotyczących tych ataków.

Twój Ledger Nano opiera się na tej sprawdzonej i godnej zaufania technologii przechowywania i ochrony nasion. System operacyjny Ledger działający na tym SE zawsze poprosi Cię o fizyczną zgodę przed użyciem materiału siewnego.

HSM: zabezpieczanie serwerów

Sprzętowy moduł zabezpieczający (HSM) to enklawa zabezpieczeń, zwykle dostępna w postaci karty rozszerzeń lub urządzenia zewnętrznego podłączonego bezpośrednio do komputera lub serwera sieciowego. Wykorzystuje procesory kryptograficzne, bezpieczne pamięci i różne środki zapobiegające manipulacji, aby bezpiecznie przechowywać i przetwarzać tajemnice. Moduły te chronią infrastrukturę krytyczną i są wykorzystywane przez organizacje przywiązujące dużą wagę do bezpieczeństwa, w tym branżę bankową, do zabezpieczania tajnych kluczy i infrastruktury.

Ledger wykorzystuje wiele modułów HSM do różnych zastosowań, w tym weryfikacja autentyczności urządzeń Ledger Nano i Ledger Staxoraz umożliwianie bezpiecznych aktualizacji systemu operacyjnego za pośrednictwem szyfrowanego i uwierzytelnionego kanału.

Zarówno SE, jak i HSM odgrywają kluczową rolę w zwiększaniu bezpieczeństwa danych w różnorodnych zastosowaniach. Pomagają organizacjom spełniać wymogi regulacyjne dotyczące prywatności i bezpieczeństwa danych oraz zabezpieczać manipulację krytycznymi danymi.

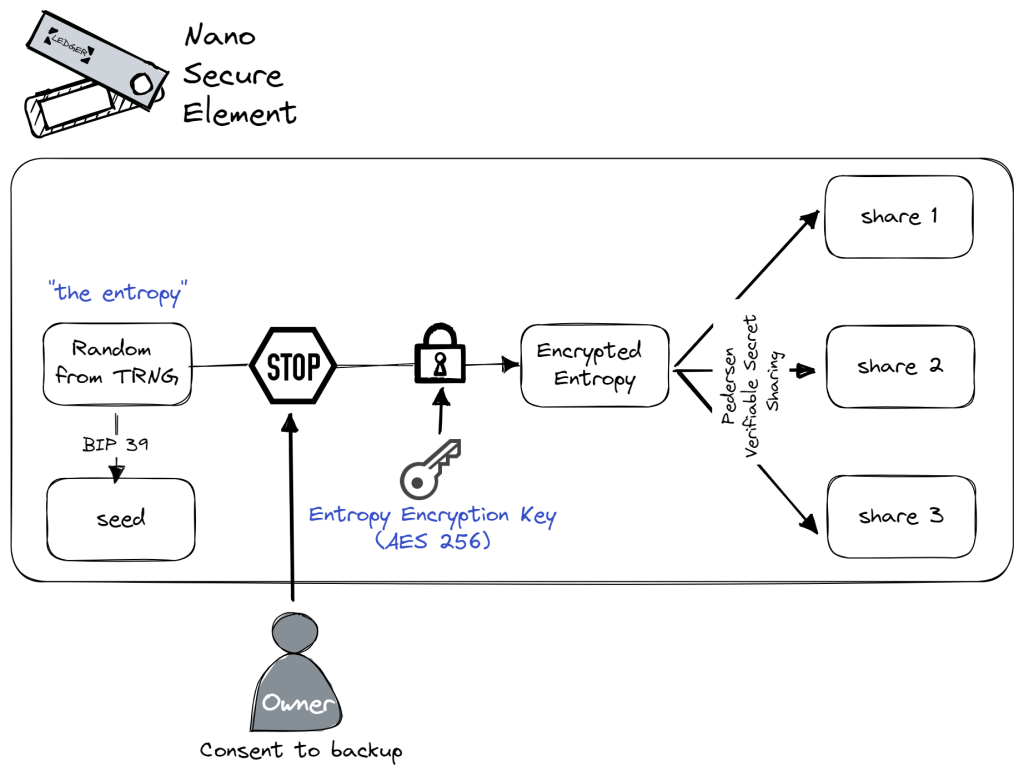

Szyfrowanie nasion przez bezpieczny element

Pierwsza warstwa ochrony pochodzi z samego bezpiecznego elementu (SE). Przed podziałem entropii na trzy części SE szyfruje ją przy użyciu klucza symetrycznego AES 256 przechowywanego w jego systemie operacyjnym (zwanego „kluczem szyfrowania entropii”). Po zaszyfrowaniu entropia jest dzielona na trzy części, które następnie są dystrybuowane do dostawców kopii zapasowych. Oczywiście masz kontrolę nad tym procesem, a SE zawsze poprosi Cię o Twoją wyraźną zgodę przed jego rozpoczęciem, tak jak w przypadku każdej innej aplikacji żądającej dostępu do materiału siewnego.

Nawet w przypadku zmowy między dostawcami kopii zapasowych próbującymi zrekonstruować nasiona (scenariusz, który jest prawie niemożliwy ze względu na inne solidne zabezpieczenia, które omówimy później), ich wysiłki doprowadziłyby jedynie do uzyskania zaszyfrowanego materiału siewnego. Bez klucza szyfrowania przechowywanego w bezpiecznym elemencie (SE) nie mogliby wykorzystać materiału siewnego.

Kluczowa kwestia do zrozumienia: ten klucz szyfrowania entropijnego jest wspólny dla wszystkich urządzeń Ledger, dzięki czemu możesz przywrócić swoje nasiona na dowolnym legalnym urządzeniu Ledger. Jest wstrzykiwany do systemu operacyjnego podczas aktualizacji systemu operacyjnego, co samo w sobie jest bardzo bezpieczną operacją.

Włączając klucz szyfrujący Entropy bezpośrednio do urządzenia, eliminujemy potrzebę zapamiętywania lub przechowywania przez użytkowników dodatkowego klucza szyfrującego w celu zabezpieczenia przed ryzykiem zmowy (haczyk 22 wspomniany powyżej). Takie podejście zapewnia zwiększone bezpieczeństwo bez konieczności dodatkowego zaufania do Ledgera, ponieważ jest zgodne z istniejącym poziomem bezpieczeństwa zapewnianym przez aktualizacje systemu operacyjnego.

Ochrona klucza szyfrowania entropijnego

Biorąc pod uwagę jego poziom krytyczności, klucz szyfrujący Entropy jest używany wyłącznie przez system operacyjny urządzenia podczas autentycznych procesów przywracania i tworzenia kopii zapasowych Ledger Recover. Proces ten obejmuje ustanowienie uwierzytelnionych bezpiecznych kanałów z wieloma modułami HSM z różnych firm (każdy dostawca kopii zapasowych). Dodatkowo różnymi innymi elementami infrastruktury, takimi jak wykrywanie podejrzanych działań (np. przywracanie wielu nasion na tym samym urządzeniu) i weryfikacja tożsamości, zarządzają osobne zespoły, co drastycznie zwiększa liczbę osób wymaganych do przeprowadzenia udanego ataku zmowy. W piątej części tej serii przyjrzymy się bliżej zarządzaniu i monitorowaniu, które wprowadziliśmy!

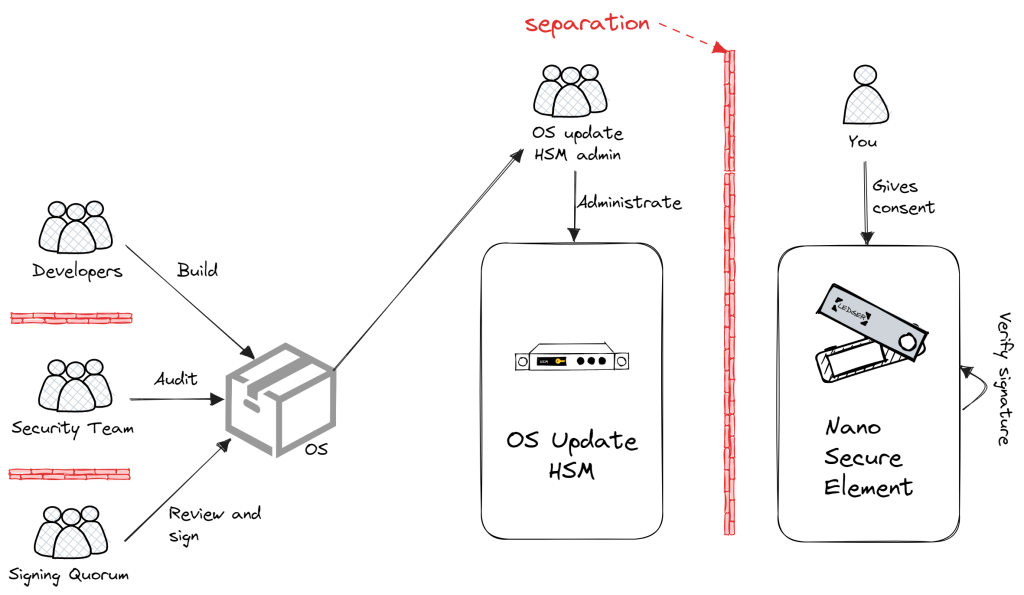

Podobnie w Ledger żadna pojedyncza osoba nie ma uprawnień do dostarczania nowych aktualizacji systemu operacyjnego dla urządzenia. Proces ten jest egzekwowany kryptograficznie, aby zawsze wymagać podpisu cyfrowego od kworum kilku osób z różnych zespołów, z których każda ma inne interesy w firmie.

Praktyka ta, tzw separacja obowiązków, to kolejny kluczowy środek cyberbezpieczeństwa, któremu przyjrzymy się bardziej szczegółowo w części poświęconej bezpieczeństwu operacyjnemu.

Udostępnij szyfrowanie w stanie spoczynku dla dostawców kopii zapasowych

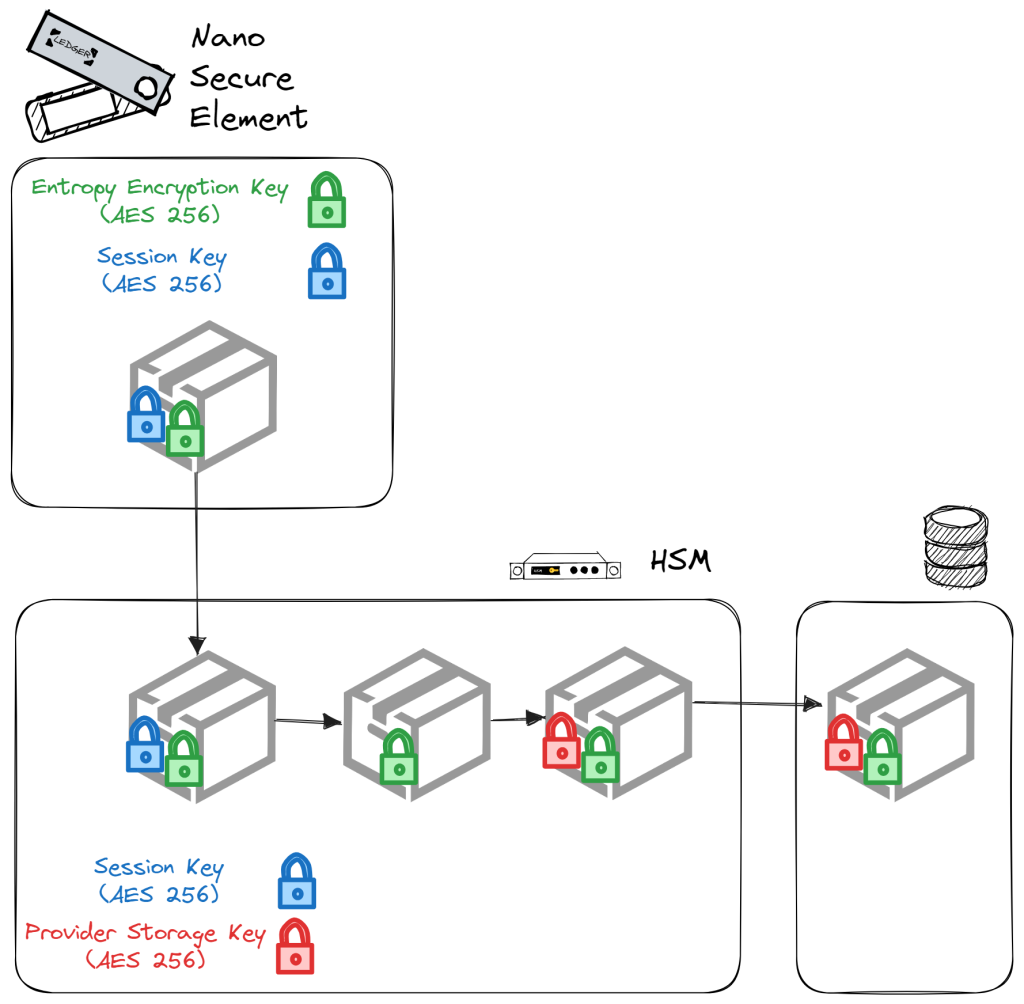

Teraz po stronie dostawców kopii zapasowych mamy nieco równoważną konfigurację.

Każdy dostawca kopii zapasowych używa sprzętowego modułu bezpieczeństwa do manipulowania swoim udziałem w nasionach. Kiedy ich moduł HSM bezpiecznie odbierze udział z urządzenia (podwójnie zaszyfrowany kluczem szyfrującym Entropy i tymczasowym kluczem bezpiecznego kanału opisanym w poprzedni wpis na blogu), szyfrowanie Secure Channel zostaje zniesione, a spójność udziałów jest weryfikowana bezpośrednio w module HSM.

Ze względu na ograniczoną pojemność pamięci moduły HSM nie mogą przechowywać dużej liczby udziałów. Dlatego na potrzeby przechowywania każdy udział jest ponownie szyfrowany przy użyciu symetrycznego klucza szyfrowania AES 256, znanego jako „klucz magazynu dostawcy”. Ta dodatkowa warstwa szyfrowania umożliwia bezpieczne przechowywanie udziałów poza granicami HSM w systemie RDMS. Innymi słowy, udziały nigdy nie pojawiają się poza bezpieczną enklawą bez schematu podwójnego szyfrowania.

Klucz magazynu dostawcy jest generowany w module HSM przez każdego dostawcę i nigdy go nie opuszcza rozpakowany. Nikt nigdy nie będzie miał do niego dostępu, włączając w to samych pracowników dostawców kopii zapasowych. Jest to standardowa praktyka w zakresie cyberbezpieczeństwa stosowana przez firmy, które przetwarzają ściśle tajne i bardzo wrażliwe dane.

Udziały nigdy nie opuszczają HSM w sposób czysty i zawsze są szyfrowane zarówno w trakcie przesyłania, jak i w stanie spoczynku.

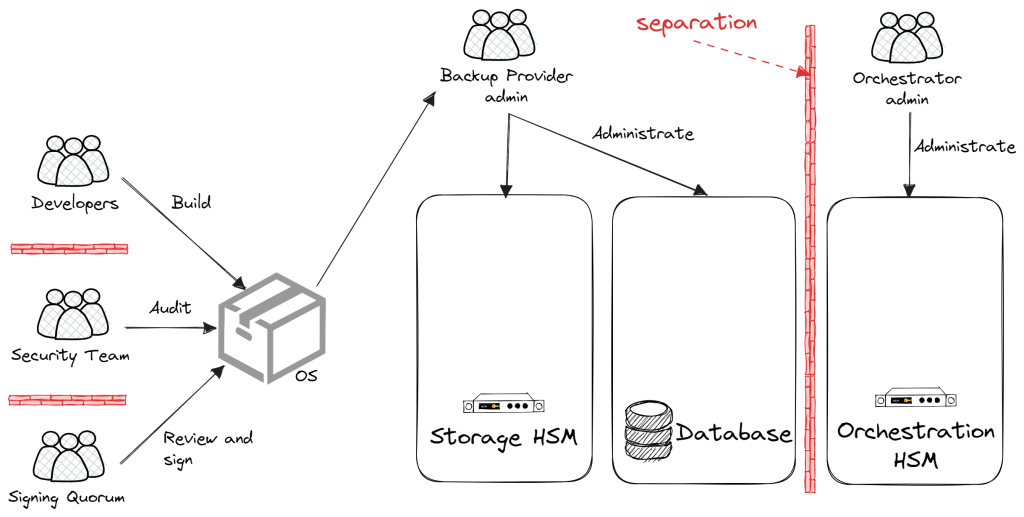

Po raz kolejny egzekwowany jest solidny podział obowiązków w przypadku osób, które mają możliwość manipulowania modułami HSM i uzyskiwania do nich dostępu. Różne obowiązki, takie jak aktualizacja kodu, fizyczny dostęp do modułu HSM, dostęp do bazy danych i instalowanie oprogramowania na fizycznym hoście modułu HSM, są przypisane odrębnym osobom z ograniczonymi prawami dostępu. Co więcej, każde oprogramowanie działające na HSM musi zostać podpisane cyfrowo przez kworum składające się z wielu osób z różnych zespołów i mających różne interesy w firmie.

Wszystko to sprawia, że dostęp do udziałów jednej osobie w którejkolwiek z zaangażowanych spółek jest niezwykle utrudniony – prawie niemożliwy.

HSM uderzają ponownie: dywersyfikacja baz danych

OK, jesteśmy coraz bliżej kompletnego rozwiązania umożliwiającego bezpieczne przechowywanie naszych udziałów!

Ale co by było, gdyby kilku specjalistów z dostawców kopii zapasowych wspólnie chciało odzyskać entropię danej osoby, organizując skuteczną, dużą zmowę między zespołami i członkami kworum z każdej firmy?

Czy możliwe jest wprowadzenie środków technicznych, które sprawią, że osiągnięcie tego będzie niezwykle trudne, jeśli nie niemożliwe? Czy możemy wdrożyć zabezpieczenia, które zapewnią każdemu pracownikowi firmy wystarczająco dużo czasu na podniesienie alarmu wszystkim użytkownikom, zanim cokolwiek się stanie?

Jednym z rozwiązań jest zastosowanie tzw. „dywersyfikacji baz danych”. Po raz kolejny wykorzystujemy możliwości naszych HSM, aby je wdrożyć.

Jeśli śledzisz ten post na blogu od początku, rozumiesz teraz, że przetwarzanie udziałów jest zarządzane wyłącznie w bezpiecznych ramach HSM, ale faktyczne przechowywanie tych zaszyfrowanych udziałów odbywa się w oddzielnej bazie danych backendu poza HSM.

Oto, co zrobimy: pozwól modułowi HSM wygenerować unikalne identyfikatory bazy danych dla każdego udziału, służące jako ich specyficzne identyfikatory w bazie danych zaplecza. Identyfikatory te będą generowane w „zróżnicowany” sposób, na podstawie tajemnicy stworzonej przez sam moduł HSM, bezpiecznie przechowywane w jego własnej bezpiecznej pamięci i nigdy nie ujawniane bez opakowania. Backend służy zatem jedynie jako pamięć zewnętrzna i nie jest w stanie odczytać zawartości swojej bazy danych ani decydować o identyfikatorach własnych wpisów w bazie danych.

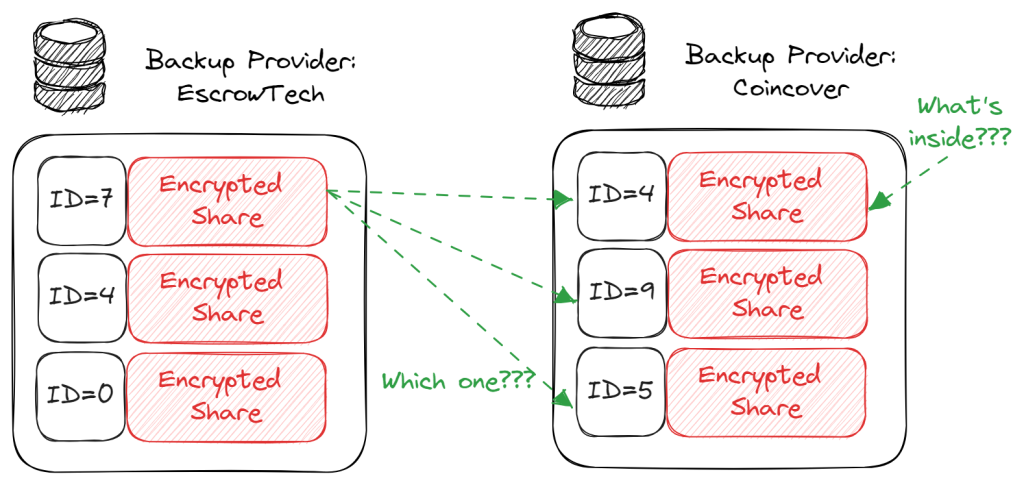

Co to znaczy? Identyfikatory akcji będą różne u różnych dostawców kopii zapasowych, w tym Ledger, Coincover i EscrowTech. Ponadto, ponieważ dane użytkowników również pozostają zaszyfrowane i zróżnicowane, nawet w przypadku wystąpienia zmowy między dwoma dostawcami nie dostarczyłoby to żadnych wskazówek co do tego, który wpis w bazie danych odpowiada któremu użytkownikowi lub któremu wpisowi w bazie danych innego dostawcy.

Jedynym możliwym podejściem byłoby brutalne wymuszenie wszystkich możliwych kombinacji udziałów we wszystkich bazach danych od wszystkich zaangażowanych dostawców kopii zapasowych. Proces ten jest bardzo czasochłonny i wymaga pełnego procesu odzyskiwania, który obejmuje wykorzystanie pełnej infrastruktury modułów HSM i legalnego urządzenia Ledger do odszyfrowania każdej kombinacji z ręcznym zatwierdzeniem kodem PIN. Zgodnie z zamierzeniami podejście to wymaga znacznego czasu i wysiłku.

Niezdywersyfikowany identyfikator użytkownika jest oczywiście obecny w komponencie odpowiedzialnym za koordynację przepływu odzyskiwania (występuje tylko po stronie księgi głównej). Właśnie dlatego, jak wspomniano wcześniej, egzekwowany jest ścisły podział obowiązków pomiędzy zespołami i osobami zarządzającymi komponentem Orkiestracja a tymi, którzy nadzorują moduły HSM i bazy danych dostawcy kopii zapasowych.

Bezpiecznie i przytulnie, teraz chcę udowodnić, że jestem sobą

Po podzieleniu i bezpiecznym udostępnieniu tajnych zwrotów odzyskiwania opracowaliśmy rozwiązanie, które zapewnia bezpieczne przechowywanie różnych udziałów. Opiera się na urządzeniach sprzętowych, konstrukcjach kryptograficznych i separacji operacyjnej, które są niezbędne do zbudowania bezpiecznego produktu. Jesteśmy teraz chronieni przed zagrożeniami w punktach końcowych źródła i miejsca przeznaczenia, ale także podczas transportu i przechowywania. Zmniejszyliśmy także ryzyko zmowy ze strony osób fizycznych w każdej spółce lub w samych spółkach maksymalnie do zera.

W tym momencie możesz zastanawiać się nad ostatnią brakującą częścią: uwolnieniem udziałów zaszyfrowanych przez każdego dostawcę kopii zapasowych. Proces ten musi być ściśle chroniony, więc jak możemy się upewnić, że faktyczny właściciel materiału siewnego jest tym, który inicjuje wniosek o zwolnienie udziału?

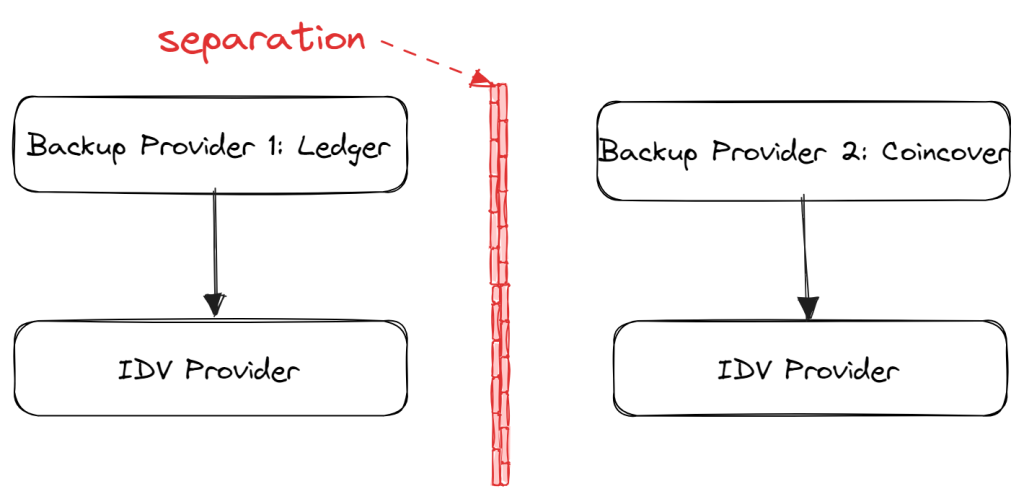

Nadszedł czas na wprowadzenie procesu weryfikacji tożsamości (lub IDV), który jest ostatnim elementem układanki. Kiedy dostawca zapasowy zostanie poproszony o udostępnienie swojej części materiału siewnego, oczekuje, że otrzyma autoryzację od dostawcy IDV, która będzie dowodem, że żądanie zostało zainicjowane przez prawdziwego właściciela materiału siewnego.

Mając innego dostawcę IDV dla każdego dostawcy kopii zapasowych, dodajemy dodatkową warstwę ochrony przed zmową.

Wdrażanie identyfikatorów IDV dla wielu dostawców kopii zapasowych może być dość skomplikowane, dlatego też szczegółowym wyjaśnieniu poświęcimy nasz następny wpis na blogu. Oznacz, jeśli chcesz wiedzieć więcej!

Pierre AOUN / Yacine BADISS

Architekci oprogramowania

- Dystrybucja treści i PR oparta na SEO. Uzyskaj wzmocnienie już dziś.

- PlatoData.Network Pionowe generatywne AI. Wzmocnij się. Dostęp tutaj.

- PlatoAiStream. Inteligencja Web3. Wiedza wzmocniona. Dostęp tutaj.

- PlatonESG. Motoryzacja / pojazdy elektryczne, Węgiel Czysta technologia, Energia, Środowisko, Słoneczny, Gospodarowanie odpadami. Dostęp tutaj.

- Platon Zdrowie. Inteligencja w zakresie biotechnologii i badań klinicznych. Dostęp tutaj.

- ChartPrime. Podnieś poziom swojej gry handlowej dzięki ChartPrime. Dostęp tutaj.

- Przesunięcia bloków. Modernizacja własności offsetu środowiskowego. Dostęp tutaj.

- Źródło: https://www.ledger.com/blog/part-3-genesis-of-ledger-recover-avoiding-collusion-and-leaks

- :ma

- :Jest

- :nie

- $W GÓRĘ

- 22

- 5

- a

- zdolność

- Zdolny

- O nas

- powyżej

- dostęp

- dostępny

- Dostęp

- Osiągać

- w poprzek

- działalność

- rzeczywisty

- Dodaj

- Dodatkowy

- do tego

- adres

- AES

- Po

- ponownie

- przed

- alarm

- Wyrównuje

- Wszystkie kategorie

- pozwala

- wzdłuż

- również

- alternatywny

- zawsze

- am

- wśród

- an

- i

- i infrastruktura

- Inne

- odpowiedź

- każdy

- ktoś

- wszystko

- zjawić się

- Zastosowanie

- aplikacje

- podejście

- zatwierdzenie

- SĄ

- argumentować

- układ

- AS

- przydzielony

- At

- atakować

- Ataki

- próbując

- Autentyczny

- uwierzytelniony

- autentyczność

- zezwolenie

- władza

- dostępny

- unikając

- z powrotem

- Backend

- poparcie

- backup

- Bank

- Bankowość

- sektor bankowy

- BE

- być

- zanim

- Początek

- pomiędzy

- związania

- Blog

- miedza

- brutalna siła

- budować

- Budowanie

- ale

- by

- CAN

- Może uzyskać

- nie może

- możliwości

- Pojemność

- karta

- Kartki okolicznosciowe

- Etui

- zapasy

- kategorie

- pewien

- Dyplomowani

- wyzwania

- wyzwanie

- Kanał

- kanały

- żeton

- Frytki

- jasny

- Zamknij

- bliższy

- kod

- Coincover

- zbiorowo

- połączenie

- kombinacje

- byliśmy spójni, od początku

- wspólny

- powszechnie

- Firmy

- sukcesy firma

- kompletny

- kompleks

- składnik

- składniki

- komputer

- zgoda

- Rozważać

- zawarte

- zawartość

- umowy

- kontrola

- odpowiada

- mógłby

- Kurs

- stworzony

- Tworzenie

- kredyt

- Karty Kredytowe

- krytyczny

- krytyczność

- istotny

- kryptograficzny

- kryptografia

- Bezpieczeństwo cybernetyczne

- dane

- prywatność danych

- Prywatność i bezpieczeństwo danych

- bezpieczeństwo danych

- Baza danych

- Bazy danych

- zdecydować

- dedykowany

- głębiej

- dostarczyć

- sięgać

- wymagania

- Pochodny

- opisane

- Wnętrze

- życzenia

- miejsce przeznaczenia

- detal

- Wykrywanie

- urządzenie

- urządzenia

- różne

- KOPAĆ

- cyfrowy

- bezpośrednio

- dyskutować

- odrębny

- dystrybuowane

- inny

- urozmaicony

- podzielony

- do

- robi

- Podwójna

- podwójnie

- drastycznie

- podczas

- e

- każdy

- Wcześniej

- łatwiej

- Efektywne

- wysiłek

- starania

- bądź

- element

- Elementy

- wyeliminować

- zatrudniony

- pracowników

- umożliwiając

- szyfrowane

- szyfrowanie

- wzmocnione

- wzmocnienie

- dość

- zapewnić

- zapewnia

- wejście

- Równoważny

- niezbędny

- istotnie

- ustanowienie

- Parzyste

- wydarzenie

- wyłącznie

- Przede wszystkim system został opracowany

- oczekuje

- wyjaśnione

- wyjaśniając

- eksploatacja

- odkryj

- narażony

- zewnętrzny

- dodatkowy

- niezwykle

- członków Twojej rodziny

- finał

- i terminów, a

- pływ

- Skupiać

- następujący

- W razie zamówieenia projektu

- wytrzymałość

- przyjaciele

- od

- pełny

- fundusze

- Ponadto

- Generować

- wygenerowane

- Geneza

- otrzymać

- miejsce

- cel

- zarządzanie

- gwarancja

- uchwyt

- dzieje

- Ciężko

- sprzęt komputerowy

- urządzenia sprzętowe

- Bezpieczeństwo sprzętu

- Portfel Hardware

- uprząż

- Have

- mający

- ciężko

- pomoc

- tutaj

- Wysoki

- Najwyższa

- wysoko

- przytrzymaj

- gospodarz

- W jaki sposób

- HTTPS

- Przeszkody

- i

- identyfikator

- identyfikatory

- tożsamość

- weryfikacja tożsamości

- ids

- VDI

- if

- wdrożenia

- niemożliwy

- in

- W innych

- Włącznie z

- włączenie

- Zwiększenia

- indywidualny

- osób

- przemysł

- Infrastruktura

- infrastruktura

- zapoczątkowany

- wewnątrz

- Insider

- Instalacja

- zamierzony

- zainteresowania

- najnowszych

- przedstawiać

- zaangażowany

- IT

- JEGO

- samo

- właśnie

- Klawisz

- Klawisze

- Wiedzieć

- znany

- Labs

- duży

- Nazwisko

- później

- warstwa

- nioski

- Wycieki

- Pozostawiać

- Księga główna

- Ledger Nano

- Księgowy Stax

- prawowity

- mniej

- niech

- poziom

- poziomy

- wykorzystuje

- Wzniesiony

- lubić

- Ograniczony

- ograniczony dostęp

- lokalizacja

- logiczny

- stracić

- zrobiony

- Utrzymywanie

- robić

- WYKONUJE

- Dokonywanie

- zarządzanie

- zarządzane

- Manipulacja

- sposób

- podręcznik

- wiele

- Maksymalna szerokość

- Może..

- oznaczać

- zmierzyć

- środków

- Poznaj nasz

- Użytkownicy

- wspomnienia

- Pamięć

- wzmiankowany

- może

- brakujący

- Nowoczesne technologie

- Moduł

- Moduły

- monitorowanie

- jeszcze

- większość

- ruch

- wielokrotność

- musi

- nano

- prawie

- Potrzebować

- sieć

- nigdy

- Nowości

- Następny

- Nie

- już dziś

- numer

- uzyskiwanie

- of

- on

- pewnego razu

- ONE

- tylko

- operacyjny

- system operacyjny

- działanie

- operacyjny

- or

- orkiestracja

- organizacji

- oryginalny

- OS

- Inne

- ludzkiej,

- sobie

- zewnętrzne

- koniec

- nadzorować

- własny

- właściciel

- palma

- część

- strony

- płatność

- Systemy płatności

- Ludzie

- wykonać

- osoba

- osobisty

- Zwroty

- fizyczny

- Fizycznie

- kawałek

- Miejsce

- plato

- Analiza danych Platona

- PlatoDane

- Grać

- punkt

- stwarza

- możliwy

- Post

- potencjał

- power

- praktyka

- precyzyjnie

- teraźniejszość

- zapobiec

- poprzedni

- Wcześniejszy

- prywatność

- Prywatność i bezpieczeństwo

- wygląda tak

- procesów

- przetwarzanie

- Procesory

- Produkt

- dowód

- niska zabudowa

- chronić

- chroniony

- ochrona

- Udowodnij

- Sprawdzony

- zapewniać

- pod warunkiem,

- dostawca

- dostawców

- że

- cele

- położyć

- puzzle

- pytania

- podnieść

- podnosi

- zasięg

- Czytaj

- real

- otrzymać

- otrzymuje

- Recover

- regeneracja

- Zredukowany

- redukcja

- , o którym mowa

- w sprawie

- regulacyjne

- zwolnić

- uwalniając

- polegać

- szczątki

- pamiętać

- zażądać

- wymagać

- wymagany

- wymagania

- osób

- obowiązki

- odpowiedzialny

- REST

- przywracać

- przywrócenie

- dalsze

- prawa

- Ryzyko

- ryzyko

- krzepki

- role

- bieganie

- "bezpiecznym"

- zabezpieczenie

- zabezpieczenia

- bezpiecznie

- Bezpieczeństwo

- taki sam

- scenariusz

- schemat

- Tajemnica

- Sekcja

- bezpieczne

- bezpiecznie

- zabezpieczenia

- bezpieczeństwo

- Laboratoria bezpieczeństwa

- nasienie

- posiew

- wrażliwy

- wysłany

- oddzielny

- Serie

- służy

- usługa

- służąc

- ustawienie

- kilka

- Share

- Akcje

- dzielenie

- bok

- podpisywanie

- ponieważ

- pojedynczy

- So

- Tworzenie

- Wyłącznie

- rozwiązanie

- Rozwiązania

- Rozwiązuje

- nieco

- Źródło

- Typ przestrzeni

- wyspecjalizowanym

- specyficzny

- swoiście

- standard

- Stax

- Ewolucja krok po kroku

- Nadal

- skradziony

- przechowywanie

- sklep

- przechowywany

- Ścisły

- strajk

- znaczny

- udany

- taki

- pewnie

- podejrzliwy

- system

- systemy

- trwa

- Zespoły

- Techniczny

- Technologia

- Testowanie

- niż

- Podziękowania

- że

- Połączenia

- Źródło

- ich

- Im

- sami

- następnie

- w związku z tym

- Te

- one

- Trzeci

- innych firm

- to

- tych

- trzy

- Przez

- czas

- czasochłonne

- do

- narzędzia

- tranzyt

- Zaufaj

- zaufany

- drugiej

- zazwyczaj

- niezdolny

- przejść

- zrozumieć

- wyjątkowy

- Aktualizacja

- Nowości

- aktualizowanie

- Uaktualnienia

- posługiwać się

- używany

- Użytkownik

- łatwy w obsłudze

- Użytkownicy

- zastosowania

- za pomocą

- wykorzystać

- wykorzystany

- wykorzystuje

- Wykorzystując

- różnorodny

- Weryfikacja

- zweryfikowana

- początku.

- wykonalne

- Portfel

- chcieć

- Droga..

- we

- DOBRZE

- były

- Co

- Co to jest

- jeśli chodzi o komunikację i motywację

- który

- Podczas

- KIM

- dlaczego

- szeroki

- Szeroki zasięg

- Wikipedia

- będzie

- w

- w ciągu

- bez

- pełen zdumienia

- słowa

- by

- You

- Twój

- siebie

- zefirnet

- zero