Dwa tygodnie temu pisaliśmy o tym dwa dni zero w Microsoft Exchange, który został zgłoszony Microsoft trzy tygodnie wcześniej przez wietnamską firmę, która twierdziła, że natknęła się na błędy w reakcji na incydenty w sieci klienta. (Być może będziesz musiał przeczytać to dwa razy.)

Jak zapewne pamiętacie, bugi przypominają zeszłoroczne ProxyLogin/ProxyShell problemy z bezpieczeństwem w systemie Windows, chociaż tym razem wymagane jest uwierzytelnione połączenie, co oznacza, że osoba atakująca potrzebuje wcześniej co najmniej jednego hasła e-mail użytkownika.

Doprowadziło to do powstania zabawnej, ale niepotrzebnie mylącej nazwy ProxyNotShell, choć w naszych notatkach nazywamy go E00F, skrót od Wymień podwójną wadę dnia zerowego, bo trudniej to błędnie odczytać.

Prawdopodobnie pamiętasz również ważny szczegół, że pierwsza luka w łańcuchu ataków E00F może zostać wykorzystana po wykonaniu części hasła logowania, ale przed wykonaniem jakiegokolwiek uwierzytelnienia 2FA, które jest potrzebne do ukończenia procesu logowania.

To sprawia, że jest to ekspert od Sophos Chester Wiśniewski dubbingowany dziura „w połowie uwierzytelniania”, a nie prawdziwy błąd po uwierzytelnieniu:

Tydzień temu, kiedy zrobiliśmy szybkie podsumowanie odpowiedzi Microsoftu na E00F, w którym kilkakrotnie modyfikowano oficjalne zalecenia firmy dotyczące łagodzenia skutków, spekulowaliśmy w podcaście Naked Security w następujący sposób:

Zajrzałem dziś rano [2022] do dokumentu Microsoft Guideline, ale nie widziałem żadnych informacji o łatce ani o tym, kiedy będzie ona dostępna.

W przyszły wtorek [2022] jest wtorek patcha, więc może będziemy musieli czekać do tego czasu?

Jeden dzień temu [2022-10-11] był najnowsza łatka we wtorek...

…a największą wiadomością jest prawie na pewno, że się myliliśmy: będziemy musieli czekać jeszcze dłużej.

Wszystko oprócz wymiany

W tym miesiącu łatki Microsoft (różne zgłaszane jako numer 83 lub 84, w zależności od tego, jak liczysz i kto liczy) obejmują 52 różne części ekosystemu Microsoft (co firma określa jako „produkty, cechy i role”), w tym kilka, o których nigdy wcześniej nie słyszeliśmy.

To oszałamiająca lista, którą tutaj w całości powtórzyliśmy:

Usługi domenowe w usłudze Active Directory Azure Azure Arc Client Server Run-time Subsystem (CSRSS) Microsoft Edge (oparty na chromie) Składnik Microsoft Graphics Microsoft Office Microsoft Office SharePoint Microsoft Office Word Microsoft WDAC Dostawca OLE DB dla SQL Klient usługi dostępu zdalnego NuGet Rola protokołu tunelowania punktów: Sieć szkieletowa usług Windows Hyper-V Kod programu Visual Studio Windows Usługi certyfikatów Active Directory Windows Sterownik CD-ROM Windows ALPC Windows Usługa systemu zdarzeń COM+ Windows Doświadczenia połączonego użytkownika i telemetria Windows CryptoAPI Windows Defender Windows Klient DHCP Rozproszony system plików systemu Windows (DFS) ) Biblioteka podstawowa systemu Windows DWM Usługa rejestrowania zdarzeń systemu Windows Zasady grupy systemu Windows Klient preferencji zasad grupy systemu Windows Protokół wymiany kluczy internetowych systemu Windows (IKE) Jądro systemu Windows Lokalny urząd zabezpieczeń (LSA) Usługa podsystemu urzędu zabezpieczeń lokalnych systemu Windows (LSASS) Menedżer sesji lokalnej systemu Windows (LSM) Windows NTFS Windows NTLM Windows Okno sterownika ODBC s Percepcja Symulacja Protokół tunelowania Point-to-Point Windows Usługa wyliczania urządzeń przenośnych Windows Składniki bufora wydruku Windows Resilient File System (ReFS) Windows Bezpieczny kanał Windows Security Support Provider Interface Windows Server Zdalnie dostępne klucze rejestru Usługa Windows Server Windows Storage Windows TCP/ IP Windows Sterownik USB Szeregowy Windows Menedżer kont internetowych Windows Win32K Windows Usługa WLAN Usługa Windows Workstation

Jak widać, słowo „Exchange” pojawia się tylko raz, w kontekście IKE, protokół wymiany kluczy internetowych.

Tak więc nadal nie ma poprawki dla błędów E00F, tydzień po tym, jak śledziliśmy nasz artykuł sprzed tygodnia, który dotyczył wstępnego raportu trzy tygodnie wcześniej.

Innymi słowy, jeśli nadal masz własny lokalny serwer Exchange, nawet jeśli używasz go tylko w ramach aktywnej migracji do Exchange Online, wtorkowa poprawka w tym miesiącu nie przyniosła Ci żadnej ulgi w programie Exchange, więc upewnij się, że jesteś na bieżąco z najnowszymi rozwiązaniami łagodzącymi skutki produktów firmy Microsoft oraz że wiesz, jakie wykrywanie i klasyfikacja zagrożeń prowadzi do Twojego Dostawca cyberbezpieczeństwa używa aby ostrzec Cię o potencjalnych napastnikach ProxyNotShell/E00F sondujących Twoją sieć.

Co zostało naprawione?

Aby uzyskać szczegółowy przegląd tego, co zostało naprawione w tym miesiącu, odwiedź naszą siostrzaną witrynę Sophos News, aby uzyskać informacje od „wtajemniczonych” raport o lukach i exploitach z SophosLabs:

Najważniejsze (lub lowlights, w zależności od punktu widzenia) obejmują:

- Ujawniona publicznie luka w pakiecie Office, która może prowadzić do wycieku danych. Nie wiemy o rzeczywistych atakach wykorzystujących ten błąd, ale informacje o tym, jak go nadużywać, najwyraźniej były znane potencjalnym napastnikom przed pojawieniem się łatki. (CVE-2022-41043)

- Wykorzystywana publicznie usterka umożliwiająca podniesienie uprawnień w usłudze systemu zdarzeń COM+. Luka bezpieczeństwa, która jest publicznie znana i została już wykorzystana w rzeczywistych atakach, to zero-dzień, ponieważ nie było żadnych dni, w których można było zastosować łatkę, zanim cyberpodziemia wiedziały, jak ją nadużywać. (CVE-2022-41033)

- Luka bezpieczeństwa w przetwarzaniu certyfikatów bezpieczeństwa TLS. Ten błąd został najwyraźniej zgłoszony przez rządowe służby bezpieczeństwa cybernetycznego Wielkiej Brytanii i USA (odpowiednio GCHQ i NSA) i może pozwolić napastnikom na fałszywe podszywanie się pod właściciela cudzego certyfikatu do podpisywania kodu lub witryny. (CVE-2022-34689)

Aktualizacje z tego miesiąca dotyczą prawie wszystkich każda wersja Windows tam, od 7-bitowego systemu Windows 32 do serwera 2022; aktualizacje obejmują wersje Intel i ARM systemu Windows; i zawierają przynajmniej kilka poprawek dla tego, co znane jest jako Rdzeń serwera instaluje.

(Server Core to uproszczony system Windows, który pozostawia bardzo prosty serwer z wierszem poleceń o znacznie zmniejszonej powierzchni ataku, pomijając elementy, których po prostu nie potrzebujesz, jeśli wszystko, czego chcesz, to na przykład serwer DNS i DHCP).

Co robić?

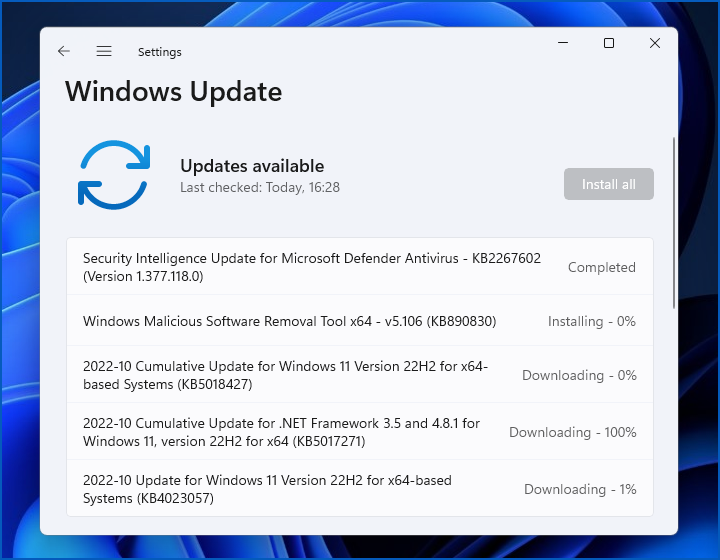

Jak wyjaśniamy w naszym szczegółowa analiza w Sophos News, możesz albo udać się do Ustawienia > Windows Update i dowiedz się, co na Ciebie czeka, lub odwiedź witrynę Microsoft online Zaktualizuj przewodnik i pobieraj indywidualne pakiety aktualizacji z Zaktualizuj katalog.

Wiesz co powiemy/

Bo to zawsze nasza droga.

To znaczy „Nie zwlekaj/

Po prostu zrób to dzisiaj”.

- Dzień 0

- blockchain

- pomysłowość

- portfele kryptowalutowe

- krypto-wymiana

- bezpieczeństwo cybernetyczne

- cyberprzestępcy

- Bezpieczeństwo cybernetyczne

- Departament Bezpieczeństwa Wewnętrznego

- cyfrowe portfele

- Wykorzystać

- zapora

- Kaspersky

- malware

- Mcafee

- Microsoft

- Nagie bezpieczeństwo

- NexBLOC

- Patch wtorek

- plato

- Platon Ai

- Analiza danych Platona

- Gra Platona

- PlatoDane

- platogaming

- VPN

- wrażliwość

- zabezpieczenia stron internetowych

- okna

- zefirnet

![S3, odc. 114: Zapobieganie cyberzagrożeniom — powstrzymaj je, zanim one powstrzymają Ciebie! [Dźwięk + tekst] S3 Odc.114: Zapobieganie cyberzagrożeniom – zatrzymaj je, zanim one zatrzymają Ciebie! [Dźwięk + tekst] Inteligencja danych PlatoBlockchain. Wyszukiwanie pionowe. AI.](https://platoblockchain.com/wp-content/uploads/2022/12/ns-1200-generic-featured-image-blue-digits-360x188.png)