W 3 r. w przestrzeni bezpieczeństwa Web2023 nastąpiła dramatyczna zmiana, wykazując zarówno postęp w zakresie odporności, jak i utrzymujące się trudności. Efektem cyberataków na sektor Web3 ponad 1.7 miliarda w zakresie odszkodowań w 2023 r.; Udokumentowano 453 zdarzenia. Różnorodność zagrożeń, jakie stwarzają te ataki, uwydatnia krytyczną konieczność utrzymywania przez społeczność Web3 ciągłej świadomości. Zespół ekspertów ds Salus, zajmująca się bezpieczeństwem web3, skupiająca się na badaniach, opracowała ten obszerny raport analityczny.

Hacks: rok różnych wzorców

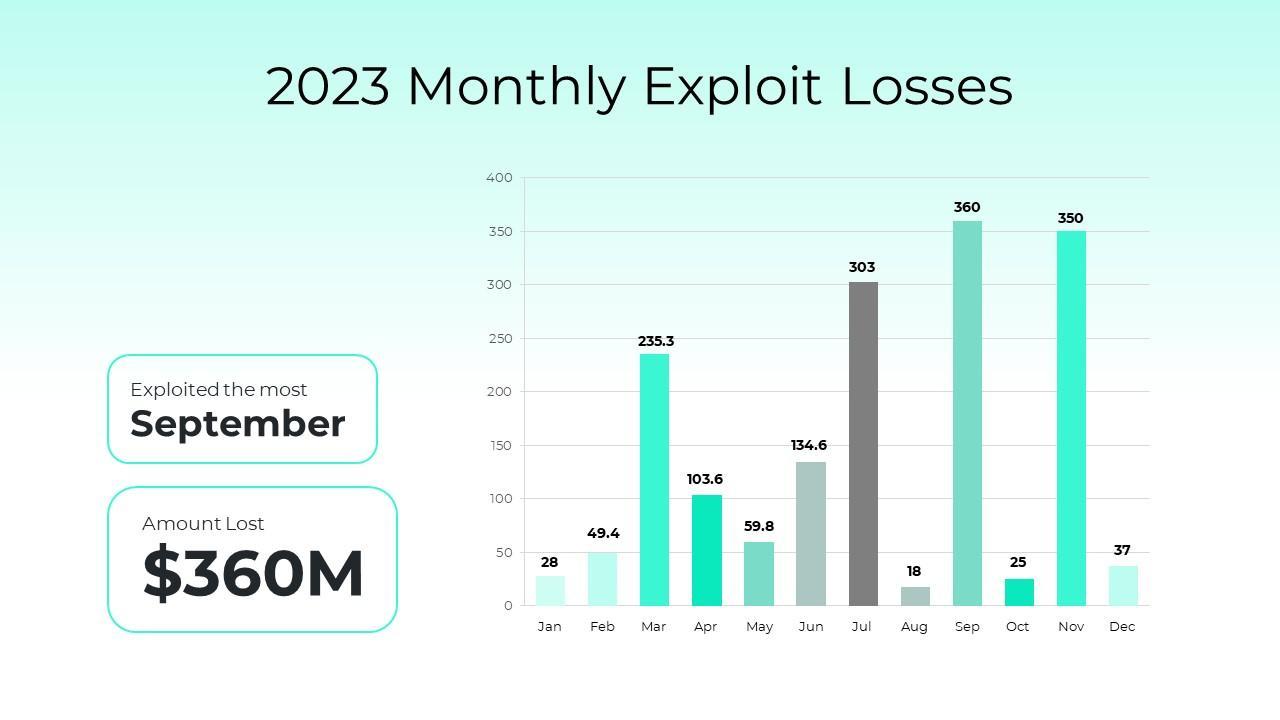

Mimo że w 2023 r. łączne straty znacznie spadły, głośne exploity nadal miały znaczący wpływ. Strata w wysokości 200 milionów dolarów poniesiona przez Mixin Network we wrześniu, w połączeniu ze stratami w wysokości 197 milionów dolarów poniesionymi przez Euler Finance w marcu i stratami w wysokości 126.36 milionów dolarów poniesionymi przez Multichain w lipcu, uwydatniają ciągłe zagrożenia dla mostów i DeFi protokoły.

Bardziej szczegółowe badanie miesięcznych strat pokazuje interesującą prawidłowość. Choć we wrześniu, listopadzie i lipcu odnotowano duże straty, to w październiku i grudniu zauważalny był spadek, co sugeruje, że świadomość bezpieczeństwa i wdrażanie silnych zabezpieczeń staje się coraz ważniejsze.

Migawka 2023 przedstawiająca luki w zabezpieczeniach Web3

Wyjdź z oszustw:

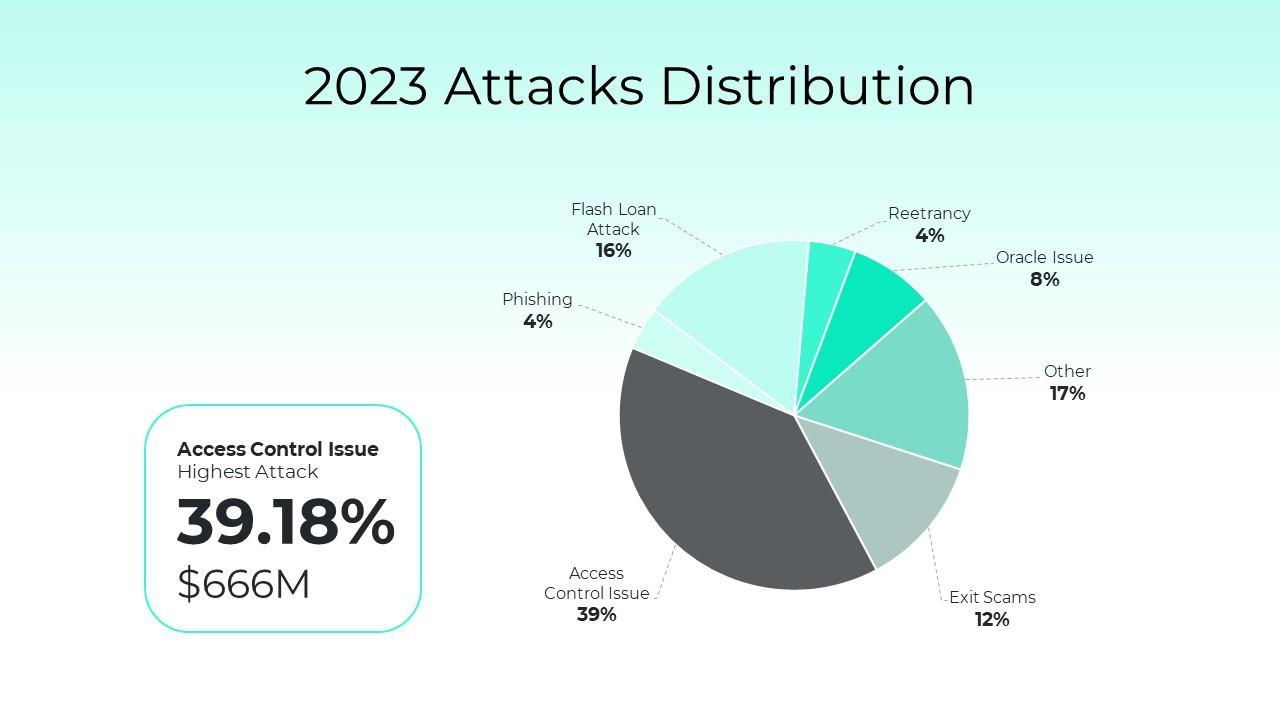

Spośród wszystkich napaści oszustwa związane z wyjściem stanowiły 12.24%, a 276 przypadków spowodowało stratę w wysokości 208 milionów dolarów. Wybitne przykłady przedsięwzięć, które obiecywały znaczne zyski, ale nagle zniknęły wraz z pieniędzmi inwestorów.

Środki ostrożności:

1. Dokładne badanie projektów i zespołów, upewnianie się, że mają udokumentowane doświadczenie i ranking projektów według przejrzystych ocen bezpieczeństwa dostarczonych przez wiarygodne firmy.

2. Zróżnicuj swój portfel inwestycyjny i zachowaj ostrożność przy rozważaniu przedsięwzięć oferujących nieracjonalnie wysokie zyski.

Problemy z kontrolą dostępu:

39.18% ataków wiązało się z problemami z kontrolą dostępu, a 29 z nich spowodowało znaczne straty w wysokości 666 milionów dolarów. Do najważniejszych przykładów należą podatności, które wykorzystano w systemach Multichain, Poloniex i Atomic Wallet.

Środki ostrożności:

Przestrzegaj zasady najmniejszych uprawnień, wdrażaj silne procedury uwierzytelniania i autoryzacji oraz często aktualizuj uprawnienia dostępu. Ponadto zapewniaj personelowi regularne szkolenia w zakresie bezpieczeństwa, zwłaszcza tym z wysokimi uprawnieniami, i skonfiguruj dokładne systemy monitorowania, aby szybko identyfikować i reagować na wszelkie podejrzane działania w aplikacjach i infrastrukturze.

Wyłudzanie informacji:

Wystąpienia phishingu stanowiły 3.98% ataków, a 13 z tych incydentów kosztowało 67.6 miliona dolarów strat. Atakujący stosowali różnorodne, stale zmieniające się strategie phishingu, czego dowodem jest atak AlphaPo przeprowadzony przez grupę Lazarus.

Środki ostrożności:

Liczba ataków typu front-end na arenie web3 wzrosła w wyniku inicjatyw, które nie doceniają bezpieczeństwa front-endu. Jest to konieczne Web3 testy penetracyjne w celu znalezienia wad i luk w zabezpieczeniach systemu, które hakerzy mogliby wykorzystać. Spraw, aby edukacja użytkowników była najwyższym priorytetem, zachęcaj do korzystania z uwierzytelniania wieloskładnikowego (MFA) i portfeli sprzętowych oraz korzystaj z monitorowania domen i weryfikacji poczty e-mail.

Ataki z wykorzystaniem pożyczek Flash:

16.12% ataków stanowiły ataki polegające na pożyczkach błyskawicznych, przy czym 37 przypadków spowodowało stratę w wysokości 274 milionów dolarów. Rozpoczęły się ataki dotyczące precyzyjnych pożyczek flash na Yearn Finance, KyberSwap i Euler Finance.

Środki ostrożności:

Zmniejsz niebezpieczeństwa związane z pożyczkami typu flash, wprowadzając ograniczenia, takie jak limity czasowe i minimalne kwoty pożyczki. Zwiększając koszty dla atakujących, pobieranie opłat za korzystanie z pożyczek typu flash może zniechęcać do stosowania wrogich ataków.

Ponowne wejście:

4.35% ataków było spowodowanych lukami w zabezpieczeniach umożliwiających ponowne wejście, a 15 z nich spowodowało straty w wysokości 74 milionów dolarów. Konsekwencje drobnej wady powodującej duże straty zostały ujawnione w wyniku problemu z Vyperem i ataku Dokładnie Protokół.

Środki ostrożności:

1. Ściśle postępuj zgodnie z modelem kontroli-efektu-interakcji: Przed kontynuowaniem upewnij się, że wszystkie odpowiednie kontrole i walidacje zostały wykonane. Zmiany stanu i współpracę z podmiotami zewnętrznymi należy wprowadzać dopiero po pomyślnym ukończeniu tych testów.

2. Wprowadź w życie kompleksową ochronę przed ponownym wejściem: stosuj tę opcję w przypadku każdej funkcji w umowie, która wymaga wrażliwych procedur.

Problemy z Oracle:

7.88% ataków było spowodowanych problemami Oracle, a 7 z nich spowodowało straty w wysokości 134 milionów dolarów. Hack BonqDAO pokazał, jak zmieniać ceny tokenów, wykorzystując słabości Oracle.

Środki ostrożności:

1. Prognoz cen nie należy sporządzać na rynkach o małej płynności.

2. Zanim zastanowisz się nad konkretnymi planami cenowymi Oracle, sprawdź, czy płynność tokena jest wystarczająca, aby zagwarantować integrację platformy.

3. Uwzględnij średnią cenę ważoną w czasie (TWAP), aby podnieść koszty manipulacji dla atakującego.

Dodatkowe luki

16.47% ataków przeprowadzono przy użyciu innych luk w zabezpieczeniach, a 76 z nich spowodowało straty w wysokości 280 milionów dolarów. Wiele luk w zabezpieczeniach Web2 i naruszenie bazy danych Mixina pokazało szerokie spektrum problemów związanych z bezpieczeństwem napotykanych w domenie Web3.

10 najlepszych hacków 2023: streszczenie

W dziesięciu najpopularniejszych włamaniach w 2023 r., które spowodowały około 70% rocznych szkód (około 1.2 miliarda dolarów), zidentyfikowano wspólną słabość: problemy z kontrolą dostępu, szczególnie te związane z kradzieżą kluczy prywatnych. Większość tych naruszeń miała miejsce w drugiej połowie roku; w listopadzie miały miejsce trzy znaczące ataki.

Warto zauważyć, że Grupa Lazarus była zaangażowana w wiele naruszeń, które doprowadziły do utraty środków w wyniku kompromisów w ramach gorącego portfela. Wśród protokołów, które zostały wykorzystane, znalazły się Mixin Network, Euler Finance, Multichain, Poloniex, BonqDAO, Atomic Wallet, HECO Bridge, Curve, Vyper, AlphaPo i CoinEx.

Wnioski:

Do końca roku ogólne straty w 2023 r. będą mniejsze niż w 2022 r. Jednak koncentracja szkód w 10 najczęstszych atakach pokazuje, jak ważne jest posiadanie lepszej ochrony. Ze względu na szeroką gamę luk ochrona przestrzeni Web3 wymaga wieloaspektowej strategii.

Nie da się przecenić znaczenia dokładnych audytów i zwiększonej wiedzy na temat testów penetracyjnych Web3, szczególnie w świetle nowych technik infiltracji, takich jak te stosowane w atakach Lazarus Group. Zdecydowanie zaleca się, aby użytkownicy i zainteresowane strony traktowali priorytetowo platformy i usługi, które spełniają zarówno wymagania funkcjonalne, jak i najwyższe standardy bezpieczeństwa, aby utorować drogę bezpiecznej przyszłości Web3.

Kliknij tutaj aby zobaczyć relację na żywo sporządzoną przez zespół ekspertów Salus.

- Dystrybucja treści i PR oparta na SEO. Uzyskaj wzmocnienie już dziś.

- PlatoData.Network Pionowe generatywne AI. Wzmocnij się. Dostęp tutaj.

- PlatoAiStream. Inteligencja Web3. Wiedza wzmocniona. Dostęp tutaj.

- PlatonESG. Węgiel Czysta technologia, Energia, Środowisko, Słoneczny, Gospodarowanie odpadami. Dostęp tutaj.

- Platon Zdrowie. Inteligencja w zakresie biotechnologii i badań klinicznych. Dostęp tutaj.

- Źródło: https://thenewscrypto.com/web3-security-report-2023-key-findings-revealed/

- :Jest

- $W GÓRĘ

- 10

- 12

- 13

- 15%

- 2022

- 2023

- 26%

- 29

- 35%

- 36

- 7

- a

- O nas

- nagle

- dostęp

- Stosownie

- rozliczone

- w poprzek

- działalność

- dodatek

- adres

- zaliczki

- przed

- Wszystkie kategorie

- Chociaż

- wśród

- an

- analiza

- i

- i infrastruktura

- każdy

- mobilne i webowe

- SĄ

- Arena

- na około

- AS

- atak

- oceny

- powiązany

- At

- atomowy

- atakować

- Ataki

- kontrole

- Uwierzytelnianie

- autoryzacja

- średni

- świadomość

- BE

- bo

- staje

- zanim

- Ulepsz Swój

- Miliard

- Pożyczanie

- obie

- naruszenie

- naruszenia

- BRIDGE

- mosty

- szeroki

- przyniósł

- biznes

- ale

- by

- powodowany

- ostrożność

- Zmiany

- wymiana pieniędzy

- ładowanie

- Wykrywanie urządzeń szpiegujących

- Coinex

- wspólny

- społeczność

- Firmy

- Zakończony

- wszechstronny

- stężenie

- wobec

- stały

- stale

- nadal

- umowa

- kontrola

- Koszty:

- mógłby

- krytyczny

- krzywa

- cyberataki

- uszkodzić

- Niebezpieczeństwa

- Baza danych

- grudzień

- upadek

- zmniejszony

- wymagania

- wykazać

- detal

- Ustalać

- rozwinięty

- różni się

- trudności

- do

- domena

- zrobić

- dramatycznie

- Edukacja

- zachęcać

- zakończenia

- cierpliwy

- zobowiązany

- dość

- podmioty

- szczególnie

- niezbędny

- Euler Finanse

- Każdy

- dokładnie

- wykazujące

- Wyjście

- ekspert

- eksperci

- Wykorzystać

- eksploatowany

- exploity

- rozległy

- zewnętrzny

- finansować

- Znajdź

- Ustalenia

- Migać

- pożyczki flash

- wada

- Skazy

- koncentruje

- obserwuj

- W razie zamówieenia projektu

- funkcjonować

- funkcjonalny

- fundusze

- przyszłość

- Zarządzanie

- gwarancja

- siekać

- hakerzy

- hacki

- miał

- się

- sprzęt komputerowy

- Portfele na sprzęt

- Have

- Wysoki

- wysoki profil

- Najwyższa

- Atrakcja

- pasemka

- wysoko

- HOT

- Gorący portfel

- W jaki sposób

- How To

- HTTPS

- zidentyfikowane

- zidentyfikować

- if

- Rezultat

- realizacja

- implikacje

- ważny

- niemożliwy

- in

- informacje

- zawierać

- włączać

- wzrosła

- wzrastający

- Infrastruktura

- inicjatywy

- integracja

- ciekawy

- najnowszych

- dochodzenie

- inwestycja

- portfolio inwestycyjne

- zaangażowany

- z udziałem

- problem

- problemy

- IT

- lipiec

- Klawisz

- Klawisze

- wiedza

- kyberswap

- duży

- uruchomiona

- Łazarz

- Grupa Lazarus

- najmniej

- mniej

- dźwignia

- lekki

- lubić

- Ograniczenia

- Limity

- Płynność

- mało

- relacja na żywo

- pożyczka

- Kredyty

- od

- straty

- Partia

- zrobiony

- utrzymać

- Większość

- robić

- Dokonywanie

- Manipulacja

- wiele

- March

- rynki

- Może..

- Poznaj nasz

- MSZ

- milion

- minimum

- Mixin

- Sieć miksująca

- model

- pieniądze

- monitorowanie

- miesięcznie

- jeszcze

- wielołańcuchowy

- wieloaspektowy

- konieczność

- sieć

- Nowości

- listopad

- październik

- of

- oferta

- często

- on

- pewnego razu

- trwający

- tylko

- wyrocznia

- zamówienie

- Inne

- ogólny

- część

- szczególny

- szczególnie

- Wzór

- wybrukować

- penetracja

- uprawnienia

- Personel

- phishing

- PHP

- Miejsce

- plany

- Platforma

- Platformy

- plato

- Analiza danych Platona

- PlatoDane

- poloniex

- teczka

- praktyka

- Detaliczność

- Cena

- Cennik

- zasada

- Priorytet

- priorytet

- prywatny

- Klucze prywatne

- przywilej

- przywileje

- problemy

- procedury

- produkcji

- zyski

- Projekcje

- projektowanie

- wybitny

- obiecał

- ochrony

- ochrona

- protokół

- protokoły

- Sprawdzony

- zapewniać

- pod warunkiem,

- położyć

- Putting

- szybko

- podnieść

- zasięg

- Ranking

- Zalecana

- rekord

- regularny

- rzetelny

- raport

- Zgłoś 2023

- Wymaga

- Badania naukowe

- sprężystość

- dalsze

- wynikły

- powraca

- Ujawnił

- "bezpiecznym"

- zobaczył

- oszustwa

- druga

- sektor

- bezpieczeństwo

- Świadomość bezpieczeństwa

- widzieć

- wrażliwy

- wrzesień

- służyć

- Usługi

- zestaw

- Share

- przesunięcie

- powinien

- pokazane

- Targi

- znaczenie

- znaczący

- Typ przestrzeni

- Widmo

- interesariusze

- standardy

- Stan

- strategie

- Strategia

- silny

- znaczny

- Z powodzeniem

- taki

- cierpiał

- pewnie

- podejrzliwy

- SVG

- system

- systemy

- biorąc

- zespół

- Zespoły

- Techniki

- dziesięć

- Testowanie

- Testy

- niż

- że

- Połączenia

- kradzież

- Tam.

- Te

- one

- Myślący

- to

- tych

- trzy

- czas

- do

- razem

- żeton

- Top

- Top 10

- Pierwsza dziesiątka

- Kwota produktów:

- śledzić

- Śledź rekord

- Trening

- przezroczysty

- i twitterze

- Aktualizacja

- Stosowanie

- posługiwać się

- używany

- Użytkownik

- Użytkownicy

- za pomocą

- wykorzystać

- różnorodność

- Ventures

- Weryfikacja

- przez

- Zobacz i wysłuchaj

- Luki w zabezpieczeniach

- Vyper

- Portfel

- Portfele

- była

- Droga..

- osłabienie

- Web2

- Web3

- Społeczność Web3

- Przestrzeń Web3

- były

- jeśli chodzi o komunikację i motywację

- który

- Podczas

- szeroki

- Szeroki zasięg

- w

- rok

- Tęsknić za kimś czymś

- You

- Twój

- zefirnet