Wraz z pojawianiem się nowych cyberprzestępców każdego dnia, cyberbezpieczeństwo stało się krytycznym imperatywem biznesowym. Liderzy bezpieczeństwa muszą zachować konkurencyjność w szybko zmieniającym się środowisku biznesowym, jednocześnie broniąc się przed zagrożeniami, zmniejszając złożoność i ułatwiając transformację cyfrową.

Aby lepiej zrozumieć najważniejsze obawy wśród CISO, firma Microsoft Security przeprowadziła ankieta na temat cyberodporności. Czytaj dalej, aby odkryć nasze wyniki.

Wykorzystaj wrażliwość pracy hybrydowej i zbuduj odporność

Praca hybrydowa zmusiła firmy wszystkich typów do przejścia do chmury. W rezultacie 61% liderów ds. bezpieczeństwa stwierdziło, że postrzega chmurę jako funkcję cyfrową najbardziej podatną na ataki, a dwóch na trzech uważa, że praca hybrydowa sprawiła, że ich organizacje są mniej bezpieczne.

Ta obawa nie jest bezpodstawna, biorąc pod uwagę, że 40% wszystkich ataków w 2021 r. i połowa wszystkich ataków w chmurze miała znaczący wpływ na przedsiębiorstwa. Badania Microsoftu to wykazały naruszenia spowodowane błędną konfiguracją chmury są tak samo powszechne jak ataki złośliwego oprogramowania i są jeszcze bardziej związane ze znacznymi szkodami dla firmy.

Zabezpieczanie chmury różni się od zabezpieczania sieci wewnętrznej i często może stanowić wyzwanie. Zalecamy korzystanie ze specjalistów ds. bezpieczeństwa w chmurze, aby uniknąć błędów administratora, takich jak błędna konfiguracja i niespójne wdrażanie zasad bezpieczeństwa.

Ogranicz wpływ ataków ransomware

Jedna na pięć firm doświadczyła ataku ransomware w 2021 r., a mniej więcej jedna trzecia liderów bezpieczeństwa wymieniła oprogramowanie ransomware wśród swoich największych obaw. I chociaż finansowe aspekty ransomware są destrukcyjne, to tylko część historii. Około 48% ofiar ataków ransomware w naszym badaniu zgłosiło, że ataki spowodowały znaczne przestoje operacyjne, ujawnienie poufnych danych i uszczerbek na reputacji.

Ataki ransomware sprowadzają się do trzech głównych wektorów wejściowych: brutalnej siły protokołu zdalnego pulpitu (RDP), wrażliwych systemów internetowych i phishingu. Organizacje mogą ograniczać szkody, zmuszając atakujących do cięższej pracy w celu uzyskania dostępu do wielu krytycznych dla biznesu systemów. Zasady zerowego zaufania takie jak dostęp o najniższych uprawnieniach są szczególnie skuteczne zapobieganie atakom z podróżowania po sieciach i zwalczanie oprogramowania ransomware obsługiwanego przez ludzi.

Podnieś cyberbezpieczeństwo do rangi strategicznej funkcji biznesowej

Wśród CISO zachodzi interesująca zmiana sposobu myślenia: silna postawa w zakresie bezpieczeństwa powinna koncentrować się na budowaniu świadomości zagrożeń i zapewnianiu odporności, a nie na zapobieganiu indywidualnym atakom.

Dane ankietowe Microsoftu potwierdzają ten sposób myślenia; 98% respondentów, którzy zgłosili, że czują się wyjątkowo narażeni na atak, również wdrażało zasadę zerowego zaufania, a 78% miało już kompleksową strategia zerowego zaufania w miejscu. Ponieważ zero zaufania zakłada naruszenie i optymalizuje pod kątem odporności, a nie ochrony, respondenci, którzy wskazali dojrzałości na drodze do zerowego zaufania częściej postrzegali ataki jako nieuchronność niż zagrożenie, któremu można zapobiec. I chociaż wdrożenie zerowego zaufania niekoniecznie skutkuje mniejszą liczbą ataków, może pomóc obniżyć średni koszt naruszenia.

Zmaksymalizuj swoje istniejące zasoby

Chociaż te dane mogą wydawać się tragiczne, wielu CISO jest również optymistycznie nastawionych co do ich zdolności do radzenia sobie z przyszłymi wyzwaniami.

Na przykład prawie 60% liderów stwierdziło, że obecnie postrzega sieci jako lukę w zabezpieczeniach. Jednak tylko 40% uważa, że problem będzie się utrzymywał za dwa lata. Podobnie, 26% mniej wymienia pocztę elektroniczną, narzędzia do współpracy i użytkowników końcowych jako przewidywane obawy w 2024 r. Oczekuje się, że jedynie technologia operacyjna (OT) i Internet rzeczy (IoT) będą stanowić takie samo lub większe wyzwanie za dwa lata.

Opierając się na silnym fundacja zerowego zaufaniaorganizacje mogą optymalizować swoje dotychczasowe inwestycje w zabezpieczenia, takie jak wykrywanie punktów końcowych i reagowanie na nie, bezpieczeństwo poczty e-mail, zarządzanie tożsamością i dostępem, broker bezpieczeństwa dostępu do chmuryoraz wbudowane narzędzia ochrony przed zagrożeniami.

Implementuj podstawy bezpieczeństwa

Dzisiejsi CISO są proszeni o robienie więcej za mniej. Liderzy ds. bezpieczeństwa muszą jak najlepiej wykorzystać swoje istniejące zasoby, ustalając właściwe priorytety — zaczynając od podstawowe najlepsze praktyki cybernetyczne.

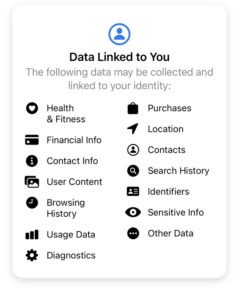

Microsoft to szacuje 98% cyberataków można udaremnić za pomocą podstawowych zasad bezpieczeństwa, takich jak uwierzytelnianie wieloskładnikowe (MFA), dostęp z najniższymi uprawnieniami, regularne aktualizacje oprogramowania, ochrona przed złośliwym oprogramowaniem i ochrona danych. Już tylko 22% klientów używając rozwiązania firmy Microsoft do obsługi tożsamości w chmurze, Azure Active Directory, wdrożyło silną ochronę uwierzytelniania tożsamości od grudnia 2021 r.

Wzmocnienie cyberodporności nie następuje z dnia na dzień. Jest to ciągła podróż, którą podążają wszystkie organizacje, posuwając się naprzód w tym szybko zmieniającym się krajobrazie zagrożeń. Ustalając priorytety, czym należy zająć się w pierwszej kolejności w oparciu o ryzyko, organizacje mogą stopniowo składać wnioski te pięć kroków aby śmiało dążyć do lepszej cyberodporności.

Czytaj więcej Perspektywy partnerów firmy Microsoft.

- blockchain

- portfele kryptowalutowe

- krypto-wymiana

- bezpieczeństwo cybernetyczne

- cyberprzestępcy

- Bezpieczeństwo cybernetyczne

- Mroczne czytanie

- Departament Bezpieczeństwa Wewnętrznego

- cyfrowe portfele

- zapora

- Kaspersky

- malware

- Mcafee

- NexBLOC

- plato

- Platon Ai

- Analiza danych Platona

- Gra Platona

- PlatoDane

- platogaming

- VPN

- zabezpieczenia stron internetowych