Czas czytania: 3 minuty

Kiedy byłeś dzieckiem, zakładając, że rzeczywiście dorósłeś, czy kiedykolwiek grałeś w grę „Człowiek w środku”? To tutaj dwóch graczy gra w łapanie dużą piłką, ale muszą rzucić ją nad głową trzeciego gracza pośrodku. Gracz w środku wygrywa grę, jeśli potrafi przechwycić piłkę.

Kiedy byłeś dzieckiem, zakładając, że rzeczywiście dorósłeś, czy kiedykolwiek grałeś w grę „Człowiek w środku”? To tutaj dwóch graczy gra w łapanie dużą piłką, ale muszą rzucić ją nad głową trzeciego gracza pośrodku. Gracz w środku wygrywa grę, jeśli potrafi przechwycić piłkę.

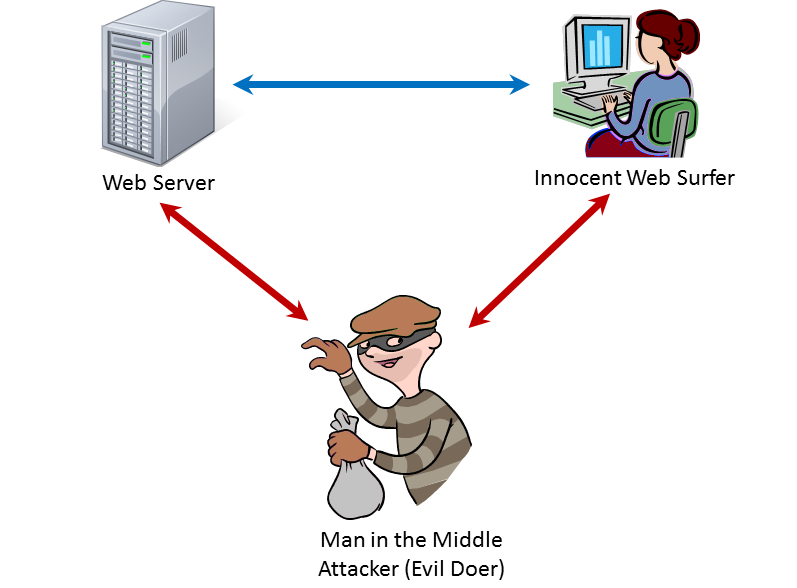

W bezpieczeństwie sieci „Człowiek w ataku środkowym” odnosi się do hakera, który jest w stanie włączyć się w środek komunikacji między systemem klienta a systemem serwera. Skłania klienta do myślenia, że jest serwerem, a serwer do myślenia, że jest klientem. Jeśli hakerowi się powiedzie, wygrywa, a cele ataku przegrywają. W zależności od tego, jak nikczemny jest napastnik, mogą stracić dużo czasu.

Ataki typu Man in the Middle (MIM) mogą być wykorzystywane do monitorowania ruchu sieciowego w celu kradzieży cennych danych lub danych uwierzytelniających, takich jak identyfikatory i hasła. Może być używany do generowania ataku typu „odmowa usługi”, który spowalnia lub zatrzymuje komunikację sieciową. Może być używany do przekierowywania odwiedzających witrynę internetową na fałszywą witrynę w ramach programu przestępczego. Może być używany do przechwytywania plików i wiadomości e-mail. Może być wykorzystany do zainfekowania klienta i serwera wirusem.

Na przykład użytkownik wchodzi na stronę internetową swojego banku, aby skorzystać z bankowości internetowej. Jednak osoba będąca w środku ataku przekierowuje go na fałszywą stronę internetową, która wygląda zupełnie jak strona banku. Haker przechwytuje login i informacje o koncie użytkownika. Może przetwarzać transakcje użytkownika, aby nie wiedział, że coś jest nie tak, dopóki nie odkryje, że jego konto zostało później napadnięte przez hakera.

Komunikacja internetowa jest szczególnym problemem, ponieważ protokół przesyłania hipertekstu (HTTP) wykorzystuje wiadomości tekstowe ASCII przesyłane asynchronicznie. Protokół HTTP nie nawiązuje ciągłego połączenia wymaganego ze względów bezpieczeństwa. Dzięki http haker może stosunkowo łatwo przechwycić, przeczytać i zmodyfikować wiadomości. Zanim internet mógł zostać skomercjalizowany w 1994 r., musiał istnieć sposób na tworzenie bezpiecznych połączeń z zaszyfrowanymi wiadomościami.

Netscape stworzył w ten sposób protokół Secure Socket Layer (SSL), który działa w połączeniu z HTTP, aby zapewnić bezpieczne, szyfrowane połączenia w Internecie. Nigdy nie podałbym danych osobowych na stronie internetowej, chyba że zobaczę https w wierszu adresu! Jednak strategia szyfrowania stosowana przez SSL może zostawić miejsce na atak MIM. Przeglądarka wysyła wiadomość do serwera WWW, aby rozpocząć proces, a serwer odpowiada informacją o utworzeniu bezpiecznego połączenia w pliku zwanym certyfikatem. Zawiera wartość zwaną „kluczem”, której przeglądarka potrzebuje do zaszyfrowania swoich wiadomości dla serwera. Jeśli haker może utworzyć proces MIM, może zastąpić klucz serwera własnym własnym kluczem. Następnie może czytać i edytować wiadomości przeglądarki. To samo może zrobić z wiadomościami serwera.

Oto naprawdę przerażająca część. Samouczki na temat tworzenia programu MIM są dostępne w całym Internecie, w tym w filmach na YouTube. Jakby tego było mało, w sieci dostępne są narzędzia, które zautomatyzują i uproszczą proces tworzenia MIM. Jak moce mogą na to pozwolić? Oprócz drobiazgu o nazwie Pierwsza Poprawka, istnieją uzasadnione zastosowania programu MIM. Firmy mogą monitorować wykorzystanie zasobów firmy przez pracowników. Używają MIM do obserwowania, co robią pracownicy i do czytania ich e-maili. Brzmi trochę przerażająco, ale pracownicy często nadużywają swoich przywilejów, a pracodawcy mają prawo o tym wiedzieć.

Na szczęście została wbudowana inna funkcja, aby SSL radzić sobie z tym problemem. Certyfikat SSL zawiera pole na „podpis”. Podpis to nazwa strony, która sprawdziła, że certyfikat pochodzi z witryny, z którą próbuje się komunikować. Proces programu MIM może się powieść, jeśli certyfikat został odwołany lub jest „samopodpisany”. Certyfikat z podpisem własnym jest podpisany przez samą witrynę.

Jeśli jednak certyfikat jest podpisany przez stronę trzecią, nazywaną urzędem certyfikacji (CA), przeglądarka ma pewność, że certyfikat został faktycznie wydany właścicielowi witryny.

Problem rozwiązany? Częściowo, ale jest jeszcze jedna rzecz do rozważenia.

CA zapewnia różne poziomy pewności. W przypadku ważnych transakcji, w szczególności transakcje finansowe, chcesz, aby użytkownicy Twojej witryny mieli pewność, że prowadzisz legalną, trwającą operację. W tym celu powinieneś uzyskać Ulepszona walidacja (EV) SSL najwyższy poziom gwarancji.

Dzięki EV firmy Comodo Ty i wszyscy odwiedzający witrynę możecie mieć oko na „Człowieka w środku”!.

ROZPOCZNIJ DARMOWY OKRES PRÓBNY ODBIERZ SWOJĄ NATYCHMIASTOWĄ KARTĘ BEZPIECZEŃSTWA ZA DARMO

- blockchain

- pomysłowość

- portfele kryptowalutowe

- krypto-wymiana

- bezpieczeństwo cybernetyczne

- cyberprzestępcy

- Bezpieczeństwo cybernetyczne

- Cyberbezpieczeństwo Comodo

- Departament Bezpieczeństwa Wewnętrznego

- cyfrowe portfele

- e-commerce

- zapora

- Kaspersky

- malware

- Mcafee

- NexBLOC

- plato

- Platon Ai

- Analiza danych Platona

- Gra Platona

- PlatoDane

- platogaming

- VPN

- zabezpieczenia stron internetowych

- zefirnet