Czas czytania: 6 minuty

Ponieważ wciąż pojawiają się nowsze łańcuchy bloków, mosty międzyłańcuchowe stają się bardziej niż kiedykolwiek niezbędne do zwiększenia interoperacyjności między ekosystemami łańcucha bloków.

To powiedziawszy, nowa innowacja stwarza również powierzchnię dla dużej liczby wektorów ataku. Według Chainalysis, Hacki na mostach krzyżowych stanowią do 69% skradzionych środków w 2022 r.

Było 13 Most krzyżowy

” data-gt-translate-attributes=”[{„attribute”:”data-cmtooltip”, „format”:”html”}]”>międzyłańcuchowe ataki mostowe tam iz powrotem, przy czym rok 2022 to rok z największą liczbą większość.

Ten artykuł zawiera zwięzłe zestawienie wszystkich międzyłańcuchowych wydarzeń hakerskich w 2022 r., aby uzyskać lepszą przejrzystość bezpieczeństwo mostów międzyłańcuchowych w dzisiejszych czasach.

W jaki sposób mosty międzyłańcuchowe zapewniają interoperacyjność zasobów kryptograficznych?

Rozumiemy działanie a Most krzyżowy

” data-gt-translate-attributes=”[{„attribute”:”data-cmtooltip”, „format”:”html”}]”>most międzyłańcuchowy na przykładzie.

Użytkownik ma zasoby w sieci Ethereum, ale musi ich używać w Polygon. Natychmiast szuka scentralizowanej giełdy, takiej jak Coinbase lub Binance, i zamienia swoje zasoby ETH na MATIC do wykorzystania na Polygon.

Teraz chce, aby pozostały token MATIC został z powrotem przekonwertowany na ETH. Będzie więc musiał przejść przez ten sam proces od nowa.

Co ciekawe, mosty międzyłańcuchowe upraszczają ten proces i zapewniają łatwiejszy sposób przesyłania aktywów tam iz powrotem między różnymi sieciami blockchain.

Jak to zrobić?

Większość mostów międzyłańcuchowych działa w modelu lock-and-mint w celu osiągnięcia interoperacyjności.

Ten sam scenariusz, w którym użytkownik chce używać tokenów ETH w sieci Polygon. Przyjrzyjmy się, jak może to zrobić przez a Most krzyżowy

” data-gt-translate-attributes=”[{„attribute”:”data-cmtooltip”, „format”:”html”}]”>międzyłańcuchowy mostek.

- Użytkownik może wysłać token ETH na określony adres w łańcuchu Ethereum i uiścić opłatę transakcyjną.

- Tokeny ETH są blokowane w inteligentnej umowie przez walidatora lub przechowywane przez usługę powierniczą.

- Teraz tokeny MATIC o wartości równej zablokowanym tokenom ETH są wybijane w łańcuchu Polygon (tj. łańcuchu docelowym)

- Użytkownik otrzymuje token MATIC w swoim portfelu i może go używać do dokonywania transakcji

Co jeśli użytkownik chce odzyskać swój token ETH?

W tym miejscu pojawia się „palenie żetonów”.

- Użytkownik może wysłać pozostały token MATIC w portfelu na określony adres w łańcuchu Polygon.

- Te tokeny MATIC są spalane w taki sposób, że środki nie mogą być ponownie wykorzystane

- Inteligentne kontrakty lub usługa powiernicza uwalnia token ETH i zapisuje go w portfelu użytkownika.

W rzeczywistości mosty międzyłańcuchowe działają poprzez zawijanie tokenów, które mają być używane z jednego łańcucha bloków do drugiego.

Jeśli użytkownik chce używać Bitcoina w sieci Ethereum, mosty międzyłańcuchowe konwertują BTC w łańcuchu blokowym Bitcoin na opakowany Bitcoin (wBTC) w łańcuchu blokowym Ethereum.

Patrząc na to, możemy łatwo powiedzieć, że istnieją znaczne złożoności, ponieważ łańcuch źródłowy i docelowy wykorzystuje dwa różne inteligentne kontrakty. Dlatego problemy z obu stron narażają fundusze użytkownika na ryzyko.

Mosty mogą być dwojakiego rodzaju: zaufane i nieufne

Ogólnie rzecz biorąc, rodzaj pomostu określa, kto sprawuje władzę nad funduszami.

Zaufane mosty są obsługiwane przez centralne podmioty, które sprawują pieczę nad środkami przekazywanymi przez mosty.

Mosty bez zaufania działają na smart kontraktach i algorytmach, a smart kontrakt sam inicjuje każde działanie. W ten sposób użytkownicy mają kontrolę nad swoimi zasobami.

Zakłócenia, które doprowadziły do naruszeń mostów międzyłańcuchowych

Ostatnie dane dotyczące włamań z lat 2021-22 wyraźnie pokazują, że mosty DeFi są najbardziej poszukiwanymi celami atakujących.

Śledzenie włamań, które miały miejsce od czasu powstania mostów międzyłańcuchowych

Jak wspomniano wcześniej, rok 2022 przyczynił się do większości włamań i spójrzmy, co poszło nie tak we wszystkich tych włamaniach.

BSC (niebadany)

„2M token BNB o wartości 586 mln USD skradziony z centrum tokenów BSC.”

Centrum tokenów BSC to most Binance łączący stary łańcuch Binance Beacon i łańcuch BNB. Atakujący, pokazując fałszywy dowód wpłaty w łańcuchu Binance Beacon, wybił 2M BNB z mostu BNB.

Haker wykorzystał lukę w mostku Binance, który zweryfikował dowody i pożyczył 1 mln BNB z dwóch transakcji.

Następnie atakujący wykorzystał pożyczony fundusz jako zabezpieczenie na protokole Venus platformy pożyczkowej BSC, a płynność została natychmiast przeniesiona do innych sieci blockchain.

Atak Nomadów

„Most Nomad padł ofiarą brutalnego ataku, który spowodował utratę płynności w wysokości 190 mln USD”

Nomad okazał się hackiem bez pozwolenia, do którego każdy mógł się przyłączyć i wykorzystać. Po rutynowej aktualizacji kontraktu kontrakt repliki został zainicjowany z błędem.

process() jest odpowiedzialna za wykonywanie komunikatów między łańcuchami i ma wewnętrzne wymaganie sprawdzania poprawności korzenia Merkle do przetwarzania komunikatów.

Wykorzystując błąd w kodzie, exploit mógł bezpośrednio wywołać funkcję process() bez konieczności „udowodniania” jej ważności.

Błąd w kodzie zweryfikował wartość „komunikatów” równą 0 (nieprawidłowa, zgodnie ze starszą logiką) jako „sprawdzoną”. Oznaczało to, że każde wywołanie procesu() zostało zatwierdzone jako ważne, co prowadziło do wykorzystania funduszy z mostu.

Wielu hakerów skorzystało z okazji, aby zrabować ogromne pieniądze poprzez proste kopiowanie/wklejanie tego samego wywołania funkcji process() za pośrednictwem Etherscan.

Most Harmonii

„Harmony trafił na twardą drogę, tracąc ponad 100 milionów dolarów z powodu naruszenia klucza prywatnego”

Mostek Harmony został zabezpieczony przez 2 z 5 multisigów, gdzie wektor ataku zdołał uzyskać dostęp do dwóch adresów.

Haker użył skompromitowanego adresu, który był niezbędny do przeprowadzenia dowolnej transakcji i ostatecznie zabrał z mostu 100 milionów dolarów.

Niewielu podejrzewa, że naruszenie klucza prywatnego może być spowodowane uzyskaniem przez hakera dostępu do serwerów obsługujących te gorące portfele.

Ronin Network (niebadany)

„Największy z hacków kryptograficznych – exploit Ronina za ~624 mln USD”

Ronin był łańcuchem bocznym Ethereum, który pracował na modelu Proof of Authority z dziewięcioma walidatorami do zatwierdzania transakcji.

Do zatwierdzania transakcji wpłat i wypłat wymagane jest pięć z dziewięciu zatwierdzeń walidatora. Z tego czterech walidatorów to członkowie zespołu wewnętrznego, a do autoryzacji transakcji potrzebny jest jeszcze tylko jeden podpis.

Oprócz włamania się do czterech wewnętrznych węzłów sprawdzania poprawności, haker uzyskał również dostęp do tej piątej sygnatury, drenując fundusze z kontraktu mostowego Ronin.

Niestety, atak został zidentyfikowany po prawie tygodniu.

Miernik.io (Niezbadane)

„4.4 miliona dolarów odebrane Meter.io z powodu ataku na most”

Meter.io, rozwidlenie ChainBridge firmy chainSafe, uruchomione ze zmianą metody wpłaty przez moduł obsługi ERC20.

Rozbieżności w metodzie wpłaty zostały wykorzystane przez hakera, który kradnie środki, wysyłając dowolną kwotę w dane połączeń.

Tunel czasoprzestrzenny

„Incydent z tunelem czasoprzestrzennym, w trakcie którego haker zarobił 326 milionów dolarów”

Wormhole, most Solany, został zmanipulowany, aby uwierzyć, że 120 XNUMX ETH zostało zdeponowane na Ethereum, co pozwoliło hakerowi wybić równoważne opakowane aktywa na Solanie.

Hakerzy wykorzystali niedociągnięcia w „Solana_program::sysvar::instructions” oraz w „Solana_program”, które nie zweryfikowały poprawnie adresu. Korzystając z tego, atakujący dostarczył adres zawierający zaledwie 0.1 ETH i stworzył fałszywy „zestaw podpisów”, aby oszukańczo wybić 120 XNUMX zapakowanych ETH na Solanie.

Qbridge (Niezbadane)

„Qbridge pod obiektywem za exploit o wartości 80 milionów dolarów”

Qubit umożliwia międzyłańcuchowe zabezpieczanie aktywów między Ethereum i BSC.

Błąd logiczny w błędzie sprawił, że xETH stał się dostępny na BSC bez depozytu ETH na Ethereum. To sprawiło, że hakerzy uzyskiwali pożyczki zabezpieczające na Qubit, mimo że nie mieli żadnych depozytów zablokowanych w kontrakcie Ethereum.

Trochę światła na bezpieczeństwo mostu międzyłańcuchowego

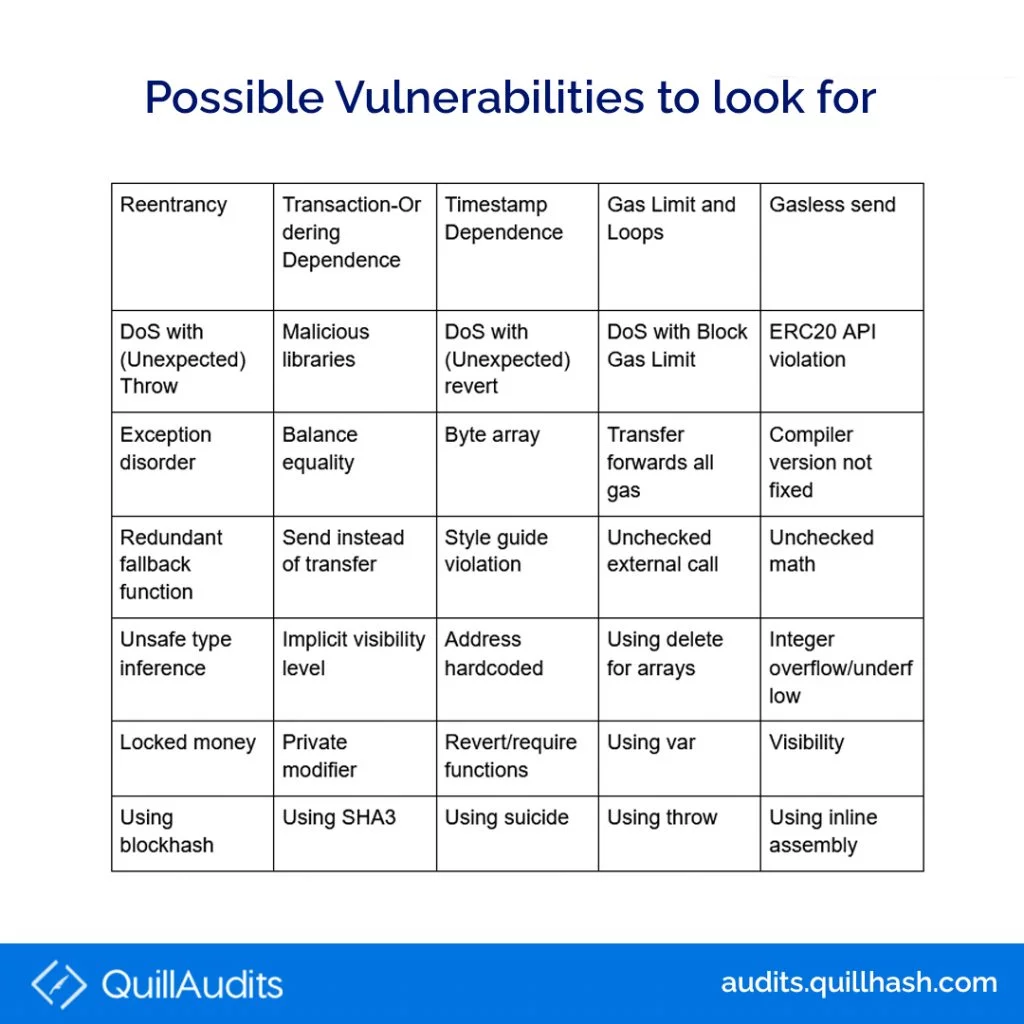

Oprócz środków bezpieczeństwa wbudowanych w projekt protokołu, przeprowadzanie dokładnych i regularnych audytów kontrolnych minimalizuje powierzchnię ryzyka ataków. Pionier QuillAudits jako Firma audytorska Tier 1 z dobrą światową reputacją w zakresie zabezpieczania projektów.

10 odwiedzajacy

- Bitcoin

- blockchain

- zgodność z technologią blockchain

- konferencja blockchain

- coinbase

- pomysłowość

- Zgoda

- konferencja kryptograficzna

- wydobycie kryptograficzne

- kryptowaluta

- Zdecentralizowane

- DeFi

- Zasoby cyfrowe

- ethereum

- uczenie maszynowe

- niezamienny żeton

- plato

- Platon Ai

- Analiza danych Platona

- Platoblockchain

- PlatoDane

- platogaming

- Wielokąt

- dowód stawki

- Quillhash

- trendy

- W3

- zefirnet