Kiedy informator Edward Snowden komunikował się z Glennem Greenwaldem w 2013 roku o wydarzeniach w NSA, jednym z narzędzi, których używał do ochrony, był Tails. Ale to było dawno temu. Czy Snowden nadal lubi Tails? Oto, co powiedział na ten temat w tweecie z 13 grudnia 2017 r .:

OGONY (@Tylko_na_żyw, https://t.co/Re3LzE4WdO) jest najbardziej przystępnym narzędziem dla zwykłych ludzi, którzy chcą „torifikować” ruch spoza przeglądarki i stanowi delikatne wprowadzenie do Linuksa (który nadal będzie wymagał nauki). Możesz go uruchomić z pamięci USB bez nadpisywania codziennego systemu operacyjnego. https://t.co/eHqYarXFjZ

- Edward Snowden (@Snowden) 13 grudnia 2017 r.

Nawet jeśli nie rozumiesz dokładnie, o czym on mówi (jeszcze), ta sprawa z Ogonami jest ważna. Czytaj dalej, aby dowiedzieć się, co to jest i dlaczego stał się tak popularny.

Co to jest Tails i dlaczego fani prywatności go kochają?

Tails to unikalny system operacyjny komputera. Został zaprojektowany, aby pomóc ci anonimowo korzystać z Internetu i ominąć cenzurę. Ogony to system na żywo (system operacyjny na żywo), który działa z pamięci USB lub DVD. Pozwala połączyć się z Internetem za pomocą praktycznie dowolnego komputera, nie pozostawiając po sobie żadnych śladów aktywności.

Co więcej, Tails to darmowe oprogramowanie, które każdy może zainstalować i używać zawsze i wszędzie, gdzie ważna jest prywatność i anonimowość.

Co czyni Tails bezpieczniejszym niż inne systemy operacyjne?

Ponieważ Tails został zaprojektowany od samego początku w celu zapewnienia prywatności i anonimowości, różni się od innych systemów operacyjnych w kilku obszarach:

- Tails zmusza wszystkie połączenia internetowe do przejścia przez Tor sieć. Tor to ogólnoświatowa sieć rozproszona, która uniemożliwia ludziom oglądanie twojego połączenia sieciowego, aby dowiedzieć się, które strony odwiedzasz, jednocześnie uniemożliwiając tym stronom poznanie twojej fizycznej lokalizacji. Aby uzyskać więcej informacji na temat tego, jak to działa, odwiedź stronę oficjalna strona o Tor.

- Tails łączy się ze sprzętem komputera, ale nie korzysta z systemu operacyjnego ani napędów dyskowych. Oznacza to, że nie ma stałego zapisu twoich działań na tym komputerze. Po usunięciu pamięci USB lub DVD Tails i ponownym uruchomieniu komputera nie będzie można stwierdzić, że Tails został tam użyty.

- Tails jest wyposażony w najnowocześniejszą technologię szyfrowania. Od PGP i OTR wsparcie dla bezpiecznej komunikacji z automatycznym użyciem HTTPS podczas odwiedzania stron internetowych, z możliwością szyfrowania plików na pamięci USB lub DVD, Tails ma wszystko.

Dzięki tym wszystkim funkcjom prywatności i anonimowości w pakiecie, który można dosłownie nosić w kieszeni, łatwo jest zrozumieć, dlaczego fani prywatności kochają Tails.

To wszystko brzmi świetnie, ale wciąż możesz się zastanawiać: „Czy używanie Ogonów jest bezpieczne?” Ogony są znacznie bezpieczniejsze niż typowy system operacyjny, ale nie są niezawodne. Istnieją różne sposoby na obejście zabezpieczeń wbudowanych w Tails. Oto szczegółowe wyjaśnienie Tailsa ograniczenia bezpieczeństwa.

Obejrzyj następujące wideo, aby uzyskać bardziej szczegółowe wprowadzenie do Tails:

Jedną z największych zalet Tails jest to, że możesz stworzyć własną pamięć USB lub DVD Tails i wypróbować ją samodzielnie. A ponieważ jest to darmowe oprogramowanie, wszystko, co kosztuje, to pamięć USB lub DVD, na której ją instalujesz.

W kilku następnych sekcjach omówimy proces tworzenia i konfigurowania systemu Tails za pomocą pamięci USB. Nie przeprowadzimy Cię krok po kroku, ponieważ szczegóły zależą od typu komputera, z którego instalujesz i nośnika, na którym chcesz zainstalować.

Zachęcamy do stworzenia własnego systemu Tails, postępując zgodnie z instrukcjami na stronie Pobierz i zainstaluj ogony strona, która dotyczy Twojej sytuacji.

Gdy skończymy, będziesz mógł zobaczyć, jak działa Tails i zawarte w nim oprogramowanie.

Mamy zamiar:

- Pobierz i zweryfikuj Ogony

- Zainstaluj Tails na pamięci USB

- Skonfiguruj Tails i Tor

Pobieranie i weryfikacja ogonów

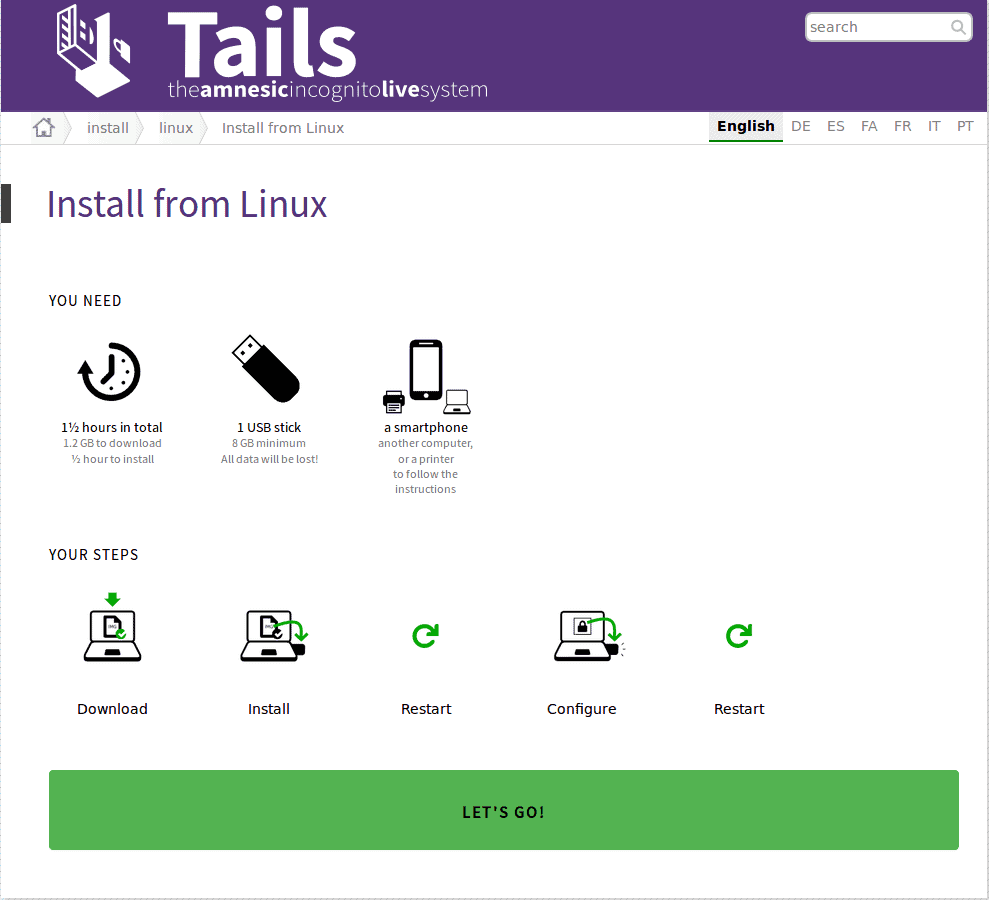

Użyliśmy komputera z systemem Linux do stworzenia naszego systemu Tails. Kliknięcie opcji na stronie Pobierz i zainstaluj ogony doprowadziło nas tutaj:

Gdy byliśmy gotowi, kliknęliśmy duży zielony przycisk „Let's Go”, który doprowadził nas do szczegółowych instrukcji. Odtąd był to tylko proces postępowania zgodnie ze szczegółowymi instrukcjami dostarczonymi przez zespół Tails.

Pobraliśmy obraz Tails USB, a następnie zweryfikowaliśmy go za pomocą rozszerzenia przeglądarki Tails Verification. Weryfikacja pobrania jest niezwykle ważna. Dzięki temu dowiesz się, czy pobieranie jest w jakiś sposób uszkodzone.

Pobieranie jest czasem niekompletne lub część pobierania może nie być w 100% identyczna z oryginałem. Czasami hakerzy przełamują zabezpieczenia witryny i zastępują oryginał wersją zaatakowaną przez hakerów. Weryfikacja pobrania wykryje dla Ciebie którykolwiek z tych problemów.

Kiedy już mieliśmy zweryfikowaną wersję obrazu USB Tails na naszym komputerze, postępowaliśmy zgodnie z instrukcjami dotyczącymi instalacji na pamięci USB.

Instalowanie i uruchamianie ogonów na pamięci USB

Instalowanie Tailsów może tutaj nieco przesadzać. Wszystko, co naprawdę musimy zrobić, to skopiować zweryfikowany obraz USB Tails na pamięć USB. Instrukcje pokażą ci dokładnie, jak to zrobić na komputerze, którego używasz do instalacji Tails.

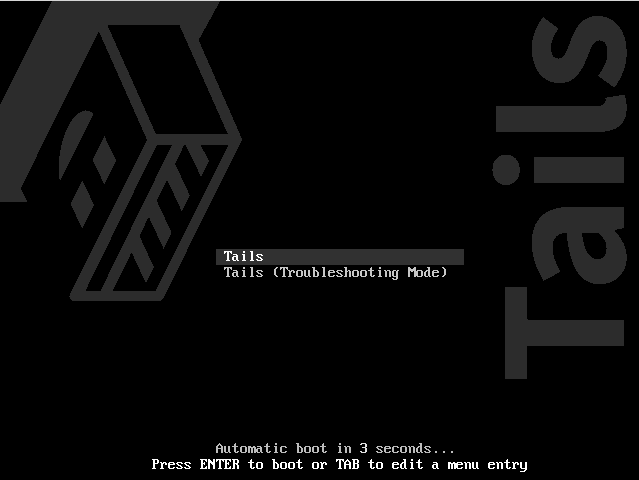

Uruchomienie Tails po raz pierwszy może być trudniejsze niż pobranie i instalacja. Jest tak, ponieważ większość komputerów nie jest skonfigurowana do działania z pamięci USB.

Mieliśmy ten problem i spędziliśmy trochę czasu zastanawiając się, jak właściwie skonfigurować komputer. The Ogony wcale się nie zaczynają przewodnik rozwiązywania problemów pomógł nam sobie z tym poradzić.

Konfiguracja ogonów

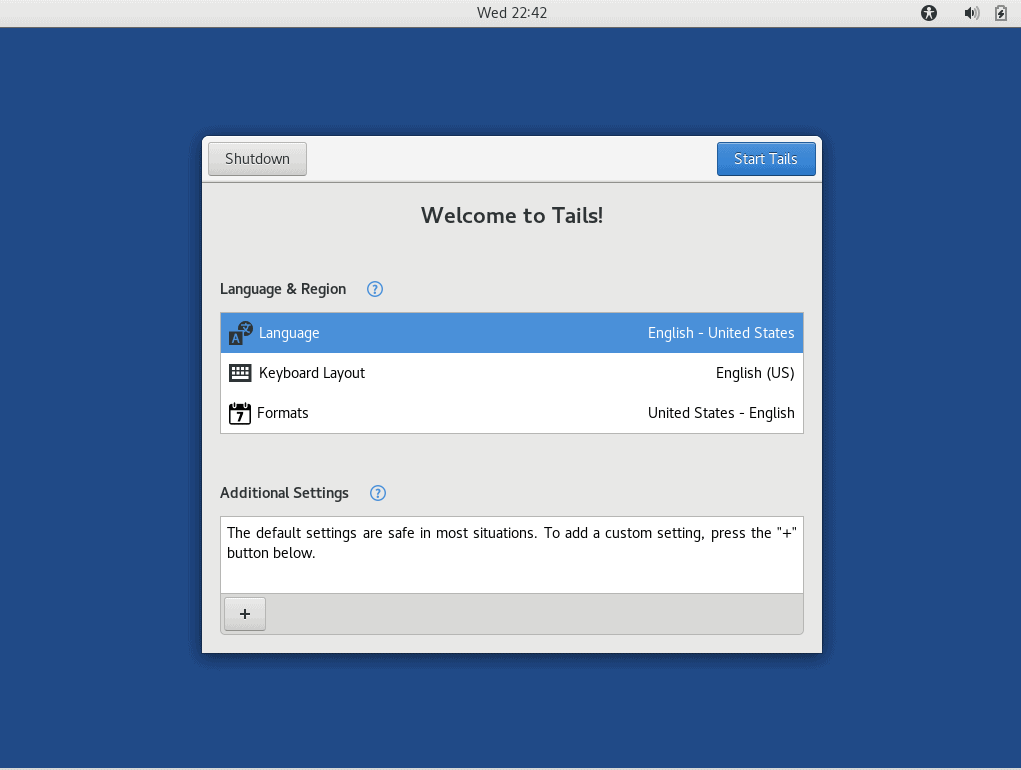

Początkowo nie ma wiele do skonfigurowania w przypadku Tails. Kiedy uruchamiasz Tails, widzisz ekran, który wygląda następująco:

Po naciśnięciu klawisza Enter (lub kilku sekund bez wprowadzania danych) pojawi się ekran Tails Greeter:

Tutaj powiedz Tailsowi Wybierz język chcesz użyć, Układ klawiaturyi Formaty używać do takich rzeczy jak data i godzina.

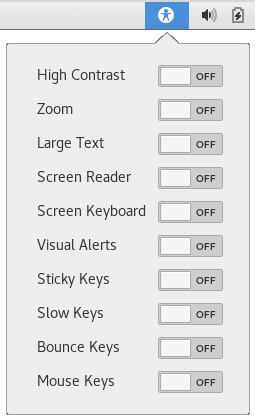

Ponadto możesz aktywować pełen zakres opcji ułatwień dostępu z menu Universal Access:

UWAGA: Zespół Tails skonfigurował Tails, aby były domyślnie tak bezpieczne, jak to możliwe. Jeśli musisz odejść od ustawień domyślnych, w sekcji Ustawienia dodatkowe w Greeter możesz wprowadzić te zmiany. Zalecamy unikanie wprowadzania tutaj jakichkolwiek zmian, jeśli to w ogóle możliwe.

Po zakończeniu konfiguracji w Greeter kliknij Rozpocznij ogony przycisk.

Szybkie wprowadzenie do pulpitu Tails

Tails używa GNOME Graficzny interfejs użytkownika. GNOME jest używane w kilku wersjach systemu Linux i jest jednym z bardziej popularnych interfejsów użytkownika. W Tails pulpit GNOME wygląda następująco:

Górny pasek nawigacyjny zawiera dwa główne menu ogonów, a także grupę ikon z różnymi funkcjami. Oto krótkie podsumowanie tego, co znajdziesz na tym pasku nawigacji, od lewej do prawej:

- Połączenia Konsultacje menu zawiera skróty do oprogramowania, które jest wstępnie zainstalowane w Tails, a także niektóre narzędzia do konfigurowania pulpitu. Znajdziesz tutaj wszystkie podstawowe aplikacje, których potrzebujesz, aby załatwić sprawę, a także niektóre specjalistyczne rzeczy związane z funkcjami prywatności i anonimowości Tails.

- Połączenia Miejsca W menu znajdują się skróty do folderów w systemie, a także wszelkich nośników pamięci, takich jak dyski, które można podłączyć.

- Połączenia Kalendarz i powiadomienia pojawiają się razem w górnej środkowej części okna.

- Połączenia Aplet OpenPGP jest następny. Użyjesz tego do szyfrowania i deszyfrowania tekstu dla większej prywatności.

- Połączenia Ikona statusu Tora wygląda jak Cebula i można ją kliknąć, aby zobaczyć, jakie ogony Otwarte Obwody Cebuli wiedzą.

- Rozmawialiśmy o Ikona Universal Access i menu z powrotem w sekcji Konfigurowanie ogonów.

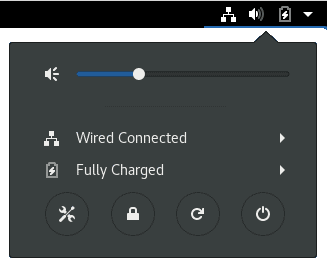

- Połączenia Menu systemowe zawiera informacje na temat połączenia sieciowego, stanu baterii komputera i innych ustawień.

Łączenie ogonów z siecią i Internetem

Ogony są mało przydatne, chyba że są połączone z Internetem. Ale zanim będzie mógł połączyć się z Internetem, Tails musi połączyć się z siecią. Status połączenia z siecią lokalną możesz zobaczyć w menu System:

Nie mieliśmy problemu z podłączeniem Tails do naszej sieci lokalnej. Kiedy to zrobiliśmy, automatycznie połączyło się z siecią Tor, a przez to z Internetem.

Możesz szybko sprawdzić, czy jesteś podłączony do sieci Tor, patrząc na ikonę Status Tora na górnym pasku nawigacyjnym.

Jeśli Tails jest podłączony do sieci Tor, ikona stanu Tora wygląda następująco:

Jeśli Tails nie jest podłączony do sieci Tor, ikona stanu Tora wygląda następująco:

Chociaż nie mieliśmy problemów, łączenie Tailsa z Internetem nie zawsze idzie tak płynnie. Jeśli masz problemy, dokumentacja Tails zawiera szczegółowe instrukcje, jak to zrobić połączyć się z Internetem anonimowo.

Przeglądarka Tor

Przeglądarka Tor jest oparta na popularnej przeglądarce Firefox. Ale został mocno zmodyfikowany z myślą o Twojej prywatności i anonimowości. Programiści usunęli usługi, takie jak JavaScript i pliki cookie, których można użyć, aby pokonać anonimowość zapewnianą przez sieć Tor. To sprawia, że przeglądarka Tor jest bezpieczniejsza w użyciu, ale może się okazać, że niektóre witryny nie działają poprawnie bez tych usług. Możesz dowiedzieć się więcej o różnicach na stronie Tor Browser strona.

Narzędzia Tails dla prywatności

Sieć Tor i przeglądarka zapewniają anonimowość podczas korzystania z Internetu. Ale anonimowość nie gwarantuje prywatności. Rzućmy okiem na kilka najbardziej przydatnych narzędzi szyfrujących, które daje Tails, aby zwiększyć twoją prywatność.

Dlaczego potrzebujesz zbyt szyfrowania

Może to być mylące, więc spójrzmy na przykład. Powiedzmy, że chcę wysłać wiadomość do mojej żony, Ruth. Nie używam do tego celu zaszyfrowanej aplikacji, więc wiadomość zaczyna się zwykłym tekstem. Zanim wiadomość opuści mój komputer, Tor pakuje ją w trzy warstwy szyfrowania. To zasadnicza część jak działa Tor.

Gdy moja wiadomość przechodzi przez sieć, Tor usuwa warstwy szyfrowania. Kiedy moja wiadomość opuszcza tryb wyjścia Tora i dociera do miejsca docelowego, wszystkie warstwy szyfrowania dodane przez Tora znikają. To, co zrobił Tor, uniemożliwia prześledzenie mojej wiadomości z powrotem na komputer, z którego pochodzi. To zapewnia anonimowość.

Ale co z treścią mojej wiadomości? Zawartość jest teraz w tym samym stanie, w jakim trafiła do sieci Tor. Ponieważ wysłałem zwykłą wiadomość tekstową do sieci, zwykła wiadomość tekstowa wychodzi z sieci.

To może być w porządku, ale może być katastrofalne. W razie wątpliwości najlepiej być bezpiecznym i korzystać z narzędzi szyfrujących dostarczonych przez Tails. W ten sposób Twoje wiadomości i dane mogą być odczytywane tylko przez osoby, które powinny je czytać. Nawet gdyby w jakiś sposób potrafili przechwycić twoje wiadomości na trasie, każdy szpieg widziałby to niezrozumiały bełkot.

Dbanie o bezpieczeństwo komunikacji

Tails oferuje kilka sposobów zabezpieczenia komunikacji przed wścibskimi oczami.

Szyfrowanie, deszyfrowanie i weryfikacja wiadomości za pomocą apletu OpenPGP

Jeśli chcesz uzyskać maksymalną prywatność, powinieneś użyć apletu OpenPGP. Szyfrowanie i deszyfrowanie wiadomości jest bardziej ryzykowne, jeśli robisz to w przeglądarce internetowej. Aby użyć apletu, możesz skomponować wiadomość w edytorze tekstu, a następnie użyć apletu do jej zaszyfrowania. Podobnie możesz otrzymać zaszyfrowaną wiadomość i zaimportować ją do apletu przed jej odszyfrowaniem.

Korzystanie z OpenPGP może być pracochłonne. Jeśli wysyłasz wiele zaszyfrowanych wiadomości e-mailem, Thunderbird, program pocztowy, który jest wstępnie zainstalowany na Tails, może być lepszą opcją niż OpenPGP. Jeśli chcesz wybrać tę trasę, możesz znaleźć więcej informacji na stronie Pomoc Thunderbirda strona.

Bezpieczne rozmowy z Pidgin Instant Messenger i szyfrowaniem OTR

Pidgin Instant Messenger to aplikacja do czatowania, która może łączyć się z kilkoma różnymi systemami czatu jednocześnie. W połączeniu z wiadomościami OTR (Off-the-Record) otrzymujesz szyfrowanie i wiele więcej. Jeśli chcesz móc bezpiecznie rozmawiać podczas korzystania z Tails, uzyskaj wszystkie szczegóły na stronie Rozmowa z Pidginem strona.

Dbanie o bezpieczeństwo danych

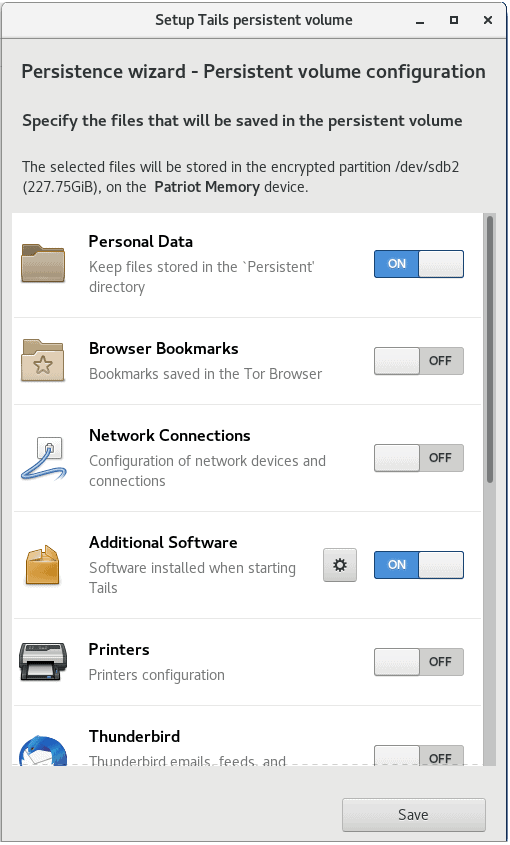

Zwykle Tails przechowuje dane tylko do momentu zamknięcia. Ale jeśli korzystasz z Tailsów na pamięci USB z dostępnym dodatkowym miejscem, możesz utworzyć trwałe miejsce do przechowywania danych na pamięci USB, aby zachować dane przez długi czas.

Tworzenie trwałego obszaru przechowywania ma swoje zalety i wady, a zespół Tails odradza to w większości przypadków. Jeśli jednak chcesz bezpiecznie przechowywać dane lub dodać dodatkowe aplikacje poza tymi, które są wstępnie zainstalowane, jest to najlepsza opcja.

Plusy i minusy korzystania z trwałego przechowywania z ogonami

| ZALETY | Wady |

| Umożliwia przechowywanie zaszyfrowanych danych na pamięci USB Tails | Trwały wolumin jest widoczny dla każdego, kto ma dostęp do pamięci USB. |

| Możesz zainstalować dodatkowe aplikacje | Instalowanie aplikacji innych niż domyślne może naruszyć bezpieczeństwo Tails |

| Możesz zmienić konfigurację aplikacji | Zmiana konfiguracji domyślnych aplikacji może osłabić anonimowość |

| Trwałą pamięć masową można otworzyć z innych systemów operacyjnych | Dostęp do trwałej pamięci masowej z innych systemów operacyjnych może zagrozić bezpieczeństwu |

Aby dodatkowo zminimalizować ryzyko związane z korzystaniem z Trwałej pamięci masowej, musisz dokładnie określić, jakie typy plików mogą przechowywać w Tails.

Jeśli nadal chcesz iść do przodu po zapoznaniu się z zaletami i wadami, zechcesz przejść do Szyfrowana trwałość strona zawierająca szczegółowe instrukcje.

Zarządzanie hasłami

Jednym z najlepszych zastosowań trwałego przechowywania jest śledzenie wszystkich haseł. Konieczne jest użycie innego, silnego hasła dla każdej witryny i aplikacji, która tego potrzebuje, ale śledzenie ich wszystkich bez skomputeryzowanej pomocy jest prawie niemożliwe.

Aby rozwiązać ten problem, Tails zawiera KeePassX, menedżer haseł o wysokiej jakości. Możesz go użyć do śledzenia wszystkich haseł, pamiętając tylko jedno hasło, które odblokowuje tę aplikację.

Ogony i kryptowaluty tworzą świetny zespół

Jeśli interesujesz się kryptowalutami i znasz je wymiany kryptograficzne, zdecydowanie chcesz sprawdzić Tails. Jego prywatność i anonimowość sprawiają, że jest to bezpieczniejsze miejsce do przechowywania portfeli z kryptowalutą niż standardowy komputer. Ogony obejmują Portmonetka Bitcoin w preinstalowanym oprogramowaniu.

Wbudowana obsługa Bitcoinów z portfelem Electrum

Electrum Bitcoin Wallet jest standardowo wyposażony w Tails. Przy odrobinie pracy możesz przenieść swoje klucze Bitcoin do Electrum. Gdy to zrobisz, twoje klucze będą bezpieczniejsze, a twoje transakcje Bitcoin zyskają anonimowość sieci Tor. Aby dowiedzieć się więcej o portfelu Bitcoin Electrum, odwiedź stronę Strona główna Electrum.

Co powiesz na używanie Monero z Tails?

Monero to bezpieczna, prywatna i niewykrywalna kryptowaluta. To sprawia, że Tails to naturalne miejsce do przechowywania Twojego Monero. Jeśli chcesz zachować Monero na Tailsie, musisz skonfigurować Trwałe przechowywanie na pamięci USB Tails. To dlatego, że Tails nie ma wstępnie zainstalowanego portfela dla Monero, podobnie jak dla Bitcoin.

Oto instrukcje konfiguracji Pamięć trwała. Po skonfigurowaniu urządzenia oto instrukcje instalacji Portfel Monero na Tails.

Jeśli chcesz mieć najwyższy poziom bezpieczeństwa swojego Monero, umieścisz go w zimnym portfelu. Ogony to idealne narzędzie do tworzenia takiego portfela. Tails nie pozostawia na komputerze nic, co mogłoby pomóc złemu facetowi uzyskać dostęp do twojego zimnego portfela, a nawet wiedzieć, że on istnieje. Za pomocą Tailsa stworzysz swój zimny portfel w bezpieczniejszym systemie.

Sprawdź ten link, jeśli chcesz utworzyć Zimny portfel Monero za pomocą Tails.

Czy Tails jest zawsze najlepszym rozwiązaniem dla prywatności i anonimowości?

Chociaż Tails jest świetnym systemem operacyjnym zapewniającym prywatność, nie jest jedynym dostępnym, a nawet najlepszym w każdej sytuacji. W szczególności często korzystają osoby zainteresowane prywatnością i anonimowością online Whonix or Qubes.

Który jest najlepszy? Jak zwykle odpowiedź brzmi: „to zależy”. Zobaczmy, jak każdy zestawia się z Tails.

Czy Whonix jest lepszy od Tails?

Whonix zwykle działa jako dwie maszyny wirtualne VirtualBox. Pracujesz na jednej maszynie wirtualnej (stacji roboczej). Drugi (brama) obsługuje wszystkie połączenia między stacją roboczą a Internetem, przekazując je przez sieć Tor.

Ten projekt oznacza, że każdy komputer, na którym można uruchomić VirtualBox, powinien móc uruchomić Whonix. To sprawia, że instalacja Whonix jest łatwa, ale ten projekt ma duże implikacje dla bezpieczeństwa.

Gdy uruchamiasz Tails z pamięci USB lub DVD, jest to jedyny system operacyjny działający na komputerze. Aby uruchomić Whonix, musisz mieć również uruchomiony system operacyjny hosta. Możesz łatwo przeskakiwać między prywatną i anonimową stacją roboczą Whonix a komputerem hosta.

Chociaż jest to wygodne, bardzo łatwo jest zrobić coś na hoście, gdy powinieneś to robić w Whonix i odwrotnie. Co gorsza, Whonix nie może wymusić komunikacji między hostem a Internetem, aby przejść przez Tora. Jeśli wpadniesz w poślizg i zrobisz coś w gospodarzu, czego nie powinieneś, stracisz swoją anonimowość.

Chociaż Whonix ma pewne zalety, uważamy, że Tails jest lepszym rozwiązaniem prywatności niż Whonix.

Czy Qubes jest lepszy od Tails?

Pod pewnymi względami Qubes bardziej przypomina Tailsa niż Whonix. Dzieje się tak, ponieważ po uruchomieniu Qubes jest to jedyny system operacyjny działający na komputerze. Jest to z natury bardziej bezpieczne niż podejście Whonix, ponieważ nie ma sposobu, aby przypadkowo „wyjść” poza bezpieczne środowisko Qubes.

Qubes zawiera własne maszyny wirtualne o różnych poziomach zaufania do uruchomionych aplikacji. Maszyny wirtualne są całkowicie odizolowane od siebie przez Qubes. Ogranicza to szkody, które może wyrządzić zła aplikacja (np. Oprogramowanie szpiegujące lub wirus), ograniczając to uszkodzenie do jednej maszyny wirtualnej.

Sam Qubes nie zapewnia żadnej prawdziwej anonimowości. Aby rozwiązać ten problem, ludzie czasem uciekają Whonix w Qubes.

Jedną wielką wadą Qubes (z Whonix lub bez) jest to, że nie ma wersji Live USB. Oznacza to, że podczas korzystania z Qubes prawdopodobnie po zakończeniu sesji pozostaną na nim ślady.

Podobnie jak w przypadku Whonix, chociaż Qubes ma pewne zalety, uważamy, że Tails jest ogólnie lepszym rozwiązaniem.

Czy Tails jest właśnie dla Ciebie?

To, czy Tails jest „właściwym” systemem operacyjnym, zależy od tego, co zamierzasz z nim zrobić. Prawdopodobnie nie chcesz używać go jako głównego systemu operacyjnego. Funkcje, które sprawiają, że jest to tak dobre narzędzie do prywatności, że może być niezdarne do użytku w pełnym wymiarze godzin. Zainstalowanie ulubionego oprogramowania może być kłopotliwe i może naruszyć ochronę prywatności zapewnianą przez Tails. Nawiązanie wszystkich połączeń z Internetem przez sieć Tor spowolni przeglądanie.

Ale istnieje wiele sytuacji, w których Tails jest niezwykle przydatny dla wszystkich osób zainteresowanych prywatnością i anonimowością w Internecie:

- Czy przeszkadza ci to, że dostawcy usług internetowych i strony internetowe oglądają to, co robisz online, i sprzedają te informacje marketerom lub przekazują je agencjom szpiegowskim? Jeśli tak, użycie Ogonów może uniemożliwić im znalezienie czegoś przydatnego na Twój temat.

- Czy kiedykolwiek hakerzy ukradli Twoje dane osobowe z niektórych słabo chronionych stron internetowych? Korzystanie z Tails może zminimalizować ilość danych, które strony o Tobie mają. Nie mogą stracić tego, czego nie mają.

- Czy musisz odwiedzać wrażliwe strony internetowe, których Twój rząd nie chce, abyś je widział? Dzięki Tails możesz anonimowo ominąć bloki, które postawili, aby Cię zatrzymać.

- Czy twój rząd ma system taki jak Chiny, w którym wszystko, co robisz online, jest monitorowane i wykorzystywane do decydowania, czy jesteś dobrym obywatelem, czy nie? Możesz używać Ogonów do anonimowego robienia rzeczy, których rząd nie lubi.

- Czy chcesz chronić swoje kryptowaluty? Trzymanie portfeli kryptowalut na pamięci USB Tails zapewnia warstwę ochronną dla twoich kryptowalut.

Krótko mówiąc, praktycznie każdy, kto to czyta, może pomyśleć o sytuacjach, w których mógłby skorzystać z prywatności i anonimowości, które może zapewnić Tails. Uważamy, że jest to świetne narzędzie, o ile pamiętasz, że nic nie jest w 100% bezpieczne. Sprawdź Strona z ostrzeżeniami o ogonach aby upewnić się, że rozumiesz ograniczenia, wypróbuj Tails.

A jeśli zastanawiasz się, dlaczego nazywają to „ogonem”, nazwa jest akronimem. To skrót od „The Amnesic Incognito Live System”. Teraz wiesz.

- 7

- dostęp

- dostępność

- zajęcia

- Dodatkowy

- Wszystkie kategorie

- Anonimowość

- Aplikacja

- Zastosowanie

- aplikacje

- POWIERZCHNIA

- na około

- Sztuka

- BEST

- Bit

- Bitcoin

- transakcje bitcoin

- Bitcoin Wallet

- przeglądarka

- wezwanie

- Etui

- Cenzura

- zmiana

- Chiny

- zimny portfel

- Komunikacja

- komputery

- połączenia

- treść

- Tworzenie

- cryptocurrencies

- kryptowaluta

- Cypherpunki

- dane

- sprawa

- Wnętrze

- deweloperzy

- ZROBIŁ

- redaktor

- szyfrowanie

- Środowisko

- Wyjście

- Korzyści

- w porządku

- Firefox

- i terminów, a

- pierwszy raz

- Darmowy

- darmowe oprogramowanie

- pełny

- dobry

- Rząd

- wspaniały

- Zielony

- Zarządzanie

- poprowadzi

- hakerzy

- sprzęt komputerowy

- głowa

- tutaj

- Strona główna

- W jaki sposób

- How To

- HTTPS

- ICON

- obraz

- Informacja

- Internet

- IT

- JAVASCRIPT

- skok

- konserwacja

- Klawisze

- prowadzący

- UCZYĆ SIĘ

- nauka

- Doprowadziło

- LINK

- linux

- miejscowy

- lokalizacja

- długo

- miłość

- Dokonywanie

- Media

- wiadomości

- Messenger

- Monero

- Mozilla

- Nawigacja

- sieć

- sieci

- Online

- Prywatność w Internecie

- koncepcja

- operacyjny

- system operacyjny

- system operacyjny

- Option

- Opcje

- Inne

- Hasło

- hasła

- Ludzie

- dane personalne

- gracz

- Popularny

- naciśnij

- prywatność

- prywatny

- Program

- chronić

- ochrona

- jakość

- zasięg

- Czytający

- Zasób

- Trasa

- run

- bieganie

- "bezpiecznym"

- Ekran

- bezpieczeństwo

- sprzedać

- Usługi

- zestaw

- ustawienie

- Short

- Witryny

- So

- Tworzenie

- Typ przestrzeni

- wydać

- Spot

- standardy

- początek

- Stan

- Rynek

- skradziony

- przechowywanie

- sklep

- sklep

- wsparcie

- system

- systemy

- rozmawiać

- Technologia

- czas

- Top

- Tor

- ruch drogowy

- transakcje

- Zaufaj

- ćwierkać

- uniwersalny

- us

- usb

- Weryfikacja

- Wideo

- Wirtualny

- Maszyna wirtualna

- wirus

- Tom

- Portfel

- Portfele

- Oglądaj

- sieć

- przeglądarka internetowa

- Strona internetowa

- strony internetowe

- KIM

- Wikipedia

- wygrać

- Praca

- działa

- na calym swiecie

- youtube

![Najlepsze 5 witryn z zakładami sportowymi Bitcoin [2023] (przeanalizowane i zatwierdzone) Najlepsze 5 witryn z zakładami sportowymi Bitcoin [2023] (przeanalizowane i zatwierdzone)](https://platoblockchain.com/wp-content/uploads/2023/12/best-5-bitcoin-sports-betting-sites-2023-analyzed-approved-300x168.png)

![25 najlepszych usług hostingowych [2020] - akceptacja Bitcoin 25 najlepszych usług hostingowych [2020] – PlatoBlockchain Data Intelligence zaakceptowany przez Bitcoin. Wyszukiwanie pionowe. AI.](https://platoblockchain.com/wp-content/uploads/2021/05/25-best-web-hosting-services-2020-bitcoin-accepted-300x168.png)

![Przewodnik dla początkujących po Monero – czym jest XMR? [Aktualizacja 2023] Przewodnik dla początkujących po Monero – czym jest XMR? [Aktualizacja 2023]](https://platoblockchain.com/wp-content/uploads/2023/12/a-beginners-guide-to-monero-what-is-xmr-updated-2023-300x168.png)

![Jak skrócić bitcoin - prosty przewodnik [2022] Jak skrócić Bitcoin – prosty przewodnik [2022] PlatoBlockchain Data Intelligence. Wyszukiwanie pionowe. AI.](https://platoblockchain.com/wp-content/uploads/2022/01/ftxexchange-300x147.jpg)

![Która dystrybucja Linux jest najlepsza dla prywatności? Zrobiliśmy badanie [Przewodnik] Która dystrybucja Linuksa jest najlepsza dla prywatności? Przeprowadziliśmy badania [przewodnik] PlatoBlockchain Data Intelligence. Wyszukiwanie pionowe. AI.](https://platoblockchain.com/wp-content/uploads/2021/05/which-linux-distro-is-best-for-privacy-weve-done-the-research-guide-300x168.png)