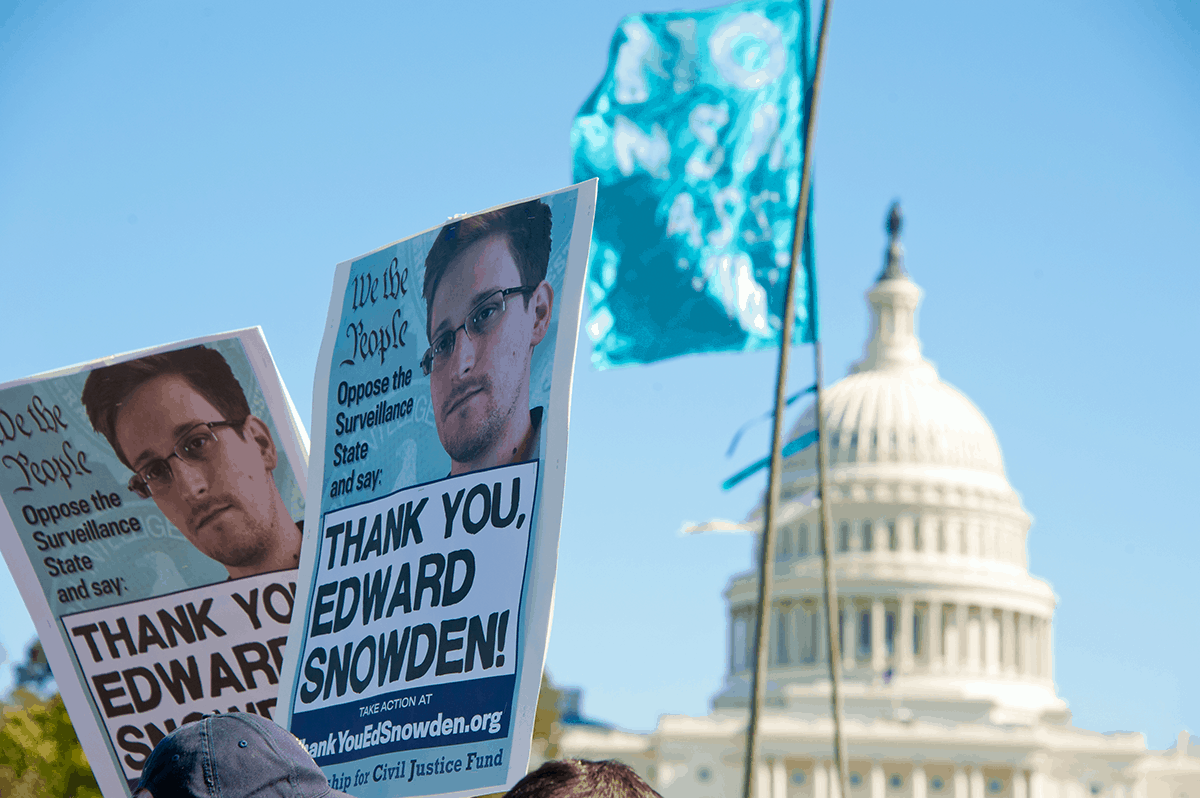

Na początku 2013 roku opinia publiczna nie miała pojęcia, kim był Edward Joseph Snowden, ale pod koniec roku wszyscy znali jego nazwisko. Snowden, były pracownik CIA, który spędził czas pracując z NSA, postanowił się podzielić wysoce tajne informacje z kilkoma czołowymi dziennikarzami, którzy następnie złamali aktualności Do świata.

Nie jest przesadą stwierdzenie, że zdumiewające odkrycia Snowdena zmieniły świat, jaki znamy, rzucając potępiające światło na agencje i systemy wywiadowcze na całym świecie i sprawiając, że niezliczone osoby długo i intensywnie zastanawiają się nad własną prywatnością, anonimowością i bezpieczeństwem.

„Mieliśmy cyber Pearl Harbor. Nazywał się Edward Snowden ”. - Ashton Carter, były sekretarz obrony

Niezliczony historie zostały napisane i Debaty szalały przez lata od początku wycieku, a każdy ma swój pogląd na Snowdena i oszałamiające informacje, które podzielił się ze światem. Jego działania doprowadziły nawet do rozwoju Amerykańska ustawa o wolności, który miał na celu ograniczenie ilości i rodzaju danych, które można monitorować i rejestrować.

Jednak faktem, jak ujawniły wycieki Snowdena, jest to, że za kulisami naszego życia dzieje się całe mnóstwo szpiegostwa i tajnego zbierania danych. Prawdopodobnie jest jeszcze wiele rzeczy, o których nawet nie wiemy, ale informacje Snowdena pomogły rozwiać całą sprawę. Oto zestawienie niektórych z największych i najważniejszych objawień, którymi się podzielił.

NSA może żądać rejestrów połączeń i danych od firm telefonicznych

To był właściwie jeden z pierwsze ważne historie wyjść po wycieku Snowdena, ale wciąż jest jednym z najważniejszych. Początkowa historia wykazała, że Verizon, jeden z największych firm telekomunikacyjnych wokół, został zmuszony do dostarczenia NSA danych i akt dotyczących prawie wszystkich swoich klientów.

Później zobaczyliśmy, że Verizon nie był jedyna firma zaangażowany w tego typu sprawy. Inne duże firmy telekomunikacyjne, takie jak Sprint i AT&T, również przekazywały wywiadowi rejestry rozmów telefonicznych i informacje, a klienci nie mieli pojęcia, co się dzieje.

To objawienie było ogromne i wywołało znaczącą debatę w tamtym czasie, a wiele z tych debat trwa do dziś. Ówczesny prezydent Barack Obama ogłosił plany zmiany programów gromadzenia danych NSA, co ostatecznie doprowadzi do opracowania amerykańskiej ustawy o wolności.

Wywołując falę obaw o prywatność

„Kiedy rezygnujesz ze swojej prywatności, rezygnujesz ze swojej władzy”. - Thor Benson, dziennikarz

Ten pierwszy poważny wyciek ze Snowdena miał również duży wpływ na poglądy opinii publicznej na temat nadzoru i prywatności. Wcześniej wiele osób śmiało się z myśli, że NSA szpieguje ich rozmowy telefoniczne i zabiera ich dane za ich plecami.

Cała idea wydawała się czymś z teorii spiskowej, ale przecieki Snowdena dowiodły, że jest bardzo realne. Od tego momentu opinia publiczna zaczęła bardziej koncentrować się na ochronie swojej prywatności w telefonie komórkowym w jakikolwiek możliwy sposób, a także bardziej dogłębnie myśleć o prywatności i anonimowości online poprzez zwiększone wykorzystanie VPN.

Moc Smerfów

Trzymając się tematu telefonu, przecieki Snowdena nauczyły nas również, że GCHQ, która jest zasadniczo brytyjską wersją NSA, ma przerażającą zdolność do faktycznego kontrolowania telefonów ludzi, nawet gdy są one wyłączone. Aby to zrobić, używają pliku seria narzędzi Nazwany na cześć Smerfy, małe niebieskie postacie z kreskówek po raz pierwszy stworzone w starym belgijskim serialu komiksowym.

Smerfy i to, co robią

„Nadejdzie czas, kiedy nie będzie już:„ Szpiegują mnie przez telefon ”. Ostatecznie będzie to „Mój telefon mnie szpieguje” ”. - Philip K. Dick, autor

Snowden ujawnił, że GCHQ ma całą listę narzędzi Smurf, z których każde ma swoje własne zastosowanie i przeznaczenie. Oto kilka przykładów:

- Marzycielski Smerf - Posiada możliwość zdalnego włączania i wyłączania telefonów

- Nosy Smurf - Posiada umiejętność wykorzystywania mikrofonu telefonu do słuchania rozmów i hałasu w okolicy

- Tropiciel Smerfów - Posiada możliwość precyzyjnego śledzenia pozycji

- Paranoidalny Smerf - Działa w celu ukrycia aktywności innych Smerfów, aby zapobiec wykryciu

Jak widać, moc tych 'Smerfy' jest dość przerażające. Oczywiście te narzędzia i programy są przeznaczone wyłącznie do użytku przeciwko przestępcom i podejrzanym o terroryzm, ale sam fakt, że taka technologia istnieje, wystarczył, aby wywołać dreszcze po kręgosłupie wielu członków społeczeństwa.

PRISM

„Rząd nie chce, aby jakikolwiek system przekazywania informacji pozostał nieprzerwany, chyba że znajduje się pod jego własną kontrolą”. - Isaac Asimov, Opowieści o czarnych wdowcach

Zdecydowanie jednym z najbardziej przerażających objawień dla amerykańskiej opinii publicznej było istnienie PRISM. PRISM to nazwa kodowa programu NSA, w ramach którego agencja mogła skutecznie żądać danych od głównych firm technologicznych i internetowych, takich jak Google, Facebook i Apple.

Okazało się, że PRYZMAT był główne źródło informacji wywiadowczych w raportach NSA, a opinia publiczna była przerażająca. Ludzie reagowali jednak poprzez protesty, debaty i demonstracje, a także zachęcając się nawzajem do większego skupienia się na ochrona prywatności i anonimowość w Internecie.

Rodzaje treści, które NSA mogła gromadzić, obejmowały historie wyszukiwania, pliki do pobrania, wiadomości e-mail i inne. Celem programu było śledzenie potencjalnych podejrzanych o terroryzm, ale system skutecznie pozwalał na pobranie danych prawie każdego użytkownika Internetu, co stanowiło ogromne zagrożenie dla prywatności ludzi.

NSA może przechwytywać paczki, zanim dotrą do Twojego domu

Zdumiewające raport opublikowany w niemieckiej gazecie „Der Spiegel” ujawnił, że NSA ma całą listę przerażających systemów i metod nadzoru, aby mieć wszędzie oko i szpiegować ludzi, nie będąc mądrzejszymi.

Raport wykazał, że NSA był w stanie przechwycić przesyłki, które były w drodze do domu osoby. Stamtąd agenci wywiadu mogli otwierać pakiety i sprawdzać, co jest w środku, a także dodawać własne narzędzia szpiegowskie i programy.

W ten sposób mogli skutecznie znajdować paczki, które trafiały do domów podejrzanych, dodawać błędy i ślady do przedmiotów w środku, a także monitorować, do czego podejrzany używa sprzętu i co się dzieje za zamkniętymi drzwiami.

Katalog ANT

W dalszej części raportu Der Spiegel podkreślono niektóre narzędzia, które można wykorzystać, porównując listę z „katalogiem wysyłkowym”. Wszystkie narzędzia zostały zgrupowane pod akronimem ANT, co oznacza Advanced Network Technology. Każde narzędzie ma własną nazwę kodową i listę produktów w „katalogu”, w którym opisano jego funkcje i zastosowania.

Przykłady narzędzi ANT:

- SURLYSPAWN - Może rejestrować naciśnięcia klawiszy na komputerze i przesyłać je bezprzewodowo, nawet gdy komputer nie jest podłączony do Internetu

- KANDYGRAM - Potrafi imitować wieżę telefonii komórkowej GSM w celu monitorowania komunikacji komórkowej

- FIREWALK - Zaprojektowane tak, aby wyglądało jak zwykłe gniazdo internetowe RJ45, to narzędzie może wprowadzać i monitorować dane urządzenia za pomocą fal radiowych

- MONKEYCALENDAR - Potrafi przesyłać geolokalizację telefonu komórkowego za pomocą tajnej wiadomości tekstowej

- BAWEŁNIANE UST - Zaprojektowane, aby wyglądać jak złącza USB i Ethernet, narzędzia te mogą włamać się do komputerów i zapewnić zdalny dostęp

Ponownie, podobnie jak narzędzia Smurf używane przez GCHQ w Wielkiej Brytanii, te kody o nazwie narzędzia szpiegowskie i elementy wyposażenia były bardzo przerażające dla wielu osób, ponieważ udowodniły, że agenci NSA mieli dostęp do sprzętu, który może uczynić inwigilację niezwykle łatwą. dla nich i prawie całkowicie niewykrywalne dla ich celów.

NSA może nawet zhakować gigantów technologicznych

An artykuł w The Washington Post stwierdził, że NSA faktycznie włamała się do centrów danych największych gigantów technologicznych Google i Yahoo w celu monitorowania komunikacji i ruchu w tych centrach.

Było to szczególnie przerażające objawienie dla ogółu społeczeństwa, ponieważ dowiodło, że nie ma prawie żadnych ograniczeń co do możliwości narzędzi szpiegowskich NSA. Jeśli nawet największe firmy internetowe na świecie dałyby się zhakować z tak pozorną łatwością, to czy ktokolwiek byłby naprawdę bezpieczny?

Szokujące było również to, że ludzie zauważyli, że NSA była gotowa użyć swojego bogactwa narzędzi hakerskich przeciwko dużym amerykańskim firmom. Google i Yahoo wydały oświadczenia, aby zaprzeczyć jakiejkolwiek świadomości inwigilacji i wyrazić swój szok i konsternację, a Yahoo nawet podjąć działanie do szyfrowania połączeń.

Były dyrektor generalny Yahoo, Marissa Meyer, oświadczył, że Yahoo nie zapewni NSA żadnego dostępu do swoich centrów danych i nigdy wcześniej nie miał tego dostępu. Pomogło to uspokoić wielu członków społeczeństwa i zwykłych użytkowników internetu, ale wiele osób nadal martwiło się, że duże firmy zawierają podejrzane transakcje za ich plecami.

Brytyjska NSA szpieguje połączenia światłowodowe na całym świecie

Okazało się również, że GCHQ, brytyjski odpowiednik NSA, wykorzystywał różne narzędzia inwigilacyjne do włamywania się do kabli światłowodowych i połączeń na całym świecie. Wszystko to odbywa się pod kryptonimem ”Tempora, 'czyli system monitoringu działający od 2011 roku.

To zdjęcie system zasadniczo polegało na umieszczeniu przez GCHQ przechwytywaczy na kilkuset kablach światłowodowych wchodzących i wychodzących z Wielkiej Brytanii. Te przechwytywacze mogą przechwytywać dane bezpośrednio z kabli, a następnie agenci wywiadu uważnie obserwują i analizują te dane pod kątem wszystkiego, co uznają za interesujące lub warte dalszego zbadania.

Według przecieków Snowdena, informacje zebrane przez GCHQ za pośrednictwem Tempora mogą być również udostępniane NSA, a setki tysięcy wykonawców NSA będą mogły przeglądać te dane.

NSA zbiera listy kontaktów

„Nigdy w historii ludzkości nie było takiego okresu, w którym tak wielu ludzi rutynowo nosi przy sobie urządzenia rejestrujące i monitorujące”. - Steven Magee, autor

Część środków nadzoru i środków antyterrorystycznych NSA obejmuje również kolekcja niezliczonych e-maili i list kontaktów od użytkowników internetu i smartfonów. Wycieki Snowdena pokazały, że każdego roku można pobrać do 250 milionów z tych list kontaktów.

Należy zauważyć, że ten system był używany tylko za granicą i był skierowany do obywateli spoza USA, ale faktem jest, że kiedy dosłownie setki tysięcy tych list są gromadzone na całym świecie, dzieje się również wielu Amerykanów podróżując za granicą, nieuniknione jest, że ich dane również będą zagrożone.

Bezgraniczny informator udowodnił, że NSA szpiegowała Amerykanów

Bezgraniczny Informator (lub BOUNDLESSINFORMANT) to nazwa kodowa nadana narzędziu do analizy dużych zbiorów danych używanym przez NSA. To narzędzie zasadniczo śledzi wszystkie metadane zebrane przez NSA na całym świecie i tworzy rodzaj „mapy cieplnej” tych danych, aby pokazać, skąd pochodzą i które kraje są najczęściej celem.

Narzędzie to pokazało miliardy informacji zbierano każdego miesiąca, a także wskazywało, że obywatelom Stanów Zjednoczonych odbierano kilka miliardów informacji. Stało się tak pomimo faktu, że NSA specjalnie stwierdził, Kongresowi, że nie zebrał danych o milionach obywateli amerykańskich, a nawet nie miał takiej możliwości.

XKeyScore umożliwia NSA śledzenie czyjejś aktywności online

„Możesz czytać e-maile od kogokolwiek na świecie, do kogo masz adres e-mail. Dowolna witryna: możesz obserwować ruch do niej i z niej. Dowolny komputer, na którym siedzi dana osoba: Możesz go oglądać. Każdy laptop, który śledzisz: możesz śledzić jego przemieszczanie się z miejsca na miejsce na całym świecie. Jest to punkt kompleksowej obsługi zapewniający dostęp do informacji NSA ”.

Tak właśnie jest Edward Snowden opisuje moc XKeyScore, który jest prawdopodobnie najpotężniejszym narzędziem szpiegowskim NSA ze wszystkich. Ten system komputerowy, znany również jako XKS, został zaprojektowany do przeszukiwania i analizowania danych internetowych od użytkowników na całym świecie, a ogromne ilości tych danych są gromadzone każdego dnia.

Co więcej, wszystkie te dane mogą być następnie udostępniane innym agencjom wywiadowczym w ramachPięć oczu„i„ Fourteen Eyes ” sojuszy, więc agencje, takie jak GCHQ w Wielkiej Brytanii czy Centrala Wywiadu Obronnego w Japonii, mogą również uzyskać dostęp do informacji na temat nawyków przeglądania, historii wyszukiwania i ogólnego korzystania z Internetu.

Zwalczanie nadzoru internetowego

Przy tak wielu przerażających odkryciach pochodzących z wycieków Snowdena, szczególnie w odniesieniu do nadzoru internetowego za pośrednictwem systemów takich jak XKeyScore, wiele osób chce podjąć działania, aby być bezpieczniejszym w Internecie i zachować prywatność swoich danych.

Dlatego statystyka pokazują duży skok w liczbie osób korzystających z wirtualnych sieci prywatnych (VPN). Dostawcy VPN, tacy jak ExpressVPN i NordVPN są w zasadzie w stanie zaszyfrować twoje połączenia internetowe i ukryć twoją obecność w Internecie, co oznacza, że nawet gdyby próbowano śledzić twoją aktywność, nie zakończyłyby się sukcesem.

Inne sieci VPN, które warto sprawdzić:

Plusy i minusy korzystania z VPN

| ZALETY | Wady |

| Ukryj swoją obecność w Internecie i zaszyfruj swoje połączenia, aby uzyskać całkowitą anonimowość | Miesięczne / roczne opłaty abonamentowe |

| Chroń się przed hakerami i złośliwym oprogramowaniem. | Szybkość połączenia może się czasem różnić, w zależności od wybranej sieci VPN |

| Uzyskaj dostęp do treści i usług ograniczonych do regionu lub objętych ograniczeniami, takich jak Netflix | |

| Ciesz się całkowitym bezpieczeństwem podczas podróży. |

NSA szpieguje światowych liderów

Widzieliśmy, że gigantyczne firmy technologiczne, takie jak Google i Apple, nie są bezpieczne przed narzędziami szpiegowskimi NSA i to samo można powiedzieć o światowi przywódcy jak prezydenci i premierzy. Wiele dokumentów z akt Snowdena ujawniło, że NSA przez lata atakowała ponad 120 różnych światowych liderów, szpiegując ich komunikację i faktycznie podsłuchując ich rozmowy telefoniczne.

Przykłady liderów, którzy zostali zhakowani:

Na przykład były prezydent Brazylii Dilmy Rousseff, były prezydent Meksyku Felipe Calderon i obecny kanclerz Niemiec Angela Merkel wszyscy byli ofiarami inwigilacji NSA. NSA była nawet w stanie szpiegować spotkania między wieloma światowymi przywódcami na przykład G8 i G20 szczyty.

Efekt domina

Ten rodzaj nadzoru nie wpływa bezpośrednio na przeciętnego członka społeczeństwa, ale odkrycia doprowadziły już do narastania napięć między Stanami Zjednoczonymi a kilkoma innymi krajami na całym świecie. Na przykład, kiedy Snowden ujawnił, że NSA było szpiegostwo w Chinach, stosunki między dwoma krajami otrzymały duży cios.

NSA aktywnie działa przeciwko szyfrowaniu w Internecie

Ponownie możemy zobaczyć kolejne przerażające odkrycie dla użytkowników Internetu na całym świecie, ponieważ wycieki Snowdena ujawniły również, że NSA ma zespoły agentów, którym powierzono rozpadać się szeroko stosowane szyfrowanie i środki bezpieczeństwa stosowane w Internecie.

W dokumencie GCHQ stwierdzono: „Przez ostatnią dekadę NSA prowadziła agresywne, wielotorowe wysiłki mające na celu przełamanie szeroko stosowanych technologii szyfrowania Internetu… Ogromne ilości zaszyfrowanych danych internetowych, które do tej pory były odrzucane, można teraz wykorzystać ”.

Ten program NSA nosił przydomek Bullrun i wykorzystywał różne narzędzia hakerskie, takie jak ataki siłowe, w celu przełamania standardowych systemów szyfrowania, takich jak HTTPS i SSL, które są używane w całym Internecie w systemach takich jak bankowość internetowa i zakupy.

NSA ma własny zespół hakerów „sił specjalnych”

Oprócz niezliczonych niezwykle potężnych narzędzi i systemów hakerskich do swojej dyspozycji NSA może również skorzystać z usług „Dostosowane operacje dostępu”Zespół. W skrócie TAO, zespół ten składa się z elitarnych hakerów, którzy mogą korzystać z różnych narzędzi (takich jak te widoczne w katalogu ANT powyżej) w celu włamania się do komputerów z zadziwiającą łatwością.

Mając do wyboru arsenał systemów i urządzeń hakerskich, zespół TAO jest w stanie włamać się do komputerów niezależnie od tego, czy są one w trybie online, czy offline. Stamtąd mogą monitorować lokalizację, aktywność w Internecie, naciśnięcia klawiszy, komunikację i nie tylko, a także infekować urządzenie końmi trojańskimi i innymi formami złośliwego oprogramowania.

Agencje wywiadowcze mogą nawet szpiegować cię przez Angry Birds

Może to zabrzmieć zbyt szalenie, aby mogło być prawdziwe, ale doniesienia i przecieki stwierdzają również, że agencje wywiadowcze, takie jak NSA czy brytyjskie GCHQ, mogą faktycznie wykorzystywać wady w projektach niektórych aplikacji, w tym popularnych gier mobilnych, takich jak Wściekłe Ptakido szpiegowania użytkowników smartfonów. Te aplikacje mają przydomek „nieszczelne aplikacje, ”i istnieją miliony przykładów.

Wystarczy otworzyć prostą grę, coś, co miliony ludzi robią każdego dnia, jadąc pociągiem do pracy lub robiąc szybką przerwę na kawę. Agencje wywiadowcze z danymi osobowymi, takimi jak wiek, płeć, imię i nazwisko, adres e-mail, a nawet aktualna lokalizacja.

Jak to się stało?

Te `` wycieki '' informacji wynikają z faktu, że wiele aplikacji często wymaga dostępu do niektórych danych osobowych w celu zapewnienia dodatkowych funkcji, takich jak integracja z mediami społecznościowymi i możliwość dzielenia się swoimi najlepszymi wynikami lub grania z przyjaciółmi. Te aplikacje nie są tworzone przez ekspertów ds. Bezpieczeństwa, więc mogą zawierać kilka małych luk do wykorzystania przez agencje wywiadowcze lub złośliwych hakerów.

Zakres, w jakim agencje wywiadowcze mogą używać aplikacji do uzyskiwania informacji o użytkowniku, nie jest do końca jasny, ale uważa się, że oprócz podstawowych informacji i aktualnej lokalizacji, agenci mogą również korzystać z aplikacji, aby dowiedzieć się o Twoim nastawieniu politycznym, orientacji seksualnej, dochód, stan cywilny, poziom wykształcenia i nie tylko!

Nieszczelne przykłady aplikacji:

- Mapy Google

- Flickr

- 7

- dostęp

- Działania

- zajęcia

- Dodatkowy

- agentów

- Wszystkie kategorie

- amerykański

- analiza

- ogłosił

- Anonimowość

- Aplikacja

- Apple

- mobilne i webowe

- Archiwum

- na około

- AT & T

- Bankowość

- bbc

- Big Data

- Najwyższa

- Miliard

- Czarny

- Brytyjski

- błędy

- wezwanie

- Pojemność

- rysunek

- ceo

- kontrola

- zamknięte

- kod

- Kawa

- przyjście

- Komunikacja

- Firmy

- komputery

- Kongres

- połączenia

- Spisek

- rozmowy

- kraje

- przestępcy

- Aktualny

- Klientów

- cyber

- dane

- analiza danych

- dzień

- Promocje

- debata

- Obrona

- Dostawy

- Kreowanie

- oprogramowania

- urządzenia

- ZROBIŁ

- dokumenty

- Edukacja

- szyfrowanie

- sprzęt

- szpiegostwo

- eksperci

- Wykorzystać

- i terminów, a

- Skazy

- Skupiać

- obserwuj

- Forbes

- Wolność

- gra

- Games

- Sprzęt

- Ogólne

- Globalne

- Rząd

- siekać

- hakerzy

- włamanie

- tutaj

- Ukryj

- Wysoki

- Atrakcja

- historia

- Strona główna

- W jaki sposób

- HTTPS

- olbrzymi

- Setki

- pomysł

- Włącznie z

- Dochód

- Informacje

- Informacja

- integracja

- Inteligencja

- Internet

- śledztwo

- zaangażowany

- IT

- Japonia

- Dziennikarze

- laptopa

- prowadzić

- prowadzący

- przeciec

- Wycieki

- UCZYĆ SIĘ

- Doprowadziło

- poziom

- lekki

- Lista

- wymienianie kolejno

- wykazy

- miejscowy

- lokalizacja

- długo

- poważny

- Dokonywanie

- malware

- Media

- Spotkania

- Użytkownicy

- milion

- Aplikacje mobilne

- sieć

- sieci

- aktualności

- Pojęcie

- Online

- koncepcja

- zamówienie

- Inne

- Remont

- Ludzie

- dane personalne

- telefony

- planeta

- gracz

- Volcano Plenty Vaporizer Storz & Bickel

- Popularny

- power

- prezydent

- prywatność

- prywatny

- Produkt

- Program

- Programy

- Protesty

- publiczny

- zakupy

- radio

- dokumentacja

- raport

- Raporty

- Zasób

- Ryzyko

- bieganie

- "bezpiecznym"

- Szukaj

- bezpieczeństwo

- Chwycić

- Serie

- Usługi

- Seks

- Share

- shared

- Prosty

- smartphone

- smartfony

- So

- Obserwuj Nas

- Media społecznościowe

- Tworzenie

- szpiedzy

- sprint

- standardy

- początek

- Zjednoczone

- Rynek

- subskrypcja

- udany

- inwigilacja

- system

- systemy

- tech

- Technologia

- motyw

- Myślący

- czas

- Śledzenie

- ruch drogowy

- trojański

- Zjednoczony

- Wielka Brytania

- United States

- us

- USA

- usb

- Użytkownicy

- Zobacz i wysłuchaj

- Wirtualny

- VPN

- VPN

- Waszyngton

- Oglądaj

- fala

- Bogactwo

- Strona internetowa

- KIM

- Wikipedia

- wygrać

- Praca

- działa

- świat

- wartość

- Yahoo

- rok

- lat

- youtube

![Najlepsze 5 witryn z zakładami sportowymi Bitcoin [2023] (przeanalizowane i zatwierdzone) Najlepsze 5 witryn z zakładami sportowymi Bitcoin [2023] (przeanalizowane i zatwierdzone)](https://platoblockchain.com/wp-content/uploads/2023/12/best-5-bitcoin-sports-betting-sites-2023-analyzed-approved-300x168.png)

![25 najlepszych usług hostingowych [2020] - akceptacja Bitcoin 25 najlepszych usług hostingowych [2020] – PlatoBlockchain Data Intelligence zaakceptowany przez Bitcoin. Wyszukiwanie pionowe. AI.](https://platoblockchain.com/wp-content/uploads/2021/05/25-best-web-hosting-services-2020-bitcoin-accepted-300x168.png)