Emotet to rodzina szkodliwego oprogramowania działająca od 2014 roku, obsługiwana przez grupę cyberprzestępczą znaną jako Mealybug lub TA542. Chociaż początkowo był trojanem bankowym, później przekształcił się w botnet, który stał się jednym z najbardziej rozpowszechnionych zagrożeń na całym świecie. Emotet rozprzestrzenia się za pośrednictwem wiadomości spamowych; może wydobywać informacje z zainfekowanych komputerów i dostarczać złośliwe oprogramowanie innych firm. Operatorzy Emotet nie są zbyt wybredni co do swoich celów, instalując swoje złośliwe oprogramowanie na systemach należących zarówno do osób prywatnych, jak i firm oraz większych organizacji.

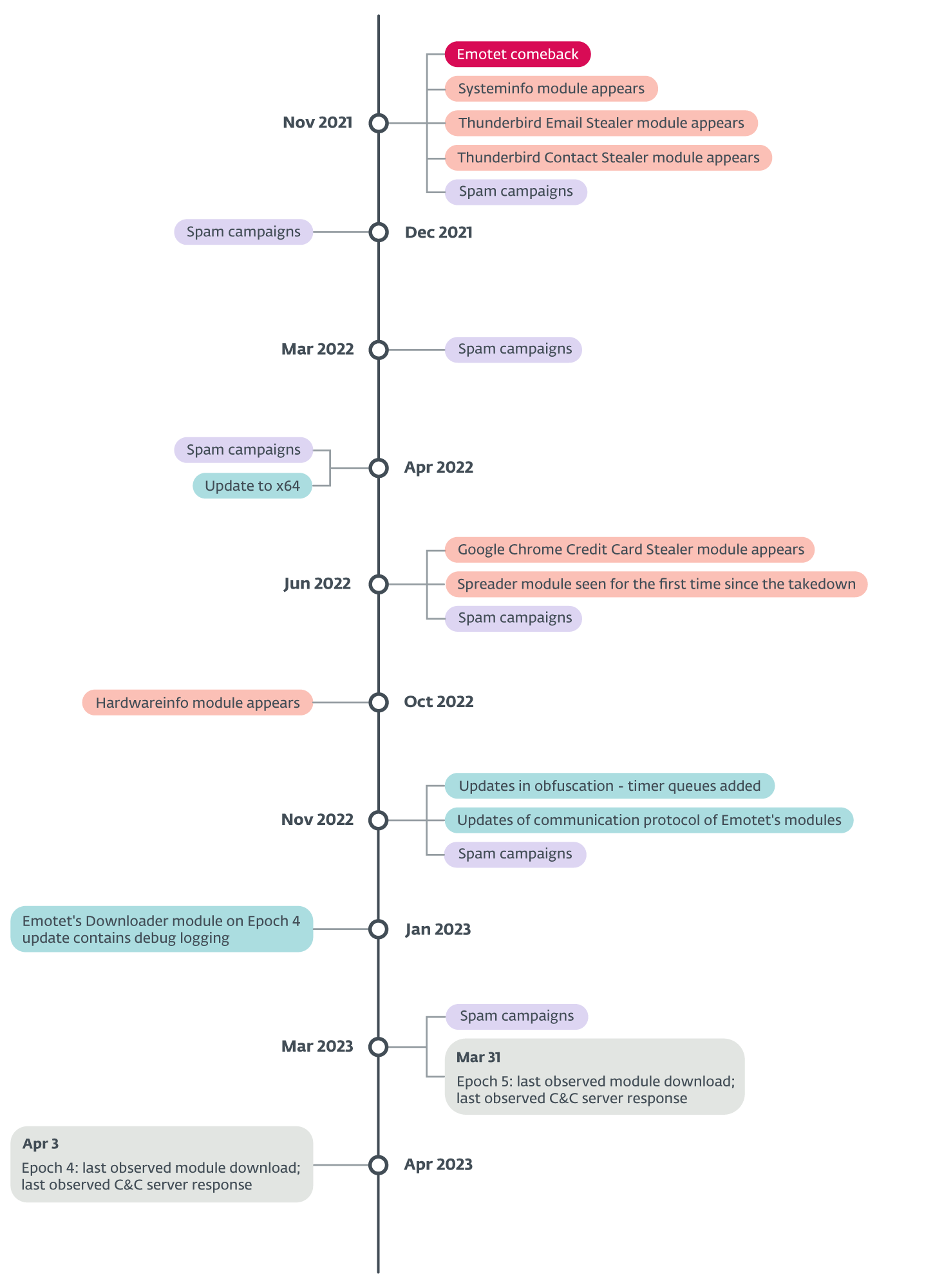

W styczniu 2021 roku Emotet był celem ataku Takedown w wyniku międzynarodowego, wspólnego wysiłku ośmiu krajów koordynowanego przez Eurojust i Europol. Jednak mimo tej operacji Emotet wrócił do życia w listopadzie 2021 roku.

Kluczowe punkty tego wpisu na blogu:

- Emotet uruchomił wiele kampanii spamowych, odkąd pojawił się ponownie po usunięciu.

- Od tego czasu Mealybug stworzył wiele nowych modułów i wielokrotnie aktualizował i ulepszał wszystkie istniejące moduły.

- Operatorzy Emotetów następnie włożyli wiele wysiłku w unikanie monitorowania i śledzenia botnetu od czasu jego powrotu.

- Obecnie Emotet milczy i jest nieaktywny, najprawdopodobniej z powodu nie znalezienia skutecznego, nowego wektora ataku.

Kampanie spamowe

Po powrocie, po którym nastąpiły liczne kampanie spamowe pod koniec 2021 r., początek 2022 r. kontynuował te trendy i zarejestrowaliśmy się wiele kampanii spamowych uruchamianych przez operatorów Emotet. W tym czasie Emotet rozprzestrzeniał się głównie za pośrednictwem szkodliwych dokumentów Microsoft Word i Microsoft Excel z osadzonymi makrami VBA.

W lipcu 2022 r. Microsoft zmienił reguły gry dla wszystkich rodzin szkodliwego oprogramowania, takich jak Emotet i Qbot – które wykorzystywały wiadomości phishingowe ze złośliwym dokumentem jako metodę rozprzestrzeniania – poprzez wyłączenie makr VBA w dokumentach uzyskanych z Internetu. Ta zmiana była ogłosił przez Microsoft na początku roku i pierwotnie wdrożona na początku kwietnia, ale aktualizacja została wycofana ze względu na opinie użytkowników. Ostateczne wdrożenie miało miejsce pod koniec lipca 2022 r. i, jak widać na rysunku 2, aktualizacja spowodowała znaczny spadek włamań Emotet; nie zaobserwowaliśmy żadnej znaczącej aktywności latem 2022 r.

Wyłączenie głównego wektora ataku Emoteta sprawiło, że jego operatorzy zaczęli szukać nowych sposobów na narażenie swoich celów. Wełnowiec zaczął eksperymentować ze złośliwymi plikami LNK i XLL, ale kiedy rok 2022 dobiegał końca, operatorzy Emotet mieli problem ze znalezieniem nowego wektora ataku, który byłby równie skuteczny jak makra VBA. W 2023 roku przeprowadzili trzy odrębne kampanie spamu, z których każda testowała nieco inną ścieżkę włamań i technikę socjotechniki. Jednak zmniejszająca się skala ataków i ciągłe zmiany w podejściu mogą sugerować niezadowolenie z efektów.

Pierwsza z tych trzech kampanii miała miejsce około 8 marcath, 2023, kiedy botnet Emotet zaczął rozpowszechniać dokumenty Word, zamaskowane jako faktury, z osadzonymi złośliwymi makrami VBA. Było to dość dziwne, ponieważ makra VBA były domyślnie wyłączone przez firmę Microsoft, więc ofiary nie mogły uruchomić osadzonego złośliwego kodu.

W swojej drugiej kampanii między 13 marcath i 18 marcath, napastnicy najwyraźniej przyznali się do tych błędów i poza zastosowaniem podejścia opartego na łańcuchu odpowiedzi przeszli także z makr VBA na Pliki programu OneNote (JEDEN) z osadzonymi skryptami VBScript. Jeśli ofiary otworzyły plik, witało je coś, co wyglądało jak chroniona strona OneNote i proszona była o kliknięcie przycisku Wyświetl w celu wyświetlenia zawartości. Za tym elementem graficznym znajdował się ukryty skrypt VBScript, ustawiony na pobieranie biblioteki DLL Emotet.

Pomimo ostrzeżenia programu OneNote, że ta czynność może prowadzić do złośliwej zawartości, ludzie mają tendencję do klikania podobnych monitów z przyzwyczajenia, co może potencjalnie pozwolić atakującym na złamanie zabezpieczeń ich urządzeń.

Ostatnia kampania obserwowana w telemetrii ESET została uruchomiona 20 marcath, korzystając ze zbliżającego się terminu płatności podatku dochodowego w Stanach Zjednoczonych. Szkodliwe wiadomości e-mail wysyłane przez botnet podszywały się pod pochodzenie z amerykańskiego urzędu skarbowego Internal Revenue Service (IRS) i zawierały załączony plik archiwum o nazwie W-9 form.zip. Załączony plik ZIP zawierał dokument programu Word z osadzonym złośliwym makrem VBA, które prawdopodobnie musiała mieć zamierzona ofiara umożliwiać. Poza tą kampanią, skierowaną konkretnie do USA, obserwowaliśmy również inną kampanię wykorzystującą wbudowane skrypty VBScript i podejście OneNote, która była prowadzona w tym samym czasie.

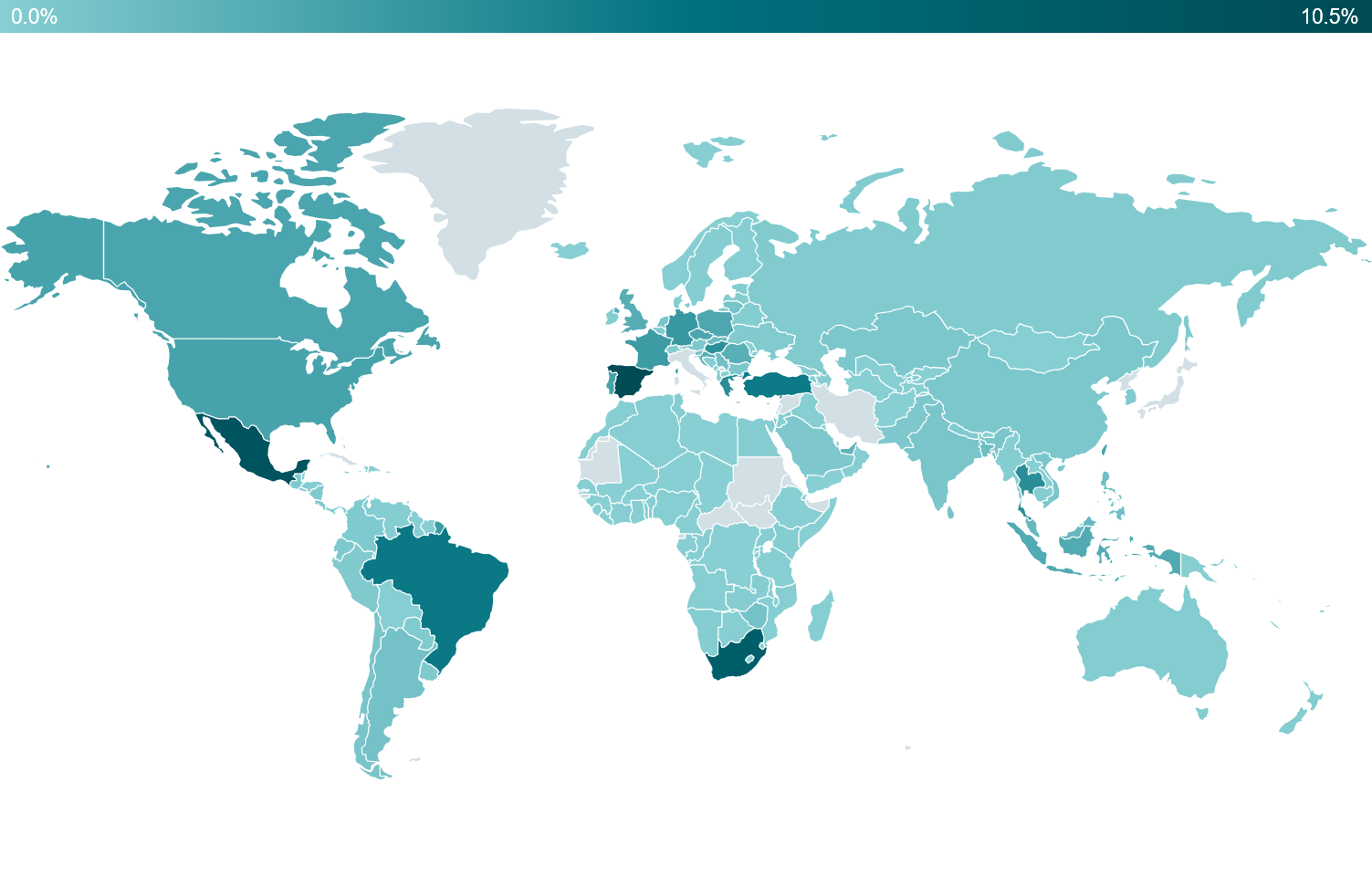

Jak widać na rysunku 3, większość ataków wykrytych przez firmę ESET była wymierzona w Japonię (43%) i Włochy (13%), chociaż liczby te mogą być zafałszowane przez silną bazę użytkowników ESET w tych regionach. Po usunięciu tych dwóch czołowych krajów (aby skupić się na reszcie świata), na rysunku 4 widać, że reszta świata również ucierpiała, z Hiszpanią (5%) na trzecim miejscu, a następnie z Meksykiem (5%). %) i RPA (4%).

Zwiększona ochrona i zaciemnianie

Po ponownym pojawieniu się Emotet otrzymał wiele ulepszeń. Pierwszą godną uwagi cechą jest to, że botnet zmienił swój schemat kryptograficzny. Przed usunięciem Emotet wykorzystywał RSA jako główny schemat asymetryczny, a po ponownym pojawieniu się botnet zaczął wykorzystywać kryptografię krzywej eliptycznej. Obecnie każdy moduł Downloadera (zwany także modułem głównym) ma wbudowane dwa klucze publiczne. Jeden służy do protokołu wymiany kluczy Elliptic curve Diffie Hellman, a drugi do weryfikacji podpisu – algorytm podpisu cyfrowego.

Oprócz aktualizacji złośliwego oprogramowania Emotet do architektury 64-bitowej, Mealybug zaimplementował również wiele nowych zaciemnień w celu ochrony swoich modułów. Pierwszym zauważalnym zaciemnieniem jest spłaszczanie przepływu sterowania, które może znacznie spowolnić analizę i lokalizowanie interesujących fragmentów kodu w modułach Emoteta.

Mealybug zaimplementował również i ulepszył implementację wielu technik randomizacji, z których najbardziej godne uwagi są randomizacja kolejności elementów struktury oraz randomizacja instrukcji obliczających stałe (stałe są maskowane).

Jeszcze jedna aktualizacja, o której warto wspomnieć, miała miejsce w ostatnim kwartale 2022 roku, kiedy moduły zaczęły wykorzystywać kolejki czasowe. Dzięki nim główna funkcja modułów i część komunikacyjna modułów zostały ustawione jako funkcja wywołania zwrotnego, która jest wywoływana przez wiele wątków, a wszystko to jest połączone ze spłaszczaniem przepływu sterowania, gdzie wartość stanu zarządzająca tym, który blok kodu jest do wywołania jest współużytkowany przez wątki. To zaciemnianie stanowi kolejną przeszkodę w analizie i jeszcze bardziej utrudnia śledzenie przepływu wykonania.

Nowe moduły

Aby pozostać dochodowym i powszechnym szkodliwym oprogramowaniem, Mealybug zaimplementował wiele nowych modułów, które zaznaczono na żółto na rysunku 5. Niektóre z nich zostały stworzone jako mechanizm obronny dla botnetu, inne w celu wydajniejszego rozprzestrzeniania szkodliwego oprogramowania, a także moduł który kradnie informacje, które mogą być wykorzystane do kradzieży pieniędzy ofiary.

Rysunek 5. Najczęściej używane moduły Emotet. Czerwony istniał przed usunięciem; żółty pojawił się po powrocie

Thunderbird Email Stealer i Thunderbird Contact Stealer

Emotet rozprzestrzenia się za pośrednictwem wiadomości spamowych, a ludzie często ufają tym wiadomościom e-mail, ponieważ Emotet z powodzeniem wykorzystuje technikę przejmowania wątków wiadomości e-mail. Przed usunięciem Emotet używał modułów, które nazywamy Outlook Contact Stealer i Outlook Email Stealer, które były zdolne do kradzieży wiadomości e-mail i danych kontaktowych z Outlooka. Ale ponieważ nie wszyscy korzystają z Outlooka, po usunięciu Emotet skupił się również na bezpłatnej alternatywnej aplikacji pocztowej – Thunderbird.

Emotet może wdrożyć moduł Thunderbird Email Stealer na zaatakowanym komputerze, który (jak sugeruje nazwa) jest zdolny do kradzieży wiadomości e-mail. Moduł przeszukuje pliki Thunderbirda zawierające otrzymane wiadomości (w formacie MBOX) i kradnie dane z wielu pól, w tym nadawcy, odbiorców, temat, datę i treść wiadomości. Wszystkie skradzione informacje są następnie przesyłane do serwera C&C w celu dalszego przetwarzania.

Wraz z Thunderbird Email Stealer, Emotet wdraża również Thunderbird Contact Stealer, który może kraść informacje kontaktowe z Thunderbirda. Moduł ten przeszukuje również pliki Thunderbirda, tym razem szukając zarówno otrzymanych, jak i wysłanych wiadomości. Różnica polega na tym, że ten moduł po prostu wyodrębnia informacje z pliku Od:, Do:, CC: i DW: pól i tworzy wewnętrzny wykres tego, kto się z kim komunikował, gdzie węzły to ludzie, a między dwiema osobami istnieje przewaga, jeśli komunikują się ze sobą. W kolejnym kroku moduł porządkuje skradzione kontakty – zaczynając od najbardziej połączonych ze sobą osób – i przesyła te informacje do serwera C&C.

Całość tych wysiłków uzupełniają dwa dodatkowe moduły (które istniały już przed usunięciem) – moduł MailPassView Stealer oraz moduł Spammer. MailPassView Stealer nadużywa legalnego narzędzia NirSoft do odzyskiwania hasła i kradnie dane uwierzytelniające z aplikacji pocztowych. Podczas przetwarzania skradzionych wiadomości e-mail, danych uwierzytelniających i informacji o tym, kto jest z kim w kontakcie, Mealybug tworzy złośliwe wiadomości e-mail, które wyglądają jak odpowiedź na wcześniej skradzioną rozmowę, i wysyła te wiadomości e-mail wraz ze skradzionymi danymi uwierzytelniającymi do modułu spamera, który wykorzystuje te dane uwierzytelniające do wysłania złośliwe odpowiedzi na poprzednie konwersacje e-mail za pośrednictwem SMTP.

Złodziej kart kredytowych Google Chrome

Jak sama nazwa wskazuje, Google Chrome Credit Card Stealer kradnie informacje o kartach kredytowych przechowywanych w przeglądarce Google Chrome. Aby to osiągnąć, moduł wykorzystuje statycznie połączoną bibliotekę SQLite3 do uzyskiwania dostępu do pliku bazy danych Web Data, który zwykle znajduje się w %LOCALAPPDATA%GoogleChromeDane użytkownikaDefaultDane internetowe. Moduł wysyła zapytanie do tabeli karty kredytowe dla nazwa_kartki, miesiąc_wygaśnięcia, rok_wygaśnięcia, numer_karty_zaszyfrowany, zawierający informacje o kartach kredytowych zapisanych w domyślnym profilu Google Chrome. W ostatnim kroku wartość card_number_encrypted jest odszyfrowywana przy użyciu klucza przechowywanego w pliku %LOCALAPPDATA%GoogleChromeDane użytkownikaLokalny plik stanu a wszystkie informacje są przesyłane do serwera C&C.

Moduły Systeminfo i Hardwareinfo

Krótko po powrocie Emoteta, w listopadzie 2021 roku pojawił się nowy moduł, który nazywamy Systeminfo. Moduł ten zbiera informacje o zaatakowanym systemie i wysyła je do serwera C&C. Zebrane informacje składają się z:

- Wyjście systeminfo komenda

- Wyjście ipconfig / all komenda

- Wyjście nltest /dclista: polecenie (usunięte w październiku 2022 r.)

- Lista procesów

- Czas pracy (uzyskany za pośrednictwem PobierzTickCount) w sekundach (usunięto w październiku 2022 r.)

In Październik 2022 Operatorzy Emotet udostępnili kolejny nowy moduł, który nazywamy Hardwareinfo. Mimo że nie kradnie wyłącznie informacji o sprzęcie zaatakowanej maszyny, służy jako dodatkowe źródło informacji do modułu Systeminfo. Ten moduł zbiera następujące dane z zaatakowanej maszyny:

- Nazwa komputera

- Użytkownik

- Informacje o wersji systemu operacyjnego, w tym główne i pomocnicze numery wersji

- ID sesji

- Ciąg marki procesora

- Informacje o rozmiarze i wykorzystaniu pamięci RAM

Oba moduły mają jeden główny cel – zweryfikować, czy komunikacja pochodzi od legalnie naruszonej ofiary, czy nie. Emotet był, zwłaszcza po swoim powrocie, bardzo gorącym tematem w branży bezpieczeństwa komputerowego i wśród badaczy, więc Mealybug dołożył wszelkich starań, aby chronić się przed śledzeniem i monitorowaniem ich działań. Dzięki informacjom zebranym przez te dwa moduły, które nie tylko zbierają dane, ale także zawierają sztuczki zapobiegające śledzeniu i analizie, możliwości Mealybug w zakresie odróżniania prawdziwych ofiar od działań badaczy złośliwego oprogramowania lub piaskownic zostały znacznie ulepszone.

Co dalej?

Według badań i danych telemetrycznych firmy ESET, obie epoki botnetu były ciche od początku kwietnia 2023 r. Obecnie nie jest jasne, czy to kolejny urlop dla autorów, czy zmagają się ze znalezieniem nowego skutecznego wektora infekcji, czy też jest ktoś nowy obsługujący botnet.

Chociaż nie możemy potwierdzić plotek, że jedna lub obie epoki botnetu zostały komuś sprzedane w styczniu 2023 r., zauważyliśmy nietypową aktywność na jednej z epok. Najnowsza aktualizacja modułu downloadera zawiera nową funkcjonalność, która loguje wewnętrzne stany modułu i śledzi jego wykonanie do pliku C:JSmithLoader (Rysunek 6, Ryc. 7). Ponieważ ten plik musi istnieć, aby coś faktycznie rejestrować, ta funkcja wygląda jak wynik debugowania dla kogoś, kto nie do końca rozumie, co robi moduł i jak działa. Co więcej, w tym czasie botnet szeroko rozpowszechniał również moduły Spammer, które są uważane za bardziej cenne dla Mealybug, ponieważ historycznie używali tych modułów tylko na maszynach, które uważali za bezpieczne.

Jakiekolwiek wyjaśnienie, dlaczego botnet jest teraz cichy, jest prawdziwe, Emotet jest znany ze swojej skuteczności, a jego operatorzy dołożyli wszelkich starań, aby odbudować i utrzymać botnet, a nawet dodać kilka ulepszeń, więc śledź nasz blog, aby zobaczyć, co przyniesie przyszłość nas.

W przypadku jakichkolwiek pytań dotyczących naszych badań opublikowanych na WeLiveSecurity, prosimy o kontakt pod adresem groźba intel@eset.com.

ESET Research oferuje prywatne raporty analityczne APT i strumienie danych. W przypadku jakichkolwiek pytań dotyczących tej usługi odwiedź stronę Analiza zagrożeń firmy ESET strona.

IoC

Akta

| SHA-1 | Nazwa pliku | Nazwa wykrywania ESET | Opis |

|---|---|---|---|

| D5FDE4A0DF9E416DE02AE51D07EFA8D7B99B11F2 | N / A | Win64/Emotet.AL | Moduł informacji o systemie Emotet. |

| 1B6CFE35EF42EB9C6E19BCBD5A3829458C856DBC | N / A | Win64/Emotet.AL | Moduł informacji o sprzęcie Emotet. |

| D938849F4C9D7892CD1558C8EDA634DADFAD2F5A | N / A | Win64/Emotet.AO | Moduł Emotet Google Chrome Credit Card Stealer. |

| 1DF4561C73BD35E30B31EEE62554DD7157AA26F2 | N / A | Win64/Emotet.AL | Moduł Emotet Thunderbird Email Stealer. |

| 05EEB597B3A0F0C7A9E2E24867A797DF053AD860 | N / A | Win64/Emotet.AL | Moduł Emotet Thunderbird Contact Stealer. |

| 0CEB10940CE40D1C26FC117BC2D599C491657AEB | N / A | Win64/Emotet.AQ | Moduł Emotet Downloader, wersja z zaciemnianiem kolejki timera. |

| 8852B81566E8331ED43AB3C5648F8D13012C8A3B | N / A | Win64/Emotet.AL | Moduł Emotet Downloader, wersja x64. |

| F2E79EC201160912AB48849A5B5558343000042E | N / A | Win64/Emotet.AQ | Moduł Emotet Downloader, wersja z ciągami debugowania. |

| CECC5BBA6193D744837E689E68BC25C43EDA7235 | N / A | Win32/Emotet.DG | Moduł Emotet Downloader, wersja x86. |

Sieć

| IP | Domena | Dostawca usług hostingowych | Pierwszy widziany | Szczegóły |

|---|---|---|---|---|

| 1.234.2[.]232 | N / A | SK Broadband Co Ltd | N / A | N / A |

| 1.234.21[.]73 | N / A | SK Broadband Co Ltd | N / A | N / A |

| 5.9.116[.]246 | N / A | Hetzner Online Ltd | N / A | N / A |

| 5.135.159[.]50 | N / A | OVH SAS | N / A | N / A |

| 27.254.65[.]114 | N / A | CS LOXINFO Spółka Akcyjna Spółka z ograniczoną odpowiedzialnością. | N / A | N / A |

| 37.44.244[.]177 | N / A | Hostinger International Limited | N / A | N / A |

| 37.59.209[.]141 | N / A | Rola nadużycia-C | N / A | N / A |

| 37.187.115[.]122 | N / A | OVH SAS | N / A | N / A |

| 45.71.195[.]104 | N / A | NET ALTERNATIVA PROVEDOR DE INTERNET LTDA – JA | N / A | N / A |

| 45.79.80[.]198 | N / A | Linode | N / A | N / A |

| 45.118.115[.]99 | N / A | Asep Bambang Gunawan | N / A | N / A |

| 45.176.232[.]124 | N / A | CABLE Y TELECOMUNICACIONES DE COLOMBIA SAS (CABLETELCO) | N / A | N / A |

| 45.235.8[.]30 | N / A | TELEKOMUNIKACJA WIKINET | N / A | N / A |

| 46.55.222[.]11 | N / A | DCC | N / A | N / A |

| 51.91.76[.]89 | N / A | OVH SAS | N / A | N / A |

| 51.161.73[.]194 | N / A | OVH SAS | N / A | N / A |

| 51.254.140[.]238 | N / A | Rola nadużycia-C | N / A | N / A |

| 54.37.106[.]167 | N / A | OVH SAS | N / A | N / A |

| 54.37.228[.]122 | N / A | OVH SAS | N / A | N / A |

| 54.38.242[.]185 | N / A | OVH SAS | N / A | N / A |

| 59.148.253[.]194 | N / A | GOSPODARZE CTINETS | N / A | N / A |

| 61.7.231[.]226 | N / A | Sieć IP CAT Telecom | N / A | N / A |

| 61.7.231[.]229 | N / A | Urząd Komunikacji Tajlandii, CAT | N / A | N / A |

| 62.171.178[.]147 | N / A | Firma Contabo GmbH | N / A | N / A |

| 66.42.57[.]149 | N / A | Stała firma spółka z ograniczoną odpowiedzialnością | N / A | N / A |

| 66.228.32[.]31 | N / A | Linode | N / A | N / A |

| 68.183.93[.]250 | N / A | DigitalOcean, LLC | N / A | N / A |

| 72.15.201[.]15 | N / A | Flexential Colorado Corp. | N / A | N / A |

| 78.46.73[.]125 | N / A | Hetzner Online GmbH – osoba kontaktowa, ORG-HOA1-RIPE | N / A | N / A |

| 78.47.204[.]80 | N / A | Hetzner Online Ltd | N / A | N / A |

| 79.137.35[.]198 | N / A | OVH SAS | N / A | N / A |

| 82.165.152[.]127 | N / A | 1 i 1 IONOS SE | N / A | N / A |

| 82.223.21[.]224 | N / A | IONOS SE | N / A | N / A |

| 85.214.67[.]203 | N / A | Strato Inc | N / A | N / A |

| 87.106.97[.]83 | N / A | IONOS SE | N / A | N / A |

| 91.121.146[.]47 | N / A | OVH SAS | N / A | N / A |

| 91.207.28[.]33 | N / A | Optima Telecom spółka z ograniczoną odpowiedzialnością | N / A | N / A |

| 93.104.209[.]107 | N / A | MNET | N / A | N / A |

| 94.23.45[.]86 | N / A | OVH SAS | N / A | N / A |

| 95.217.221[.]146 | N / A | Hetzner Online Ltd | N / A | N / A |

| 101.50.0[.]91 | N / A | P.T. Beon Intermedia | N / A | N / A |

| 103.41.204[.]169 | N / A | PT Infinys System Indonezja | N / A | N / A |

| 103.43.75[.]120 | N / A | Administrator Choopa LLC | N / A | N / A |

| 103.63.109[.]9 | N / A | Nguyen Nhu Thanh | N / A | N / A |

| 103.70.28[.]102 | N / A | Nguyen Thi Oanh | N / A | N / A |

| 103.75.201[.]2 | N / A | IRT-CDNPLUSCOLTD-TH | N / A | N / A |

| 103.132.242[.]26 | N / A | Sieć Ishana | N / A | N / A |

| 104.131.62[.]48 | N / A | DigitalOcean, LLC | N / A | N / A |

| 104.168.155[.]143 | N / A | Hostwinds spółka z ograniczoną odpowiedzialnością | N / A | N / A |

| 104.248.155[.]133 | N / A | DigitalOcean, LLC | N / A | N / A |

| 107.170.39[.]149 | N / A | DigitalOcean, LLC | N / A | N / A |

| 110.232.117[.]186 | N / A | RackCorp | N / A | N / A |

| 115.68.227[.]76 | N / A | SERWIS UŚMIECHU | N / A | N / A |

| 116.124.128[.]206 | N / A | IRT-KRNIC-KR | N / A | N / A |

| 116.125.120[.]88 | N / A | IRT-KRNIC-KR | N / A | N / A |

| 118.98.72[.]86 | N / A | PT Telkom Indonezja Zarządzanie zasobami APNIC | N / A | N / A |

| 119.59.103[.]152 | N / A | 453 Ladplacout Jorakhaebua | N / A | N / A |

| 119.193.124[.]41 | N / A | Menedżer IP | N / A | N / A |

| 128.199.24[.]148 | N / A | DigitalOcean, LLC | N / A | N / A |

| 128.199.93[.]156 | N / A | DigitalOcean, LLC | N / A | N / A |

| 128.199.192[.]135 | N / A | DigitalOcean, LLC | N / A | N / A |

| 129.232.188[.]93 | N / A | Xneelo (Pty) Ltd | N / A | N / A |

| 131.100.24[.]231 | N / A | EVEO S.A | N / A | N / A |

| 134.122.66[.]193 | N / A | DigitalOcean, LLC | N / A | N / A |

| 139.59.56[.]73 | N / A | DigitalOcean, LLC | N / A | N / A |

| 139.59.126[.]41 | N / A | Administrator Digital Ocean Inc | N / A | N / A |

| 139.196.72[.]155 | N / A | Hangzhou Alibaba Reklama Co., Ltd. | N / A | N / A |

| 142.93.76[.]76 | N / A | DigitalOcean, LLC | N / A | N / A |

| 146.59.151[.]250 | N / A | OVH SAS | N / A | N / A |

| 146.59.226[.]45 | N / A | OVH SAS | N / A | N / A |

| 147.139.166[.]154 | N / A | Alibaba (USA) Technology Co., Ltd. | N / A | N / A |

| 149.56.131[.]28 | N / A | OVH SAS | N / A | N / A |

| 150.95.66[.]124 | N / A | Administrator GMO Internet Inc | N / A | N / A |

| 151.106.112[.]196 | N / A | Hostinger International Limited | N / A | N / A |

| 153.92.5[.]27 | N / A | Hostinger International Limited | N / A | N / A |

| 153.126.146[.]25 | N / A | IRT-JPNIC-JP | N / A | N / A |

| 159.65.3[.]147 | N / A | DigitalOcean, LLC | N / A | N / A |

| 159.65.88[.]10 | N / A | DigitalOcean, LLC | N / A | N / A |

| 159.65.140[.]115 | N / A | DigitalOcean, LLC | N / A | N / A |

| 159.69.237[.]188 | N / A | Hetzner Online GmbH – osoba kontaktowa, ORG-HOA1-RIPE | N / A | N / A |

| 159.89.202[.]34 | N / A | DigitalOcean, LLC | N / A | N / A |

| 160.16.142[.]56 | N / A | IRT-JPNIC-JP | N / A | N / A |

| 162.243.103[.]246 | N / A | DigitalOcean, LLC | N / A | N / A |

| 163.44.196[.]120 | N / A | GMO-Z com NetDesign Holdings Co., Ltd. | N / A | N / A |

| 164.68.99[.]3 | N / A | Firma Contabo GmbH | N / A | N / A |

| 164.90.222[.]65 | N / A | DigitalOcean, LLC | N / A | N / A |

| 165.22.230[.]183 | N / A | DigitalOcean, LLC | N / A | N / A |

| 165.22.246[.]219 | N / A | DigitalOcean, LLC | N / A | N / A |

| 165.227.153[.]100 | N / A | DigitalOcean, LLC | N / A | N / A |

| 165.227.166[.]238 | N / A | DigitalOcean, LLC | N / A | N / A |

| 165.227.211[.]222 | N / A | DigitalOcean, LLC | N / A | N / A |

| 167.172.199[.]165 | N / A | DigitalOcean, LLC | N / A | N / A |

| 167.172.248[.]70 | N / A | DigitalOcean, LLC | N / A | N / A |

| 167.172.253[.]162 | N / A | DigitalOcean, LLC | N / A | N / A |

| 168.197.250[.]14 | N / A | Omar Anselmo Ripoll (TDC NET) | N / A | N / A |

| 169.57.156[.]166 | N / A | SoftLayer | N / A | N / A |

| 172.104.251[.]154 | N / A | Połączona chmura Akamai | N / A | N / A |

| 172.105.226[.]75 | N / A | Połączona chmura Akamai | N / A | N / A |

| 173.212.193[.]249 | N / A | Firma Contabo GmbH | N / A | N / A |

| 182.162.143[.]56 | N / A | IRT-KRNIC-KR | N / A | N / A |

| 183.111.227[.]137 | N / A | Korea Telecom | N / A | N / A |

| 185.4.135[.]165 | N / A | ENARTIA Single Member SA | N / A | N / A |

| 185.148.168[.]15 | N / A | Rola nadużycia-C | N / A | N / A |

| 185.148.168[.]220 | N / A | Rola nadużycia-C | N / A | N / A |

| 185.168.130[.]138 | N / A | GigaCloud NOC | N / A | N / A |

| 185.184.25[.]78 | N / A | MUV Bilisim ve Telekomunikasyon Hizmetleri Ltd. Sti. | N / A | N / A |

| 185.244.166[.]137 | N / A | Jan Philipp Waldecker prowadzący działalność jako LUMASERV Systems | N / A | N / A |

| 186.194.240[.]217 | N / A | SEMPER TELECOMUNICACOES LTDA | N / A | N / A |

| 187.63.160[.]88 | N / A | DOSTAWCA BITCOM DE SERVICOS DE INTERNET LTDA | N / A | N / A |

| 188.44.20[.]25 | N / A | Firma świadcząca usługi komunikacyjne A1 Makedonija DOOEL Skopje | N / A | N / A |

| 190.90.233[.]66 | N / A | INTERNEXA Brasil Operadora de Telecomunicações SA | N / A | N / A |

| 191.252.103[.]16 | N / A | Locaweb Serviços de Internet S/A | N / A | N / A |

| 194.9.172[.]107 | N / A | Rola nadużycia-C | N / A | N / A |

| 195.77.239[.]39 | N / A | TELEFONICA DE ESPANA SAU | N / A | N / A |

| 195.154.146[.]35 | N / A | Nadużycie Scaleway, ORG-ONLI1-RIPE | N / A | N / A |

| 196.218.30[.]83 | N / A | Rola osoby kontaktowej ds. danych TE | N / A | N / A |

| 197.242.150[.]244 | N / A | Afrihost (Pty) Ltd | N / A | N / A |

| 198.199.65[.]189 | N / A | DigitalOcean, LLC | N / A | N / A |

| 198.199.98[.]78 | N / A | DigitalOcean, LLC | N / A | N / A |

| 201.94.166[.]162 | N / A | Claro NXT Telecomunicacoes Ltda | N / A | N / A |

| 202.129.205[.]3 | N / A | NIPA TECHNOLOGY CO., LTD | N / A | N / A |

| 203.114.109[.]124 | N / A | IRT-TOT-TH | N / A | N / A |

| 203.153.216[.]46 | N / A | Iswadi Iswadi | N / A | N / A |

| 206.189.28[.]199 | N / A | DigitalOcean, LLC | N / A | N / A |

| 207.148.81[.]119 | N / A | Stała firma spółka z ograniczoną odpowiedzialnością | N / A | N / A |

| 207.180.241[.]186 | N / A | Firma Contabo GmbH | N / A | N / A |

| 209.97.163[.]214 | N / A | DigitalOcean, LLC | N / A | N / A |

| 209.126.98[.]206 | N / A | GoDaddy.com, LLC | N / A | N / A |

| 210.57.209[.]142 | N / A | Andriego Tamtrijanto | N / A | N / A |

| 212.24.98[.]99 | N / A | Internetowa wizja | N / A | N / A |

| 213.239.212[.]5 | N / A | Hetzner Online Ltd | N / A | N / A |

| 213.241.20[.]155 | N / A | Netia Telekom SA Osoba kontaktowa | N / A | N / A |

| 217.182.143[.]207 | N / A | OVH SAS | N / A | N / A |

Techniki SKOŚNE ATT&CK

Ten stół został zbudowany przy użyciu wersja 12 technik przedsiębiorstwa MITRE ATT&CK.

| Taktyka | ID | Imię | Opis |

|---|---|---|---|

| Rozpoznawczy | T1592.001 | Zbierz informacje o gospodarzu ofiary: Sprzęt | Emotet zbiera informacje o sprzęcie zaatakowanej maszyny, takie jak marka procesora. |

| T1592.004 | Zbierz informacje o gospodarzu ofiary: konfiguracje klienta | Emotet gromadzi informacje o konfiguracji systemu, takie jak ipconfig / all i systeminfo Polecenia. | |

| T1592.002 | Zbierz informacje o gospodarzu ofiary: Oprogramowanie | Emotet wydobywa listę uruchomionych procesów. | |

| T1589.001 | Zbierz informacje o tożsamości ofiary: dane uwierzytelniające | Emotet wdraża moduły, które są w stanie wykraść dane uwierzytelniające z przeglądarek i aplikacji pocztowych. | |

| T1589.002 | Zbierz informacje o tożsamości ofiary: Adresy e-mail | Emotet wdraża moduły, które mogą wyodrębniać adresy e-mail z aplikacji pocztowych. | |

| Rozwój zasobów | T1586.002 | Konta kompromisowe: Konta e-mail | Emotet przejmuje konta e-mail i wykorzystuje je do rozprzestrzeniania spamu. |

| T1584.005 | Infrastruktura kompromisowa: Botnet | Emotet atakuje wiele systemów innych firm, tworząc botnet. | |

| T1587.001 | Rozwijanie możliwości: złośliwe oprogramowanie | Emotet składa się z wielu unikalnych modułów i komponentów złośliwego oprogramowania. | |

| T1588.002 | Uzyskaj możliwości: Narzędzie | Emotet używa narzędzi NirSoft do kradzieży danych uwierzytelniających z zainfekowanych maszyn. | |

| Wstępny dostęp | T1566 | phishing | Emotet wysyła e-maile phishingowe ze złośliwymi załącznikami. |

| T1566.001 | Phishing: załącznik Spearphishing | Emotet wysyła e-maile typu spearphishing ze złośliwymi załącznikami. | |

| Egzekucja | T1059.005 | Interpreter poleceń i skryptów: Visual Basic | Emotet był widziany przy użyciu dokumentów Microsoft Word zawierających złośliwe makra VBA. |

| T1204.002 | Wykonanie użytkownika: Złośliwy plik | Emotet polegał na tym, że użytkownicy otwierali złośliwe załączniki wiadomości e-mail i wykonywali osadzone skrypty. | |

| Unikanie obrony | T1140 | Rozszyfruj/dekoduj pliki lub informacje | Moduły Emotet używają zaszyfrowanych ciągów znaków i zamaskowanych sum kontrolnych nazw funkcji API. |

| T1027.002 | Zaciemnione pliki lub informacje: pakowanie oprogramowania | Emotet używa niestandardowych programów pakujących do ochrony swoich ładunków. | |

| T1027.007 | Zaciemnione pliki lub informacje: dynamiczne rozpoznawanie interfejsu API | Emotet rozwiązuje wywołania API w czasie wykonywania. | |

| Dostęp do poświadczeń | T1555.003 | Poświadczenia z magazynów haseł: Poświadczenia z przeglądarek internetowych | Emotet pozyskuje dane uwierzytelniające zapisane w przeglądarkach internetowych, nadużywając aplikacji WebBrowserPassView firmy NirSoft. |

| T1555 | Poświadczenia z magazynów haseł | Emotet może kraść hasła z aplikacji pocztowych poprzez nadużywanie aplikacji MailPassView firmy NirSoft. | |

| Collection | T1114.001 | Zbieranie wiadomości e-mail: Lokalne gromadzenie wiadomości e-mail | Emotet kradnie wiadomości e-mail z aplikacji Outlook i Thunderbird. |

| Dowodzenia i kontroli | T1071.003 | Protokół warstwy aplikacji: protokoły pocztowe | Emotet może wysyłać złośliwe wiadomości e-mail przez SMTP. |

| T1573.002 | Szyfrowany kanał: kryptografia asymetryczna | Emotet używa kluczy ECDH do szyfrowania ruchu C&C. | |

| T1573.001 | Szyfrowany kanał: kryptografia symetryczna | Emotet używa AES do szyfrowania ruchu C&C. | |

| T1571 | Port niestandardowy | Wiadomo, że Emotet komunikuje się na niestandardowych portach, takich jak 7080. |

- Dystrybucja treści i PR oparta na SEO. Uzyskaj wzmocnienie już dziś.

- PlatoData.Network Pionowe generatywne AI. Wzmocnij się. Dostęp tutaj.

- PlatoAiStream. Inteligencja Web3. Wiedza wzmocniona. Dostęp tutaj.

- PlatonESG. Motoryzacja / pojazdy elektryczne, Węgiel Czysta technologia, Energia, Środowisko, Słoneczny, Gospodarowanie odpadami. Dostęp tutaj.

- Przesunięcia bloków. Modernizacja własności offsetu środowiskowego. Dostęp tutaj.

- Źródło: https://www.welivesecurity.com/2023/07/06/whats-up-with-emotet/

- :ma

- :Jest

- :nie

- :Gdzie

- $W GÓRĘ

- 1

- 100

- 15%

- 16

- 180

- 19

- 20

- 2000

- 2014

- 2021

- 2022

- 2023

- 214

- 22

- 23

- 234

- 24

- 50

- 7

- 70

- 75

- 77

- 8

- 9

- 91

- 98

- a

- Zdolny

- O nas

- nadużycie

- nadużycia

- Dostęp

- Konta

- Osiągać

- przyznał

- Przejmuje

- Działania

- aktywny

- zajęcia

- działalność

- faktycznie

- Dodaj

- Dodatkowy

- Adresy

- Dodaje

- Korzyść

- Reklama

- AES

- Afryka

- Po

- wymierzony

- algorytm

- Alibaba

- Wszystkie kategorie

- dopuszczać

- już

- również

- alternatywny

- Chociaż

- wśród

- an

- analiza

- i

- Inne

- każdy

- osobno

- api

- pojawił się

- Zastosowanie

- aplikacje

- podejście

- kwiecień

- APT

- architektura

- Archiwum

- SĄ

- na około

- AS

- At

- atakować

- Ataki

- Autorzy

- Aleja

- unikając

- z powrotem

- Bankowość

- baza

- BE

- stał

- bo

- być

- zanim

- Początek

- zachowanie

- za

- pomiędzy

- stronniczy

- większe

- Blokować

- Blog

- obie

- Botnet

- marka

- przynieść

- szerokopasmowych

- przeglądarka

- przeglądarki

- wybudowany

- ale

- przycisk

- by

- obliczać

- wezwanie

- nazywa

- Połączenia

- oprawa ołowiana witrażu

- Kampania

- Kampanie

- CAN

- nie może

- możliwości

- zdolny

- karta

- Kartki okolicznosciowe

- prowadzone

- CAT

- Centrum

- łańcuch

- zmiana

- zmieniony

- Zmiany

- Kanał

- Chrom

- przeglądarka chrome

- kliknij

- klient

- CO

- kod

- współpracy

- zbierać

- kolekcja

- Kolumbia

- Kolorado

- COM

- połączony

- jak

- Comeback

- byliśmy spójni, od początku

- komunikować

- Komunikacja

- Komunikacja

- Firmy

- sukcesy firma

- uzupełniający

- całkowicie

- składniki

- kompromis

- Zagrożone

- komputer

- Bezpieczeństwo komputera

- komputery

- systemu

- Potwierdzać

- połączony

- za

- składa się

- stały

- skontaktuj się

- łączność

- zawierać

- zawarte

- zawartość

- treść

- nadal

- kontrola

- rozmowy

- skoordynowane

- Corp

- kraje

- stworzony

- tworzy

- Listy uwierzytelniające

- kredyt

- Karta kredytowa

- Karty Kredytowe

- kryptograficzny

- kryptografia

- Obecnie

- krzywa

- zwyczaj

- cyberprzestępczość

- dane

- Baza danych

- Data

- Domyślnie

- obronny

- dostarczyć

- rozwijać

- wdrażane

- wdraża się

- Mimo

- wykryte

- Wykrywanie

- urządzenia

- ZROBIŁ

- różnica

- różne

- trudny

- cyfrowy

- niepełnosprawny

- charakterystyczny

- rozdzielczy

- dokument

- dokumenty

- robi

- Nie

- na dół

- pobieranie

- Spadek

- z powodu

- podczas

- dynamiczny

- każdy

- Wcześnie

- krawędź

- Efektywne

- skuteczność

- wydajny

- wysiłek

- element

- Eliptyczny

- e-maile

- osadzone

- szyfrowane

- zakończenia

- Inżynieria

- Enterprise

- epoki

- Badania ESET

- szczególnie

- Europol

- Parzyste

- wydarzenia

- Każdy

- wszyscy

- ewoluowały

- przewyższać

- wymiana

- wyłączony

- wyłącznie

- wykonywania

- egzekucja

- Przede wszystkim system został opracowany

- wyjaśnienie

- wyciąg

- Wyciągi

- nie

- rodzin

- członków Twojej rodziny

- Cecha

- informacja zwrotna

- Łąka

- Postać

- filet

- Akta

- finał

- Znajdź

- i terminów, a

- Skazy

- pływ

- Skupiać

- koncentruje

- następnie

- następujący

- W razie zamówieenia projektu

- Nasz formularz

- format

- Darmowy

- często

- od

- funkcjonować

- Funkcjonalność

- dalej

- Ponadto

- przyszłość

- gra

- GmBH

- Google Chrome

- wykres

- Graficzny

- wspaniały

- Zarządzanie

- miał

- się

- sprzęt komputerowy

- Have

- Ukryty

- historycznie

- Dobranie (Hit)

- Holdings

- gospodarz

- HOT

- W jaki sposób

- Jednak

- HTTPS

- tożsamość

- if

- realizacja

- realizowane

- ulepszony

- ulepszenia

- in

- nieaktywny

- włączony

- Włącznie z

- Dochód

- podatek dochodowy

- osób

- Indonezja

- przemysł

- Informacja

- Infrastruktura

- Zapytania

- Instalacja

- instrukcje

- Inteligencja

- zamierzony

- połączone

- ciekawy

- wewnętrzny

- Internal Revenue Service

- na świecie

- Internet

- najnowszych

- przywołany

- IRS

- IT

- Włochy

- JEGO

- Styczeń

- styczeń

- Styczeń 2021

- Japonia

- jp

- lipiec

- właśnie

- Trzymać

- Klawisz

- Klawisze

- znany

- Nazwisko

- później

- uruchomiona

- warstwa

- prowadzić

- najmniej

- prawowity

- Biblioteka

- życie

- lubić

- Ograniczony

- powiązany

- Lista

- LLC

- miejscowy

- usytuowany

- log

- zalogowaniu

- Popatrz

- wygląda jak

- wyglądał

- poszukuje

- WYGLĄD

- Partia

- Ltd

- maszyna

- maszyny

- Macro

- makra

- zrobiony

- Główny

- głównie

- utrzymać

- poważny

- WYKONUJE

- malware

- zarządza

- wiele

- March

- Może..

- mechanizm

- członek

- Użytkownicy

- wiadomość

- wiadomości

- metoda

- Meksyk

- Microsoft

- może

- moll

- Moduł

- Moduły

- pieniądze

- monitorowanie

- jeszcze

- bardziej wydajny

- większość

- przeniesienie

- wielokrotność

- Nazwa

- O imieniu

- Nazwy

- netto

- Nowości

- Najnowszy

- Następny

- węzły

- dostojnik

- listopad

- Listopad 2021

- już dziś

- z naszej

- liczny

- NXT

- obserwować

- przeszkoda

- uzyskane

- ocean

- paź

- of

- Oferty

- Biurowe

- często

- on

- ONE

- Online

- tylko

- otwierany

- otwarcie

- eksploatowane

- operacyjny

- działanie

- operatorzy

- or

- zamówienie

- Zlecenia

- organizacji

- pierwotnie

- Inne

- Pozostałe

- ludzkiej,

- wyniki

- Outlook

- wydajność

- strona

- część

- strony

- Hasło

- hasła

- Ludzie

- phishing

- Miejsce

- plato

- Analiza danych Platona

- PlatoDane

- Proszę

- zwrotnica

- potencjalnie

- Cenny

- rozpowszechniony

- poprzedni

- poprzednio

- pierwotny

- prywatny

- prawdopodobnie

- Obrobiony

- procesów

- przetwarzanie

- Profil

- rentowny

- chronić

- chroniony

- ochrona

- protokół

- publiczny

- klucze publiczne

- opublikowany

- cel

- położyć

- Kwartał

- zapytania

- RAM

- real

- naprawdę

- Odebrane

- odbiorców

- regeneracja

- Czerwony

- regiony

- wydany

- opierając się

- pozostawać

- szczątki

- Usunięto

- usuwanie

- odpowiadać

- Raporty

- Badania naukowe

- Badacze

- Zasoby

- REST

- dalsze

- powrót

- dochód

- Rola

- Walcowane

- wdrożenie

- RSA

- Plotki

- run

- bieganie

- s

- "bezpiecznym"

- taki sam

- piaskownice

- schemat

- skrypty

- druga

- sekund

- bezpieczeństwo

- widzieć

- pozornie

- widziany

- wysłać

- nadawca

- wysyła

- wysłany

- służy

- usługa

- Usługi

- zestaw

- shared

- pokazane

- znaczący

- znacznie

- podobny

- ponieważ

- pojedynczy

- Rozmiar

- trochę inny

- powolny

- So

- Obserwuj Nas

- Inżynieria społeczna

- Tworzenie

- sprzedany

- kilka

- Ktoś

- coś

- Źródło

- Południe

- RPA

- Hiszpania

- spam

- swoiście

- rozpiętość

- Rozpościerający się

- Spready

- rozpoczęty

- Startowy

- Stan

- Zjednoczone

- kradnie

- Ewolucja krok po kroku

- skradziony

- przechowywany

- sklep

- sznur

- silny

- Struktura

- Walka

- przedmiot

- Następnie

- Z powodzeniem

- taki

- sugerować

- Wskazuje

- lato

- przełączane

- system

- systemy

- stół

- biorąc

- cel

- ukierunkowane

- cele

- podatek

- Techniki

- Technologia

- Telecom

- powiedzieć

- Testowanie

- Tajlandia

- Podziękowania

- że

- Połączenia

- Przyszłość

- Informacje

- Państwo

- świat

- ich

- Im

- sami

- następnie

- Tam.

- Te

- one

- Trzeci

- innych firm

- to

- tych

- chociaż?

- groźba

- zagrożenia

- trzy

- Przez

- A zatem

- czas

- Oś czasu

- czasy

- do

- razem

- narzędzie

- narzędzia

- Top

- aktualny

- śledzić

- Śledzenie

- Handel

- ruch drogowy

- Trend

- Trendy

- trojański

- prawdziwy

- Zaufaj

- drugiej

- zrozumieć

- W toku

- wyjątkowy

- Zjednoczony

- United States

- zbliżających

- Aktualizacja

- zaktualizowane

- aktualizowanie

- Uaktualnienia

- us

- USA

- posługiwać się

- używany

- Użytkownik

- Użytkownicy

- zastosowania

- za pomocą

- zazwyczaj

- wakacje

- wartość

- VBA

- Ve

- Weryfikacja

- zweryfikować

- wersja

- początku.

- przez

- Ofiara

- Ofiary

- Zobacz i wysłuchaj

- Odwiedzić

- ostrzeżenie

- była

- sposoby

- we

- sieć

- Przeglądarki internetowe

- DOBRZE

- poszedł

- były

- Co

- jeśli chodzi o komunikację i motywację

- czy

- który

- KIM

- dlaczego

- szeroko

- będzie

- w

- słowo

- działa

- świat

- na calym swiecie

- wartość

- by

- rok

- jeszcze

- zefirnet

- Zamek błyskawiczny