Czas czytania: 4 minutyWiększość ludzi jest już świadoma istnienia oprogramowania ransomware, z pewnością ci, którzy regularnie czytają sekcję blogów Comodo i podobne publikacje. Dla tych, którzy tego nie robią, ransomware to atak, w którym atakujący szyfruje wszystkie pliki na komputerze lub serwerze ofiary, czyniąc je całkowicie bezużytecznymi. Atakujący żąda następnie opłaty, okupu zwykle w Bitcoinach, za odszyfrowanie plików. Piękno ataku z punktu widzenia przestępcy polega na tym, że prawie nigdy nie ma rozwiązania dla ofiary po zakończeniu szyfrowania. Żaden program antywirusowy, żadna pomoc ekspertów technicznych, żadna policja ani żadna ilość płaczu nie są w stanie odzyskać tych plików za Ciebie. Musisz mieć klucz deszyfrujący lub pożegnać się ze swoimi plikami.

Patrząc w bezlitosną lufę tego pistoletu, wiele głośnych ofiar odkrywa, że nie ma innego wyjścia, jak tylko uiścić opłatę. Potrzebują tych plików, aby kontynuować działalność lub świadczyć swoje usługi społeczeństwu i nie mogą sobie pozwolić na żadne przestoje. Szpitale, departamenty rządowe, organizacje charytatywne, uniwersytety, sądy pokoju i biura prasowe to tylko kilka przykładów głównych instytucji, które ustąpiły i zapłaciły okup.

Ransomware rozprzestrzenia się zwykle w Nasz formularz konia trojańskiego. Są to programy, które podczas instalacji oszukują Cię, że są normalnym programem, ale w rzeczywistości są złośliwym plikiem wykonywalnym, który szyfruje Twoje dyski. Każde oprogramowanie ransomware ma swój własny, unikalny sposób infekowania maszyny docelowej, a każdy z nich wykorzystuje kilka poziomów zaciemniania, aby uniknąć wykrycia. Ten blog jest głębokim zanurzeniem się jednego z wiodących inżynierów Comodo w wewnętrzne funkcjonowanie jednego z takich elementów ransomware – WONSYS.

Co to jest oprogramowanie ransomware WONSYS?

Wonsys to odmiana złośliwego oprogramowania, która jest albo zaciemniana przez oprogramowanie szyfrujące, albo spakowana do pliku takiego jak UPX, ASPROTECT lub VMPROTECT. Właściwy plik wykonywalny, winsys.exe, jest ukryty głęboko w innym, pozornie niewinnym programie, więc jest to jeden z tych trojanów, o których wspominaliśmy wcześniej. Jest to powszechna metoda stosowana przez przestępców, aby uniknąć wykrycia przez: antywirusowe produktów.

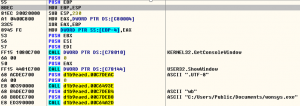

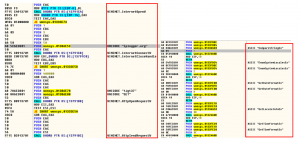

Złośliwe oprogramowanie wpada do komputera docelowego i działa przy użyciu interfejsu API SHELL32, ShellExecuteW:

Gdy ransomware zostanie uruchomiony przez użytkownika, tworzy w rejestrze klucz „RunOnce”:

Zlicza również wszystkie dyski na komputerze docelowym, dzięki czemu może je wszystkie zaszyfrować:

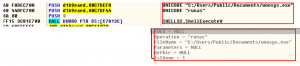

Wonsys następnie tworzy „listę zabijania” procesów, które muszą zostać zamknięte. Są to programy, które, jeśli pozostaną uruchomione, mogą potencjalnie uniemożliwić Wonsys zainfekowanie całego systemu. W szczególności są to programy takie jak Word, PowerPoint, Notatnik, Thunderbird, które mogą „blokować” pliki, a tym samym uniemożliwiać ich szyfrowanie. Po zamknięciu tych programów, Wonsys usuwa również kopię w tle plików, aby użytkownik nie mógł ich przywrócić:

Okno wiersza poleceń jest otwierane przez COMSPEC w folderze system32 z uprawnieniami administratora:![]()

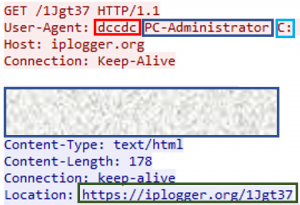

Atakujący zbiera również datę, format czasu, nazwę systemu i informacje o lokalizacji za pomocą funkcji API i pinguje witrynę iplogger.org, gromadząc w ten sposób szczegółowe informacje o maszynie.

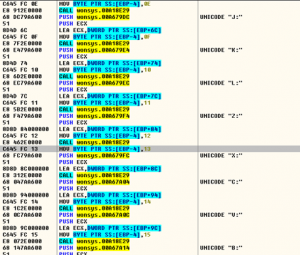

Wonsys ma teraz wszystkie potrzebne informacje. Poniższy zrzut ekranu pokazuje, że „dccdc” to rozszerzenie, które doda do wszystkich nazw plików po zaszyfrowaniu, „PC-Administrator” to nazwa komputera, a dysk „C:” to dysk, który zostanie zainfekowany:

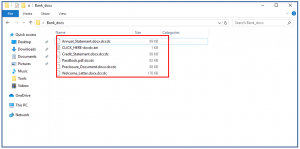

Wreszcie, WONSYS ransomware uwalnia swój ładunek, szyfrując wszystkie pliki na komputerze. Wszystkie pliki zostają z rozszerzeniem „.dccdc” oprócz jednego, niezaszyfrowanego pliku, który użytkownik może otworzyć – „KLIKNIJ_TUTAJ-dccdc.txt”:

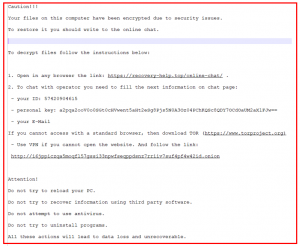

Ten plik .txt to sposób, w jaki atakujący informuje ofiarę, co ma dalej robić. Każda zainfekowana maszyna otrzymuje swój własny identyfikator i klucz osobisty. Notatka informuje użytkownika, aby odwiedził stronę internetową, na której będzie potrzebował tych informacji, aby zalogować się do usługi czatu:

Notatka próbuje stworzyć wrażenie, że czat jest przyjazną usługą z życzliwym operatorem, który pomoże im odzyskać pliki. W rzeczywistości czat to miejsce, w którym haker żąda zapłaty w Bitcoin, w przeciwnym razie pliki ofiary zostają utracone na zawsze.

Skaner złośliwego oprogramowania w witrynie

Oprogramowanie do ochrony przed ransomware

Post WONSYS – Anatomia ataku ransomware pojawiła się najpierw na Wiadomości Comodo i informacje o bezpieczeństwie w Internecie.

- a

- Wszystkie kategorie

- ilość

- analiza

- anatomia

- Inne

- antywirusowe

- osobno

- api

- Uroda

- poniżej

- Bitcoin

- Blokować

- Blog

- biznes

- wybór

- zamknięcie

- Zbieranie

- wspólny

- całkowicie

- komputer

- kontynuować

- mógłby

- Sądy

- Stwórz

- tworzy

- Karny

- Płacz

- głęboko

- wymagania

- szczegółowe

- Wykrywanie

- Wyświetlacz

- na dół

- przestojów

- napęd

- każdy

- szyfrowanie

- Inżynierowie

- przykłady

- eksperci

- i terminów, a

- na zawsze

- format

- od

- Funkcje

- Rząd

- haker

- pomoc

- Koń

- szpitale

- W jaki sposób

- HTTPS

- Informacje

- Informacja

- zainstalować

- instytucje

- Internet

- Internet Security

- IT

- samo

- Klawisz

- prowadzący

- poziomy

- maszyna

- poważny

- Dokonywanie

- malware

- wzmiankowany

- wymagania

- aktualności

- Następny

- normalna

- biura

- koncepcja

- operator

- własny

- zatłoczony

- płatny

- Zapłacić

- płatność

- Ludzie

- osobisty

- kawałek

- punkt

- Punkt widzenia

- Policja

- procesów

- Produkty

- Program

- Programy

- ochrona

- zapewniać

- publikacje

- Okup

- ransomware

- Atak ransomware

- Rzeczywistość

- Recover

- run

- bieganie

- bezpieczeństwo

- usługa

- Usługi

- kilka

- Shadow

- podobny

- pojedynczy

- witryna internetowa

- So

- Społeczeństwo

- Tworzenie

- rozwiązanie

- swoiście

- rozpiętość

- system

- cel

- Techniczny

- mówi

- Połączenia

- Myślący

- Przez

- czas

- trojański

- wyjątkowy

- Uniwersytety

- zazwyczaj

- Ofiary

- Zobacz i wysłuchaj

- sieć

- Co

- KIM

- Twój