Tempo de leitura: 5 minutos

Tempo de leitura: 5 minutos

Você ficaria com medo ou pelo menos ansioso se encontrasse uma intimação para o tribunal distrital dos EUA em sua caixa de e-mail? A maioria das pessoas definitivamente faria. Isso é exatamente o que os invasores mal-intencionados contaram quando conduziram esse ataque maciço de IPs baseados na Rússia com carga útil de ransomware sofisticada e astuta.

Engenharia social: autoridade falsa causa medo real

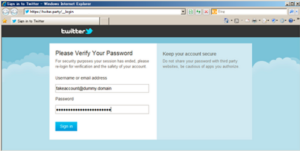

3582 usuários se tornaram alvos desse e-mail malicioso disfarçado de intimação do “Tribunal Distrital dos Estados Unidos”.

Como você pode ver, o e-mail consiste em um monte de truques de engenharia social para convencer os usuários a abrir o anexo malicioso. Principalmente, os perpetradores tentam jogar com as cordas emocionais do medo, autoridade e curiosidade para manipular as vítimas. A instalação desse estado de excitação emocional nas mentes dos receptores visa suprimir sua capacidade de pensamento crítico e fazê-los agir precipitadamente.

Além disso, o endereço de e-mail do remetente é “uscourtgove. com”, que, obviamente, é falsificado, mas acrescenta mais credibilidade ao e-mail. Ter a senha para o anexo fortalece o sabor da solidez do e-mail. O assunto do e-mail é “megaloman” e o documento anexado é denominado “scan.megaloman.doc” e esta correspondência também adiciona alguns pequenos toques de credibilidade. E ameaçar a vítima com responsabilidade se ela “deixar de fazer o que está a seu cargo” (e a única maneira de descobrir isso é abrir o arquivo em anexo) é a cereja do bolo.

Este coquetel manipulador explosivo é uma ferramenta poderosa para ajudar os perpetradores a conseguirem o que desejam. Portanto, o risco de muitas pessoas serem vítimas desse golpe é muito alto.

Agora vamos ver o que acontece se um usuário abrir o arquivo no anexo.

O malware: primeiro se esconde, depois ataca

Claro, não tem nada em comum com a intimação. Na realidade, como Laboratórios de pesquisa de ameaças da Comodo analistas descobriram, é uma nova variante do ransomware Sigma astuto e sofisticado que irá criptografar arquivos na máquina infectada e extorquir o resgate para descriptografá-los.

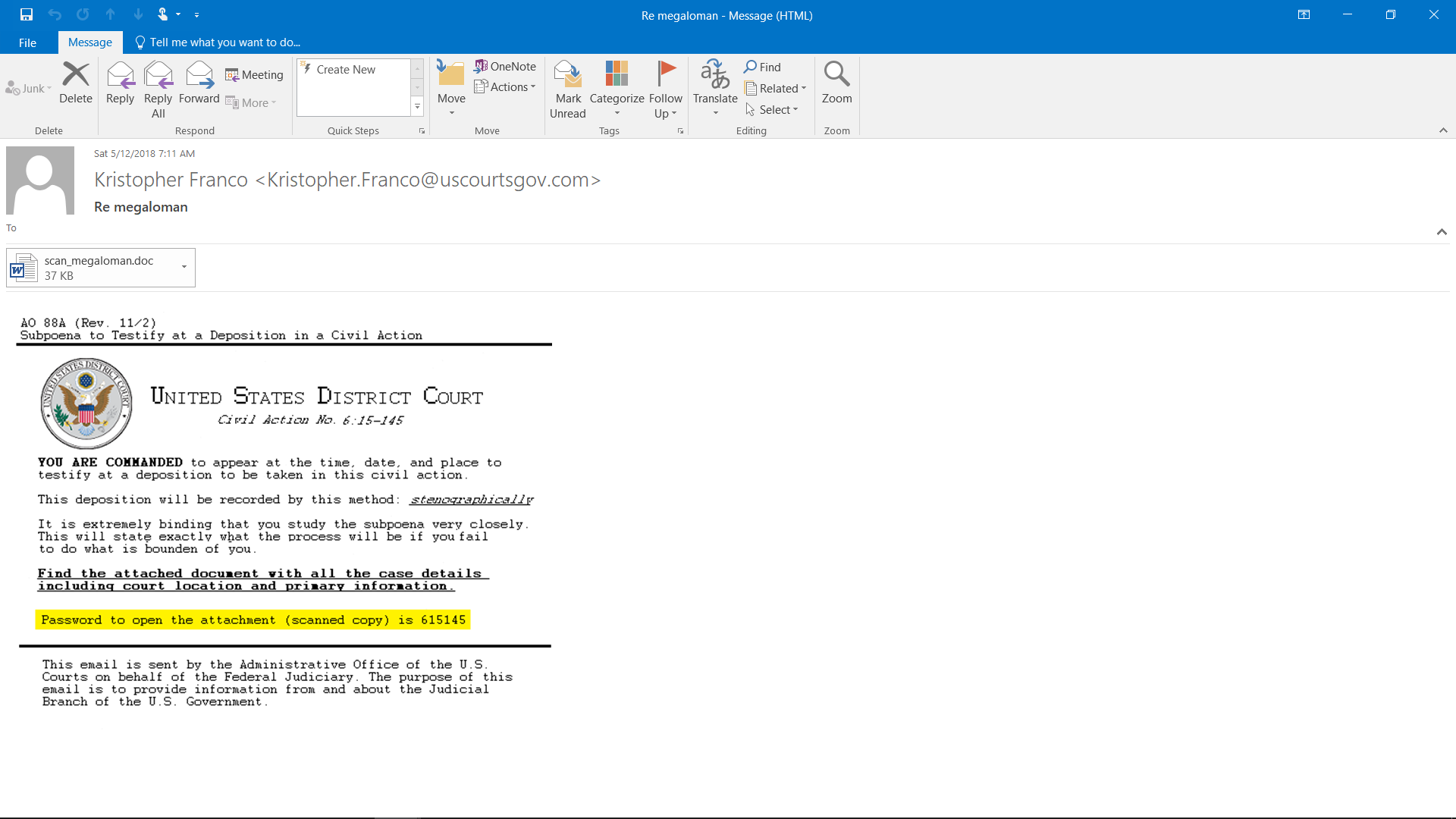

Como funciona o ransomware Sigma:

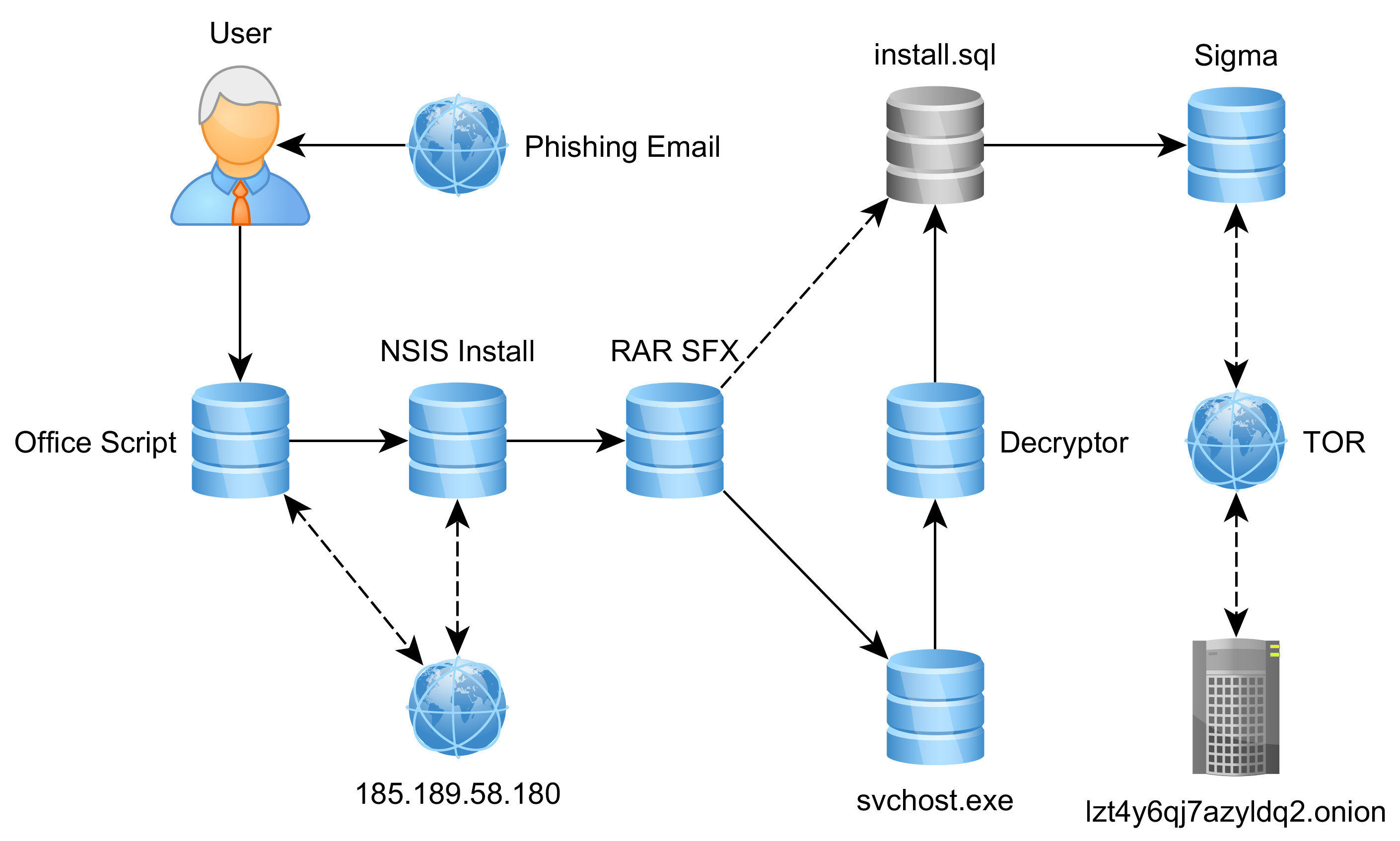

O que há de especial nesta nova variante do Sigma é que ela solicita ao usuário que digite a senha. Hum… senha para malware? Ao longo disso, pode parecer estranho, mas na realidade tem um objetivo claro: mais ofuscação do malware da detecção.

Mas mesmo que o usuário digite a senha, o arquivo não será executado imediatamente. Se as macros forem desativadas na máquina da vítima, ela pedirá de forma convincente para desligá-las. Observe como essa exigência se encaixa em toda a estratégia dos invasores: se for uma mensagem do tribunal, definitivamente pode ser um documento protegido, certo?

Mas, na realidade, o arquivo inclui um VBScript malicioso que deve ser executado para iniciar a instalação do malware no computador da vítima. Ele baixa a próxima parte do malware do servidor do invasor, salva-o na pasta %TEMP% e o disfarça como svchost.exe processo e o executa. este svchost.exe atua como um conta-gotas para baixar mais uma parte do malware. Então, por meio de uma longa cadeia de ações – novamente, para ofuscação mais forte – ele completa a carga maliciosa e a executa.

O malware parece realmente impressionante com sua variedade de truques para ocultar e evitar a detecção. Antes de executar, ele verifica se há máquina virtual ou sandboxes no ambiente. Se descobrir um, o malware se mata. Ele disfarça seu processo malicioso e entradas de registro como legítimos como “svchost.exe” e “chrome”. E isso não é tudo.

Ao contrário de alguns de seus próximos ransomware parentes, Sigma não age imediatamente, mas espreita e faz um reconhecimento secreto primeiro. Ele cria uma lista de arquivos valiosos, os conta e envia esse valor para seu servidor C&C junto com outras informações sobre a máquina da vítima. Se nenhum arquivo for encontrado, o Sigma simplesmente exclui a si mesmo. Ele também não infecta um computador, se descobrir que a localização do país é a Federação Russa ou a Ucrânia.

A conexão do malware com seu servidor de comando e controle também é complicada. Como o servidor é baseado em TOR, a Sigma segue uma sequência de etapas:

1. Baixe o software TOR usando este link: https://archive.torproject.org/tor-package-archive/torbrowser/7.0/tor-win32-0.3.0.7.zip

2. Salva em %APPDATA% como System.zip

3. Descompacta-o em %APPDATA%MicrosoftYOUR_SYSTEM_ID

4. Exclui System.zip

5. Renomeia Tortor.exe como svchost.exe

6. Executa

7. Espera um pouco e envia seu pedido

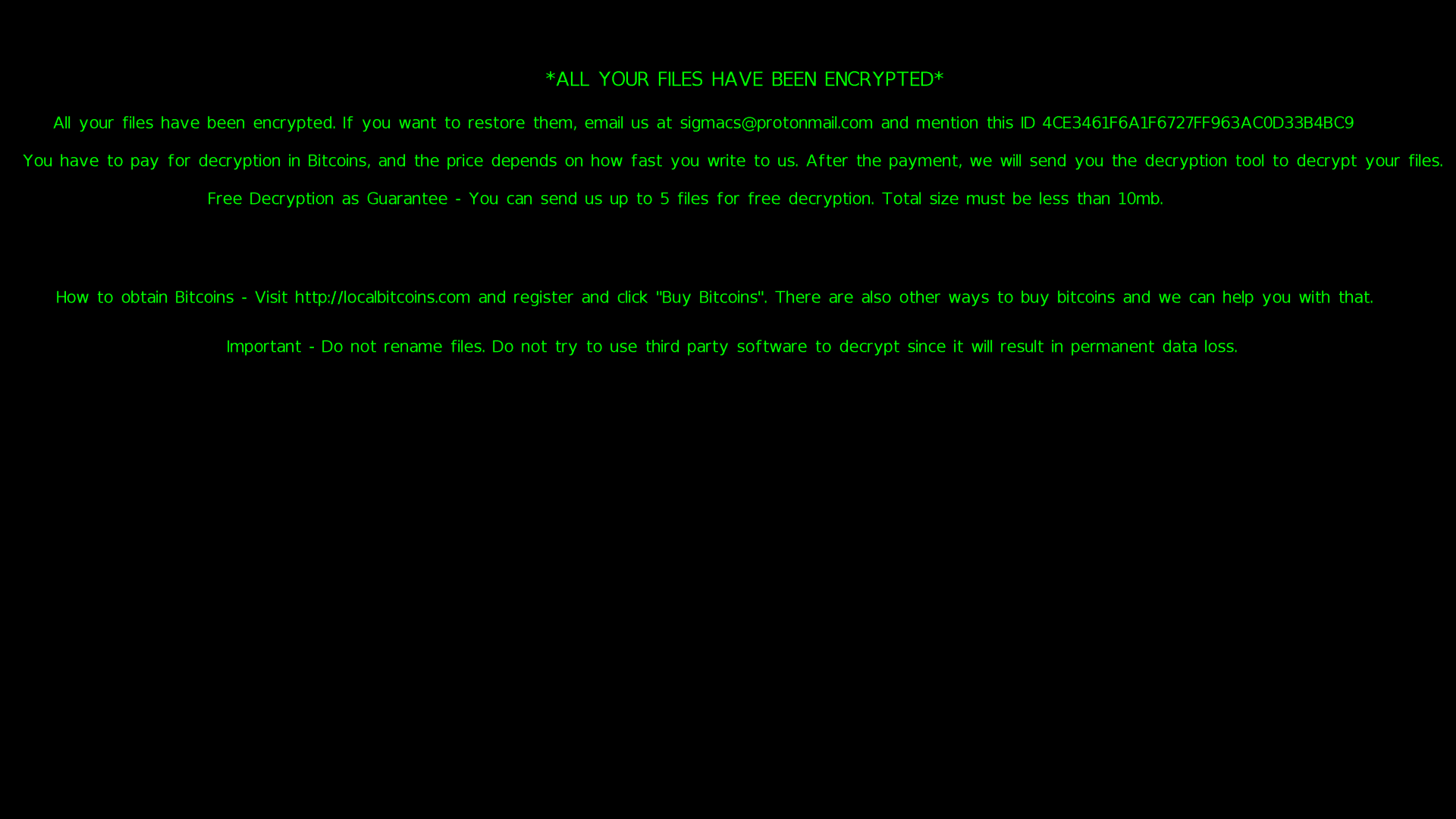

E só depois disso a Sigma começa a criptografar os arquivos na máquina da vítima. Em seguida, a nota de resgate irá capturar a tela da máquina envenenada.

E... finita la commedia. Se a vítima não providenciou anteriormente para fazer backups, seus dados serão perdidos. Não há como restaurá-los.

Proteção: como revidar

“Enfrentar malwares tão sofisticados em ambos os lados, truques de engenharia social e design técnico, é um desafio difícil até mesmo para usuários conscientes da segurança”, diz Fatih Orhan, chefe da Comodo Laboratórios de pesquisa de ameaças. “Para se proteger contra esses ataques astutos, você precisa ter algo mais confiável do que apenas a consciência das pessoas. Nesse caso, uma solução real deve oferecer 100% de garantia de que seus ativos não serão prejudicados, mesmo que alguém morda a isca dos bandidos e execute o malware.

Isso é exatamente o que exclusivo Tecnologia de contenção automática Comodo oferece aos nossos clientes: qualquer arquivo desconhecido que chega é automaticamente colocado no ambiente seguro, onde pode ser executado sem nenhuma possibilidade de danificar um host, sistema ou rede. E permanecerá neste ambiente até que os analistas da Comodo o tenham examinado. É por isso que nenhum cliente da Comodo sofreu esse ataque sorrateiro”.

Viva seguro com Comodo!

Abaixo estão o mapa de calor e os IPs usados no ataque

O ataque foi conduzido a partir de 32 IPs baseados na Rússia (São Petersburgo) do e-mail Kristopher.Franko@uscourtsgov.com qual domínio provavelmente foi criado especialmente para o ataque. Começou em 10 de maio de 2018, às 02:20 UTC e terminou às 14:35 UTC.

| País | IP do remetente |

| Rússia | 46.161.42.44 |

| Rússia | 46.161.42.45 |

| Rússia | 46.161.42.46 |

| Rússia | 46.161.42.47 |

| Rússia | 46.161.42.48 |

| Rússia | 46.161.42.49 |

| Rússia | 46.161.42.50 |

| Rússia | 46.161.42.51 |

| Rússia | 46.161.42.52 |

| Rússia | 46.161.42.53 |

| Rússia | 46.161.42.54 |

| Rússia | 46.161.42.55 |

| Rússia | 46.161.42.56 |

| Rússia | 46.161.42.57 |

| Rússia | 46.161.42.58 |

| Rússia | 46.161.42.59 |

| Rússia | 46.161.42.60 |

| Rússia | 46.161.42.61 |

| Rússia | 46.161.42.62 |

| Rússia | 46.161.42.63 |

| Rússia | 46.161.42.64 |

| Rússia | 46.161.42.65 |

| Rússia | 46.161.42.66 |

| Rússia | 46.161.42.67 |

| Rússia | 46.161.42.68 |

| Rússia | 46.161.42.69 |

| Rússia | 46.161.42.70 |

| Rússia | 46.161.42.71 |

| Rússia | 46.161.42.72 |

| Rússia | 46.161.42.73 |

| Rússia | 46.161.42.74 |

| Rússia | 46.161.42.75 |

| Resultado Total | 32 |

Software de proteção contra ransomware

COMECE O TESTE GRÁTIS OBTENHA SEU SCORECARD DE SEGURANÇA INSTANTÂNEO GRATUITAMENTE

- Conteúdo com tecnologia de SEO e distribuição de relações públicas. Seja amplificado hoje.

- PlatoData.Network Gerativa Vertical Ai. Capacite-se. Acesse aqui.

- PlatoAiStream. Inteligência Web3. Conhecimento Amplificado. Acesse aqui.

- PlatãoESG. Carbono Tecnologia Limpa, Energia, Ambiente, Solar, Gestão de resíduos. Acesse aqui.

- PlatoHealth. Inteligência em Biotecnologia e Ensaios Clínicos. Acesse aqui.

- Fonte: https://blog.comodo.com/pc-security/subpoena-new-variant-of-sigma-ransomware/

- :tem

- :é

- :não

- :onde

- 10

- 14

- 20

- 2018

- 32

- 35%

- 455

- 7

- a

- habilidade

- Sobre

- Aja

- ações

- atos

- endereço

- Adiciona

- Depois de

- novamente

- contra

- Destinado

- Todos os Produtos

- juntamente

- tb

- Analistas

- e

- qualquer

- SOMOS

- chegando

- AS

- Ativos

- At

- ataque

- Ataques

- autoridade

- automaticamente

- evitar

- consciência

- backups

- isca

- BE

- passou a ser

- antes

- começar

- começa

- Blog

- ambos

- Ambos os lados

- Caixa

- Monte

- mas a

- BOLO

- CAN

- capturar

- casas

- Causar

- Centralização de

- cadeia

- desafiar

- Cheques

- remover filtragem

- clique

- Fechar

- coquetel

- comum

- Completa

- complicado

- computador

- conduzido

- da conexão

- consiste

- convencer

- país

- Para

- Tribunal de

- criado

- cria

- Credibilidade

- crítico

- curiosidade

- Clientes

- dados,

- Descifrar

- definitivamente

- Design

- Detecção

- descoberto

- Descobre

- distrito

- tribunal distrital

- do

- documento

- parece

- Não faz

- domínio

- download

- de downloads

- criptografar

- terminou

- Engenharia

- Entrar

- Meio Ambiente

- Mesmo

- Evento

- exatamente

- Exclusivo

- Executa

- Cair

- medo

- Federação

- lutar

- Envie o

- Arquivos

- Encontre

- encontra

- Primeiro nome

- encaixa

- sabor

- Escolha

- encontrado

- Gratuito

- da

- funções

- ter

- OFERTE

- dá

- garanta

- acontece

- Queijos duros

- prejudicar

- Ter

- ter

- cabeça

- ajudar

- sua experiência

- Esconder

- Alta

- hospedeiro

- Como funciona o dobrador de carta de canal

- Como Negociar

- HTTPS

- if

- imediatamente

- impressionante

- in

- inclui

- infectado

- INFORMAÇÕES

- instalando

- instantâneos

- para dentro

- IT

- ESTÁ

- se

- jpg

- apenas por

- mínimo

- legítimo

- como

- Provável

- LINK

- Lista

- localização

- longo

- OLHARES

- perdido

- máquina

- macros

- principalmente

- fazer

- FAZ

- malicioso

- malwares

- muitos

- muitas pessoas

- maciço

- Match

- max-width

- Posso..

- mensagem

- Microsoft

- mentes

- mais

- a maioria

- devo

- Nomeado

- você merece...

- rede

- Novo

- Próximo

- não

- nota

- nada

- Perceber..

- nt

- of

- WOW!

- on

- ONE

- queridos

- só

- aberto

- abre

- or

- Outros

- A Nossa

- Fora

- parte

- Senha

- Pessoas

- PETERSBURGO

- PHP

- platão

- Inteligência de Dados Platão

- PlatãoData

- Jogar

- possibilidade

- potente

- anteriormente

- presa

- processo

- proteger

- protegido

- proteção

- propósito

- colocar

- Resgate

- ransomware

- em vez

- reais

- Realidade

- clientes

- registro

- parentes

- confiável

- pedidos

- requerer

- pesquisa

- responsabilidade

- restaurar

- certo

- Risco

- Execute

- corrida

- é executado

- Rússia

- russo

- Federação Russa

- SAINT

- caixas de areia

- diz

- Golpe

- assustado

- Scorecard

- Peneira

- seguro

- segurança

- Vejo

- enviar

- transmissor

- envia

- Seqüência

- servidor

- ela

- Sides

- Sigma

- solteiro

- pequeno

- Sorrateira

- So

- Redes Sociais

- Engenharia social

- Software

- solidez

- solução

- alguns

- Alguém

- algo

- sofisticado

- Parecer

- especial

- especialmente

- começado

- Estado

- Unidos

- ficar

- Passos

- Estratégia

- Fortalece

- mais forte

- sujeito

- Intimação

- tal

- sofreu

- .

- toma

- tem como alvo

- Dados Técnicos:

- do que

- que

- A

- deles

- Eles

- então

- Lá.

- deles

- Pensando

- isto

- ameaça

- todo

- tempo

- para

- ferramenta

- Portão

- toca

- tentar

- VIRAR

- Virado

- Ucrânia

- desconhecido

- até

- us

- usava

- Utilizador

- usuários

- utilização

- UTC

- Valioso

- valor

- Variante

- variedade

- muito

- via

- Vítima

- vítimas

- Virtual

- máquina virtual

- espera

- queremos

- foi

- Caminho..

- foram

- Ocidental

- O Quê

- O que é a

- quando

- qual

- enquanto

- inteiro

- porque

- precisarão

- de

- seria

- Vocês

- investimentos

- zefirnet