Na prática, os computadores quânticos ainda estão a anos de distância, mas a Agência de Cibersegurança e Infraestrutura dos EUA ainda recomenda que as organizações comecem os preparativos para o migração para o padrão criptográfico pós-quântico.

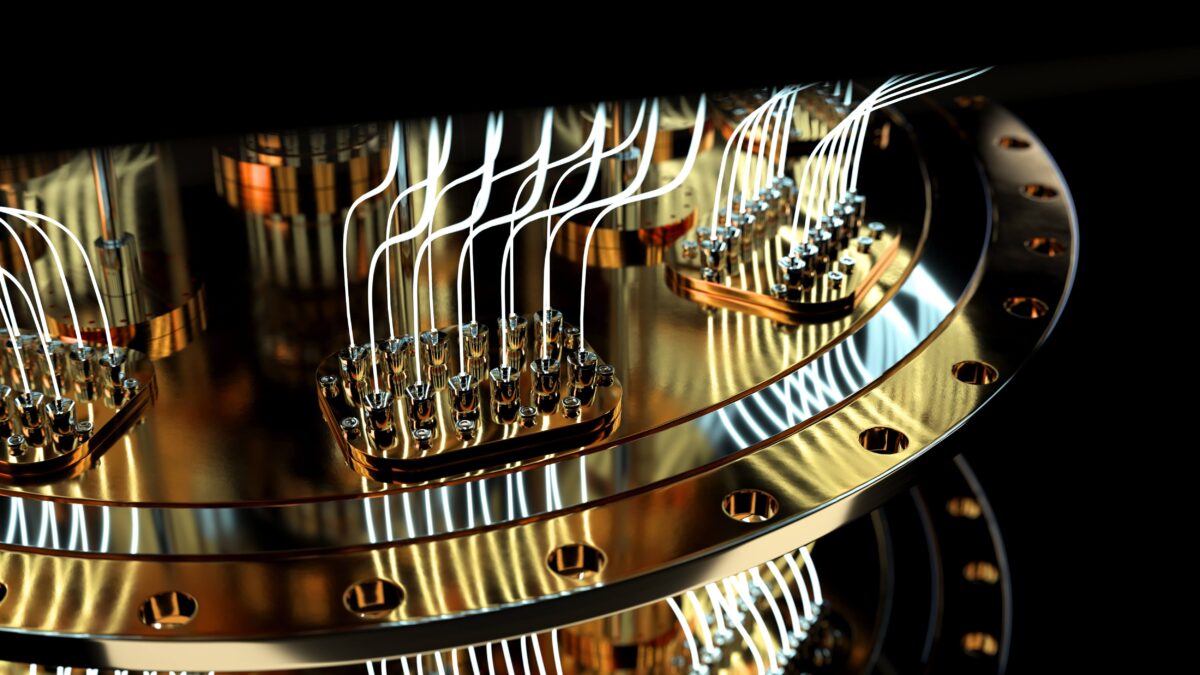

Os computadores quânticos usam bits quânticos (qubits) para fornecer maior poder e velocidade de computação e espera-se que sejam capazes de quebrar algoritmos criptográficos existentes, como RSA e criptografia de curva elíptica. Isso afetaria a segurança de todas as comunicações online, bem como a confidencialidade e integridade dos dados. Especialistas em segurança alertaram que computadores quânticos práticos podem ser possíveis em menos de dez anos.

Instituto Nacional de Padrões e Tecnologia anunciou os primeiros quatro algoritmos resistentes ao quantum que se tornará parte do padrão criptográfico pós-quântico em julho, mas o padrão final não é esperado até 2024. Mesmo assim, a CISA está incentivando os operadores de infraestrutura crítica a começar seus preparativos com antecedência.

“Embora a tecnologia de computação quântica capaz de quebrar algoritmos de criptografia de chave pública nos padrões atuais ainda não exista, entidades governamentais e de infraestrutura crítica – incluindo organizações públicas e privadas – devem trabalhar juntas para se preparar para um novo padrão criptográfico pós-quântico para se defender contra ameaças futuras”, afirma a CISA.

Para ajudar as organizações com seus planos, o NIST e o Departamento de Segurança Interna desenvolveram o Roteiro de criptografia pós-quântica. O primeiro passo deve ser a criação de um inventário de sistemas vulneráveis de infraestrutura crítica, disse a CISA.

As organizações devem identificar onde e para qual finalidade a criptografia de chave pública está sendo usada e marcar esses sistemas como quânticos vulneráveis. Isso inclui a criação de um inventário dos conjuntos de dados mais confidenciais e críticos que devem ser protegidos por um longo período de tempo e todos os sistemas que usam tecnologias criptográficas. Ter uma lista de todos os sistemas facilitaria a transição na hora de fazer a troca.

As organizações também precisarão avaliar o nível de prioridade para cada sistema. Usando as informações de inventário e priorização, as organizações podem desenvolver um plano de transição de sistemas para quando o novo padrão for publicado.

Os profissionais de segurança também são incentivados a identificar os padrões de aquisição, segurança cibernética e segurança de dados que precisarão ser atualizados para refletir os requisitos pós-quânticos. A CISA incentiva o aumento do envolvimento com organizações que desenvolvem padrões pós-quânticos.

O foco da agência no inventário ecoa as recomendações feitas por Wells Fargo na Conferência RSA no início deste ano. Em uma sessão discutindo a jornada quântica do gigante financeiro, Richard Toohey, analista de tecnologia da Wells Fargo, sugeriu que as organizações iniciassem seu inventário criptográfico.

“Descubra onde você tem instâncias de certos algoritmos ou certos tipos de criptografia, porque quantas pessoas foram usando Log4j e não tinha ideia porque estava enterrado tão fundo?” disse Toohey. “Essa é uma grande pergunta, saber todos os tipos de criptografia usados em todo o seu negócio com todos os seus terceiros — isso não é trivial. Isso é muito trabalho, e isso precisa ser iniciado agora.”

O Wells Fargo tem um “objetivo muito agressivo” de estar pronto para executar a criptografia pós-quântica em cinco anos, de acordo com Dale Miller, arquiteto-chefe de arquitetura de segurança da informação do Wells Fargo.

A migração dos sistemas de controle industrial (ICSs) para a criptografia pós-quântica será um grande desafio para os operadores de infraestrutura crítica, principalmente porque o equipamento costuma estar geograficamente disperso, disse a CISA no alerta. Mesmo assim, a CISA instou as organizações de infraestrutura crítica a incluir em suas estratégias as ações necessárias para lidar com os riscos dos recursos de computação quântica.

A CISA não é a única a soar o alarme para começar. Em março, o Grupo de Trabalho Quantum-Safe da Cloud Security Alliance (CSA) estabeleceu um prazo de 14 de abril de 2030, até o qual as empresas deveriam ter sua infraestrutura pós-quântica instalada.

“Não espere até que os computadores quânticos estejam em uso por nossos adversários para agir. As primeiras preparações garantirão uma migração suave para o padrão de criptografia pós-quântica assim que estiver disponível”, disse a CISA.

- blockchain

- carteiras de criptomoeda

- cryptoexchange

- cíber segurança

- cibercriminosos

- Cíber segurança

- Leitura escura

- Departamento de Segurança Interna

- carteiras digitais

- firewall

- Kaspersky

- malwares

- Mcafee

- NexBLOC

- platão

- platão ai

- Inteligência de Dados Platão

- Jogo de Platão

- PlatãoData

- jogo de platô

- VPN

- a segurança do website