A natureza pública e imutável do Bitcoin exige o retorno das mixnets para alcançar a verdadeira privacidade no nível da rede.

O Bitcoin foi inicialmente considerado por muitos como dinheiro digital anônimo devido ao fato de que todas as transações são conduzidas como transferências peer-to-peer entre endereços de carteira que servem como pseudônimos. No entanto, a natureza pública do livro-razão de transações do Bitcoin (o “blockchain”) significa que qualquer pessoa pode observar o fluxo de moedas. Isso significa que endereços pseudônimos não fornecem nenhum nível significativo de anonimato, uma vez que qualquer pessoa pode colher os endereços das contrapartes de qualquer transação e reconstruir a cadeia de transações.

Essa falta de privacidade no Bitcoin levou a um importante fluxo de trabalho para tornar privado o próprio livro-razão do blockchain do Bitcoin: desde tumblers centralizados que misturam moedas para ocultar sua origem por uma pequena taxa de serviço e atraso extra; para sidechains com transações confidenciais (conforme implantado pela Blockstream Líquido) que ocultam o valor de uma transação on-chain usando criptografia homomórfica; para softwares de mixagem sem custódia, como CoinJoin, em que um grande grupo de usuários coopera para combinar vários pagamentos de Bitcoin em uma única transação, para ofuscar as informações de qual gastador pagou a quem.

Uma solução simples é livrar-se da autovigilância das transações, eliminando o máximo possível o blockchain. Portanto, outra solução são os protocolos da Camada 2, como o Lightning Network, uma rede de canais de pagamento onde os usuários podem fazer, arbitrariamente, muitos pagamentos fora da cadeia entre si, sem a necessidade de transmitir essas transações individuais para blocos incluídos na blockchain do Bitcoin.

No entanto, o calcanhar de Aquiles da privacidade do Bitcoin é na verdade o seu transmissão ponto a ponto. Em detalhes, o Bitcoin é construído sobre uma transmissão peer-to-peer no nível de pacotes TCP/IP, onde novas transações e blocos são anunciados para o resto da rede Bitcoin, tornando o Bitcoin resiliente contra a censura. No entanto, ser resiliente contra a censura não torna alguém resistente à vigilância. Seu endereço IP (Internet Protocol) vaza seu geolocalização aproximada com cada pacote.

Quando uma transação Bitcoin é transmitida por um nó completo, um invasor pode vincular as transações aos endereços IP do usuário de origem, bem como ao tempo e ao tamanho das transações do usuário. Qualquer um pode fazer isso simplesmente executando um supernó que também se conecta a todos os milhares de nós Bitcoin e simplesmente observa o tráfego da rede. Atrasos aleatórios no tráfego P2P implementados pelo Bitcoin ajudam um pouco, mas em última análise são capazes de ser derrotado.

Da mesma forma, uma pegada IP é deixada nas exchanges de criptomoedas e nos provedores de pagamento de bitcoin. Na verdade, este tipo de “análise de tráfego” pode até ser aplicado ao Lightning Network. Não apenas agências governamentais como a NSA podem cometer esses tipos de ataques, mas até mesmo um provedor de serviços de Internet (ISP) local pode fazer análises de tráfego em sua conexão à Internet em sua casa.

Sem a privacidade em nível de rede da transmissão ponto a ponto, qualquer solução de privacidade para Bitcoin é como construir um castelo em cima de areia, usando criptografia sofisticada no próprio blockchain – inclusive por meio das chamadas “moedas de privacidade”, como Zcash, e até mesmo Monero – quando a transmissão peer-to-peer fundamental do Bitcoin é exposta para o mundo inteiro ver.

O que pode ser feito para fornecer privacidade à sua transmissão peer-to-peer no Bitcoin?

Bitcoin por VPN

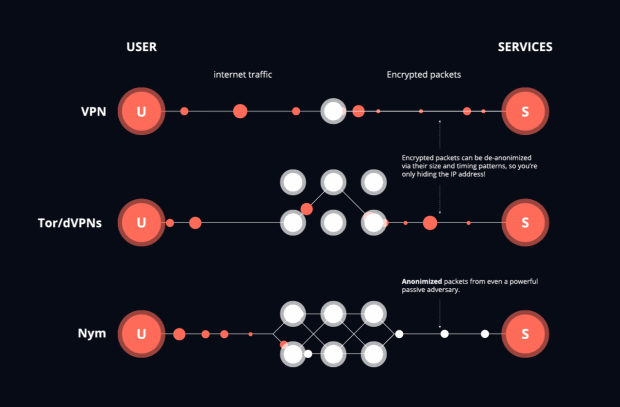

Uma solução para ofuscar o endereço IP é usar uma VPN (“Rede Privada Virtual”, mas melhor considerada como um proxy de Internet criptografado). Resumindo, o software VPN constrói um túnel criptografado entre um dispositivo cliente e um servidor executado por um provedor VPN, que atua como um proxy que encaminha as comunicações da rede. Assim, o seu endereço IP local não fica vinculado ao endereço da sua carteira ou à sua identidade em uma troca de criptografia compatível com KYC.

No entanto, apontamos que as VPNs são na verdade não é anônimo. Embora as VPNs possam ocultar o seu endereço IP, elas sofrem de fraquezas inerentes devido ao seu modelo de confiança centralizado. Um provedor VPN atua como um confiável proxy e, portanto, pode vincular facilmente todas as suas atividades na camada de rede. A VPN em si também não precisa monitorar você, pois qualquer pessoa que observe uma VPN com atenção também pode vincular suas transações. Esses bisbilhoteiros de rede podem observar o tráfego de rede fluindo de e para o proxy VPN e simplesmente rastrear o tráfego de rede roteado com base no tamanho e no tempo dos pacotes de dados e, assim, inferir facilmente seu endereço IP, mesmo quando a VPN está ocultando seu endereço IP de o site ou nó completo do Bitcoin que você está acessando.

A maioria das pessoas não executa um nó Bitcoin completo. Muitas pessoas usam exchanges, e até mesmo usuários hardcore de Bitcoin que tendem a usar carteiras com autocustódia executam clientes leves, onde um nó completo atua como um proxy confiável, como uma VPN. No entanto, não se iluda pensando que este nó completo oferece privacidade. O nó completo, e qualquer pessoa que esteja observando o nó completo, pode correlacionar suas transmissões de Bitcoin e suas transações com sua carteira leve... e, portanto, seu endereço IP e transações para você!

Bitcoin sobre Tor

Em contraste com VPNs centralizadas, Portão constrói uma rede descentralizada de nós para que nenhum nó conheça o remetente e o destinatário de qualquer pacote de rede. O Tor encaminha o tráfego através de um circuito multi-hop de longa duração da seguinte forma: Cada usuário conectado abre um circuito de longa duração o circuito, compreendendo três relés sucessivos selecionados aleatoriamente: guarda de entrada, relé intermediário e relé de saída, e negocia chaves simétricas que são então usadas para criptografar cada um dos pacotes de comunicação. Enquanto a mensagem viaja ao longo do circuito, cada relé remove sua camada de criptografia, dando ao Tor o nome de “The Onion Router”. Se uma transação Bitcoin foi enviada pelo Tor, parece ter o endereço IP do último retransmissor de saída do Tor.

Embora muito melhor que qualquer VPN, o Tor foi projetado para derrotar adversários locais que observam apenas pequenas partes da rede. Como os pacotes ainda saem do Tor na mesma ordem em que entraram, um adversário mais poderoso que pode observar toda a rede pode usar o aprendizado de máquina para correlacionar com sucesso o padrão de tráfego da Internet para que o remetente e o destinatário de uma transação possam ser descoberto. Este tipo de ataque pode ser facilmente aplicado a transações Bitcoin sobre o Tor e, recentemente, houve evidências de que grandes quantidades de nós de saída foram comprometidas por uma única entidade. Na verdade, os primeiros desenvolvedores do Bitcoin preferiram uma transmissão ponto a ponto pura em vez de usar o Tor exatamente por esse motivo. Os circuitos no Tor também duram dez minutos, portanto, se mais de uma transação Bitcoin for enviada via Tor neste período, todas essas transações terão o mesmo endereço IP do último retransmissor de saída do Tor. Novos circuitos podem ser construídos a cada transação, mas esse comportamento se destaca do padrão do Tor e, portanto, é facilmente identificado por meio de aprendizado de máquina.

Técnicas como Dandelion que são usados pelo Bitcoin se assemelham ao Tor, com cada novo pacote sendo enviado um número múltiplo de saltos antes de ser transmitido, onde os saltos são um “haste” e a transmissão é a “flor”, e assim se assemelha a um dente-de-leão. Embora seja muito melhor usar o Dandelion do que não usá-lo, um adversário poderoso pode simplesmente observar a construção do circuito Dandelion aleatório e usá-lo para desanonimizar o remetente e o destinatário.

Bitcoin em uma Mixnet

Ao contrário do Tor e das VPNs, uma mixnet mistura pacotes. Isso significa que, em vez de os pacotes saírem de um nó na mixnet na mesma ordem em que os pacotes chegaram, os pacotes são atrasados e depois misturados com outros pacotes, de modo que os pacotes saem da mixnet em uma ordem diferente.

Conforme pioneiro de David Chaum em seu pré-Tor artigo que inventou mixnets em 1981, uma maneira de pensar sobre eles é que a cada “salto” na rede mix, o nó mix “embaralha” os pacotes como um baralho de cartas. Como o Tor, uma forma de “criptografia cebola” é usada e os pacotes são todos feitos do mesmo tamanho usando o Esfinge formato de pacote. Este é o mesmo pacote Sphinx usado na Lightning Network, mas foi originalmente construído para mixnets.

Nym é um tipo de mixnet onde os pacotes são atrasados usando um processo estatístico que permite uma estimativa do atraso médio de um pacote, mas fornece anonimato máximo pois não se sabe quando um determinado pacote termina de mixar. Os pacotes são enviados de um programa como uma carteira Bitcoin através de um gateway, depois de três nós mistos e, finalmente, de um gateway. Ao contrário do Tor e das VPNs, cada pacote é enviado e roteado pela rede individualmente. Com o Nym, pacotes fictícios são adicionados para aumentar o anonimato dos pacotes.

Comparadas ao Tor e às VPNs, as mixnets são adequadas para Bitcoin. Os pacotes Bitcoin cabem naturalmente nos pacotes Sphinx, como vimos com a Lightning Network, e faz mais sentido rotear os pacotes Bitcoin individualmente, em vez de através de um circuito necessário para uma página da web.

Assim como as VPNs e o Tor, as mixnets ocultam o endereço IP do pacote, mas, diferentemente do Tor e da VPN, cada pacote pode receber uma nova rota e um endereço IP de saída. Devido ao envio de pacotes fora de ordem e à adição de pacotes falsos, é provavelmente mais difícil para o aprendizado de máquina identificar o remetente e o destinatário de um pacote. As conexões Bitcoin de carteiras a nós completos se beneficiariam com o uso de uma mixnet, já que a transmissão seria muito mais bem defendida contra invasores do que apenas usando o Dandelion.

Embora a reordenação de pacotes tenda naturalmente a tornar mixnets como o Nym mais lentas que o Tor, o atraso ainda pode atingir um anonimato razoável - desde que um número suficiente de pessoas esteja usando o mixnet! - dentro de segundos a minutos. Uma maneira de ver mixnets é como uma versão mais lenta, porém mais anônima, da Lightning Network.

Por último, mixnets não são apenas para Bitcoin. Assim como o Tor é adequado para navegação na web usando circuitos síncronos, mixnets são adequados para qualquer tipo de tráfego que se encaixe naturalmente em mensagens assíncronas, como mensagens instantâneas. Um caso de uso matador de mixnets antes do Bitcoin eram os remailers que encaminhavam emails anonimamente.

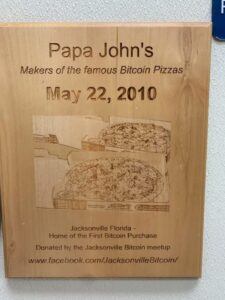

Os primeiros cypherpunks como Adam Back tentaram trazer mixnets ao mercado para permitir e-mails anônimos no Rede da Liberdade. Back inventou a “prova de trabalho” via Hashcash em parte para evitar spam de e-mail anônimo, onde mesmo uma pequena quantidade de trabalho, como resolver um quebra-cabeça de hash, impediria que um spammer malicioso inundasse as pessoas com e-mails anônimos.

Cypherpunks acabaram usando mixnets como Mixmaster, co-criado por Len Sassman, e Mixminion, co-criado por George Danezis e os fundadores do Tor (antes de começarem a trabalhar no Tor), para ocultar suas identidades online. Portanto, não deve ser surpresa que conceitos como prova de trabalho, originados de tentativas de criar e-mails anônimos com mixnets, tenham acabado no Bitcoin. Não seria nenhuma surpresa se Satoshi Nakamoto usasse uma mixnet para esconder sua própria identidade em listas de discussão por e-mail ao lançar o Bitcoin.

No momento, Tor e Dandelion são as melhores soluções que temos para privacidade em nível de rede para Bitcoin, mas o retorno das mixnets será necessário para permitir que o Bitcoin alcance verdadeira privacidade e segurança contra adversários poderosos – até mesmo em nível de estado-nação.

Este é um post convidado de Harry Halpin e Ania Piotrowska. As opiniões expressas são inteiramente próprias e não refletem necessariamente as da BTC Inc ou Bitcoin Magazine.

Fonte: https://bitcoinmagazine.com/technical/why-mixnets-are-needed-to-make-bitcoin-private

- Sobre

- atividades

- Adam Back

- endereço

- Todos os Produtos

- todas as transacções

- Apesar

- quantidades

- análise

- anunciou

- Anonimato

- média

- ser

- MELHOR

- Pouco

- Bitcoin

- Pagamentos Bitcoin

- Bitcoin Wallet

- blockchain

- BTC

- BTC Inc

- Prédio

- Cartões

- dinheiro

- Censura

- Moedas

- vinda

- Comunicação

- Comunicações

- da conexão

- Coneções

- Counterparty

- cripto

- troca de criptografia

- Troca de Criptografia

- criptografia

- cypherpunks

- dados,

- Descentralizada

- rede descentralizada

- atraso

- atrasos

- detalhe

- desenvolvedores

- dispositivo

- diferente

- digital

- Não faz

- Cedo

- facilmente

- criptografia

- estimativa

- exchange

- Trocas

- saída

- falsificação

- Finalmente

- caber

- fluxo

- Pegada

- formulário

- formato

- fundadores

- cheio

- Nó completo

- George

- obtendo

- Dando

- Governo

- Grupo

- Locatário

- Visitante Mensagem

- colheita

- hash

- Hashcash

- ajudar

- Esconder

- Início

- HTTPS

- identificar

- Identidade

- importante

- incluído

- Incluindo

- Crescimento

- INFORMAÇÕES

- Internet

- IP

- Endereço IP

- Endereços IP

- IT

- chaves

- grande

- Vazamentos

- aprendizagem

- levou

- Ledger

- Nível

- leve

- relâmpago

- Lightning Network

- LINK

- listas

- local

- longo

- aprendizado de máquina

- Fazendo

- mercado

- mensagens

- misto

- modelo

- Monero

- Natureza

- líquido

- rede

- tráfego de rede

- nós

- online

- abre

- Opiniões

- ordem

- Outros

- p2p

- padrão

- pagamento

- provedores de pagamento

- pagamentos

- Pessoas

- política de privacidade

- Privacidade e segurança

- privado

- processo

- Agenda

- prova

- protocolo

- fornecer

- fornece

- procuração

- público

- Randomizado

- DESCANSO

- Rota

- Execute

- corrida

- Satoshi

- Satoshi Nakamoto

- segurança

- sentido

- simples

- Tamanho

- pequeno

- So

- Software

- Soluções

- Spam

- começado

- entraram com sucesso

- surpresa

- vigilância

- Tecnologias

- Pensando

- Através da

- topo

- Portão

- pista

- tráfego

- transação

- Transações

- Confiança

- usuários

- Ver

- VPN

- VPNs

- Wallet

- Carteiras

- Assistir

- web

- Site

- QUEM

- dentro

- sem

- Atividades:

- mundo