Por Angela Potter, Gerente Principal de Produto da ConsenSys e membro da EEA, com contribuição do Grupo de Trabalho de Interoperabilidade Crosschain da EEA

O futuro do blockchain é multichain. A camada 2 é um parte chave da estratégia de escalonamento Ethereum, e vimos crescimento significativo de cadeias laterais e camadas 1 alternativas no ano passado. Embora haja algum debate sobre como será este mundo multichain no futuro, sabemos que novas redes blockchain estão emergindo rapidamente e os usuários têm uma necessidade crescente de interagir com múltiplas blockchains heterogêneas de forma coesa.

Hoje, o principal caso de uso entre cadeias é conectar ativos de uma cadeia para outra, a fim de acessar alguma oportunidade que está disponível apenas em uma cadeia específica. A oportunidade pode ser a compra de um ativo digital; participando de um protocolo de definição de alto rendimento; jogar um jogo baseado em blockchain; ou simplesmente fazer negócios com um indivíduo de uma rede diferente.

Estamos apenas arranhando a superfície das oportunidades (e riscos) das pontes crosschain. Nos últimos meses, dois hacks massivos de pontes resultaram em aproximadamente US$ 1 bilhão em fundos roubados. O Hack de ponte de buraco de minhoca (US$ 320 milhões) foi devido a um bug de contrato inteligente; enquanto o hack da ponte Ronin poderia ter sido evitado com um design de ponte mais descentralizado (veja mais discussão na seção Validadores Externos abaixo). O projeto de ponte transparente e com confiança minimizada nunca foi tão importante.

O que significa unir ativos?

Embora possamos imaginar inúmeras maneiras pelas quais vários blockchains podem precisar interagir, as tecnologias atuais concentram-se principalmente em permitir que os usuários movam fundos de uma cadeia para outra. Como as pontes realmente conseguem isso? Existem dois métodos de alto nível que vemos hoje.

1. Transferência de ativos

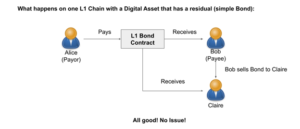

A transferência de ativos envolve o bloqueio de tokens em depósito na Cadeia A e a cunhagem de alguns tokens equivalentes (“embrulhados”) na Cadeia B. Ao fazer a ponte na direção oposta, os tokens embrulhados são queimados na Cadeia B e desbloqueados do depósito na Cadeia A. Com este método , os tokens na Cadeia B são sempre garantidos diretamente pelos fundos mantidos no contrato ponte na Cadeia A.

A principal desvantagem desta abordagem é que pode haver uma grande reserva de valor bloqueada no contrato-ponte na Cadeia A. Se esses tokens fossem comprometidos, todos os tokens agrupados na Cadeia B perderiam seu valor.

2. Troca de ativos

Com uma exchange, um usuário na Cadeia A negocia tokens com um usuário na Cadeia B. Nenhum fundo é garantido além da execução da exchange e nenhum token precisa ser cunhado ou garantido; quaisquer dois tokens nativos podem ser negociados diretamente. A desvantagem é que se eu quiser transferir fundos para outra rede, preciso encontrar um usuário (ou provedor de liquidez) na minha rede de destino para realizar a outra metade da minha negociação.

Como as pontes são validadas?

Para realizar uma transferência ou troca de ativos entre duas blockchains, as transações paralelas devem ocorrer em cada cadeia. Deve haver algum mecanismo para garantir que os fundos foram de facto pagos na cadeia de origem, para que os activos correspondentes possam ser cunhados, libertados ou transferidos na cadeia de destino. Estes métodos variam nos seus modelos de confiança: uma ponte de confiança minimizada não acrescenta novas suposições de confiança para além das duas cadeias envolvidas na transferência, o que é ideal; mas isto pode ser difícil de conseguir na prática, conforme discutido abaixo.

Existem quatro métodos principais para validar a transação de origem e iniciar a transação de destino.

1. Validadores externos

Um conjunto confiável de validadores verifica se os tokens foram depositados na cadeia de origem, permitindo que os tokens sejam cunhados ou retirados no destino. Este método pode ser usado para transferência ou troca de ativos e é fácil de configurar; mas acrescenta pressupostos de confiança adicionais além das duas cadeias envolvidas na transferência. Este é o método de verificação mais comum entre as pontes no mercado atualmente, com o número total de validadores geralmente variando de um a cinquenta dependendo da ponte, e uma maioria precisando assinar cada transação para que ela seja concluída.

O recente hack da ponte Ronin por US$ 650 milhões ocorreu quando um ator mal-intencionado adquiriu as chaves de 5 dos 9 validadores, o que lhes permitiu assinar uma transação fraudulenta. Isto realça a importância de ter um grande número de partes independentes assegurando a ponte (ou utilizando um ou mais dos outros métodos de validação descritos abaixo).

2. Otimista

Neste método, as transações são consideradas válidas, a menos que sejam sinalizadas por um observador. Cada transação enviada tem um período de desafio durante o qual os observadores são recompensados por identificar fraudes. Assim que o período de desafio terminar, a transação será finalizada. Esta abordagem tem menos pressupostos de confiança do que os validadores externos, uma vez que requer apenas uma única parte honesta para evitar fraudes. No entanto, as transações demoram mais (de 30 minutos a uma semana) devido ao período de desafio, e os observadores devem ser devidamente incentivados a monitorar continuamente as transações. Uma saída nativa de um rollup otimista é o exemplo clássico, usando a segurança subjacente do rollup para passar de L2 para L1; mas você também pode ter um protocolo de ponte otimista independente com seu próprio conjunto de observadores externos, que pode ser usado em quaisquer duas cadeias.

3. Troca atômica

Utilizado para troca de ativos, este método depende do código do contrato para sua segurança. A abordagem mais comum é um contrato hash timelock (HTLC), em que os usuários só podem recuperar fundos em suas respectivas cadeias de destino depois que ambas as partes tiverem depositado fundos em suas cadeias de origem. Se uma das partes não depositar, tudo será revertido após um período de tempo limite. Este método minimiza a confiança, mas exige que ambas as partes permaneçam online durante a troca, a fim de retirar fundos do outro lado, o que pode causar atrito para os usuários finais.

4. Relé de cliente leve

Os cabeçalhos dos blocos e as provas são encaminhados da cadeia de origem para um contrato na cadeia de destino, que os verifica executando um cliente leve do mecanismo de consenso da cadeia de origem. Este método é de confiança minimizada e mais comumente usado para transferência de ativos, mas pode ser aplicado à troca de ativos ou outros casos de uso mais gerais. Entretanto, a implementação traz muita sobrecarga: um cliente leve deve ser desenvolvido para cada par de cadeias de origem/destino que a ponte suporta; e uma vez desenvolvido, sua execução pode ser computacionalmente intensiva.

Existem muitas abordagens para a construção de pontes, algumas das quais combinam vários dos designs descritos acima. Existem muitos projetos crosschain por aí, incluindo redes de interoperabilidade como Cosmos, Polkadot, Chainlink CCIP e Hyperledger Cactus; mas para os propósitos desta visão geral, nos concentraremos nas pontes que suportam a rede principal Ethereum. Aqui estão alguns exemplos de pontes no mercado hoje que suportam a ligação entre essas redes.

Amarok da Connext

A Connext planeja lançar uma nova atualização em junho chamada Amarok, mudando seu design de swaps atômicos para uma rede de troca de ativos que usa Protocolo otimista do Nomad para resolver reclamações de fraude. Os provedores de liquidez permitem transferências rápidas antecipando fundos enquanto aguardam o período de desafio de 30 minutos no Nomad.

Troca de lúpulo

Fundos em Hop são bloqueados no Ethereum e protegidos pela ponte de rollup nativa, enquanto os provedores de liquidez permitem transferências rápidas entre L2s, fornecendo fundos para cunhar tokens. Os tokens agrupados são automaticamente trocados de volta por tokens canônicos por meio de AMMs como parte da transação ponte.

PERTO da Ponte Arco-Íris

Ponte de Arco-Íris permite a transferência de ativos entre as redes Ethereum e NEAR por meio de retransmissão de cliente leve. Um cliente NEAR light é executado em um contrato na rede Ethereum, e um cliente Ethereum light é executado em um contrato na rede Near. Um serviço de retransmissão encaminha cabeçalhos de bloco de uma rede para outra para serem verificados pelos clientes leves de cada lado. Isto é combinado com um design otimista, onde os observadores podem contestar transações inválidas de Near para Ethereum dentro de um período de 4 horas.

Stargate da LayerZero

Stargate é uma implementação do LayerZero, que é um protocolo de troca de ativos que requer um oráculo e um retransmissor (duas partes separadas) para validar cada transação. Stargate também lançou recentemente um Sistema Pré-Crime que simula cada transação e verifica se o estado da ponte resultante é considerado válido antes de finalizá-la.

Ponte Wanchain

Wanchain permite a transferência de ativos entre múltiplas redes de Camada 1 e Camada 2. Um número limite de validadores externos deve assinar cada transação usando computação multipartidária. Os validadores devem depositar garantias para cada transação que processam para incentivar a ação de boa fé.

O espaço crosschain está evoluindo rapidamente, e a natureza fragmentada e em constante mudança da tecnologia crosschain tornou a participação das empresas um desafio. À medida que o espaço amadurece, as empresas têm a oportunidade de usar tecnologias crosschain para desbloquear valor em todos os cantos do ecossistema blockchain; mas, para o fazer, precisaremos de resolver as principais barreiras à adoção que as empresas enfrentam:

- Preocupações de segurança e práticas recomendadas pouco claras

- Abordagens de pontes díspares que não são flexíveis ou consistentes o suficiente para serem construídas

- Requisitos regulatórios e de privacidade

A AEA divulgou diretrizes de segurança crosschain e está a trabalhar em projetos de normas de interoperabilidade para começar a abordar estas barreiras. Fique ligado no próximo artigo da série sobre o Grupo de Trabalho de Interoperabilidade Crosschain da EEA.

Para saber mais sobre os muitos benefícios de ser membro do EEE, entre em contato com o membro da equipe James Harsh em ou visite https://entethalliance.org/become-a-member/.

Siga-nos no Twitter, LinkedIn e Facebook para manter-se atualizado sobre tudo relacionado ao EEE.

- Bitcoin

- blockchain

- conformidade do blockchain

- conferência blockchain

- Blog

- coinbase

- Coingenius

- Consenso

- conferência de criptografia

- crypto mining

- criptomoedas

- Descentralizada

- DeFi

- Ativos Digitais

- Enterprise Ethereum Alliance

- ethereum

- aprendizado de máquina

- token não fungível

- platão

- platão ai

- Inteligência de Dados Platão

- Platoblockchain

- PlatãoData

- jogo de platô

- Polygon

- prova de participação

- W3

- zefirnet