Tempo de leitura: 6 minutosA equipe de segurança cibernética da Comodo revela o funcionamento interno da mais recente cepa dessa ameaça persistente

A equipe da Comodo Cyber Security pesquisa constantemente os ransomware mais recentes para ajudar a proteger melhor nossos usuários e para compartilhar nossas descobertas com comunidades mais amplas de netsec e antivírus. Hoje gostaríamos de falar sobre uma versão mais recente do ransomware chamado Dharma versão 2.0.

O malware apareceu pela primeira vez em 2016 sob o nome CrySIS. Ele visava sistemas Windows e criptografa os arquivos da vítima com algoritmos AES-256 e RSA-1024 fortes, antes de exigir um resgate em Bitcoins. Como em praticamente todas as variedades de ransomware, os arquivos são completamente irrecuperáveis sem a chave de descriptografia, e a vítima deve pagar o resgate para obter a chave.

O trojan Dharma é distribuído por força bruta de senhas fracas em conexões RDP ou fazendo com que a vítima abra um anexo de e-mail malicioso. O primeiro método envolve o invasor verificando a porta 3389 em busca de conexões que usam o protocolo RDP. Assim que um alvo é encontrado, o invasor tenta fazer login na conexão tentando automaticamente senhas diferentes de uma enorme biblioteca de senhas conhecidas, até que uma delas funcione. A partir daí, o invasor tem controle total sobre a máquina alvo e executa o Dharma ransomware. manualmente nos arquivos do usuário.

O último método é um ataque de e-mail clássico. A vítima recebe um e-mail que parece vir de seu provedor de antivírus da vida real. Ele contém um aviso sobre malware em sua máquina e os instrui a instalar o arquivo antivírus anexado para remover a ameaça. Claro, o anexo não é um programa antivírus, é o Dharma 2.0, que então criptografa os arquivos do usuário e exige um resgate para desbloqueá-los.

Em fevereiro 2020, o Comodo segurança cibernética equipe descobriu a última evolução deste malware, Dharma 2.0. Esta versão contém a funcionalidade principal de criptografia e resgate das versões anteriores, mas também contém um backdoor adicional que concede recursos de administração remota. Vamos dar uma olhada nos detalhes do Dharma 2.0, com a ajuda da equipe Comodo Cyber Security.

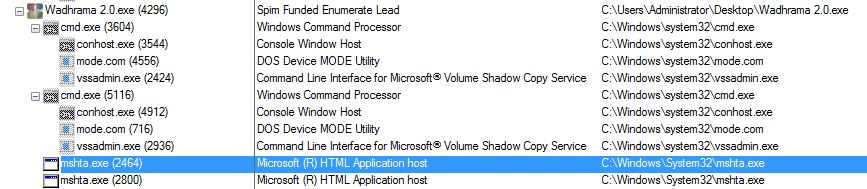

Hierarquia de Execução do Processo do Dharma 2.0

A árvore de execução do malware é mostrada na captura de tela abaixo, com 'Wadhrama 2.0.exe' no topo da lista:

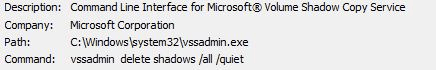

O malware usa o utilitário de modo de dispositivo DOS para coletar algumas informações sobre o teclado da vítima e exclui quaisquer cópias de sombra de seus arquivos. O comando 'vssadmin delete shadows /all /quiet' é comumente usado em ransomware para excluir pontos de restauração existentes do Windows, roubando do usuário um backup de seus arquivos:

Com as cópias de sombra desaparecidas, os usuários não podem restaurar seus arquivos, a menos que tenham um backup externo de terceiros instalado. Muitas empresas têm esses backups, mas um número alarmante não.

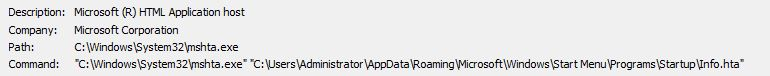

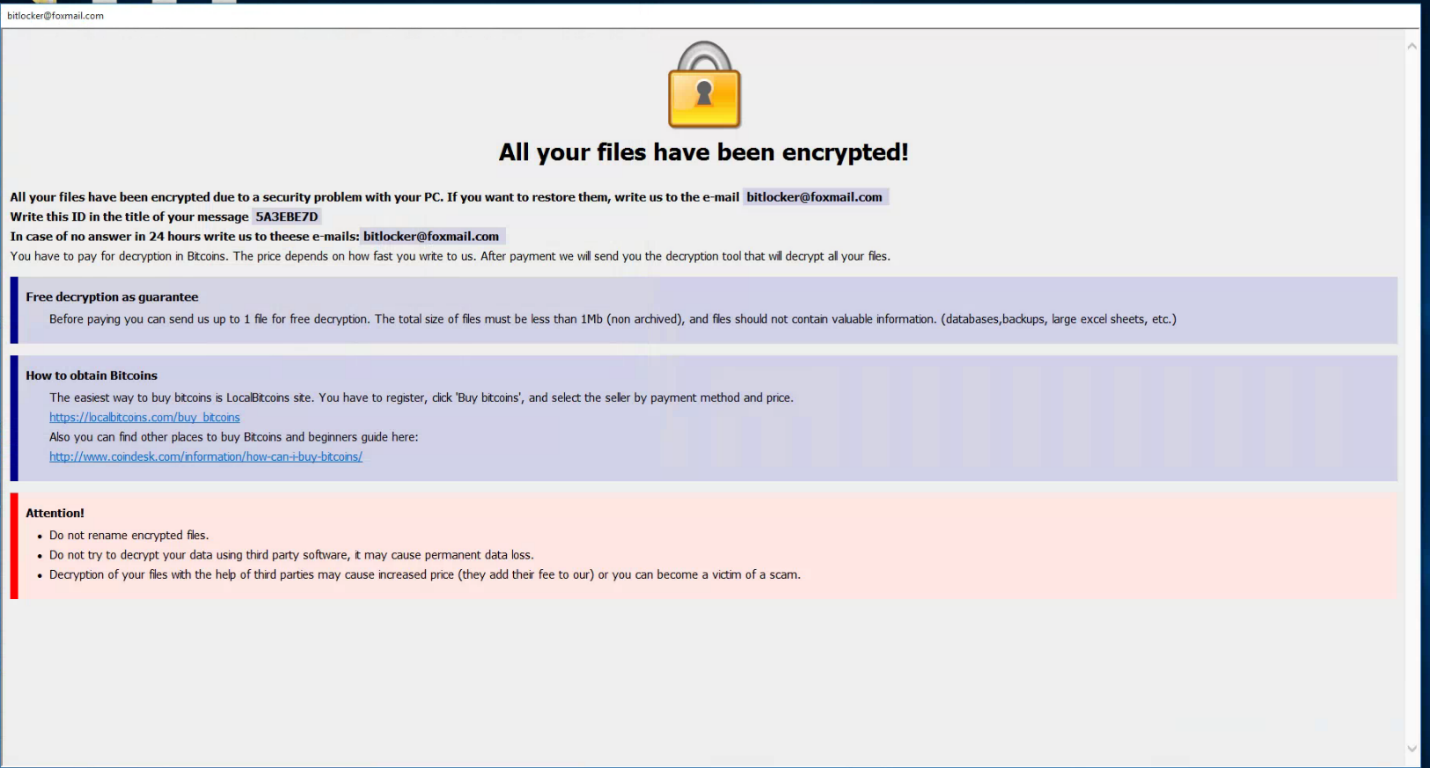

Depois de criptografar todos os arquivos no computador, o invasor agora precisa de uma maneira de comunicar suas instruções à vítima. Ele faz isso usando 'mshta.exe' para abrir 'Info.hta' como uma execução automática com o comando

'C:UsersAdministratorAppDataRoamingMicrosoftWindowsStartMenuProgramsStartupInfo.hta'.

'Info.hta' é o arquivo que contém a nota de resgate:

“Todos os seus arquivos foram criptografados!”

Análise dinâmica do Dharma 2.0

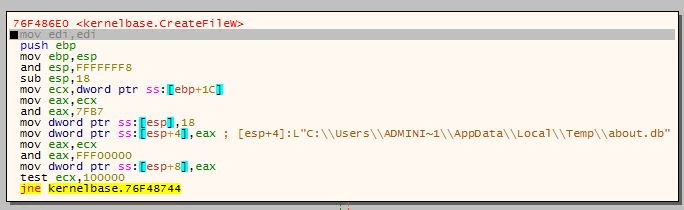

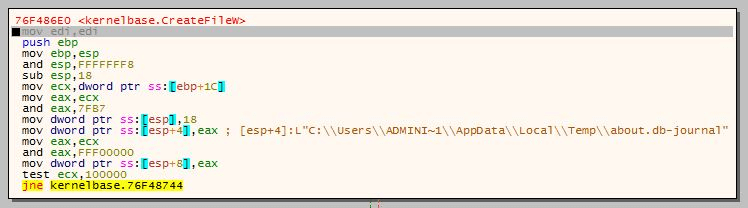

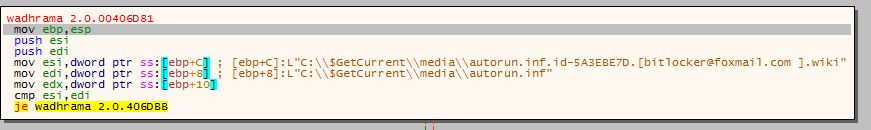

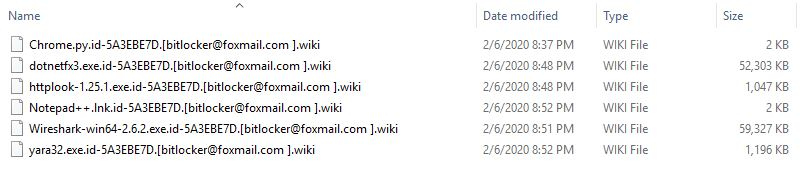

Wadhrama 2.0.exe cria dois arquivos sql, 'about.db' e 'about.db-journal' em <%usersadministratorappdatalocaltemp%>. Ele cria uma cópia de si mesmo em <%system32%> , <%startup%> e adiciona a extensão '[bitlocker@foxmail.com ].wiki' ao final de todos os arquivos criptografados:

c:usersadministratorappdatalocaltempabout.db

c:usersadministratorappdatalocaltempabout.db-journal

c:windowssystem32Wadhrama 2.0.exe

c:usuáriosadministradorappdataroamingmicrosoftwindowsmenu iniciarprogramasinicializaçãoWadhrama 2.0.exe

c:programdatamicrosoftwindowsmenu iniciarprogramasinicializaçãoWadhrama 2.0.exe

c:$recycle.bins-1-5-21-2565079894-3367861067-2626173844-500desktop.ini.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

c:bootbootstat.dat.id-5A3EBE7D.[bitlocker@foxmail.com].wiki

c:bootsect.bak.id-5A3EBE7D.[bitlocker@foxmail.com].wiki

c:msocacheall users{90120000-0012-0000-0000-0000000ff1ce}-coffice64ww.xml.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

c:config.sys.id-5A3EBE7D.[bitlocker@foxmail.com].wiki

c:msocacheall users{90120000-0012-0000-0000-0000000ff1ce}-csetup.xml.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

c:autoexec.bat.id-5A3EBE7D.[bitlocker@foxmail.com].wiki

c:$recycle.bins-1-5-21-2565079894-3367861067-2626173844-500$r1vq4s7.exe.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

c:$recycle.bins-1-5-21-2565079894-3367861067-2626173844-500$i1vq4s7.exe.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

Análise estática do Dharma 2.0

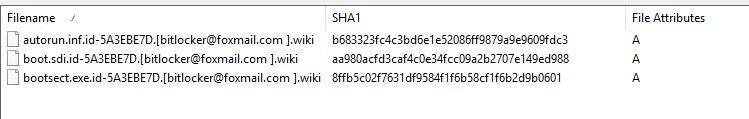

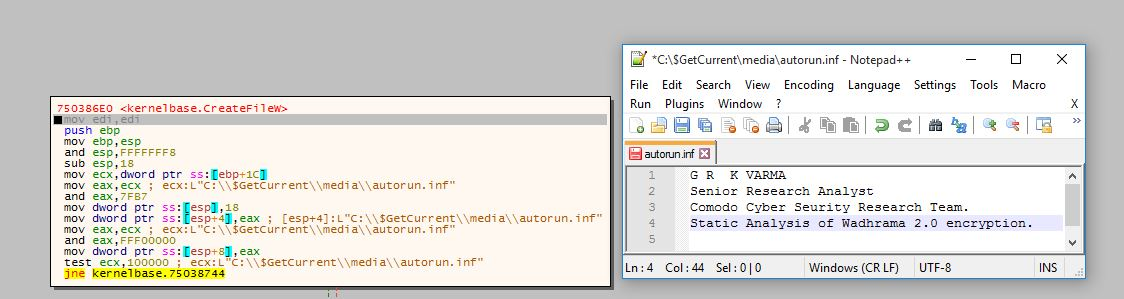

A equipe de segurança cibernética testou a complexidade de criptografia do Dharma 2.0 criando três arquivos de texto idênticos de 5 linhas com o seguinte conteúdo:

Nomeamos os três arquivos como 'autorun.inf', 'boot.sdi' e 'bootsect.exe' e movemos cada um para um local diferente. Como os arquivos são todos do mesmo tipo, tamanho e conteúdo, todos compartilham a mesma assinatura SHA1 – 9ea0e7343beea0d319bc03e27feb6029dde0bd96.

Esta é uma captura de tela dos arquivos antes da criptografia pelo Dharma:

Após a criptografia, cada um tem um tamanho de arquivo e uma assinatura diferentes:

Carga útil do Dharma 2.0

- Dharma 2.0 cria dois arquivos de banco de dados chamados 'about.db' e 'about.db-journal' em '<%AppData%>\local\temp'. Os arquivos são arquivos SQLite e contêm o seguinte

tabelas – 'configuração' e 'mapa de teclas'. Os bancos de dados permitem comandos administrativos remotos como /eject/eject , /runas/runas , /syserr/syserr , /url/url ,

/runscreensaver/runscreensaverd, /shutdisplay/shutdisplayd, /edithost/edithostsd,

/restart/restart, /shutdown/shutdownd/logoff/logoffd, /lock/lockd,/quit/quitd,/config/configd

/sobre/sobre.

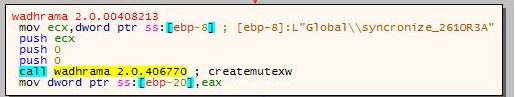

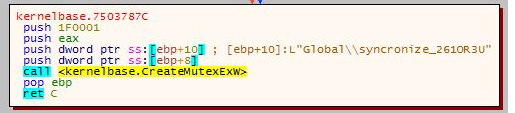

• Dharma 2.0 cria dois objetos mutex chamados 'Global\syncronize_261OR3A' e 'Global\syncronize_261OR3U'. Os objetos mutex limitam a quantidade de processos que podem acessar um dado específico. Isso efetivamente bloqueia os dados de outros processos para que a criptografia possa prosseguir ininterruptamente.

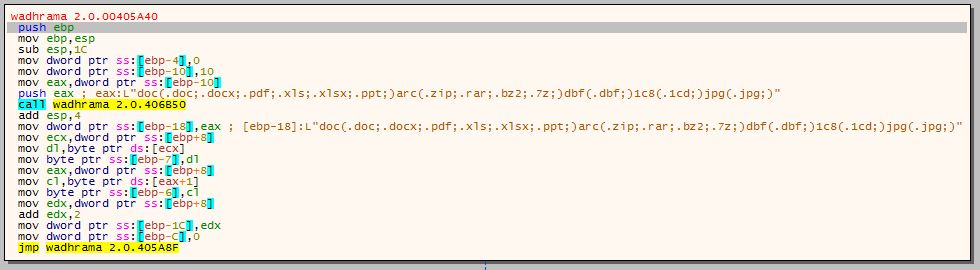

• O Dharma 2.0 procura as seguintes extensões de arquivo para criptografar:

◦ Formatos de arquivo de documento pessoal: 'doc(.doc;.docx,.pdf;.xls;.xlss;.ppt;)'

◦ Formato dos arquivos de arquivo: 'arc(.zip;.rar;.bz2;.7z;)'

◦ Formato dos arquivos de banco de dados: 'dbf(.dbf;)'

◦ Formato de arquivo de criptografia SafeDis: '1c8(.1cd;)'

◦ Formato do arquivo de imagem: 'jpg(.jpg;)'

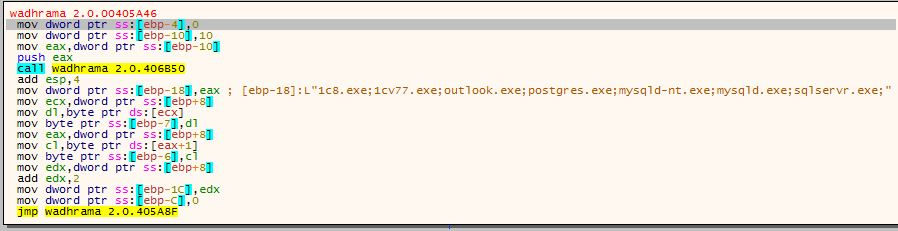

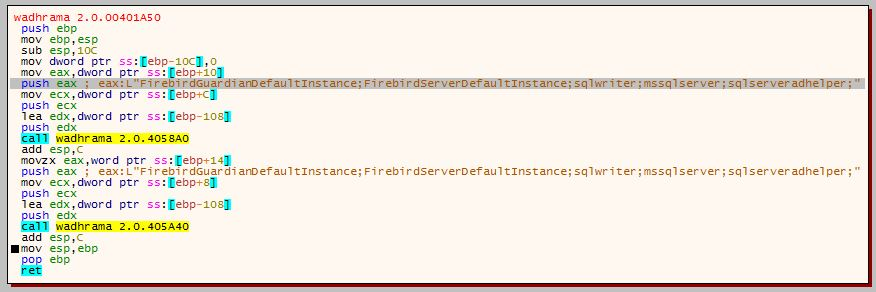

• Também procura softwares de banco de dados, e-mail e servidor conhecidos:

◦'1c8.exe;1cv77.exe;outlook.exe;postgres.exe;mysqld-nt.exe;mysqld.exe;sqlservr.exe;'

◦'FirebirdGuardianDefaultInstance;FirebirdServerDefaultInstance;sqlwriter;mssqlserver;Sqlserveradhelper;'

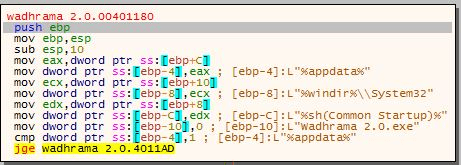

• Dhama 2.0 se copia em três locais diferentes

◦ '%appdata%'

◦ '%windir%\system32'

◦ '%sh(Inicialização)%'

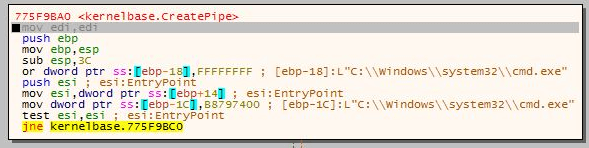

• Cria um pipe, '%comspec%', com o comando 'C:\windows\system32\cmd.exe':

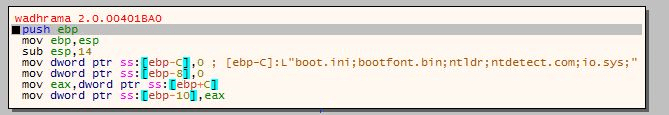

• Ele coleta detalhes sobre arquivos de inicialização como 'boot.ini', 'bootfont.bin' e outros:

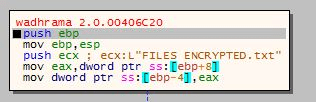

• O texto da nota de resgate é salvo em um arquivo chamado 'FILES ENCRYPTED.txt':

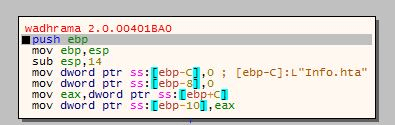

• 'Info.hta' para exibir a mensagem de resgate para a vítima:

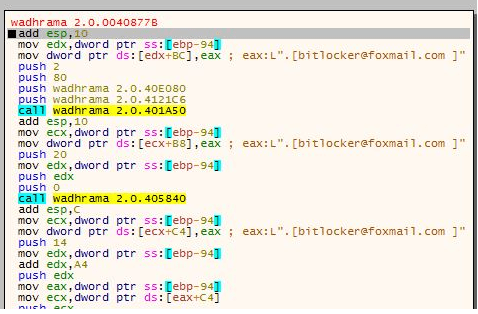

• A extensão de criptografia é extraída do buffer '.[bitlocker@foxmail.com]'

• Dharma então cria uma versão criptografada do arquivo original com a nova extensão:

• Em seguida, ele exclui o arquivo original e repete o loop até que todas as unidades e arquivos tenham sido criptografados. Os arquivos finais, criptografados, têm a seguinte aparência:

• Esta é a mensagem de resgate mostrada à vítima na próxima inicialização do computador:

Recurso Relacionado

O posto O ransomware Dharma 2.0 continua causando estragos com a nova variante apareceu pela primeira vez em Notícias da Comodo e informações de segurança da Internet.

- "

- 2016

- 2020

- 70

- a

- Sobre

- Acesso

- Adicional

- admin

- à frente

- algoritmos

- Todos os Produtos

- quantidade

- análise

- antivirus

- arquivo

- automaticamente

- Porta dos fundos

- backup

- backups

- BAT

- Porque

- antes

- abaixo

- Bloquear

- negócios

- capacidades

- clássico

- comunicar

- Comunidades

- completar

- completamente

- computador

- da conexão

- Coneções

- constantemente

- contém

- conteúdo

- continua

- ao controle

- núcleo

- cria

- Criar

- cibernético

- cíber segurança

- Cíber segurança

- dados,

- banco de dados

- bases de dados

- entregue

- Demanda

- detalhes

- dispositivo

- dharma

- diferente

- descoberto

- Ecrã

- monitores

- distância

- cada

- efetivamente

- criptografia

- evolução

- execução

- existente

- extensões

- Fevereiro de 2020

- Primeiro nome

- seguinte

- segue

- formato

- encontrado

- da

- funcionalidade

- obtendo

- subsídios

- cabeça

- ajudar

- hierarquia

- HTTPS

- enorme

- imagem

- INFORMAÇÕES

- instalar

- Internet

- Internet Security

- IT

- se

- Chave

- conhecido

- mais recente

- Biblioteca

- LIMITE

- Line

- Lista

- localização

- Locks

- olhar

- máquina

- malwares

- manualmente

- Cria

- notícias

- Próximo

- número

- aberto

- Outros

- Outlook

- festa

- senhas

- Pagar

- pessoal

- peça

- tubo

- pontos

- anterior

- prossegue

- processos

- Agenda

- proteger

- proteção

- protocolo

- provedor

- Resgate

- ransomware

- remoto

- revela

- Segurança

- mesmo

- exploração

- segurança

- Shadow

- Partilhar

- mostrando

- Tamanho

- So

- Software

- alguns

- específico

- inicialização

- Estirpes

- mais forte,

- Subseqüentemente

- sistemas

- Target

- visadas

- Profissionais

- A

- três

- tempo

- hoje

- troiano

- para

- destravar

- usar

- usuários

- utilidade

- versão

- Site

- mais largo

- Windows

- sem

- trabalho

- XML

- investimentos