Kraken, como qualquer serviço popular, tem clientes que são alvo de golpistas que tentar para enviar e-mails de phishing de endereços de e-mail @kraken.com. Você nunca deve ver esse tipo de e-mail falsificado porque ele deve ser rejeitado por provedores de e-mail como o Gmail, pois seus servidores perceberão que o e-mail do golpista não vem do Kraken. Nos bastidores, o servidor de e-mail aceitante deve procurar registros DNS comuns para verificar se o e-mail vem do lugar certo (ou seja, registros SPF, DKIM, DMARC).

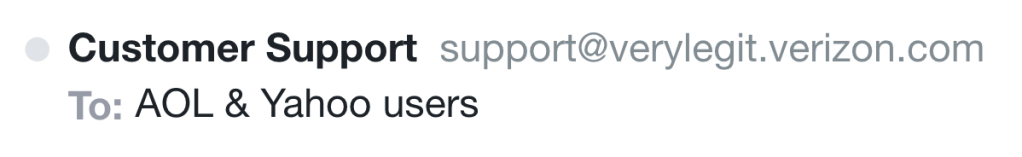

O Kraken Security Labs acredita em “confiar, mas verificar” e testa regularmente a eficácia dos controles de segurança de e-mail do Kraken. Durante um desses testes, descobrimos que vários provedores de e-mail não estão realizando verificações simples e, portanto, colocando seus usuários (e potencialmente nossos clientes) em risco de phishing: especificamente, os usuários do yahoo.com e do aol.com corriam o risco de receber e-mails para sua caixa de entrada de subdomínios inexistentes de lugares populares, como admin@verylegitemails.verizon.com.

Kraken Security Labs relatou esse problema à Verizon Media (proprietária de aol.com e yahoo.com) em 8 de outubro de 2020. Infelizmente, foi classificado como de baixa gravidade e nosso envio foi encerrado devido ao baixo impacto. No entanto, desde então, parece que foram implementadas melhorias em ambos os sistemas de e-mail, corrigindo alguns dos problemas descritos abaixo.

Você pode se proteger sempre estar atento a golpes de phishing. Você também deve considerar mudar seu serviço de e-mail para gmail.com ou protonmail.com se estiver usando aol.com ou yahoo.com. Se você administra seu próprio domínio, certifique-se de que seus registros DMARC, SPF e DKIM estejam atualizados para limitar a capacidade de golpistas usarem seu domínio.

At Laboratórios de segurança Kraken, nossa missão é educar e autorizar detentores de criptomoedas com o conhecimento necessário para proteger seus ativos e utilizar seus fundos com segurança como acharem adequado. Neste artigo, você aprenderá mais detalhes técnicos sobre essa técnica de falsificação de e-mail, como protegemos nossos domínios e quais etapas você pode tomar para garantir sua segurança.

Detalhes técnicos

A falsificação já foi uma forma desenfreada de ataque há apenas dez anos. Os servidores de e-mail não tinham uma forma eficaz de verificar os remetentes. Mensagens com remetente falsificado têm uma taxa de sucesso maior, pois muitos usuários não percebem que esse campo pode ser falsificado. Uma mensagem de um domínio reconhecível (como mail@kraken.com) pode criar uma ilusão de autoridade e segurança, especialmente quando comparada a um endereço desconhecido como mail@exemplo-domínio-estranho.xyz. Felizmente, hoje em dia a maioria dos provedores de e-mail possui controles significativos contra falsificação. Padrões como o DMARC formalizaram técnicas para tornar a falsificação muito mais difícil.

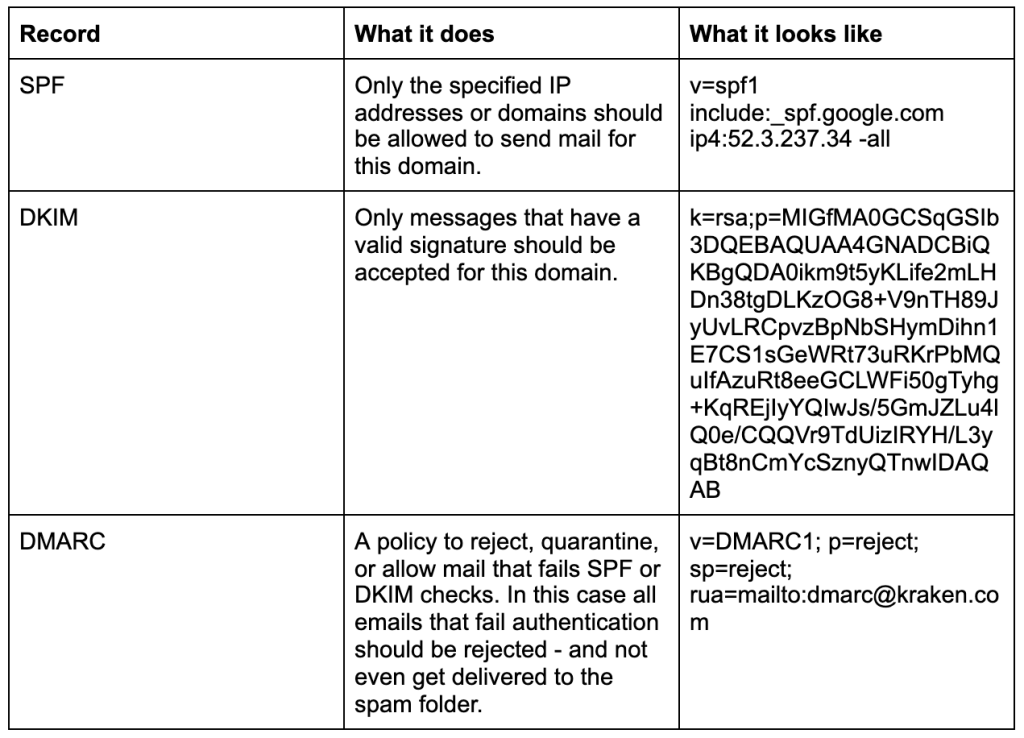

Protegendo o correio

A segurança de e-mail é mais complexa do que abordaremos aqui, mas as práticas recomendadas atuais para evitar falsificação giram em torno dos registros SPF, DMARC e DKIM. Quando um servidor de e-mail recebe e-mail, ele faz algumas pesquisas de DNS no domínio do e-mail para verificar esses registros.

Cada servidor de email lida com essas verificações de maneira diferente. Por exemplo, o Gmail marca todos os e-mails que falham nas verificações SPF com um banner de aviso de aparência assustadora, incentivando os usuários a serem cuidadosos (mesmo que essas mensagens tecnicamente nunca devam ter sido aceitas pelo servidor de e-mail) e todos os e-mails que falham nas verificações DMARC que possuem um A política de “rejeição” não será aceita de forma alguma.

Outros provedores de correio podem ter procedimentos dramaticamente diferentes, cada um com seu próprio algoritmo proprietário. Por exemplo, alguns provedores optam por bloquear completamente os e-mails, outros enviam para uma caixa de entrada de “lixo eletrônico”, outros ainda e-mails da caixa de entrada com avisos.

Experimentando provedores de correio grátis

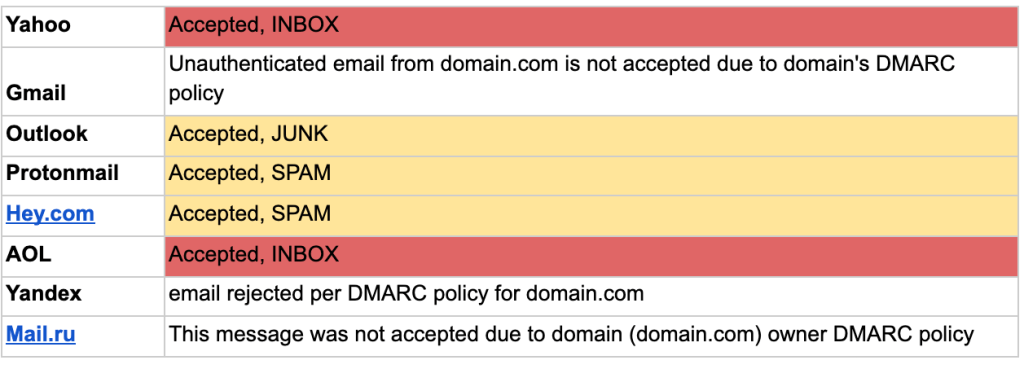

A aplicação inconsistente entre diferentes provedores é preocupante para nós, por isso fizemos mais alguns testes. Tentamos enviar e-mails falsificados de um domínio bloqueado para os principais provedores de e-mail gratuitos e rastreamos seu comportamento.

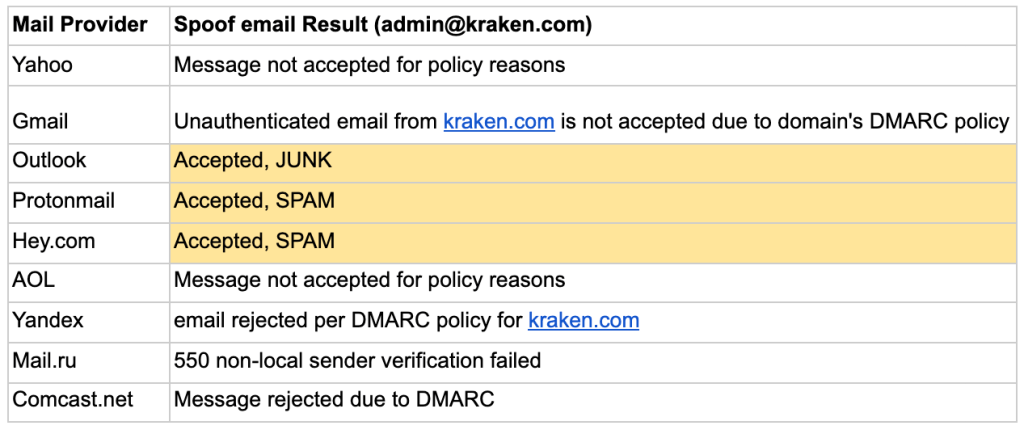

Teste 1 – Falsificação de admin@kraken.com (um domínio base seguro)

Enviamos um e-mail falsificado de um domínio que tinha um registro SPF de hardfail válido, um registro DMARC válido e um seletor DKIM configurado.

Expectativa: O e-mail é rejeitado porque não é de um endereço IP permitido e não possui uma assinatura DKIM.

Não há grandes surpresas aqui, embora enviar uma mensagem para lixo eletrônico ou spam signifique que os usuários ainda poderiam, teoricamente, ser enganados se presumissem que foi um erro.

Teste 2 – Falsificação de admin@fakedomain.kraken.com (um subdomínio inexistente)

Enviamos um e-mail falsificado de um domínio de subdomínio que não existe. Não há registros de qualquer tipo para este nome de host.

Expectativa: O correio é rejeitado porque o nome do host não existe ou não possui nenhum registro (nenhum registro A, nenhum registro SPF ou DKIM). Além disso, a política DMARC foi definida como “rejeitar” e, portanto, qualquer e-mail que não possa ser autenticado pelo SPF/DKIM deverá ser rejeitado.

Surpreendentemente, os servidores de e-mail do Yahoo.com e AOL.com aceitaram esta mensagem obviamente falsificada e a colocaram na caixa de entrada da vítima. Isto é especialmente preocupante, porque significa que um invasor simplesmente precisa incluir um subdomínio para que seu e-mail seja aceito e pareça legítimo para os usuários dessas plataformas (por exemplo, admin@emails.chase.com).

Na época, AOL.com e Yahoo.com eram propriedade da Verizon Media, então relatamos esse problema a eles em 8 de outubro de 2020. A Verizon Media encerrou o problema como fora do escopo e informal. O Kraken Security Labs reiterou a importância de proteger os usuários da AOL e do Yahoo contra phishing, mas nenhuma comunicação adicional sobre a solução desses problemas foi fornecida.

Desde então, parece que foram implementadas melhorias: os e-mails são agora rejeitados de acordo com a política DMARC e uma melhor limitação de taxas parece ter sido implementada.

Ainda argumentamos que os usuários de e-mail do Yahoo e da Verizon correm um risco maior, já que outros fornecedores têm avisos significativamente melhores para seus usuários quando os e-mails não podem ser autenticados (como é o caso quando nenhum DMARC/DKIM/SPF é usado).

Takeaways

Apesar dos melhores esforços do proprietário do domínio, os provedores de e-mail nem sempre filtram os e-mails conforme o esperado. Os usuários com endereços de e-mail @yahoo.com e @aol.com corriam um risco maior de receber mensagens falsificadas, embora essas mensagens pudessem ser facilmente detectadas e filtradas por esses provedores. Embora os comportamentos tenham melhorado, ainda recomendamos mudar seu e-mail de maior sensibilidade para um provedor que faça uma filtragem melhor, como Gmail ou Protonmail.

Se você estiver executando um servidor de e-mail, certifique-se de que seus registros DNS de e-mail para DMARC, DKIM e SPF estejam sempre atualizados e verifique regularmente se seus controles de e-mail estão funcionando.

Fonte: https://blog.kraken.com/post/10480/email-spoofing-is-not-a-thing-of-the-past/

- &

- 2020

- algoritmo

- Todos os Produtos

- entre

- por aí

- artigo

- Ativos

- Por trás das cenas

- MELHOR

- melhores práticas

- perseguição

- Cheques

- fechado

- vinda

- comum

- Comunicação

- criptomoedas

- Atual

- DID

- descoberto

- dns

- domínios

- Eficaz

- caber

- formulário

- Gratuito

- fundos

- SUA PARTICIPAÇÃO FAZ A DIFERENÇA

- Como funciona o dobrador de carta de canal

- HTTPS

- Impacto

- IP

- Endereço IP

- questões

- IT

- Conhecimento

- Kraken

- Laboratório

- APRENDER

- pesquisa

- principal

- Mídia

- Missão

- Outros

- Phishing

- Plataformas

- Privacidade

- Popular

- proteger

- registros

- Risco

- Execute

- corrida

- Scammers

- Peneira

- segurança

- conjunto

- simples

- So

- Spam

- padrões

- sucesso

- sistemas

- Dados Técnicos:

- ensaio

- testes

- tempo

- topo

- us

- usuários

- fornecedores

- QUEM

- Yahoo

- anos