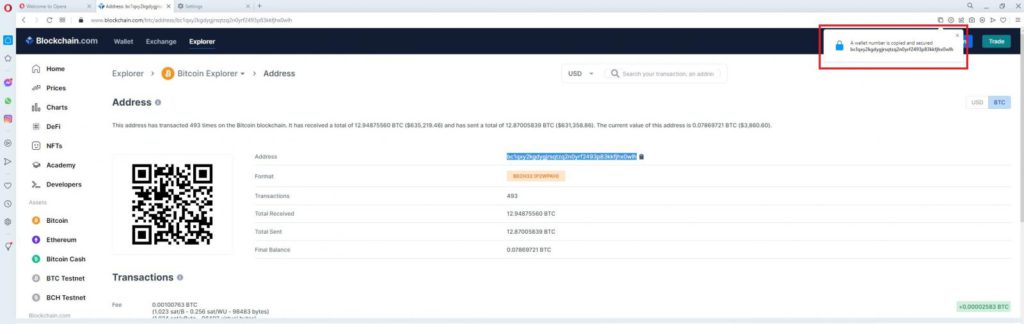

Os sequestradores de área de transferência sabem que lembrar endereços de carteiras alfanuméricos longos pode tornar as transações criptográficas complicadas. Por exemplo, um endereço Bitcoin pode ter entre 26 e 35 caracteres.

Apenas um caractere errado ou perdido pode resultar em criptografia perdida e irrecuperável. Portanto, copiar e colar pode parecer muito convidativo quando encarregado de corrigir cada caractere.

Mas os cibercriminosos contam com a dependência de Control + C / Cmd + C para desviar as transferências de criptomoedas diretamente para suas próprias carteiras.

Em uma fração de segundo, você poderá enviar sua criptografia diretamente para o criminoso cujo malware está escondido em seu computador há meses.

Um código malicioso relativamente simples substituirá um endereço de carteira salvo na área de transferência de um computador com sistema operacional Windows.

Isso significa que quando a marca clica em colar (Control + P / Cmd + P), eles inseriram involuntariamente o endereço do sequestrador da área de transferência.

Leia mais: Hackers de prancheta adolescentes que roubaram $ 800 em Bitcoin ainda podem se safar

Um reddit usuário teve a sorte de detectar uma alteração de última hora em um endereço de carteira copiado e colado ao tentar fazer transações entre a exchange de criptomoedas Kraken e uma carteira Monero.

“Quando copio e colo o endereço da minha carteira do Kraken, o endereço colado não é o mesmo. Isso é normal ou é um vírus?”, questionou o usuário do Reddit.

Outro usuário descoberto um pedaço de malware de sequestro de área de transferência escondido em uma postagem do Reddit sobre as melhores práticas de privacidade para usuários do Windows 10.

O sequestro da área de transferência é tão fácil quanto copiar e colar

O sequestro da área de transferência é essencialmente um golpe passivo. Atores mal-intencionados enganam os usuários para que instalem software, e a criptografia roubada entra em ação.

De acordo com AV-Test, existem mais 1 bilhões pedaços de malware na internet. Mais da metade desse software são cavalos de Tróia, códigos maliciosos escondidos em programas que de outra forma pareceriam inocentes.

A pior parte é que os possíveis ladrões de criptografia nem precisam ser particularmente bons em codificação. Existem diversas variedades de software de sequestro de área de transferência disponíveis gratuitamente online.

Em 2018, dois adolescentes britânicos conseguiram roubar mais de 16 Bitcoin (no valor de $ 650,000 hoje). O código de sequestro da área de transferência foi contrabandeado para dentro de uma carteira criptográfica para download que eles compartilharam no Reddit.

No entanto, algumas campanhas de sequestro de área de transferência estão operando em uma escala muito maior. O BleepingComputer rastreou um malware que monitores mais de 2 milhões de endereços criptográficos.

No início de 2019, o primeiro malware de sequestro de área de transferência do Android foi descoberto na Google Play Store, escondido em um aplicativo MetaMask falso.

Da mesma forma, os hackers podem usar essa técnica para roubar dados confidenciais e moedas fiduciárias. Os sequestradores de área de transferência podem usar o malware para coletar dados bancários e números de cartão de crédito que são adicionados à área de transferência.

Como manter sua área de transferência protegida contra hackers

Embora o roubo de criptografia por meio de uma área de transferência sequestrada seja um golpe relativamente novo, é provável que sua área de transferência já tenha sido sequestrada antes.

Freqüentemente, os sites de notícias adicionam um link ou crédito a um trecho de um artigo que você adiciona à sua área de transferência. No entanto, a maioria das vítimas da versão mais sinistra desta tecnologia não notará até que seja tarde demais.

Os cibercriminosos estão sempre criando novos vetores de ataque para colocar malware em sua máquina.

Na verdade, o Reversing Labs descobriu cerca de 760 exemplos de sequestro de código no repositório de software de código aberto Ruby Gems.

Desenvolvedores de todo o mundo contribuem para repositórios como Ruby Gems e incorporam códigos encontrados nas bibliotecas em software comercial. Portanto, manter seu software antivírus atualizado é essencial.

O navegador Opera 84 vem com um recurso “Paste-Protection” que fica atento a quaisquer alterações de último segundo nas informações coladas. Você pode executar um navegador Opera no Windows, Linux e macOS.

Leia mais: Hacker poderia ter impresso 'Ether' ilimitado, mas escolheu recompensa de US $ 2 milhões

“O Paste Protection protege você contra [sequestro da área de transferência]. Quando você copia dados confidenciais no navegador Opera, os dados são monitorados quanto a alterações por algum tempo ou até que você cole os dados. Se os dados forem alterados por um aplicativo externo, um aviso será exibido”, disse Opera (via Notícias da Softpedia).

Mas em última análise. sua melhor linha de defesa é digitar o endereço de destino, um caractere de cada vez, e duplo verifique três vezes se está correto.

Siga-nos no Twitter para notícias mais informadas.

Já disponível: os primeiros quatro episódios de nossa série de podcast investigativo em andamento Inovado: Blockchain City.

O posto Veja como manter a criptografia protegida contra sequestro da área de transferência apareceu pela primeira vez em Protos.

- "

- 000

- 10

- 2019

- 84

- Sobre

- em

- Açao Social

- endereço

- endereços

- andróide

- app

- Aplicação

- por aí

- artigo

- disponível

- Bank

- MELHOR

- Bitcoin

- Bitcoin Wallet

- BleepingComputer

- blockchain

- Britânico

- navegador

- Bug

- Campanhas

- alterar

- código

- Codificação

- vinda

- comercial

- contribuir

- ao controle

- poderia

- crédito

- cartão de crédito

- Criminal

- cripto

- troca de criptografia

- Carteira criptográfica

- criptomoedas

- cibercriminosos

- dados,

- Defesa

- diretamente

- descoberto

- Cedo

- entrou

- essencial

- exemplo

- exchange

- falsificação

- Característica

- decreto

- Primeiro nome

- encontrado

- obtendo

- Bom estado, com sinais de uso

- Google Play

- Google Play Store

- hackers

- colheita

- hijack

- Como funciona o dobrador de carta de canal

- Como Negociar

- HTTPS

- INFORMAÇÕES

- Internet

- manutenção

- Kraken

- Laboratório

- Maior

- Provável

- Line

- LINK

- linux

- longo

- máquina

- MacOS

- malwares

- gerenciados

- marca

- MetaMask

- milhão

- Monero

- mês

- mais

- a maioria

- notícias

- normal

- números

- online

- Opera

- operando

- de outra forma

- próprio

- particularmente

- peça

- Jogar

- Play Store

- Podcast

- política de privacidade

- Programas

- proteção

- repositório

- rolos

- Execute

- corrida

- seguro

- Dito

- Escala

- Golpe

- compartilhado

- simples

- So

- Software

- alguns

- Spot

- roubou

- roubado

- loja

- Tecnologia

- adolescentes

- o mundo

- roubo

- tempo

- hoje

- transacionar

- Transações

- fáceis

- troiano

- us

- usar

- usuários

- vítimas

- Vídeo

- vírus

- Wallet

- Carteiras

- sites

- QUEM

- Windows

- mundo

- Equivalente há

- Youtube