Seus olhos podem ser a janela da sua alma, mas também podem ser o cartão de embarque do avião ou a chave para desbloquear o telefone. Qual é o bom e o ruim de usar características biométricas para autenticação?

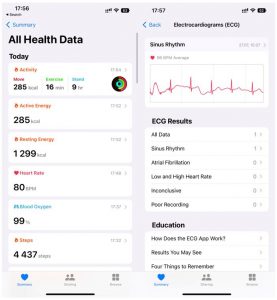

A capacidade de confirmar sua identidade usando sua impressão digital ou rosto é algo com o qual já nos acostumamos. A maioria de nós carrega um pedaço dessa tecnologia em nossos bolsos: nossos telefones são capazes de reconhecer não apenas nossas características faciais e impressões digitais, mas também nossas vozes, padrões de sono e frequências cardíacas e respiratórias.

À medida que a identificação biométrica se torna mais comum e confiável, ela também é cada vez mais usada como uma tecnologia de autenticação padrão. Provavelmente, você já está usando sua impressão digital ou rosto para desbloquear o telefone, abrir a porta e ligar o carro ou para gerenciar sua conta bancária. Mas estamos prontos para abrir mão de todas as nossas características biométricas únicas em troca de (uma promessa de) melhor segurança?

Neste artigo, veremos alguns dos tipos mais estabelecidos de autenticação biométrica e examinaremos os prós e contras dessa tecnologia onipresente.

Quais são os tipos mais comuns de autenticação biométrica?

1. Reconhecimento de impressão digital

Muitos países têm usado impressões digitais em nossas carteiras de identidade e ao solicitar vistos de viagem, e as autoridades têm usado há muito tempo (impressões digitais e outros) recursos biométricos para identificar criminosos e resolver crimes. As impressões digitais foram usado por séculos. Mas foi quando a Apple incorporou um sensor de impressão digital em seu iPhone 5S em 2013 que essa tecnologia se tornou amplamente utilizada.

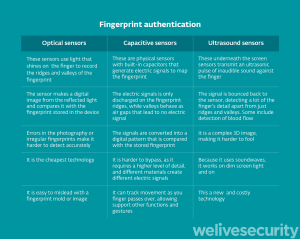

Ao longo dos anos, essa tecnologia se desenvolveu a partir do botão Home do iPhone físico com sensor capacitivo integrado capaz de gerar carga elétrica ao entrar em contato com os sulcos da impressão digital para mapear o dedo do usuário e reconhecê-lo.

Mais recentemente, no entanto, é nos telefones Android que os sensores de impressão digital estão prosperando. Diferentes marcas têm abordagens diferentes para seus modelos, usando sensores capacitivos semelhantes, sensores ópticos sob a tela que usam a luz para criar imagens na impressão digital ou, mais recentemente, sensores de ultrassom que refletem um pulso de som inaudível contra o dedo para criar um imagem 3D complexa.

Embora o reconhecimento de impressão digital seja um método de autenticação bastante seguro, a menos que alguém roube sua impressão digital - ou seu dedo - tudo se resume à confiabilidade do dispositivo que você está usando. Quando se trata de proteção de dados, a maioria dos grandes fabricantes, como Apple, Google ou Samsung, armazena sua impressão digital localmente e não online. Portanto, mesmo quando você usa sua impressão digital para fazer login em um serviço ou conta no telefone, esse aplicativo receberá apenas uma chave digital e não os detalhes da impressão digital.

2. Reconhecimento facial

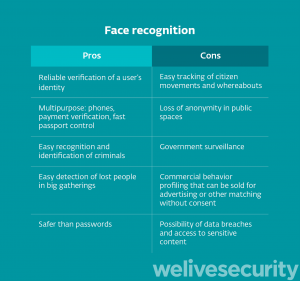

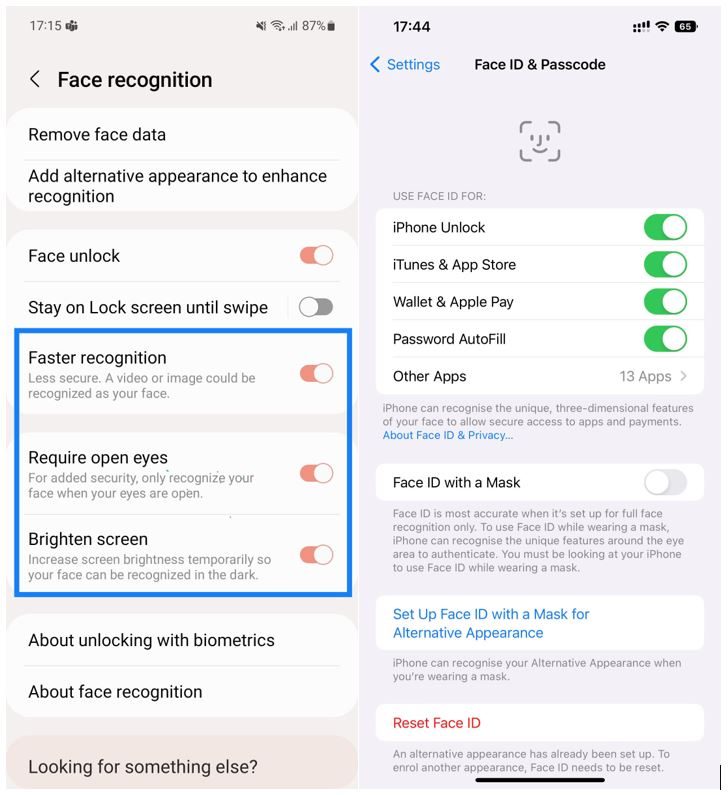

O que parecia ficção científica não muito tempo atrás é hoje outro método comum de verificação de identidade. Nossos recursos faciais agora são suficientes para abrir portas, desbloquear nossos smartphones, validar pagamentos e acessar todas as credenciais armazenadas em nossos aplicativos gerenciadores de senhas. O reconhecimento facial pode funcionar de diferentes maneiras: comparação simples de imagens, sequências de vídeo, dados tridimensionais ou composição de imagens por várias câmeras.

Os sistemas mais simples, geralmente encontrados em telefones mais baratos, podem apenas comparar seu rosto com uma imagem de rosto armazenada anteriormente, outros sistemas usam métricas como a distância entre os olhos, a medida da testa ao queixo ou a forma dos contornos do rosto. seus lábios, no entanto, nem sempre perfeitamente.

No entanto, as coisas podem azedar se a tecnologia for usada de forma maliciosa. Embora dependa de nós usarmos ou não essa tecnologia em nossos telefones, pode ser difícil optar por não Câmeras de CCTV gerenciado por empresas ou de governo, criando um problema de perda de anonimato em espaços públicos.

3. Reconhecimento de voz

"Hey Google” ou “Hey Siri” são comandos simples que você pode usar para interagir com o assistente de voz do seu telefone. Na verdade, estes são sistemas de reconhecimento de voz, respondendo apenas aos seus comandos de voz específicos. Ao configurar seu telefone, você é solicitado a dizer algumas frases em voz alta, permitindo que o algoritmo aprenda padrões de voz que ele continuará aprendendo através do uso no mundo real. Quanto mais você fala com um assistente virtual, como Google, Siriou Alexa, mais ele reconhecerá seus padrões de voz.

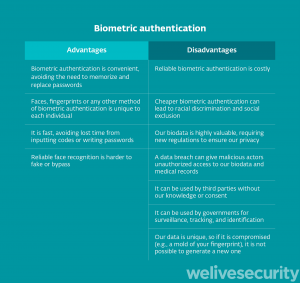

Visão geral da biometria – prós e contras

A autenticação biométrica é conveniente, mas apresenta novos desafios à nossa privacidade e segurança. Embora essas tecnologias possam substituir senhas longas e difíceis de lembrar, elas também podem ser uma maneira de fornecer nossos dados biométricos pessoais sem sempre ter certeza de como eles serão usados.

As violações de dados significam que os hackers podem acessar e vender informações para agentes mal-intencionados que podem, por exemplo, criar moldes de nossas impressões digitais e usá-los para acessar prédios ou dispositivos sem nosso conhecimento ou consentimento.

E mesmo se considerarmos o quanto esses recursos pessoais são difíceis de contornar, outras tecnologias como o reconhecimento facial nos expõem o tempo todo. E embora os governos usem o argumento de segurança para usar câmeras de reconhecimento facial, é difícil saber exatamente quem são as pessoas que serão alvo e como essas imagens podem ser usadas no futuro.

E é apenas o começo

vestíveis, como rastreadores de fitness e smartwatches, estão cada vez mais conhecedores de nossos batimentos cardíacos, padrões de sono, frequências respiratórias e até mesmo estabilidade ao caminhar. Em breve, até a biometria comportamental, como a maneira como nossas mãos se movem para tirar nossos telefones do bolso ou como andamos, pode ser suficiente para nos identificar. Embora essas tecnologias sejam um mergulho no que imaginamos um futuro de ficção científica, seu uso requer uma discussão ponderada sobre desenvolvimentos tecnológicos, segurança e privacidade.

- blockchain

- Coingenius

- carteiras de criptomoeda

- cryptoexchange

- cíber segurança

- cibercriminosos

- Cíber segurança

- Departamento de Segurança Interna

- carteiras digitais

- firewall

- Kaspersky

- malwares

- Mcafee

- NexBLOC

- platão

- platão ai

- Inteligência de Dados Platão

- Jogo de Platão

- PlatãoData

- jogo de platô

- política de privacidade

- VPN

- Nós Vivemos Segurança

- a segurança do website

- zefirnet