Tempo de leitura: 5 minutos

Não importa o quanto você tente proteger sua casa de uma violação de segurança, você nunca sabe o que o ladrão está carregando. Não importa o quão seguro seja o seu sistema de bloqueio, você nunca saberá o conjunto de habilidades do ladrão. Em palavras simples, nenhuma fechadura no mundo pode ser arrombada. E se eu disser que não há como você ter 100% de certeza de que seu protocolo não será comprometido?

Este mundo é um jogo de possibilidades e probabilidades. Não importa o quão seguro você pense que pode estar, sempre existe aquela possibilidade que você pode ou não saber, o que pode ser muito devastador. Isso não significa que você desista da segurança. O jogo é sobre como aumentar suas chances de se salvar dos ataques.

Neste blog, discutiremos o plano de resposta a incidentes que deve ser configurado e seguido em caso de falha de segurança para mitigar quaisquer perdas futuras e se salvar, vamos lá.

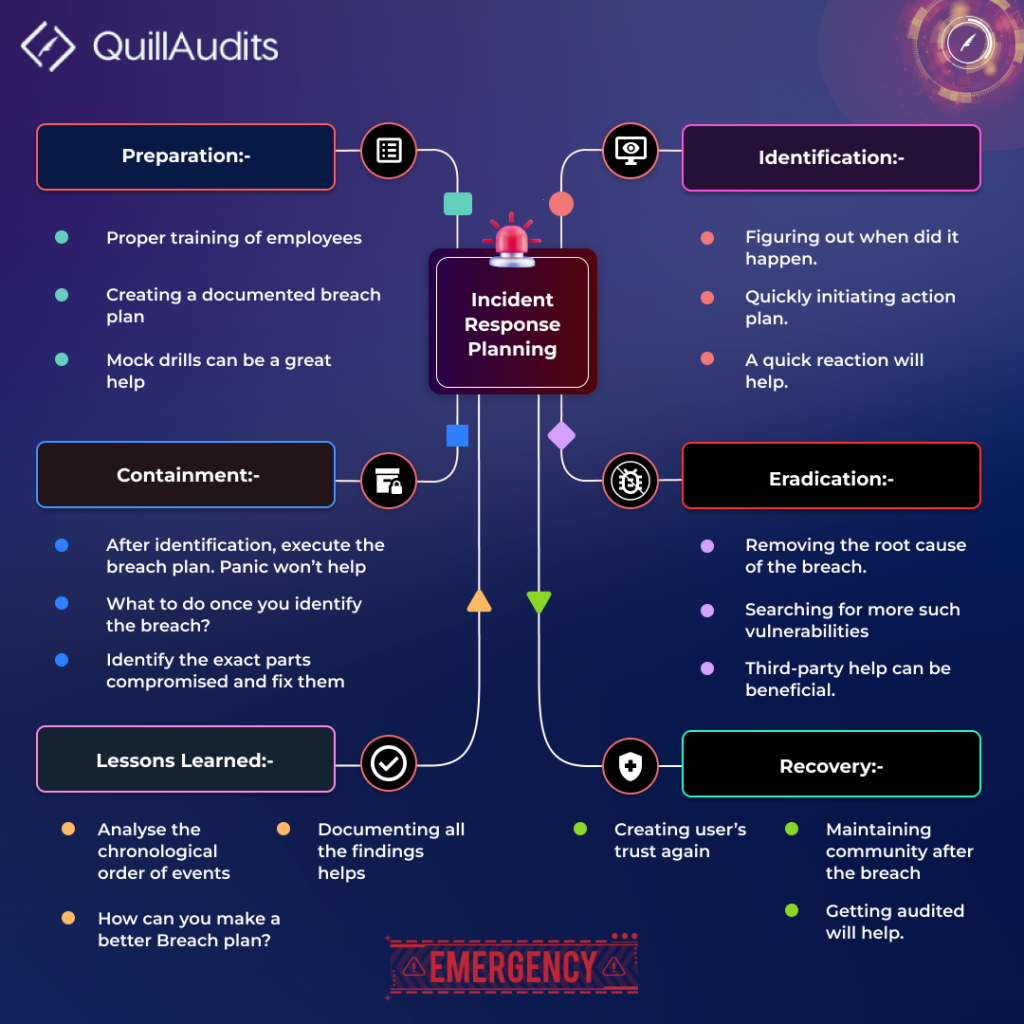

PREPARAÇÃO

Esta etapa é realizada antes da violação de segurança. Você conhece aqueles exercícios militares pelos quais os soldados passam no campo para estarem prontos caso a situação surja? Esta é essa parte. Aqui estamos nos preparando caso enfrentemos alguma falha de segurança. Você vê como seria ruim se um dia você acordasse e encontrasse uma falha de segurança, você entraria em pânico e seria tarde demais para fazer um plano, então nós fazemos um plano antes.

Essa preparação inclui treinamento adequado dos funcionários com base em suas funções em caso de violação de segurança. Deixe-os saber de antemão quem faz o quê, caso haja uma violação de segurança. Também precisamos realizar exercícios simulados regulares, assumindo que houve uma violação de segurança, para que todos estejam bem treinados e prontos, e o aspecto mais crucial, preparar um plano de resposta bem documentado e mantê-lo atualizado em caso de alterações.

identificação

Uma das fases mais importantes é o lugar onde você precisa estar o mais rápido possível. Imagine uma agulha passando por sua pele e, quanto mais você ignorar, mais fundo ela entrará em você, mais rápido você reagirá, menos impacto ela terá.

Identificação é quando você descobre que algo deu errado está dando errado. Nesta fase, você determina se foi violado e pode se originar de qualquer área do seu protocolo. Este é o estágio em que você faz perguntas como quando isso aconteceu? Quais áreas são impactadas, o escopo do compromisso, etc.

Contenção

Esta parte pode ser complicada, é aqui que você tem que ser muito esperto e muito cauteloso, e pode se tornar complexo rapidamente. Houve um incidente nuclear em Chornobyl. Existe toda uma série baseada nele. A parte mais difícil desse incidente foi a contenção. Como você conteria o impacto para que possamos mitigar o risco? (Se você ainda não viu a série, Irecomendamos vivamente 🙂 ).

Quando descobrimos a violação, a primeira resposta natural é desligar tudo, mas isso, em alguns casos, pode causar mais danos do que a violação em si, por isso, em vez de ir à loucura e parar tudo no protocolo, é aconselhável conter o violação para que não cause mais danos. A melhor estratégia é identificar rapidamente as partes mais prováveis afetadas e trabalhá-las o mais rápido possível, porém, às vezes isso não é possível, então podemos realmente precisar parar toda a operação.

Erradicação

Após a etapa de contenção, ficamos nos perguntando como tudo começou, qual é a causa raiz e como isso aconteceu? Essas são as perguntas que nos assombrarão da próxima vez se não as respondermos, e para saber isso teremos que fazer uma boa pesquisa sobre o ataque, de onde se originou e quais foram as cronologias dos eventos. etc.

Esta parte às vezes é mais fácil dizer do que fazer. Pode ser agitado, complexo e problemático chegar à raiz dos hacks, e é aí que empresas como a QuillAudits podem ajudá-lo. Se necessário, você pode contar com a ajuda de empresas terceirizadas para descobrir como tudo aconteceu e o que precisa ser feito com antecedência.

Recuperacao

Esta é uma parte em que você sente que deveria ter investido e focado mais no aspecto de segurança de sua empresa com a ajuda de empresas como a QuillAudits porque, na recuperação, você terá que passar novamente pela construção da confiança dos usuários.

Na recuperação, você terá que passar novamente por um novo começo. Fazendo as pessoas acreditarem que você está seguro. Não é uma tarefa fácil depois de ter sido hackeado no mundo Web3. No entanto, os relatórios de auditoria são conhecidos por serem a chave para tais problemas. Um relatório de auditoria de uma organização conhecida pode gerar confiança em seu espaço de usuário.

Lições Aprendidas

Uma das partes mais cruciais, todas essas etapas serão inúteis se você não aprender com elas. Você ser hackeado uma vez significa a necessidade de um sistema e protocolo mais robusto e seguro. Esta etapa inclui analisar e documentar o evento e todos os detalhes de como aconteceu e o que estamos fazendo para evitar que sejamos violados novamente, esta etapa envolve toda a equipe e, apenas com coordenação, podemos ver algum progresso em uma jornada mais segura .

Conclusão

As ameaças de segurança têm aumentado em número nos últimos anos continuamente. Chama atenção especial de desenvolvedores e construtores em Web3. Você não pode ignorar seus problemas de segurança porque essa vulnerabilidade pode ser uma questão de sucesso ou falha para o seu protocolo. Junte-se à QuillAUdits para tornar a Web3 um lugar mais seguro. Obtenha seu projeto auditado hoje!

26 Visualizações

- Conteúdo com tecnologia de SEO e distribuição de relações públicas. Seja amplificado hoje.

- Platoblockchain. Inteligência Metaverso Web3. Conhecimento Ampliado. Acesse aqui.

- Cunhando o Futuro com Adryenn Ashley. Acesse aqui.

- Fonte: https://blog.quillhash.com/2023/04/18/how-to-prepare-for-a-web3-security-breach-incident-response-planning/

- :tem

- :é

- :não

- $UP

- 7

- a

- Sobre

- à frente

- Todos os Produtos

- tb

- sempre

- an

- análise

- e

- responder

- qualquer

- SOMOS

- ÁREA

- áreas

- AS

- aspecto

- At

- ataque

- Ataques

- por WhatsApp.

- auditor

- auditadas

- Mau

- baseado

- BE

- Porque

- sido

- antes

- ser

- Acreditar

- MELHOR

- Blog

- violação

- construir

- ganhar confiança

- Prédio

- chamadas

- CAN

- Pode obter

- casas

- casos

- Causar

- cauteloso

- Alterações

- vinda

- Empresas

- integrações

- compromisso

- Comprometido

- Conduzir

- não contenho

- Contenção

- continuamente

- coordenação

- crucial

- dia

- profundo

- detalhe

- Determinar

- devastador

- desenvolvedores

- DID

- descobrir

- discutir

- fazer

- não

- down

- mais fácil

- colaboradores

- etc.

- Mesmo

- Evento

- eventos

- Cada

- todos

- tudo

- Rosto

- Falha

- poucos

- campo

- Figura

- Empresa

- Primeiro nome

- focado

- seguido

- Escolha

- formulário

- encontrado

- da

- mais distante

- jogo

- ter

- obtendo

- OFERTE

- Go

- vai

- Bom estado, com sinais de uso

- hackeado

- hacks

- acontecer

- aconteceu

- Queijos duros

- Ter

- ajudar

- SUA PARTICIPAÇÃO FAZ A DIFERENÇA

- altamente

- House

- Como funciona o dobrador de carta de canal

- Como Negociar

- Contudo

- HTTPS

- i

- identificar

- fotografia

- Impacto

- impactada

- importante

- in

- incidente

- resposta a incidentes

- inclui

- aumentando

- para dentro

- investido

- questões

- IT

- se

- juntar

- viagem

- Guarda

- Chave

- Saber

- conhecido

- Sobrenome

- Atrasado

- APRENDER

- como

- Provável

- mais

- perdas

- fazer

- Fazendo

- Importância

- max-width

- Posso..

- significa

- poder

- Militar

- Mitigar

- mais

- a maioria

- natural

- você merece...

- necessário

- Cria

- Novo

- Próximo

- nuclear

- números

- Probabilidade

- of

- on

- ONE

- só

- operação

- or

- originado

- Acima de

- Pânico

- parte

- peças

- Pessoas

- escolhido

- Lugar

- plano

- planejamento

- platão

- Inteligência de Dados Platão

- PlatãoData

- possibilidades

- possibilidade

- possível

- Preparar

- preparação

- evitar

- problemas

- Progresso

- projeto

- adequado

- protocolo

- questão

- Frequentes

- mais rápido

- rapidamente

- Quilhash

- em vez

- Reagir

- pronto

- clientes

- recomendar

- recuperação

- regular

- Denunciar

- Relatórios

- pesquisa

- resposta

- Risco

- uma conta de despesas robusta

- papéis

- raiz

- seguro

- mais segura

- Dito

- Salvar

- poupança

- escopo

- seguro

- segurança

- Série

- conjunto

- rede de apoio social

- simples

- situação

- conjunto de habilidades

- Pele

- So

- alguns

- algo

- Espaço

- especial

- Etapa

- começo

- começado

- Passo

- Passos

- Dê um basta

- paragem

- Estratégia

- sucesso

- tal

- .

- Tire

- Tarefa

- Profissionais

- do que

- que

- A

- o mundo

- deles

- Eles

- Este

- De terceiros

- isto

- ameaças

- Através da

- tempo

- para

- também

- treinado

- Training

- Confiança

- atualização

- us

- Utilizador

- usuários

- vulnerabilidade

- foi

- Caminho..

- we

- Web3

- mundo Web3

- BEM

- bem conhecido

- foram

- O Quê

- se

- qual

- QUEM

- inteiro

- Selvagem

- precisarão

- de

- perguntando

- palavras

- Atividades:

- mundo

- seria

- Errado

- anos

- Vocês

- investimentos

- você mesmo

- zefirnet